Microsoft Entra 部署方案 - 根据业务需求保护 Internet 访问

Microsoft Entra 部署方案提供了有关如何合并和测试这些 Microsoft Entra 套件产品的详细指导:

- Microsoft Entra ID 保护

- Microsoft Entra ID 治理

- Microsoft Entra 验证 ID(高级版功能)

- Microsoft Entra 互联网访问

- Microsoft Entra 专用访问

在这些指南中,我们将介绍一些方案,展示 Microsoft Entra 套件的价值以及其功能如何协同工作。

- Microsoft Entra 部署方案简介

- Microsoft Entra 部署方案 - 跨所有应用的员工和来宾加入、标识和访问生命周期治理

- Microsoft Entra 部署方案 - 使用每个应用 MFA 实现本地应用远程访问的现代化

场景概述

本指南介绍如何为以下案例配置 Microsoft Entra 套件产品:虚构组织 Contoso 具有严格的默认 Internet 访问策略并想要根据业务要求控制 Internet 访问。

在描述如何配置其解决方案的示例方案中,市场营销部门用户需要访问 Contoso 禁止所有用户使用的社交网站。 用户可以在“我的访问权限”中请求访问。 经批准后,他们将成为授予他们社交网站访问权限的组的成员。

在另一个示例方案和相应的解决方案中,SOC 分析师需要在特定时间访问一组高风险 Internet 目标来调查事件。 SOC 分析师可以在“我的访问权限”中发出该请求。 经批准后,他们将成为授予他们高风险 Internet 目标访问权限的组的成员。

可以为 Contoso 解决方案重复使用此方案中所述的这些高级步骤。

- 注册 Microsoft Entra 套件。 为所需的网络和安全设置启用和配置 Microsoft Entra Internet 访问。

- 在用户的设备上部署 Microsoft 全球安全访问客户端。 启用 Microsoft Entra Internet 访问。

- 使用限制性基线策略创建安全配置文件和 Web 内容筛选策略,从而为所有用户阻止特定的 Web 类别和 Web 目标。

- 创建允许访问社交网站的安全配置文件和 Web 内容筛选策略。

- 创建启用黑客 Web 类别的安全配置文件。

- 使用 Microsoft Entra ID Governance 允许用户请求访问包,例如:

- 市场营销部门用户可以请求访问具有季度访问评审的社交网站。

- SOC 团队成员可以请求访问高风险 Internet 目标,时间限制为 8 小时。

- 使用全球安全访问安全配置文件会话控件,创建和链接两个条件访问策略。 将策略范围限定为用户组以强制实施。

- 确认在全球安全访问中使用流量日志适当地授予了流量。 确保市场营销部门用户可以访问“我的访问权限”门户中的访问包。

以下是将这些解决方案一起使用的好处:

- 对 Internet 目标的最小特权访问。 通过 joiner/mover/leaver 循环减少用户对其作业角色所需的 Internet 资源访问。 此方法可降低最终用户和设备泄露风险。

- 简化统一管理。 从单个基于云的控制台管理网络和安全功能,降低维护多个解决方案和设备的复杂性和成本。

- 增强的安全性与可见性。 根据用户和设备标识和上下文以及应用和数据敏感度和位置,强制实施精细自适应访问策略。 扩充的日志和分析提供对网络安全状况的见解,以便更快地检测和响应威胁。

- 改进了用户体验和工作效率。 在不损害安全性或性能的情况下,快速无缝地访问必要的应用和资源。

要求

本部分定义该方案解决方案的要求。

权限

与全球安全访问功能交互的管理员需要具有全球安全访问管理员和应用程序管理员角色。

条件访问 (CA) 策略配置要求具有条件访问管理员或安全管理员角色。 某些功能可能需要更多角色。

标识治理配置至少需要标识治理管理员角色。

许可证

若要实施此方案中的所有步骤,需要全球安全访问和 Microsoft Entra ID Governance 许可证。 如果需要,可以购买许可证或获取试用版许可证。 若要详细了解全球安全访问许可,请参阅什么是全球安全访问的许可部分。

用户和设备先决条件

若要成功部署和测试此方案,请针对以下先决条件进行配置:

- 具有 Microsoft Entra ID P1 许可证的 Microsoft Entra 租户。 购买许可证或获取试用许可证。

- 一个至少具有全球安全访问管理员和应用程序管理员角色的用户,用于配置 Microsoft 的安全服务边缘

- 至少一个用户作为租户中的客户端测试用户

- 一个具有此配置的 Windows 客户端设备:

- Windows 10/11 64 位版本

- 已建立 Microsoft Entra 联接或混合联接

- 已连接 Internet

- 在客户端设备上下载并安装全球安全访问客户端。 适用于 Windows 的全球安全访问客户端文章介绍了先决条件和安装。

配置全球安全访问

本部分将通过 Microsoft Entra 管理中心激活全球安全访问。 然后,为方案设置所需的初始配置。

- 以全局管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”>“开始”>“在租户中激活全球安全访问”。 选择“激活”以启用 SSE 功能。

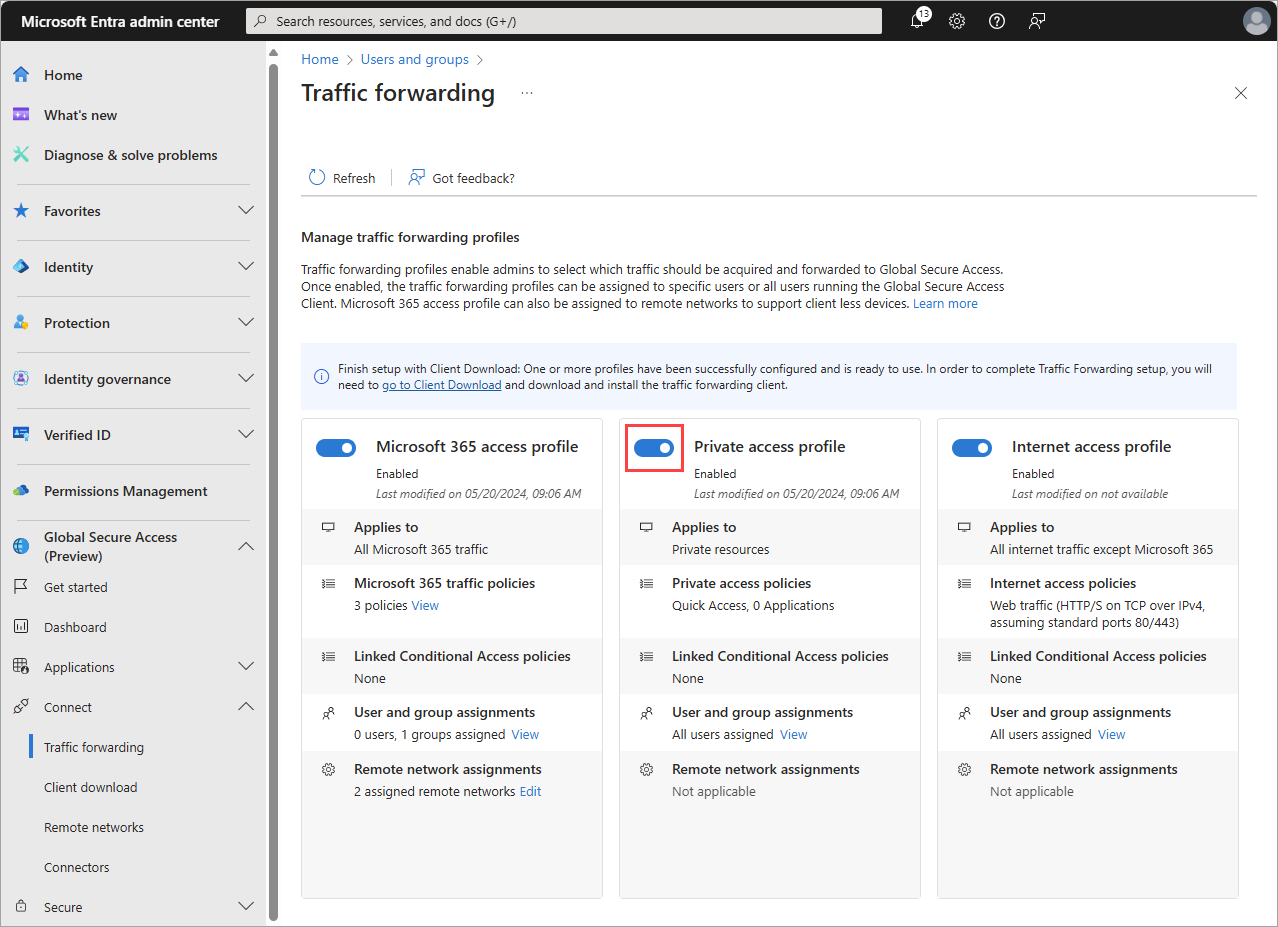

- 浏览到“全球安全访问”>“连接”>“流量转发”。 开启“专用访问配置文件”。 通过流量转发,可以配置要通过 Microsoft 安全服务边缘解决方案服务并通过隧道传输的网络流量类型。 设置流量转发配置文件来管理流量类型。

安装全球安全访问客户端

适用于 Microsoft 365 的 Microsoft Entra Internet 访问和 Microsoft Entra 专用访问在 Windows 设备上使用全球安全访问客户端。 此客户端获取网络流量并将其转发到 Microsoft 的安全服务边缘解决方案。 执行以下安装和配置步骤:

确保 Windows 设备已加入 Microsoft Entra 或已进行混合加入。

用具有本地管理员权限的 Microsoft Entra 用户身份登录到 Windows 设备。

至少以全球安全访问管理员的身份登录到 Microsoft Entra 管理中心

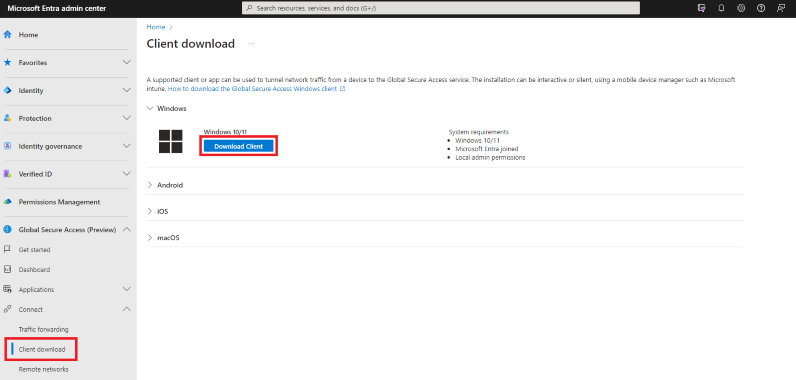

浏览到“全球安全访问”>“连接”>“客户端下载”。 选择“下载客户端”。 完成安装。

在“窗口”任务栏中,全球安全访问客户端首先显示为断开连接。 几秒钟后,当系统提示输入凭据时,输入测试用户的凭据。

在“窗口”任务栏中,将鼠标悬停在“全球安全访问客户端”图标上,并验证“连接状态”。

创建安全组

在此方案中,使用两个安全组通过条件访问 (CA) 策略分配安全配置文件。 在 Microsoft Entra 管理中心,使用以下名称创建安全组:

- Internet 访问 -- 允许社交网站 = Internet 访问 -- 允许黑客网站

不要将任何成员添加到这些组。 本文稍后将配置标识治理以在请求时添加成员。

使用基线配置文件阻止访问

在本部分中,我们阻止使用基线配置文件访问组织中所有用户的不当网站。

创建基线 Web 筛选策略

至少以全球安全访问管理员的身份登录到 Microsoft Entra 管理中心

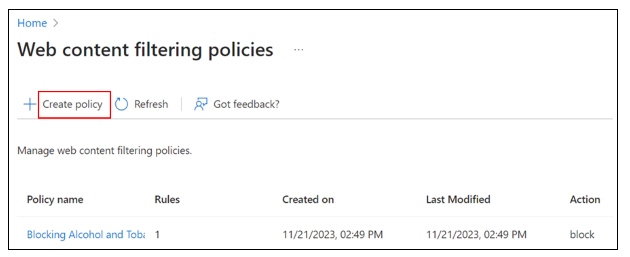

浏览到“全球安全访问”>“安全”>“Web 内容筛选策略”>“创建策略”>“配置全球安全访问内容筛选”。

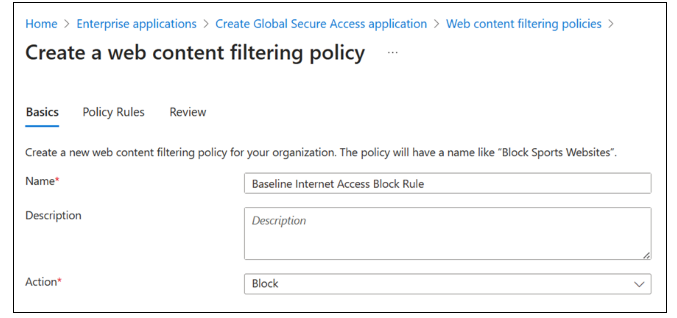

在“创建 Web 内容筛选策略”>“基本信息”上,完成以下字段:

选择下一步。

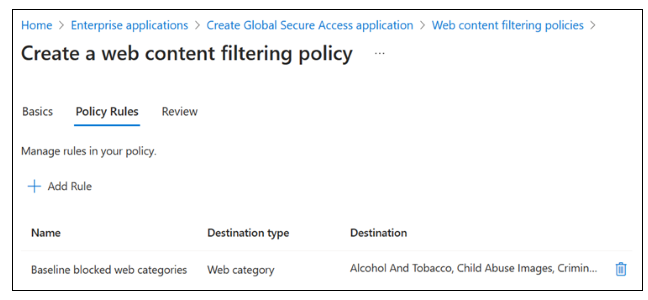

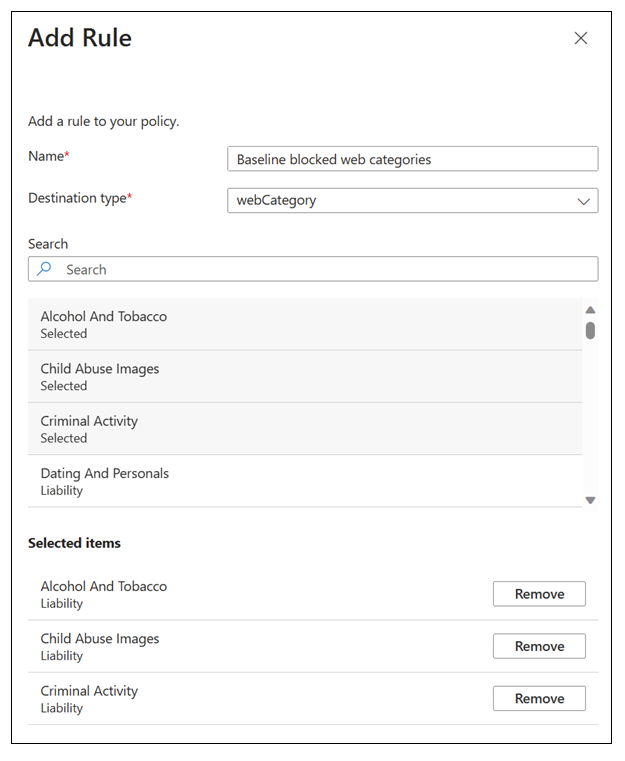

在“创建 Web 内容筛选策略”>“策略规则”上,选择“添加规则”。

在“添加规则”中,完成以下字段:

- 名称:基线阻止的 Web 类别

- 目标类型:webCategory

搜索:选择以下类别。 确认它们位于“选定的项”中。

酒精和烟草

犯罪活动

赌博

黑客

非法软件

社交网络

选择 添加 。

在“创建 Web 内容筛选策略”>“策略规则”上,确认你的选择。

选择下一步。

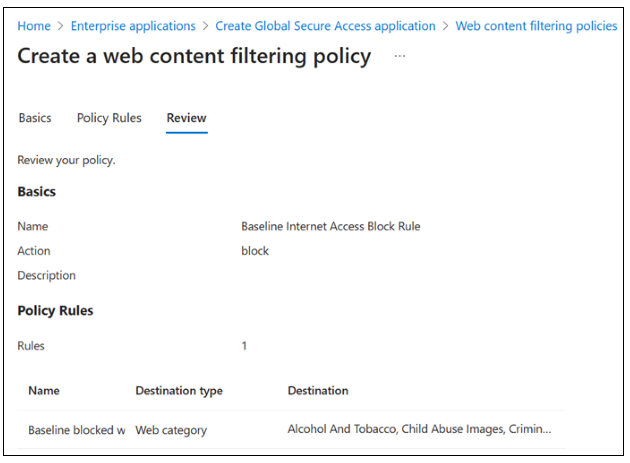

在“创建 Web 内容筛选策略”>“审阅”上,确认你的策略配置。

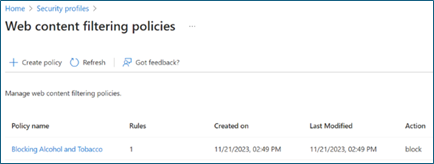

选择“创建策略”。

若要确认策略创建,请在“管理 Web 内容筛选策略”中查看它。

配置基线安全配置文件

- 至少以全球安全访问管理员的身份登录到 Microsoft Entra 管理中心

- 浏览到“全球安全访问>安全>安全配置文件”。

- 选择“基线配置文件”。

- 在“基本信息”上,将“状态”设置为已启用。

- 选择“保存”。

- 在“编辑基线配置文件”上,选择“链接策略”。 选择“链接策略”。 选择“现有策略”。 完成以下字段:

- 链接策略:选择“策略名称”和“基线 Internet 访问阻止规则”

- 优先级:100

- 状态: 已启用

- 选择 添加 。

- 在“创建配置文件”>“链接策略”上,确认“基线 Internet 访问阻止规则”位于列表中。

- 关闭基线安全配置文件。

允许访问社交网站

在本部分中,我们将创建一个安全配置文件,允许请求社交网站的用户访问它。

创建社交网络 Web 筛选策略

至少以全球安全访问管理员的身份登录到 Microsoft Entra 管理中心

浏览到“全球安全访问”>“安全”>“Web 内容筛选策略”>“创建策略”>“配置全球安全访问内容筛选”。

在“创建 Web 内容筛选策略”>“基本信息”上,完成以下字段:

- 名称:允许社交网站

- 说明:添加说明

- 操作:允许

选择下一步。

在“创建 Web 内容筛选策略”>“策略规则”上,选择“添加规则”。

在“添加规则”中,完成以下字段:

- 名称:社交网络

- 目标类型:webCategory

- 搜索:社交

选择“社交网络”

选择 添加 。

在“创建 Web 内容筛选策略”>“策略规则”上,选择“下一步”。

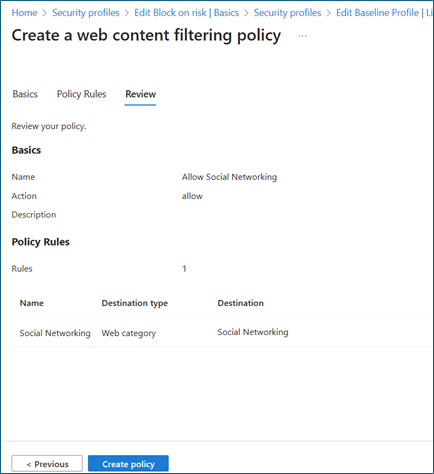

在“创建 Web 内容筛选策略”>“审阅”上,确认你的策略配置。

选择“创建策略”。

若要确认策略创建,请在“管理 Web 内容筛选策略”中查看它。

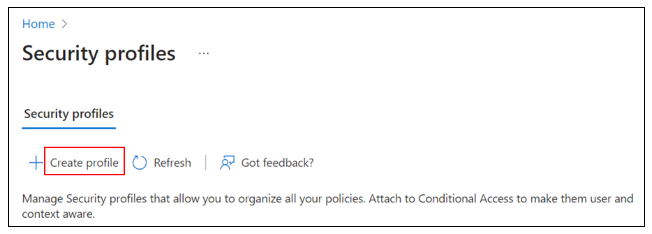

创建社交网络安全策略配置文件

至少以全球安全访问管理员的身份登录到 Microsoft Entra 管理中心

浏览到“全球安全访问>安全>安全配置文件”。 选择“+ 创建配置文件”。

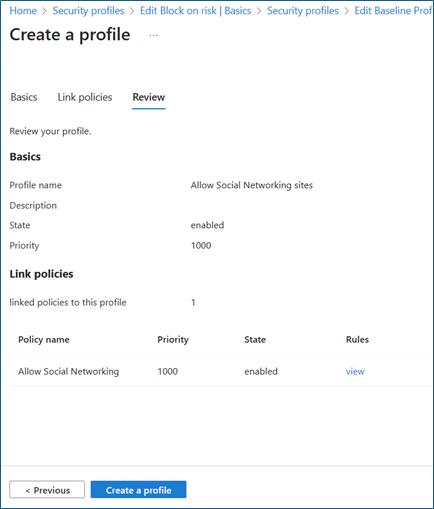

在“创建配置文件”>“基本信息”上,完成以下字段:

- 配置文件名称:允许社交网站

- 说明:添加说明

- 状态: 已启用

- 优先级:1000

选择下一步。

在“创建配置文件”>“链接策略”上,选择“链接策略”。

选择“现有策略”。

在“链接策略”中,完成以下字段:

- 策略名称:允许社交网络

- 优先级:1000

- 状态: 已启用

选择 添加 。

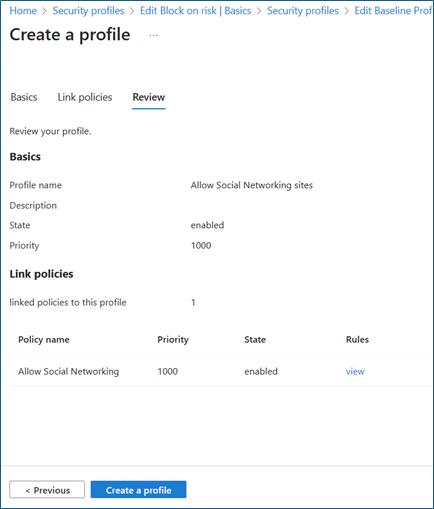

在“创建配置文件”>“链接策略”上,确认“允许社交网络”位于列表中。

选择下一步。

在“创建配置文件”>“审阅”上,确认你的配置文件配置。

选择“创建配置文件”。

创建社交网络条件访问策略

在本部分中,我们将创建一个条件访问 (CA) 策略,该策略针对请求访问的用户强制实施允许社交网络安全配置文件。

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”>“策略”。

- 选择“新策略” 。

- 在“新建条件访问策略”中,完成以下字段:

- 名称:Internet 访问 -- 允许社交网站

- 用户或工作负载标识:包括的特定用户

- 此策略适用于哪些内容? 用户和组

- “包括”>“选择用户和组”>“用户和组”

- 选择测试组(如 Internet 访问 -- 允许社交网站)。 选择“选择” 。

- 目标资源

- “选择此策略的适用对象”>“全球安全访问”

- “选择此策略适用的流量配置文件”>“Internet 流量”

- 将“授予”保留为默认设置以授予访问权限,以便定义的安全配置文件定义阻止功能。

- 在“会话”中,选中“使用全球安全访问安全配置文件”。

- 选择“允许社交网站”。

- 在“条件访问概述”>“启用策略”中,选择“启用”。

- 选择创建。

允许访问黑客网站

在本部分中,我们将创建新的安全配置文件,允许请求黑客网站的用户访问它。 用户收到 8 小时的访问权限,之后会自动删除访问权限。

创建黑客 Web 筛选策略

至少以全球安全访问管理员的身份登录到 Microsoft Entra 管理中心

浏览到“全球安全访问”>“安全”>“Web 内容筛选策略”>“创建策略”>“配置全球安全访问内容筛选”。

在“创建 Web 内容筛选策略”>“基本信息”上,完成以下字段:

- 名称:允许黑客网站

- 说明:添加说明

- 操作:允许

选择下一步。

在“创建 Web 内容筛选策略”>“策略规则”上,选择“添加规则”。

在“添加规则”中,完成以下字段:

- 名称:黑客

- 目标类型:webCategory

- 搜索:黑客,选择“黑客”

选择 添加 。

在“创建 Web 内容筛选策略”>“策略规则”上,选择“下一步”。

在“创建 Web 内容筛选策略”>“审阅”上,确认你的策略配置。

选择“创建策略”。

若要确认策略创建,请在“管理 Web 内容筛选策略”中查看它。

创建黑客安全策略配置文件

至少以全球安全访问管理员的身份登录到 Microsoft Entra 管理中心。

浏览到“全球安全访问>安全>安全配置文件”。 选择“+ 创建配置文件”。

在“创建配置文件”>“基本信息”上,完成以下字段:

- 配置文件名称:允许黑客网站

- 说明:添加说明

- 状态: 已启用

- 优先级:2000

选择下一步。

在“创建配置文件”>“链接策略”上,选择“链接策略”。

选择“现有策略”。

在“链接策略”对话框中,完成以下字段:

- 策略名称:允许黑客

- 优先级:2000

- 状态: 已启用

选择 添加 。

在“创建配置文件”>“链接策略”上,确认“允许黑客”位于列表中。

选择下一步。

在“创建配置文件”>“审阅”上,确认你的配置文件配置。

选择“创建配置文件”。

创建黑客条件访问策略

在本部分中,我们将创建一个条件访问策略,该策略针对请求访问的用户强制实施允许黑客网络安全配置文件。

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“保护”>“条件访问”>“策略”。

- 选择“新策略” 。

- 在“新建条件访问策略”对话框中,完成以下字段:

- 名称:Internet 访问 -- 允许黑客网站

- 用户或工作负载标识:包括的特定用户

- 此策略适用于哪些内容? 用户和组

- “包括”>“选择用户和组”>“用户和组”

- 选择测试组(如 Internet 访问 -- 允许黑客网站)> 选择“选择”。

- 目标资源

- “选择此策略的适用对象”>“全球安全访问”

- “选择此策略适用的流量配置文件”>“Internet 流量”

- 将“授予”保留为默认设置以授予访问权限,以便定义的安全配置文件定义阻止功能。

- 在“会话”对话框中,选中“使用全局安全访问安全配置文件”。

- 选择“允许黑客网站”。

- 在“条件访问概述”>“启用策略”中,选择“启用”。

- 选择创建。

配置访问治理

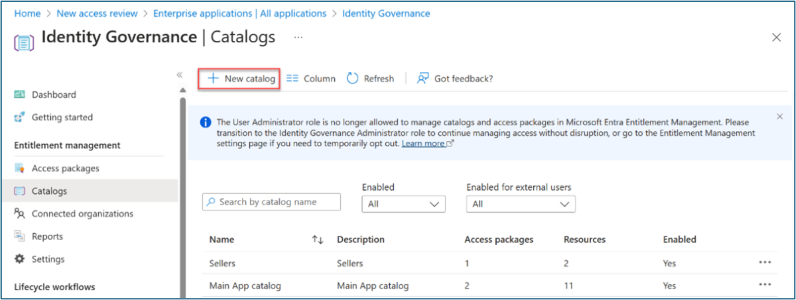

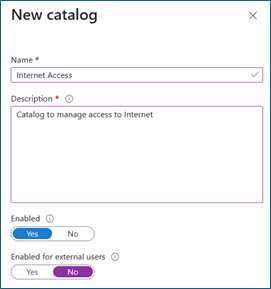

按照以下步骤创建权利管理目录:

至少以标识治理管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识治理 > 权利管理 > 目录”。

选择“新建目录”

输入目录的唯一名称,并提供说明。 请求者在访问包的详细信息(例如,Internet 访问)中看到此信息。

对于此方案,我们会在目录中为内部用户创建访问包。 将“为外部用户启用”设置为“否”。

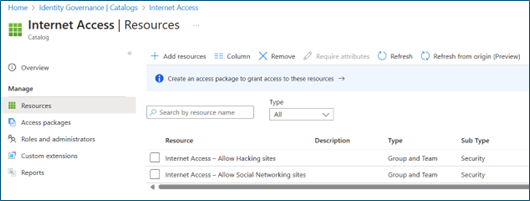

若要添加资源,请转到“目录”并打开要向其中添加资源的目录。 选择资源。 选择“添加资源”。

添加之前创建的两个安全组(如 Internet 访问 -- 允许社交网站和 Internet 访问 -- 允许黑客网站)。

创建访问包

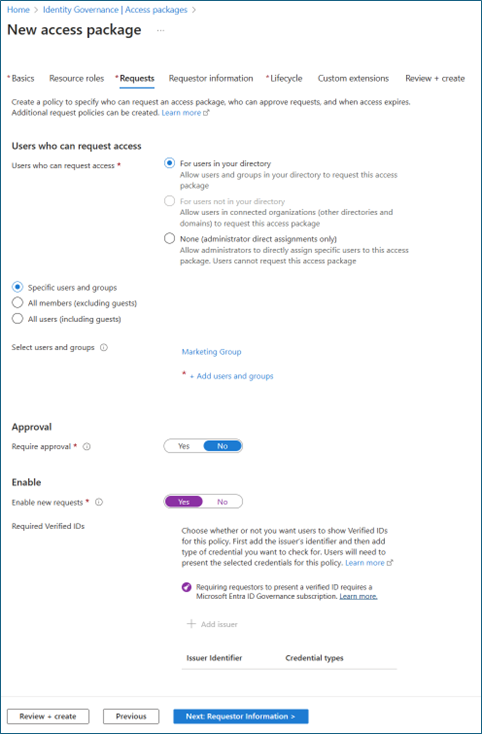

在本部分中,我们将创建访问包,允许用户请求访问每个安全配置文件定义的 Internet 网站类别。 执行以下步骤,在权利管理中创建访问包:

至少以标识治理管理员身份登录到 Microsoft Entra 管理中心。

浏览到“标识治理”>“权利管理”>“访问包”。

选择“新建访问包”。

对于“基本信息”,请为访问包命名(如 Internet 访问 -- 允许社交网站)。 指定前面创建的目录。

对于“资源角色”,请选择之前添加的安全性(如 Internet 访问 -- 允许社交网站)。

在“角色”中,选择“成员”。

对于“请求”,选择“用于目录中的用户”。

若要限定可请求访问社交网站的用户的范围,请选择“特定用户和组”并添加相应的用户组。 否则,请选择“所有成员”。

在“请求”上,为“启用新请求”选择“是”。

可选:在“审批”中,指定用户请求此访问包时是否需要审批。

对于“生命周期”,请指定用户的访问包分配何时过期。 指定用户是否可以将其分配延期。 对于“过期时间”,将“访问包分配”过期时间设置为“日期”、“天数”、“小时数”或“永不过期”。

重复这些步骤以创建新的访问包,该包允许访问黑客网站。 配置以下设置:

- 资源:Internet 访问 -- 允许黑客网站

- 谁可以请求:SOC 团队成员

- 生命周期:将“小时数”设置为 8 小时

测试用户访问

在本部分中,我们将验证确认用户无法访问基线配置文件阻止的站点。

- 登录到安装了全球安全访问客户端的设备。

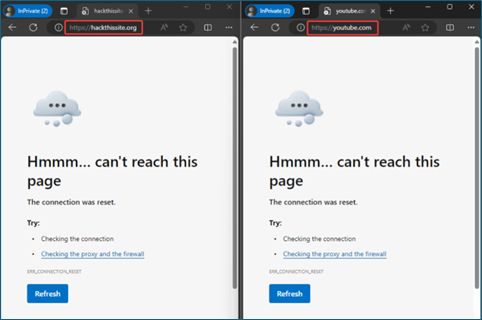

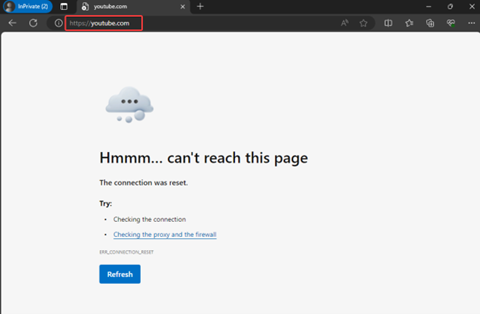

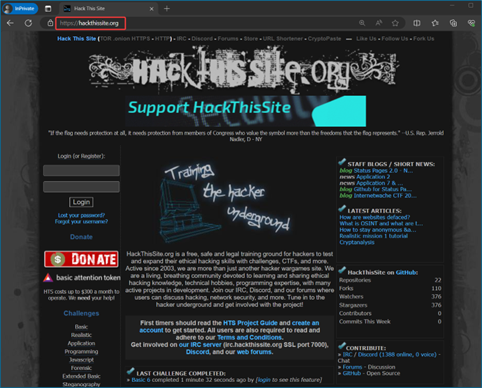

- 在浏览器中,转到基线配置文件阻止的站点并验证阻止的访问。 例如:

hackthissite.org是安全专业人员测试和扩大道德黑客技能的免费、安全的法律培训场地。 此站点被归类为黑客。YouTube.com是免费的视频共享平台。 此站点被归类为社交网络。

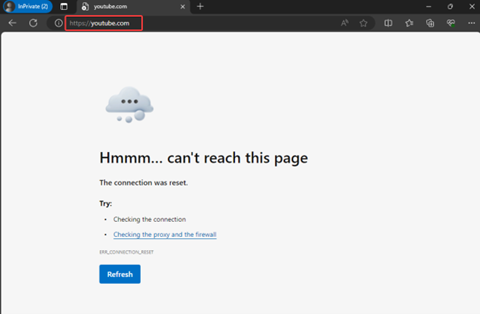

请求社交网络访问

在本部分中,我们将验证确认市场营销部门用户可以请求访问社交网站。

使用属于市场营销团队成员的用户(或者有权请求访问示例 Internet 访问 -- 允许社交网站访问包的用户)登录到安装了全球安全访问客户端的设备。

在浏览器中,验证确认已阻止对基线安全配置文件阻止的社交网络类别中的站点进行访问。 例如,尝试访问

youtube.com。

浏览到

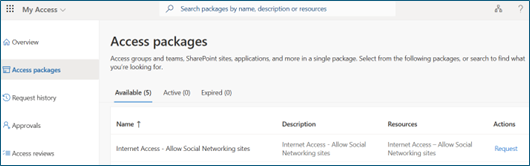

myaccess.microsoft.com。 选择“访问包”。 为 Internet 访问 -- 允许社交网站访问包选择“请求”。

选择“继续”。 选择“请求”。

如果为访问包配置了审批,请以审批者身份登录。 浏览到

myaccess.microsoft.com。 批准请求。以市场营销部门用户身份登录。 浏览到

myaccess.microsoft.com。 选择“请求历史记录”。 验证确认 Internet 访问 -- 允许社交网站的请求状态为“已传递”。应用新设置需要花费几分钟时间。 若要加快此过程,请右键单击系统托盘中的“全球安全访问”图标。 选择“以其他用户身份登录”。 重新登录。

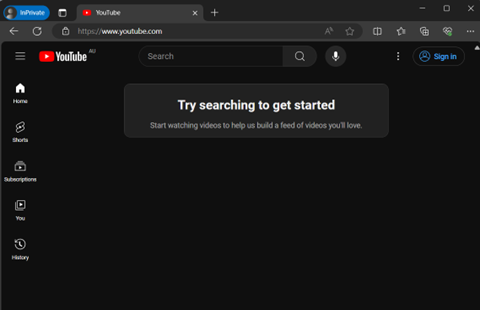

尝试访问基线安全配置文件阻止的社交网络类别中的站点。 验证确认可以成功浏览它们。 例如,尝试浏览

youtube.com。

请求黑客网站访问

在本部分中,我们将验证确认 SOC 团队用户可以请求访问黑客网站。

使用属于 SOC 团队成员的用户(或者有权请求访问示例 Internet 访问 -- 允许黑客网站访问包的用户)登录到安装了全球安全访问客户端的设备。

在浏览器中,验证确认已阻止对基线安全配置文件阻止的黑客类别中的站点进行访问。 例如

hackthissite.org。

浏览到

myaccess.microsoft.com。 选择“访问包”。 为 Internet 访问 -- 允许黑客网站访问包选择“请求”。选择“继续”。 选择“请求”。

如果为访问包配置了审批,请以审批者身份登录。 浏览到

myaccess.microsoft.com。 批准请求。以 SOC 团队用户身份登录。 浏览到

myaccess.microsoft.com。 选择“请求历史记录”。 验证确认 Internet 访问 -- 允许黑客网站的请求状态为“已传递”。应用新设置需要花费几分钟时间。 若要加快此过程,请右键单击系统托盘中的“全球安全访问”图标。 选择“以其他用户身份登录”。 重新登录。

尝试访问基线安全配置文件阻止的黑客类别中的站点。 验证确认可以成功浏览它们。 例如,尝试浏览

hackthissite.org。

在前面的步骤中将“生命周期”>“小时数”设置为 8 小时,的情况下,如果配置黑客网站访问,那么在 8 小时过后,请验证确认阻止访问黑客网站。