环境访问策略的安全性和分离性

备注

Azure Active Directory 现已更名为 Microsoft Entra ID。 了解详细信息。

对环境和内容的访问应受到限制,并且通常应遵循最小特权 (PoLP) 原则。 在 Microsoft Power Platform不同的级别上,可以处理此访问。

正如通过 环境 Microsoft Power Platform 治理指南中 Power Apps所述,您可以使用访问权限有限的不同 Microsoft Power Platform 环境和用户角色来推动指南生命周期中的合规性。 若要实现此方法,请仅授予用户对所需环境的访问权限,并在这些环境中仅分配相关的安全角色。 若要了解有关安全角色的详细信息,请 转到安全角色和权限。

在规划设置时,请确定自动分配的访问权限的范围。 确定该流程应如何与公司控制访问权限分配的现有做法集成,例如,与身份和访问管理 (IAM) 系统集成。

我们建议您为每个环境创建 Microsoft Entra 安全组,并将其分配给相应的环境。 此方法的优点是,您可以根据特定安全组中的成员身份来限制对环境的访问。 此基于成员身份的访问是在管理中心 Power Platform 中设置的。 有关更多信息,请 转到使用安全组 Dynamics 365 Guides 限制对环境的访问。

分配完成后,在对应 Microsoft Entra 的环境中只能创建属于安全组成员 Microsoft Power Platform 的用户。 有关如何分配 Microsoft Entra 安全组的更多信息,请 转到控制用户对环境的访问。 请务必将测试环境和生产环境分开,并为所有环境创建单独的安全组,以专门控制访问。

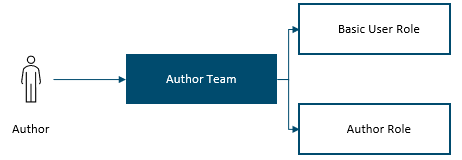

为了有效地管理安全角色的分配,我们建议您创建 与系统相关的角色/角色匹配的所有者团队 。 有关如何管理团队的信息,请 Microsoft Dataverse 转到团队管理。

使用业主团队有两个主要好处:

- 它通过利用 Microsoft Entra 安全组并链接到现有的 I am 进程来分配安全角色。

- 它简化了分配过程。 例如,若要访问所需的功能,作者需要作者角色和基本用户角色。 通过将安全角色分配给创作团队,只需将新作者添加到所有者团队即可为其提供必要的角色。

如果您的组织使用的是具有 业务部门的平台,则会自动为每个业务部门创建一个所有者团队。 如果业务部门仅包含一个角色的用户(例如,作者),则可以使用所有者团队来分配正确的安全角色。 但是,在许多情况下,单个业务部门包含多个角色的用户。 因此,必须创建其他所有者团队并为其分配相关的安全角色。 默认情况下,在用户创建过程中,每个用户都会被分配到一个业务部门。 但是,可以通过分配给特定的所有者团队来授予对其他业务部门的访问权限。

为了进行有效的管理,您需要一个可扩展的设置。 我们建议您尽可能自动化权限管理。 该过程最好与“我是”系统相关联。 下面是创建新作者的高级过程示例(其中用户具有现有用户帐户):

通过“我是”系统发起创建作者的请求。

请求通过审批链进行路由。

为用户分配相关 Microsoft Entra 组:

- 为用户提供正确许可证(例如许可证 Dynamics 365 Guides )的组

- 授予用户访问相关 Microsoft Power Platform 环境权限的组

- 为用户提供相关 Microsoft Power Platform 团队成员身份的组,这些团队为用户提供必要的安全角色

将用户分配到正确的业务部门。 分配通常是一个手动过程,但它可以通过 Power Apps 自动化,或者 Power Automate 确保分配的一致性并链接 IAM。

对于具有多个业务部门的设置,必须为每个业务部门中的每个角色创建 Microsoft Entra 安全组,以便将用户添加到正确的团队。 Alternatively,您可以直接分配团队 Microsoft Power Platform。

如果步骤是直接完成的 Microsoft Power Platform,我们建议您创建一个支持过程,以方便和消除错误。 例如,实现一个画布应用,帮助管理员将成员身份分配给团队,并将用户分配到正确的业务部门。