教程:收集漏洞情报

本教程介绍如何在 Microsoft Defender 门户中使用 Microsoft Defender 威胁智能 (Defender TI) 执行多种类型的指示器搜索以收集漏洞情报。

先决条件

Microsoft Entra ID 或个人 Microsoft 帐户。 登录或创建帐户

Defender TI Premium 许可证。

注意

没有 Defender TI Premium 许可证的用户仍然可以访问我们的免费 Defender TI 产品/服务。

免责声明

Defender TI 可能包括实时观察和威胁指示器,包括恶意基础结构和攻击者威胁工具。 Defender TI 中的任何 IP 地址和域搜索都是安全的。 Microsoft共享联机资源 (例如,IP 地址、域名) ,这些资源被视为构成明显和当前危险的真实威胁。 我们要求你在执行以下教程时,在与恶意系统交互时使用他们的最佳判断力,并将不必要的风险降至最低。 Microsoft通过解除恶意 IP 地址、主机和域的恶意,将风险降到最低。

开始之前

如免责声明之前所述,出于安全原因,将取消可疑和恶意指标。 在 Defender TI 中搜索时,请从 IP 地址、域和主机中删除任何括号。 请勿直接在浏览器中搜索这些指示器。

在 Microsoft Defender 门户中打开 Defender TI

- 访问Defender 门户并完成 Microsoft 身份验证过程。 详细了解 Defender 门户

- 导航到 威胁情报>Intel 资源管理器。

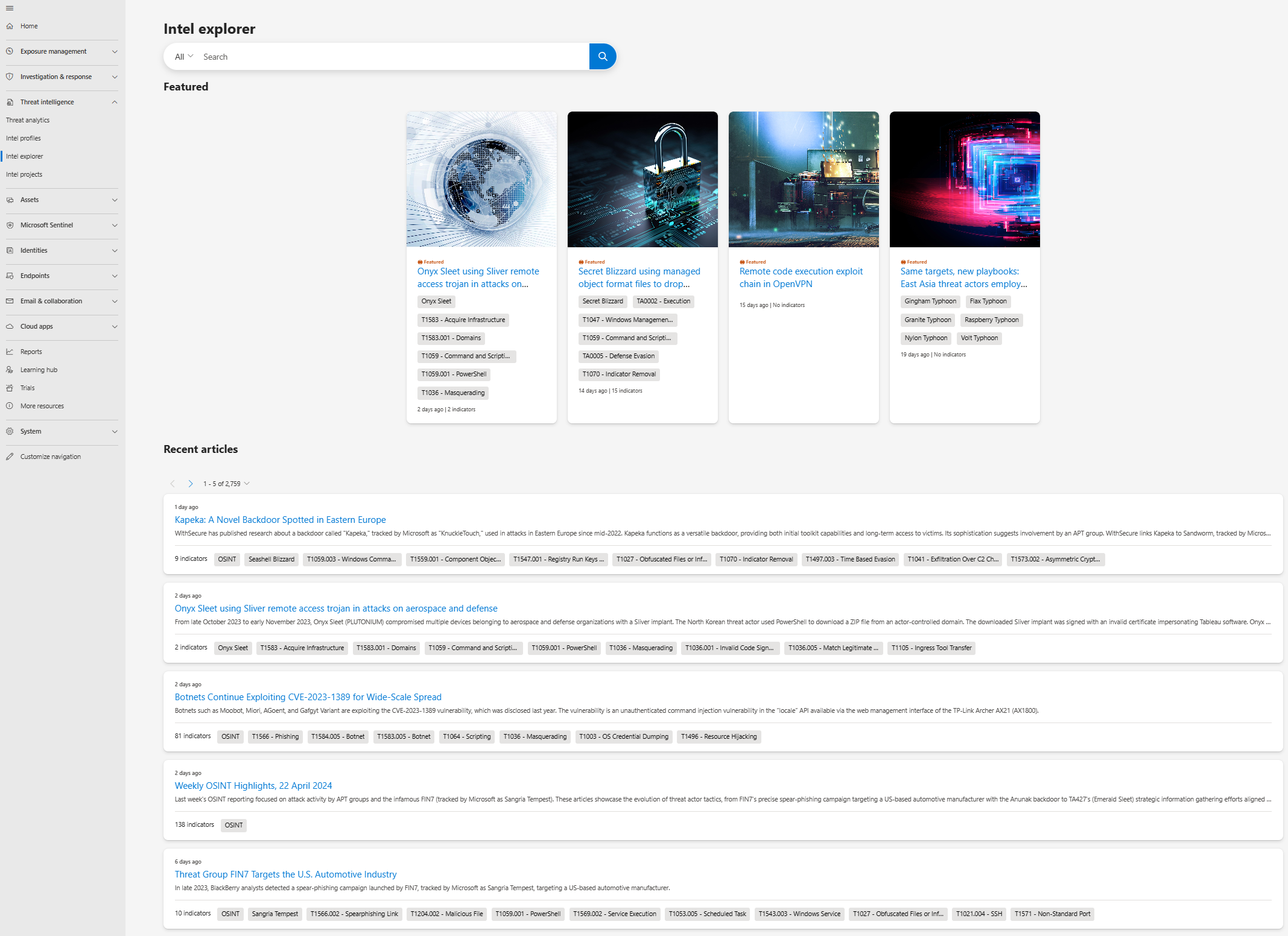

了解 Intel Explorer 主页功能

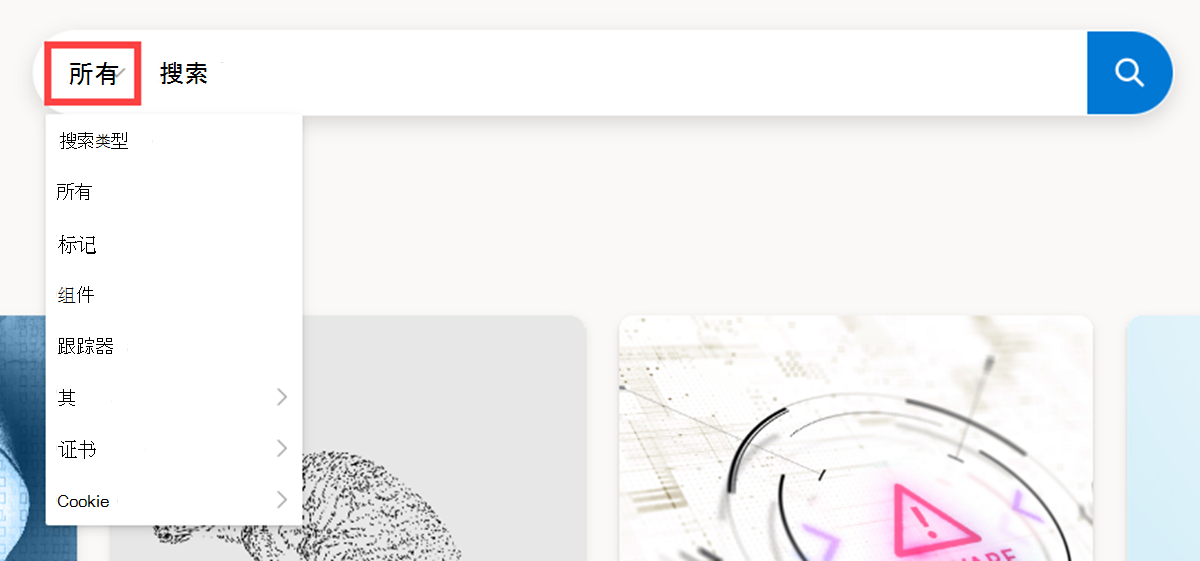

通过选择其下拉菜单查看 Intel 资源管理器搜索栏选项。

向下滚动并查看各自部分中的特色文章和最新文章。 详细了解 Defender TI 文章

执行指标搜索并收集漏洞情报

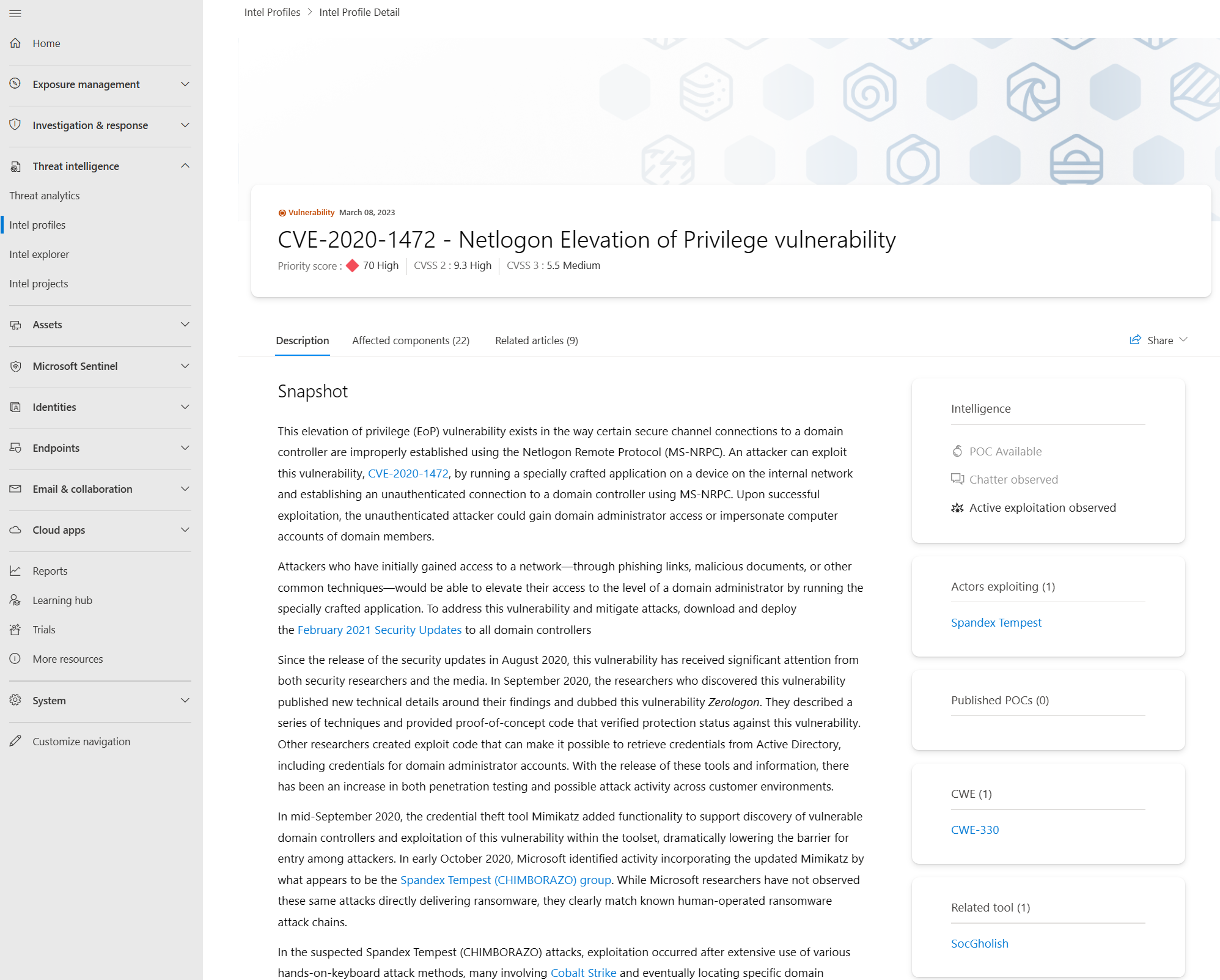

在 Intel 资源管理器搜索栏中搜索 CVE-2020-1472,选择并查看关联的 Intel 配置文件 CVE-2020-1472 - Netlogon 特权提升漏洞。

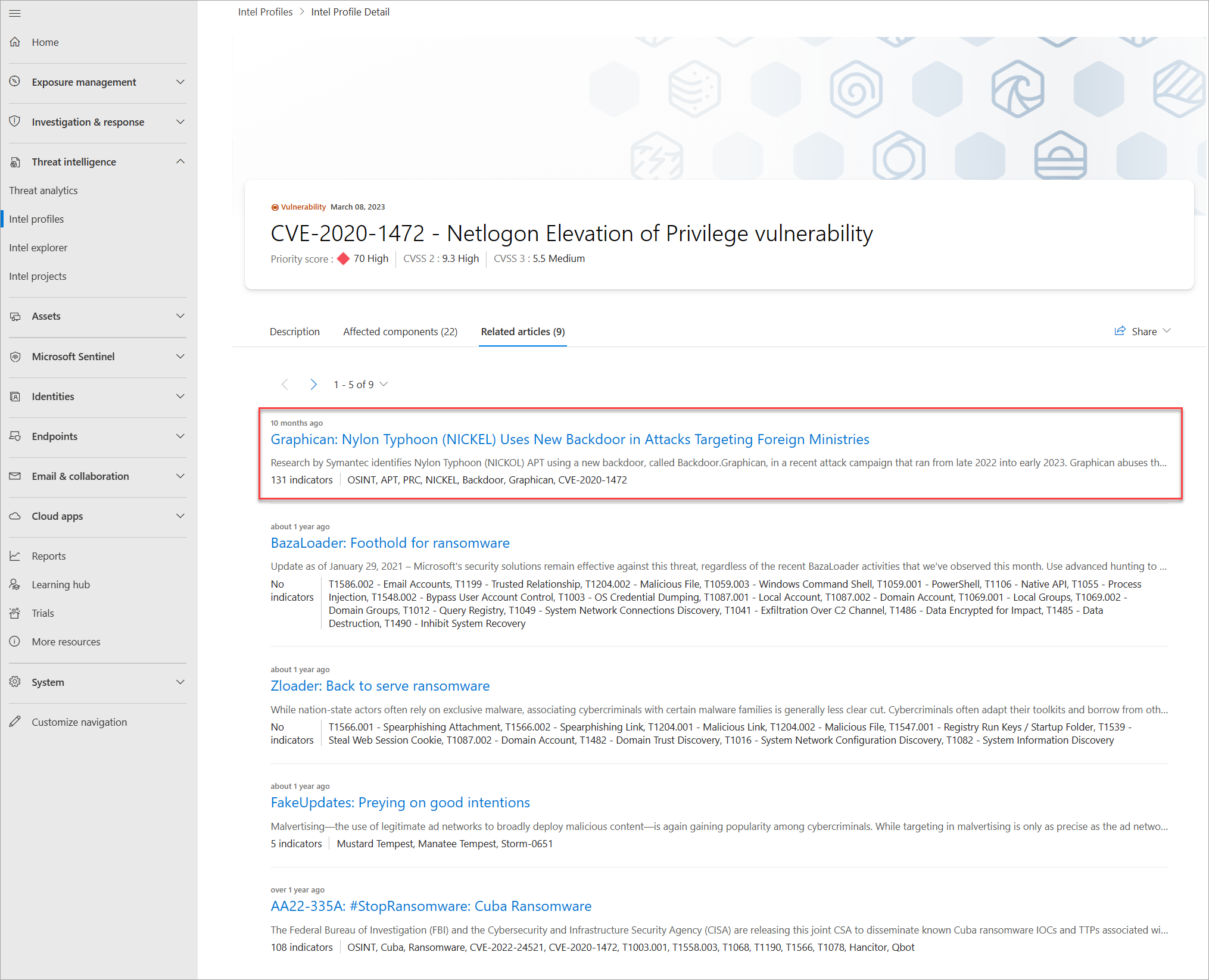

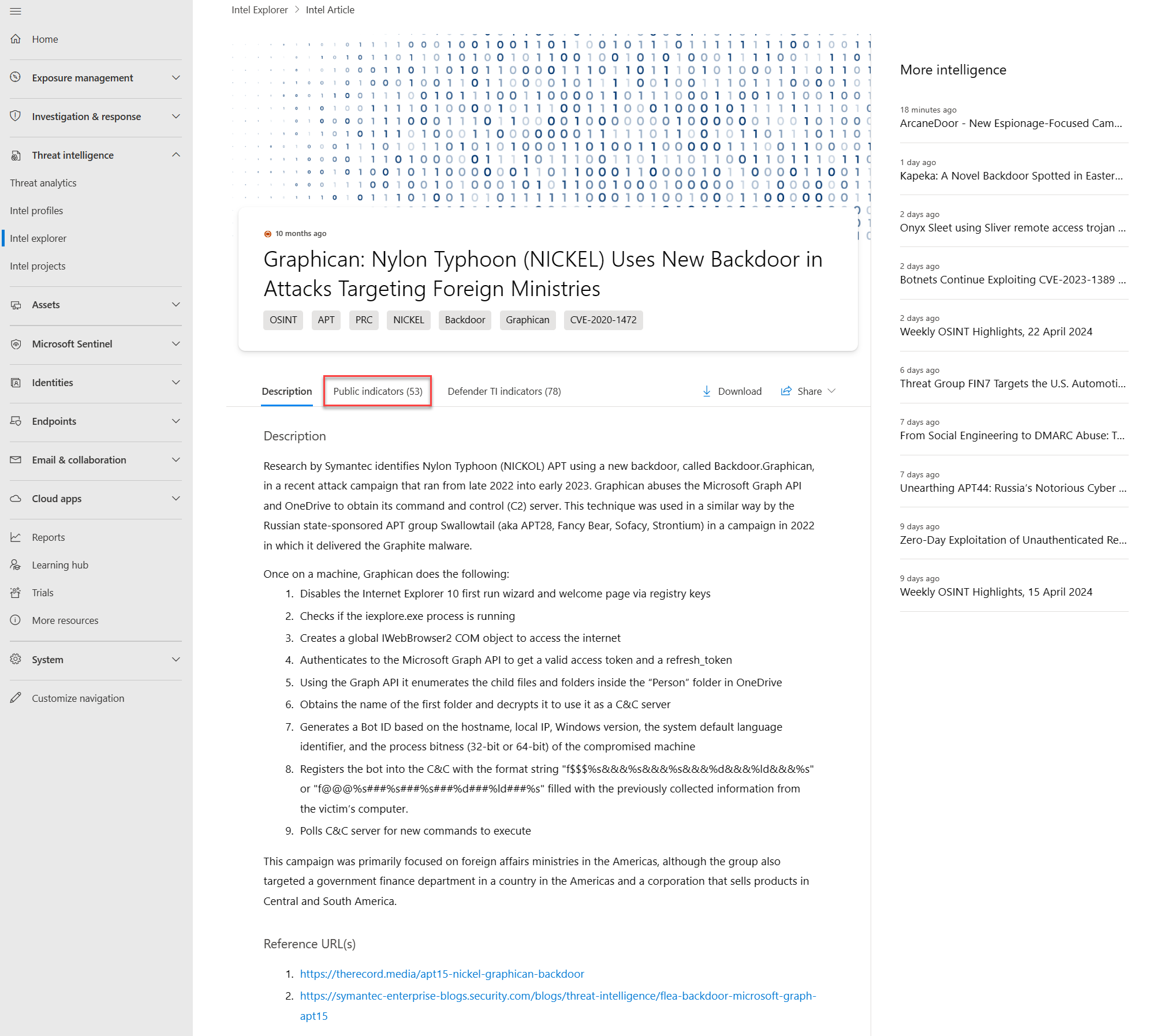

选择配置文件的“ 相关文章 ”选项卡,然后选择文章 图形:尼龙台风 (尼克) 在针对外交部的攻击中使用新的后门。

选择此新打开的文章的 “公共指标”。 应会看到 IP 地址 50.116.3[.]所列指标中有164项。

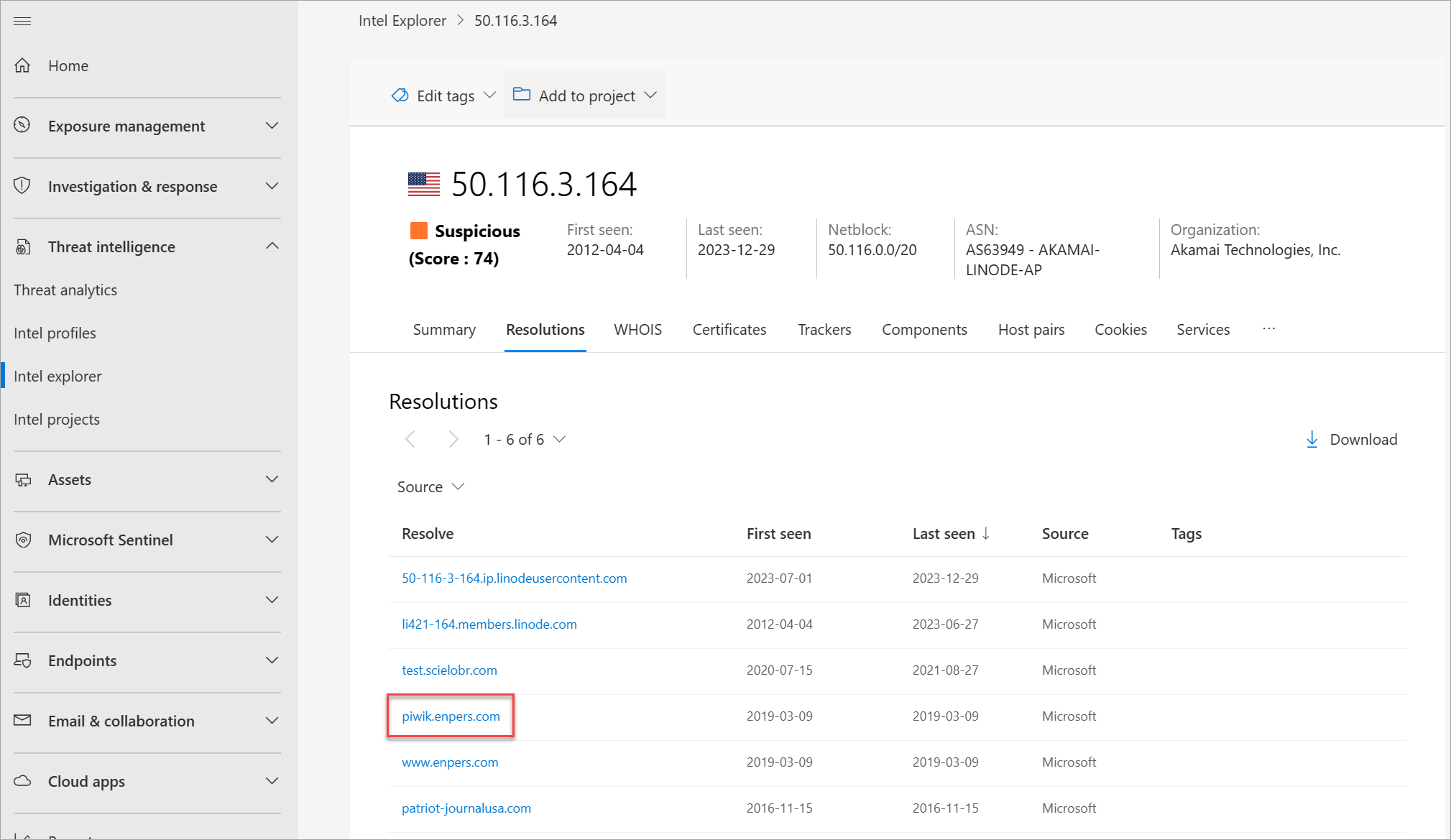

导航回到 Intel 资源管理器 搜索栏并搜索 50.116.3[.]164.

在“ 摘要 ”选项卡中查看以下结果:

- 信誉

- 分析师见解

- 文章

- 服务

- 解决方案

- 证书

- 项目

还可以选择并查看其各自的选项卡中的信息。

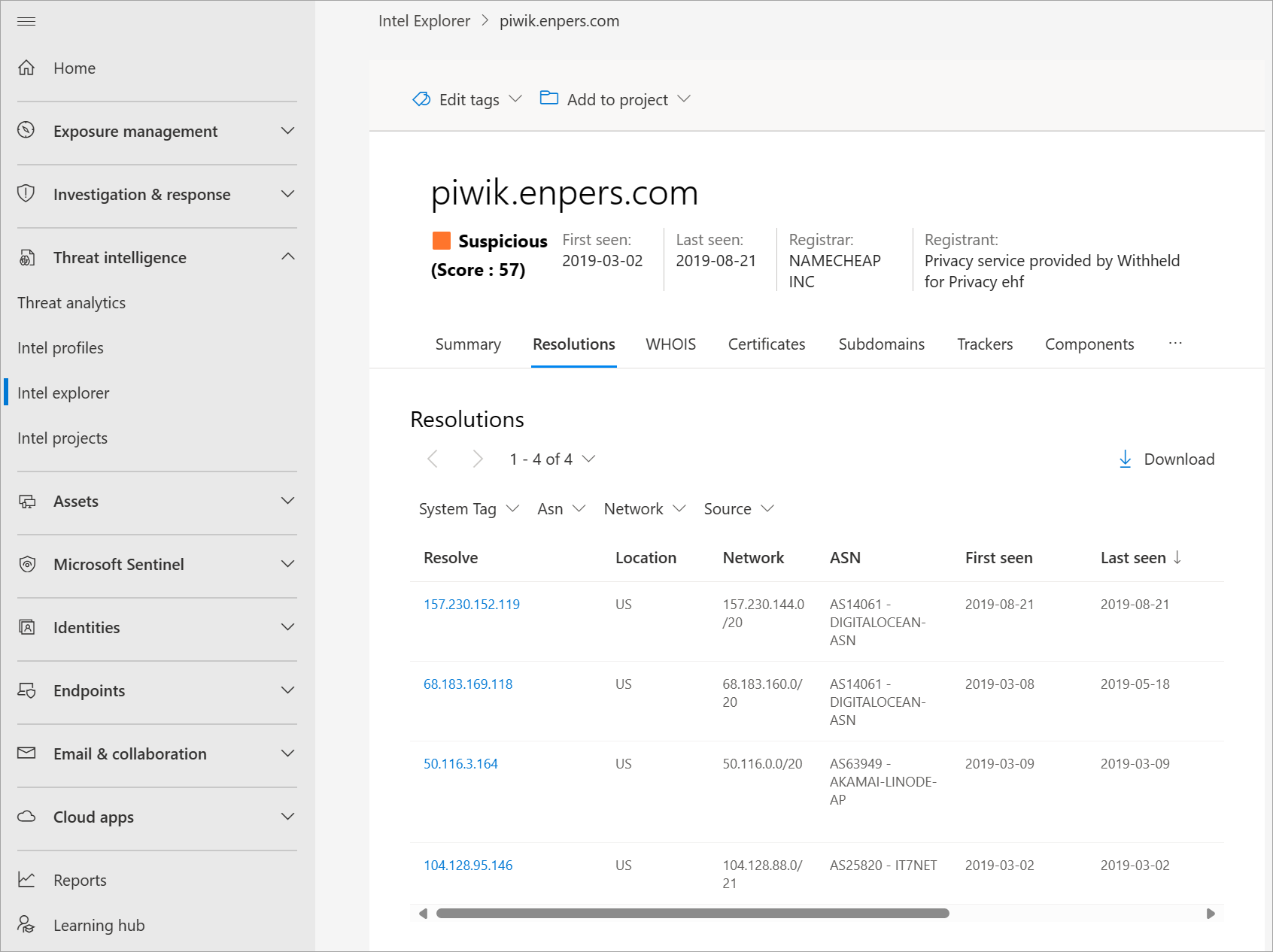

选择“ 分辨率 ”选项卡,然后选择 piwik.enpers[.]com.

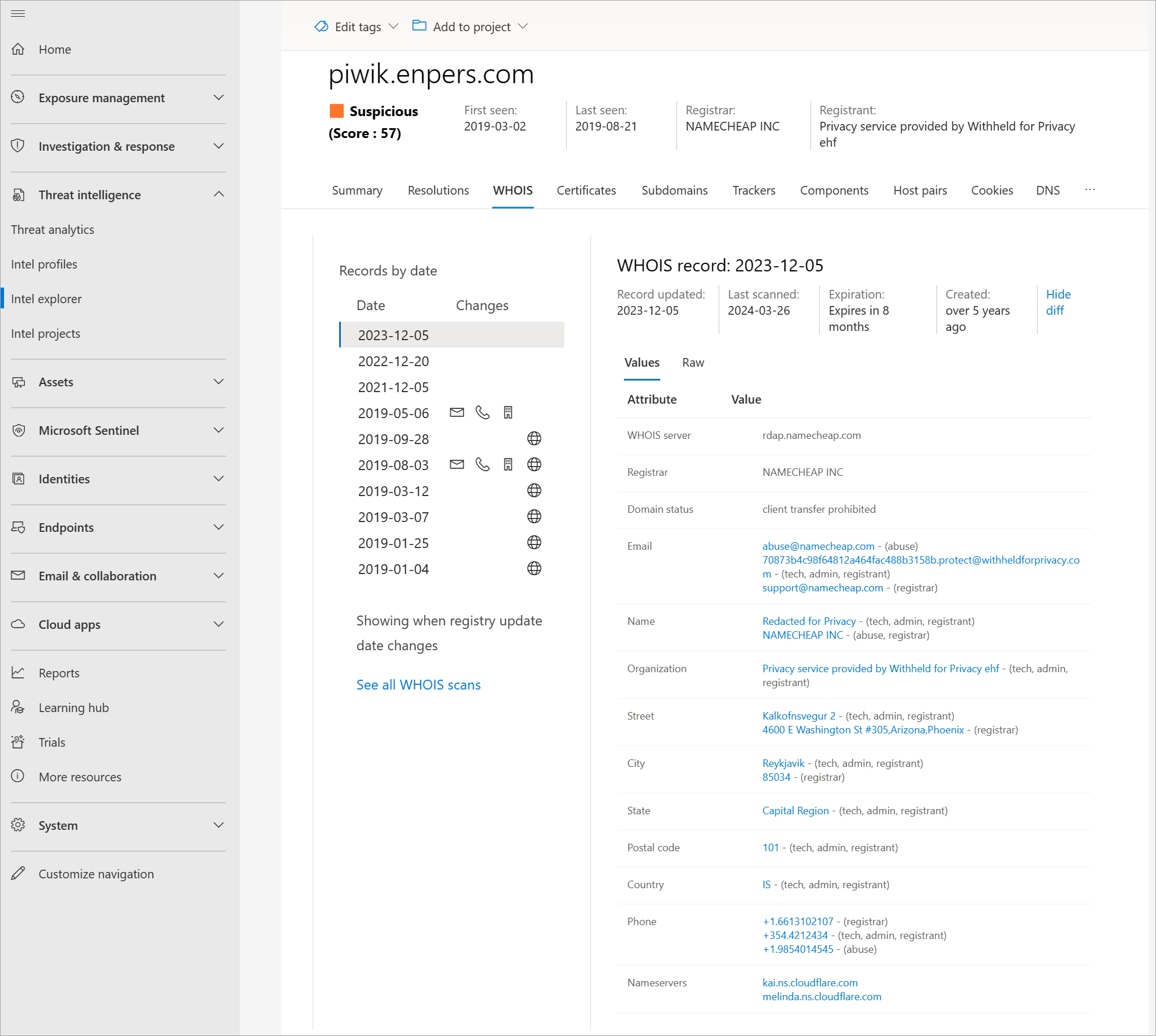

查看此域的解析、WHOIS、证书、子域、跟踪器、组件、Cookie、DNS 和反向 DNS 数据集。

执行前面步骤中的相应项目搜索。 可以在 Intel 资源管理器 搜索栏下拉菜单中引用和使用不同的搜索选项。

清理资源

本部分没有要清理的资源。