Microsoft Defender for Office 365计划 2 中的自动调查和响应 (AIR) 示例

提示

你知道可以免费试用Microsoft Defender for Office 365计划 2 中的功能吗? 在 Microsoft Defender 门户试用中心使用 90 天Defender for Office 365试用版。 了解谁可以在试用Microsoft Defender for Office 365上注册和试用条款。

自动调查和响应 (AIR) Microsoft Defender for Office 365 计划 2 (包含在 Microsoft 365 许可证(如 E5)或作为独立订阅) ,使 SecOps 团队能够更高效地运营。 AIR 包括对已知威胁的自动调查,并提供建议的修正操作。 SecOps 团队可以查看证据,并批准或拒绝建议的操作。 有关 AIR 的详细信息,请参阅Microsoft Defender for Office 365计划 2 中的自动调查和响应 (AIR) 。

本文通过几个示例介绍了 AIR 的工作原理:

示例:用户报告的钓鱼邮件启动调查 playbook

用户会收到一封类似于网络钓鱼尝试的电子邮件。 用户使用Microsoft报告邮件或报告钓鱼加载项来报告邮件,这会导致由用户报告为恶意软件或网络钓鱼警报策略的Email触发的警报,该策略会自动启动调查 playbook。

将评估报告的电子邮件的各个方面。 例如:

- 标识的威胁类型

- 谁发送了消息

- 从发送基础结构) (发送消息的位置

- 消息的其他实例是否已传递或阻止

- 租户布局,包括通过电子邮件发送的类似消息及其判决聚类分析

- 消息是否与任何已知市场活动相关联

- 等等。

playbook 会评估并自动解决无需执行任何操作的提交, (这些提交在用户报告的消息) 上经常发生。 对于剩余的提交,提供了对原始邮件和关联 实体 ((例如附加文件、包含的 URL 和收件人) )的建议操作列表:

- 通过电子邮件群集搜索识别类似的电子邮件。

- 确定任何用户是否通过可疑电子邮件中的任何恶意链接单击。

- 已分配风险和威胁。 有关详细信息,请参阅 自动调查的详细信息和结果。

- 修正步骤。 有关详细信息,请参阅 Microsoft Defender for Office 365 中的修正操作。

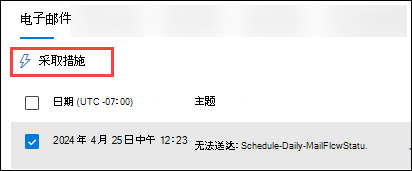

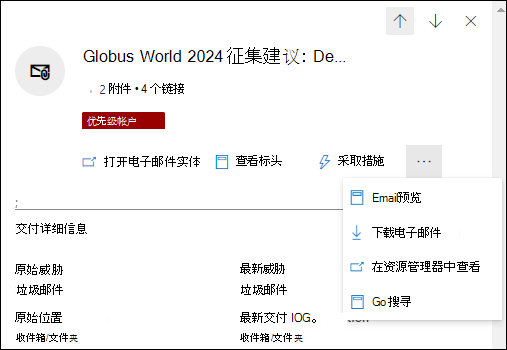

示例:安全管理员从威胁资源管理器触发调查

你位于“资源管理器” (“威胁资源管理器”) https://security.microsoft.com/threatexplorerv3 “ 所有电子邮件”、“ 恶意软件”或 “网络钓鱼” 视图中。 你位于“Email”选项卡上, (查看图表下方的详细信息区域) 。 使用以下方法之一选择要调查的消息:

选择“采取操作”![]() 后,选择“启动自动调查”。 有关详细信息,请参阅Email修正。

后,选择“启动自动调查”。 有关详细信息,请参阅Email修正。

与警报触发的 playbook 类似,从威胁资源管理器触发的自动调查包括:

- 根调查。

- 识别和关联威胁的步骤。 有关详细信息,请参阅 自动调查的详细信息和结果。

- 用于缓解威胁的建议操作。 有关详细信息,请参阅 Microsoft Defender for Office 365 中的修正操作。

示例:安全运营团队使用Office 365管理活动 API 将 AIR 与其 SIEM 集成

Defender for Office 365计划 2 中的 AIR 功能包括 SecOps 团队可用于监视和解决威胁的报告和详细信息。 但你也可以将 AIR 功能与其他解决方案集成。 例如:

- SIEM) 系统 (安全信息和事件管理。

- 案例管理系统。

- 自定义报告解决方案。

使用 Office 365 管理活动 API 与这些解决方案集成。

有关将 AIR 已处理的用户报告钓鱼邮件警报集成到 SIEM 服务器和案例管理系统中的自定义解决方案示例,请参阅技术社区博客:使用 Microsoft Defender for Office 365 和 Office 365 管理 API 提高 SOC 的有效性。

集成解决方案大大减少了误报的数量,使 SecOps 团队能够将时间和精力集中在实际威胁上。