调查文件

适用于:

希望体验 Defender for Endpoint? 注册免费试用版。

调查与特定警报、行为或事件关联的文件的详细信息,以帮助确定该文件是否存在恶意活动、识别攻击动机并了解违规的潜在范围。

可通过多种方式访问特定文件的详细配置文件页。 例如,可以使用搜索功能,单击警报进程树、事件图、项目时间线中的链接,或选择设备时间线中列出的事件。

进入详细配置文件页后,可以通过切换新的 “文件”页在新的和旧的页面布局之间切换。 本文的其余部分介绍较新的页面布局。

可以从文件视图中的以下部分获取信息:

- 文件详细信息和 PE 元数据 ((如果存在) )

- 事件和警报

- 在组织中观察到

- 文件名

- 如果 Microsoft) 已分析文件, (文件内容和功能

还可以从此页面对文件执行操作。

文件操作

文件操作位于配置文件页顶部的文件信息卡上方。 可在此处执行的操作包括:

- 停止和隔离

- 管理指示器

- 下载文件

- 咨询 Defender 专家

- 手动操作

- 转到查寻

- 深度分析

有关这些 操作的详细信息,请参阅对文件执行响应 操作。

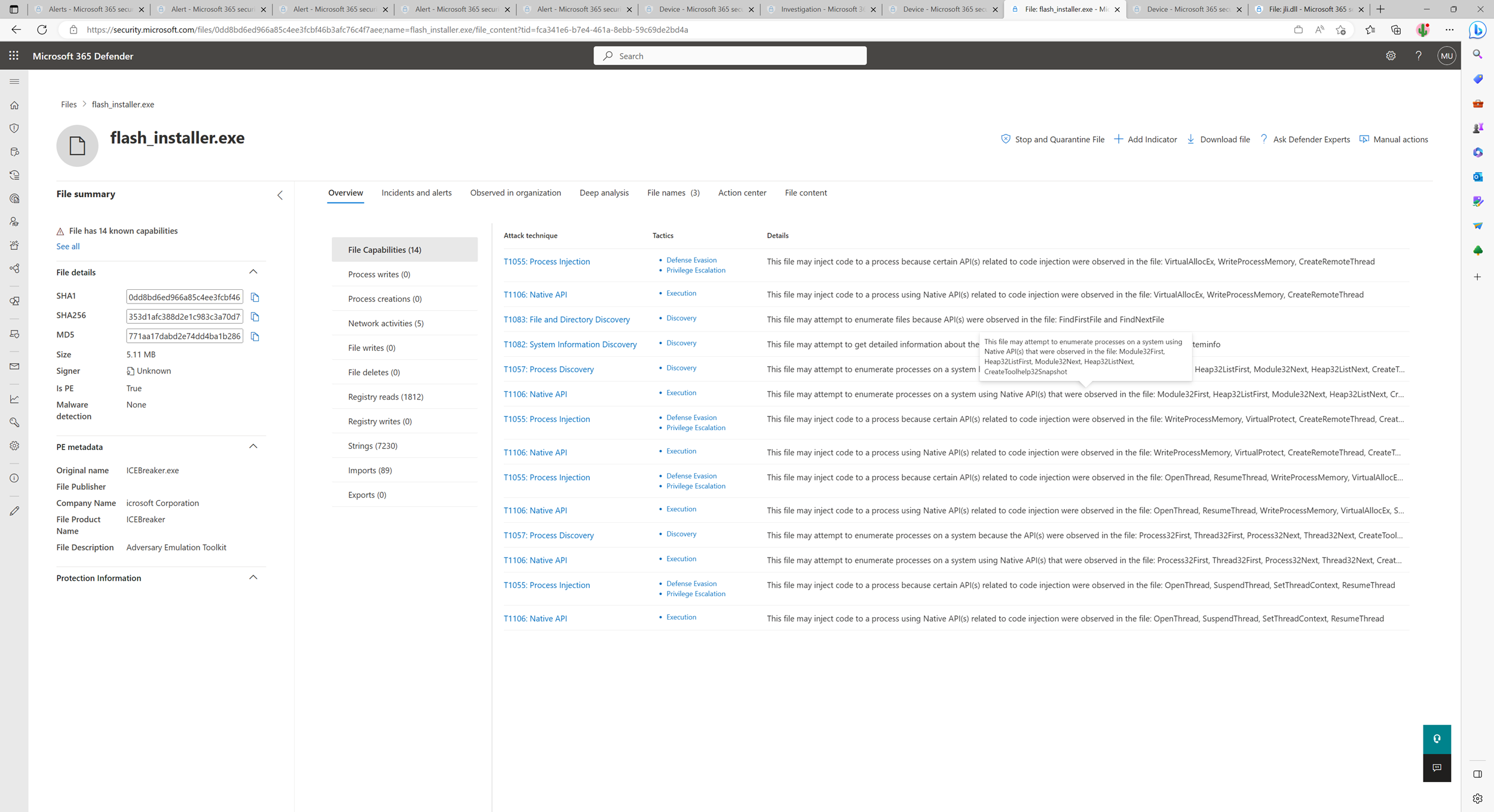

文件页概述

文件页面概述了文件的详细信息和属性、看到该文件的事件和警报、使用的文件名、过去 30 天内看到该文件的设备数,包括首次和最后一次在组织中看到该文件的日期、病毒总数检测比率、 Microsoft Defender防病毒检测、连接到文件的云应用数,以及文件在组织外部设备中的流行程度。

注意

不同的用户可能会在文件流行率卡的组织设备部分中看到不同的值。 这是因为卡显示基于基于角色的访问控制 (用户具有的 RBAC) 范围的信息。 这意味着,如果用户已获得对一组特定设备的可见性,则他们只会看到这些设备上的文件组织流行情况。

事件和警报

“ 事件和警报 ”选项卡提供与文件关联的事件列表,以及该文件链接到的警报。 此列表涵盖与事件队列相同的大部分信息。 可以通过选择“ 自定义列”来选择显示的信息类型。 还可以通过选择“筛选器”来 筛选列表。

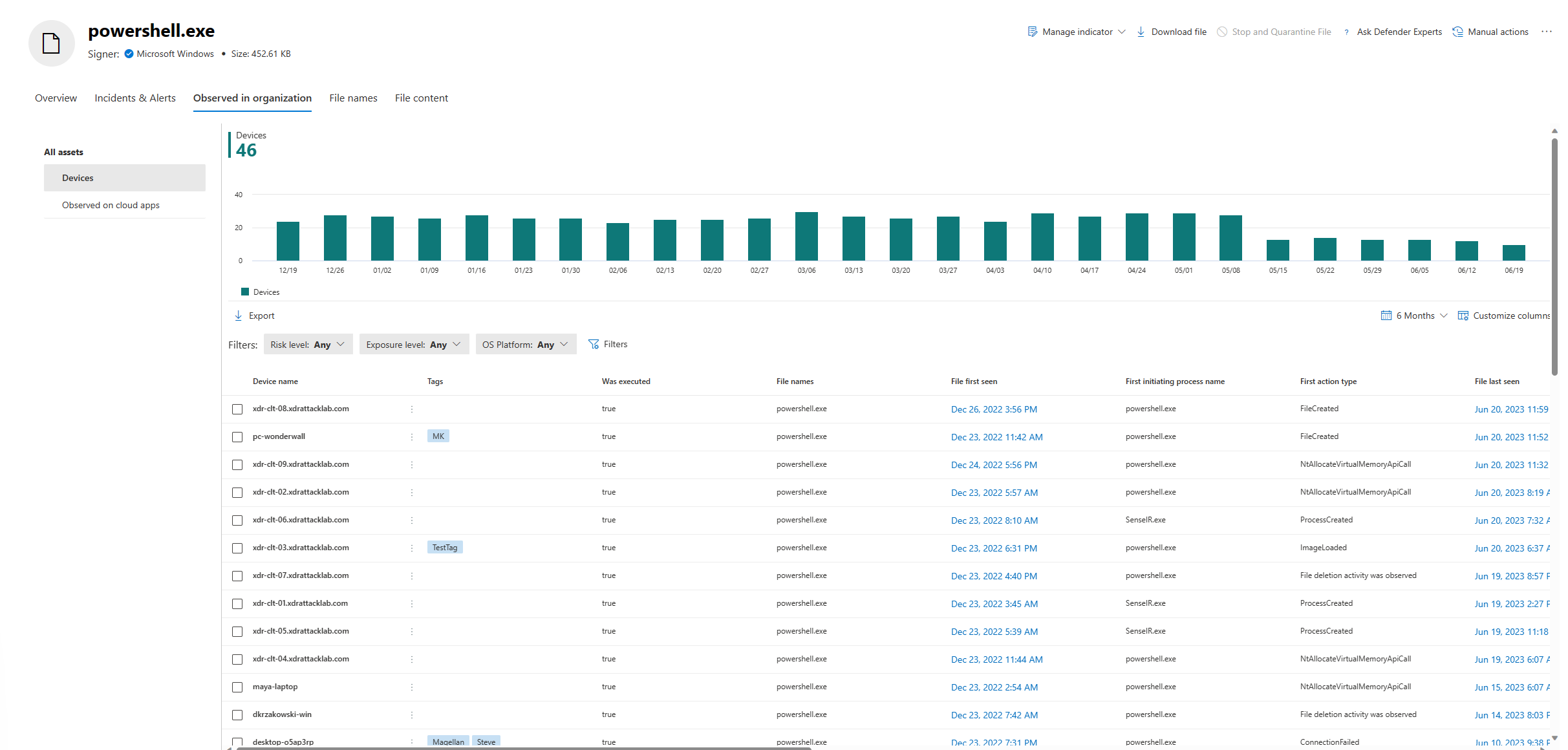

在组织中观察到

“ 在组织中观察到 ”选项卡显示使用 文件观察到的设备和云应用。 与设备相关的文件历史记录最多可以显示过去 6 个月,而与云应用相关的历史记录最长为过去 30 天

设备

本部分显示检测到文件的所有设备。 该部分包括一个趋势报告,标识过去 30 天内观察到该文件的设备数。 在趋势线下方,可以找到有关每个设备上文件的详细信息,包括文件执行状态、每个设备上的首次和最后一次看到事件、启动进程和时间以及与设备关联的文件名。

可以单击列表中的设备,浏览每台设备上完整的六个月文件历史记录,并透视到设备时间线中第一个看到的事件。

云应用

注意

必须启用 Defender for Cloud Apps 工作负载才能查看与云应用相关的文件信息。

本部分显示观察到文件的所有云应用程序。 它还包括文件的名称、与应用关联的用户、与特定云应用策略的匹配项数、关联应用的名称、上次修改文件时间以及文件路径等信息。

文件名

“ 文件名 ”选项卡列出了组织内观察到该文件要使用的所有名称。

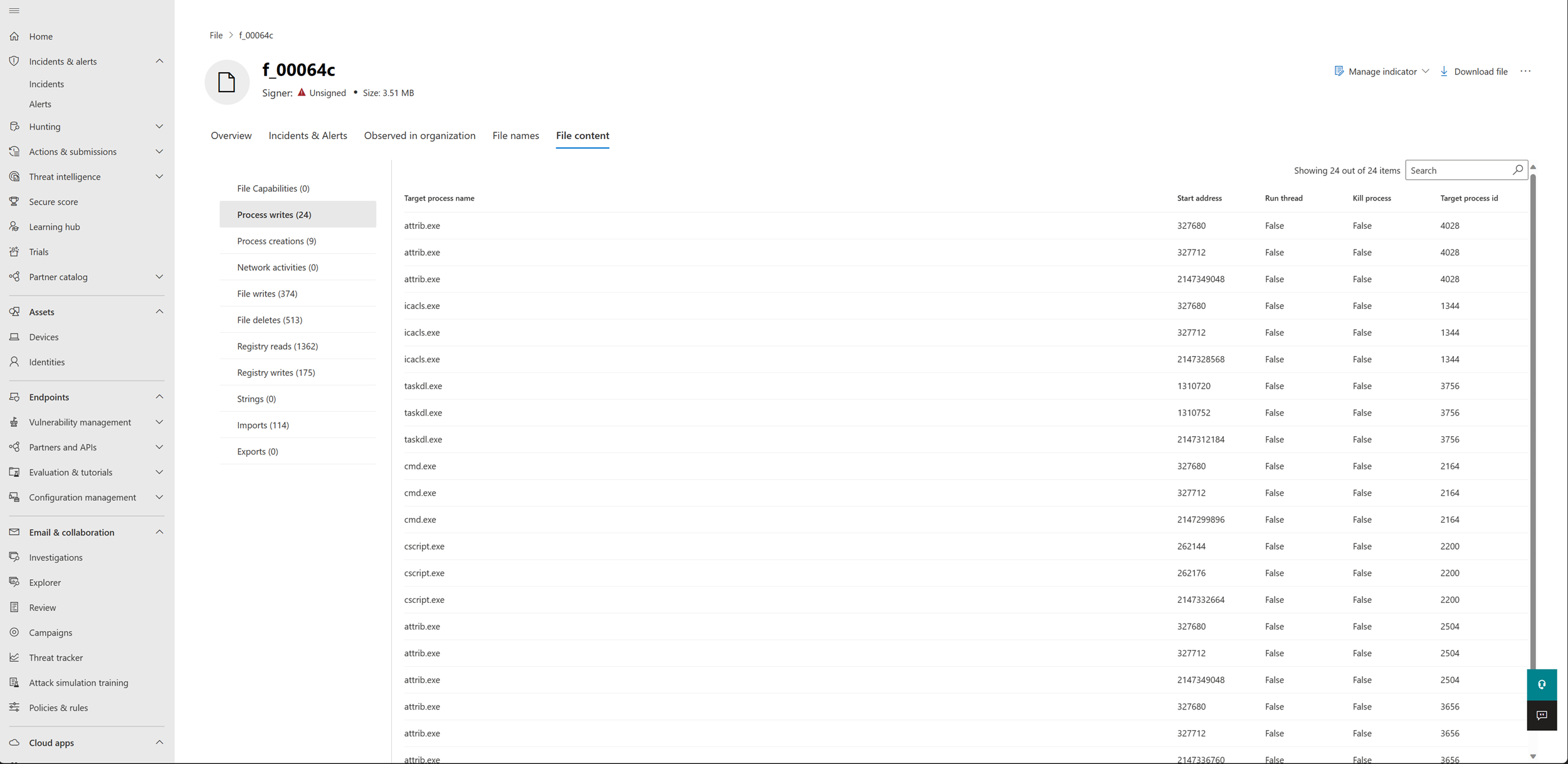

文件内容和功能

注意

文件内容和功能视图取决于 Microsoft 是否分析了该文件。

“文件内容”选项卡列出了有关可移植可执行文件 (PE) 文件的信息,包括进程写入、进程创建、网络活动、文件写入、文件删除、注册表读取、注册表写入、字符串、导入和导出。 此选项卡还列出了文件的所有功能。

文件功能视图列出了映射到 MITRE ATT&CK™ 技术的文件活动。

相关主题

- 查看和组织Microsoft Defender for Endpoint队列

- 管理Microsoft Defender for Endpoint警报

- 调查Microsoft Defender for Endpoint警报

- 调查“Microsoft Defender for Endpoint设备”列表中的设备

- 调查与Microsoft Defender for Endpoint警报关联的 IP 地址

- 调查与Microsoft Defender for Endpoint警报关联的域

- 在 Microsoft Defender for Endpoint 中调查用户帐户

- 对文件执行响应操作

提示

想要了解更多信息? Engage技术社区中的 Microsoft 安全社区:Microsoft Defender for Endpoint技术社区。