在 Microsoft Defender 防病毒中启用云保护

适用于:

- Microsoft Defender 防病毒

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

平台

- Windows

Microsoft Defender防病毒中的云保护提供准确、实时和智能的保护。 默认情况下应启用云保护。

注意

篡改保护 有助于防止更改云保护和其他安全设置。 因此,启用篡改保护后,将忽略对 防篡改设置 所做的任何更改。 如果必须对设备进行更改,并且篡改保护阻止了这些更改,我们建议使用 故障排除模式 在设备上暂时禁用篡改保护。 请注意,在故障排除模式结束后,对防篡改设置所做的任何更改都将还原到其配置状态。

为何应启用云保护

Microsoft Defender防病毒云保护可帮助防范终结点上和网络上的恶意软件。 我们建议保持启用云保护,因为Microsoft Defender for Endpoint中的某些安全功能和功能仅在启用云保护时才起作用。

下表汇总了依赖于云保护的特性和功能:

| 功能/功能 | 订阅要求 | 说明 |

|---|---|---|

|

针对云中的元数据进行检查。 Microsoft Defender防病毒云服务使用机器学习模型作为额外的防御层。 这些机器学习模型包括元数据,因此,当检测到可疑或恶意文件时,会检查其元数据。 若要了解详细信息,请参阅博客:了解下一代保护Microsoft Defender for Endpoint核心的先进技术 |

Microsoft Defender for Endpoint计划 1 或计划 2 (独立或包含在计划(如 Microsoft 365 E3 或 E5) ) | |

|

云保护和示例提交。 可以将文件和可执行文件发送到 Microsoft Defender 防病毒云服务进行引爆和分析。 自动提交示例依赖于云保护,尽管也可以将其配置为独立设置。 若要了解详细信息,请参阅 Microsoft Defender 防病毒中的云保护和示例提交。 |

Microsoft Defender for Endpoint计划 1 或计划 2 (独立或包含在计划(如 Microsoft 365 E3 或 E5) ) | |

|

防篡改。 防篡改有助于防止对组织的安全设置进行不必要的更改。 若要了解详细信息,请参阅 使用篡改保护保护安全设置。 |

Microsoft Defender for Endpoint计划 2 (独立或包含在计划(如Microsoft 365 E5) ) | |

|

首次看到时阻止 首次看到时阻止会检测到新的恶意软件,并在几秒钟内阻止它。 检测到可疑或恶意文件时,阻止第一见功能会查询云保护后端,并应用试探、机器学习和自动分析文件来确定它是否是威胁。 若要了解详细信息,请参阅 什么是“一见即刻阻止”? |

Microsoft Defender for Endpoint计划 1 或计划 2 (独立或包含在计划(如 Microsoft 365 E3 或 E5) ) | |

|

紧急签名更新。 检测到恶意内容时,将部署紧急签名更新和修补程序。 你可以在几分钟内收到这些修补程序和更新,而不是等待下一个常规更新。 若要了解有关更新的详细信息,请参阅Microsoft Defender防病毒安全智能和产品更新。 |

Microsoft Defender for Endpoint计划 2 (独立或包含在计划(如Microsoft 365 E5) ) | |

|

终结点检测和响应 (块模式下的 EDR) 。 当Microsoft Defender防病毒不是设备上的主要防病毒产品时,块模式下的 EDR 可提供额外的保护。 块模式下的 EDR 可修正在 EDR 生成的扫描期间找到的非Microsoft主防病毒解决方案可能错过的项目。 当为将 Microsoft Defender 防病毒作为主要防病毒解决方案的设备启用时,块模式下的 EDR 可提供自动修正在 EDR 生成的扫描过程中识别的项目的额外优势。 若要了解详细信息,请参阅 块模式下的 EDR。 |

Microsoft Defender for Endpoint计划 2 (独立或包含在计划(如Microsoft 365 E5) ) | |

|

攻击面减少规则。 ASR 规则是可以配置为帮助阻止恶意软件的智能规则。 某些规则需要启用云保护才能完全正常运行。 这些规则包括: - 阻止可执行文件运行,除非它们满足流行率、年龄或受信任列表条件 - 使用针对勒索软件的高级保护 - 阻止不受信任的程序从可移动驱动器运行 若要了解详细信息,请参阅 使用攻击面减少规则防止恶意软件感染。 |

Microsoft Defender for Endpoint计划 1 或计划 2 (独立或包含在计划(如 Microsoft 365 E3 或 E5) ) | |

|

ioC) 泄露指标 (。 在 Defender for Endpoint 中,可以将 IoC 配置为定义实体的检测、防护和排除。 示例: “允许”指示器可用于定义防病毒扫描和修正操作的异常。 “警报和阻止”指示器可用于阻止文件或进程执行。 若要了解详细信息,请参阅 创建指示器。 |

Microsoft Defender for Endpoint计划 2 (独立或包含在计划(如Microsoft 365 E5) ) |

配置云保护的方法

可以使用多种方法之一打开或关闭Microsoft Defender防病毒云保护,例如:

还可以使用 Configuration Manager。 并且,可以使用 Windows 安全中心 应用在单个终结点上打开或关闭云保护。

有关确保终结点可以连接到云保护服务的特定网络连接要求的详细信息,请参阅 配置和验证网络连接。

注意

在Windows 10和Windows 11中,本文所述的“基本”和“高级”报告选项之间没有区别。 这是一个传统区别,选择任一设置会导致同一级别的云保护。 共享的信息的类型或数量没有差异。 有关我们收集的内容的详细信息,请参阅 Microsoft隐私声明。

使用Microsoft Intune启用云保护

转到Intune管理中心, (https://intune.microsoft.com) 并登录。

选择 “终结点安全性>防病毒”。

在 “AV 策略 ”部分中,选择现有策略,或选择“ + 创建策略”。

任务 步骤 创建新策略 1.对于 “平台”,选择“ Windows”。

2. 对于“配置文件”,请选择“Microsoft Defender防病毒”。

3. 在 “基本信息 ”页上,指定策略的名称和说明,然后选择“ 下一步”。

4. 在 Defender 部分中,找到 “允许云保护”,并将其设置为 “允许”。

5. 向下滚动到 “提交示例同意”,然后选择以下设置之一:

- 自动发送所有示例

- 自动发送安全示例

6. 在 “作用域标记 ”步骤中,如果组织正在使用 范围标记,请选择要使用的标记,然后选择“ 下一步”。

7. 在 “分配” 步骤中,选择要应用此策略的组、用户或设备,然后选择“ 下一步”。

8. 在 “查看 + 创建 ”步骤中,查看策略的设置,然后选择“ 创建”。编辑现有策略 1. 选择要编辑的策略。

2. 在 “配置设置”下,选择 “编辑”。

3. 在 Defender 部分中,找到 “允许云保护”,并将其设置为 “允许”。

4. 向下滚动到 “提交示例同意”,并选择以下设置之一:

- 自动发送所有示例

- 自动发送安全示例

5.选择“ 查看 + 保存”。

提示

若要详细了解 Intune 中的Microsoft Defender防病毒设置,请参阅 Intune 中终结点安全的防病毒策略。

使用组策略启用云保护

在组策略管理设备上,打开组策略管理控制台,右键单击要配置的组策略对象,然后选择“编辑”。

在“组策略管理”编辑器,转到“计算机配置”。

选择“ 管理模板”。

将树展开到 Windows 组件>Microsoft Defender防病毒 > MAPS

注意

MAPS 设置等于云提供的保护。

双击“ MICROSOFT MAPS 联接”。 确保选项已打开并设置为 “基本地图” 或 “高级地图”。 选择“确定”。

可以选择发送有关检测到的软件的基本信息或其他信息:

基本 MAPS:基本成员身份向Microsoft发送有关设备上检测到的恶意软件和可能不需要的软件的基本信息。 信息包括软件来自 (的位置,例如 URL 和) 部分路径、为解决威胁而采取的操作,以及操作是否成功。

高级 MAPS:除了基本信息,高级成员身份还会发送有关恶意软件和可能不需要的软件的详细信息,包括软件的完整路径,以及有关软件如何影响设备的详细信息。

需要进一步分析时,双击“发送文件样本”。 确保第一个选项设置为 Enabled ,其他选项设置为以下任一:

- (1) 发送安全样本

- 发送所有示例 (3)

注意

“ 发送安全样本 (1) 选项意味着大多数样本都是自动发送的。 可能包含个人信息的文件提示用户进行其他确认。 将选项设置为 始终提示 (0) 会降低设备的保护状态。 将其设置为“从不发送 (2) 意味着Microsoft Defender for Endpoint的”第一见阻止“功能将不起作用。

选择“确定”。

使用 PowerShell cmdlet 打开云保护

以下 cmdlet 可以启用云保护:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

有关如何将 PowerShell 与 Microsoft Defender 防病毒配合使用的详细信息,请参阅使用 PowerShell cmdlet 配置和运行 Microsoft Defender 防病毒 和 Microsoft Defender 防病毒 cmdlet。 策略 CSP - Defender 还提供了有关 -SubmitSamplesConsent 的详细信息。

重要

可以将 -SubmitSamplesConsent 设置为 SendSafeSamples (默认的建议设置) 、 NeverSend或 AlwaysPrompt。

该 SendSafeSamples 设置意味着大多数样本是自动发送的。 可能包含个人信息的文件会导致提示用户继续,并需要确认。

NeverSend和 AlwaysPrompt 设置会降低设备的保护级别。 此外,该NeverSend设置意味着Microsoft Defender for Endpoint的“首次看到时阻止”功能将不起作用。

使用 Windows 管理说明 (WMI) 启用云保护

对以下属性使用 MSFT_MpPreference 类的 Set 方法:

MAPSReporting

SubmitSamplesConsent

有关允许的参数的详细信息,请参阅 Windows Defender WMIv2 API。

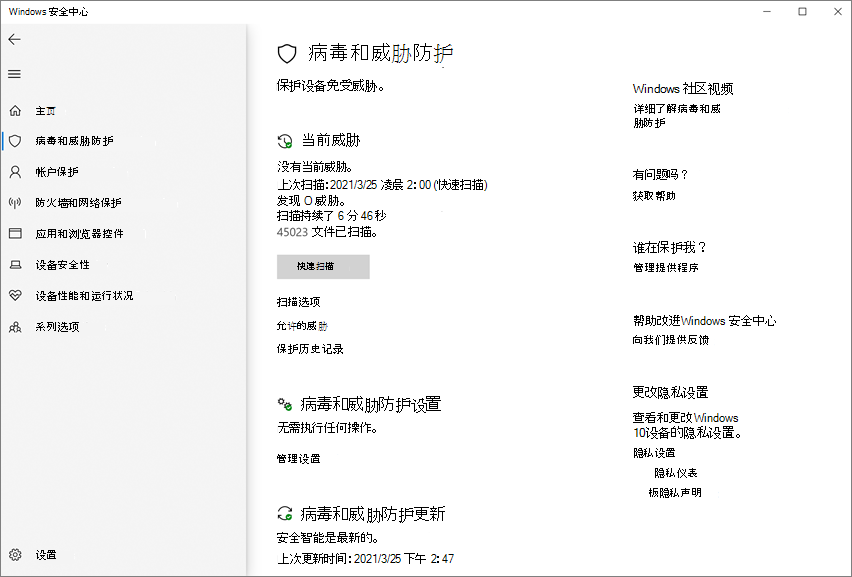

使用 Windows 安全中心 应用在单个客户端上启用云保护

注意

如果“为报告Microsoft MAPS 组策略配置本地设置替代”设置为“已禁用”,则 Windows 设置中的基于云的保护设置将灰显且不可用。 在 Windows 设置中更新设置之前,必须先将组策略对象所做的更改部署到各个终结点。

通过选择任务栏中的屏蔽图标或搜索Windows 安全中心的“开始”菜单,打开Windows 安全中心应用。

选择 “病毒 & 威胁防护 ”磁贴 (或左侧菜单栏上的屏蔽图标) ,然后在“ 病毒 & 威胁防护设置”下,选择“ 管理设置”。

确认基于云的保护和自动示例提交已切换到“开”。

注意

如果已使用 组策略 配置自动示例提交,则设置灰显且不可用。

另请参阅

提示

如果要查找其他平台的防病毒相关信息,请参阅:

- 设置 macOS 上 Microsoft Defender for Endpoint 的首选项

- Mac 上的 Microsoft Defender for Endpoint

- 适用于 Intune 的 Microsoft Defender 防病毒软件的 macOS 防病毒程序策略设置

- 设置 Linux 上 Microsoft Defender for Endpoint 的首选项

- Microsoft Defender for Endpoint on Linux

- 在 Android 功能上配置 Defender for Endpoint

- 在 iOS 功能上配置 Microsoft Defender for Endpoint

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。