启用攻击面减少规则

适用于:

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender XDR

- Microsoft Defender 防病毒

平台

- Windows

提示

希望体验 Defender for Endpoint? 注册免费试用版。

攻击面减少规则 有助于防止恶意软件经常滥用以破坏设备和网络的作。

要求

跨 Windows 版本的攻击面减少功能

可以为运行以下任何 Windows 版本的设备设置攻击面减少规则:

- Windows 11 Pro

- Windows 11 企业版

- Windows 10 专业版版本 1709 或更高版本

- Windows 10 企业版版本 1709 或更高版本

- Windows Server版本 1803 (半年频道) 或更高版本

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

若要使用攻击面减少规则的整个功能集,需要:

- Microsoft Defender防病毒作为主要防病毒 () 上的实时保护

- (某些规则上的云交付保护要求)

- Windows 10 企业版 E5 或 E3 许可证

尽管攻击面减少规则不需要 Windows E5 许可证,但借助 Windows E5 许可证,你可以获得高级管理功能,包括 Defender for Endpoint 中提供的监视、分析和工作流,以及Microsoft Defender XDR门户中的报告和配置功能。 E3 许可证不提供这些高级功能,但你仍然可以使用事件查看器来查看攻击面减少规则事件。

每个攻击面减少规则包含以下四个设置之一:

- 未配置 | 已禁用:禁用攻击面减少规则

- 阻止:启用攻击面减少规则

- 审核:评估攻击面减少规则对组织(如果已启用)的影响

- 警告:启用攻击面减少规则,但允许最终用户绕过阻止

我们建议将攻击面减少规则与 Windows E5 许可证 (或类似的许可 SKU) 结合使用,以利用 Microsoft Defender for Endpoint ( Defender for Endpoint) 中提供的高级监视和报告功能。 但是,如果你有另一个许可证(如 Windows 专业版或 Windows E3),但不包括高级监视和报告功能,则可以在触发攻击面减少规则时在每个终结点生成的事件的基础上开发自己的监视和报告工具, (例如事件转发) 。

提示

若要了解有关 Windows 许可的详细信息,请参阅Windows 10许可并获取Windows 10的批量许可指南。

可以使用以下任一方法启用攻击面减少规则:

建议使用企业级管理,例如Intune或Microsoft Configuration Manager。 企业级管理在启动时会覆盖任何冲突的组策略或 PowerShell 设置。

从攻击面减少规则中排除文件和文件夹

你可以排除文件和文件夹,不受大多数攻击面减少规则的评估。 这意味着,即使攻击面减少规则确定文件或文件夹包含恶意行为,也不会阻止文件运行。

重要

排除文件或文件夹可以严重削弱攻击面减少规则提供的保护。 允许运行排除的文件,并且不会记录任何报告或事件。 如果攻击面减少规则正在检测你认为不应检测到的文件,则应 首先使用审核模式来测试规则。 仅当排除的应用程序或服务启动时,才会应用排除。 例如,如果为已在运行的更新服务添加排除项,则更新服务将继续触发事件,直到该服务停止并重新启动。

添加排除项时,请记住以下几点:

排除项通常基于单个文件或文件夹 (使用文件夹路径或要) 排除的文件的完整路径。

排除路径可以使用环境变量和通配符。 请参阅 在文件名和文件夹路径或扩展名排除列表中使用通配符

通过组策略或 PowerShell 部署时,排除项适用于所有攻击面减少规则。 使用Intune,可以配置特定攻击面减少规则的排除。 请参阅 配置每个规则排除的攻击面减少规则。

可以通过允许指定的 Defender for Endpoint 文件和证书指示器,基于证书和文件哈希添加排除项。 请参阅 指标概述。

策略冲突

如果通过 MDM 和 GP 应用了冲突策略,则从 GP 应用的设置优先。

托管设备的攻击面减少规则现在支持从不同策略合并设置的行为,以便为每个设备创建一组策略。 仅合并不冲突的设置,而冲突的设置不会添加到规则的超集。 以前,如果两个策略包含单个设置的冲突,则这两个策略被标记为冲突,并且不会部署任何配置文件中的设置。 攻击面减少规则合并行为如下所示:

配置方法

本部分提供以下配置方法的配置详细信息:

以下启用攻击面减少规则的过程包括有关如何排除文件和文件夹的说明。

Intune

重要

如果在 Windows Server 2012 R2 和 Windows Server 2016统一版本上使用 Intune,则需要将这些版本设置为 Not Configured,因为这些作系统版本不支持它们。 否则,以下策略将无法应用:

- 通过 Windows Management Instrumentation (WMI) 事件订阅阻止持久性

- 阻止 JavaScript 或 VBScript 启动下载的可执行内容

- 使用针对勒索软件的高级防护

终结点安全策略 (首选)

选择 “终结点安全>攻击面减少”。 选择现有的攻击面减少规则或创建新规则。 若要创建新配置文件,请选择“ 创建策略 ”并输入此配置文件的信息。 对于 “配置文件类型”,请选择“ 攻击面减少规则”。 如果选择了现有配置文件,请选择 “属性” ,然后选择 “设置”。

在 “配置设置 ”窗格中,选择“ 攻击面减少 ”,然后选择每个攻击面减少规则所需的设置。

在“需要保护的其他文件夹列表”、“有权访问受保护文件夹的应用列表”和“从攻击面减少规则中排除文件和路径”下,输入单个文件和文件夹。 还可以选择“ 导入 ”以导入包含要从攻击面减少规则中排除的文件和文件夹的 CSV 文件。 CSV 文件中的每一行的格式应如下所示:

C:\folder,%ProgramFiles%\folder\file,C:\path在三个配置窗格中选择“ 下一步 ”,如果正在创建新策略,请选择“ 创建 ”或“ 保存” (如果正在编辑现有策略)。

设备配置文件 (备选项 1)

选择“设备配置文件>”。 选择现有终结点保护配置文件或创建一个新配置文件。 若要创建新配置文件,请选择“ 创建配置文件 ”并输入此配置文件的信息。 对于 “配置文件类型”,请选择“ 终结点保护”。 如果选择了现有配置文件,请选择 “属性” ,然后选择 “设置”。

在 “终结点保护 ”窗格中,选择“ Windows Defender 攻击防护”,然后选择“ 攻击面减少”。 为每个攻击面减少规则选择所需的设置。

在 “攻击面减少例外”下,输入单个文件和文件夹。 还可以选择“ 导入 ”以导入包含要从攻击面减少规则中排除的文件和文件夹的 CSV 文件。 CSV 文件中的每一行的格式应如下所示:

C:\folder,%ProgramFiles%\folder\file,C:\path在三个配置窗格中选择 “确定 ”。 然后,如果要创建新的终结点保护文件,请选择“ 创建 ”;如果要编辑现有终结点保护文件,请选择 “保存 ”。

Intune (替代方案 2) 中的自定义配置文件

可以使用 Microsoft Intune OMA-URI 来配置自定义攻击面减少规则。 以下过程使用规则 阻止滥用被利用的易受攻击的已签名驱动程序 的示例。

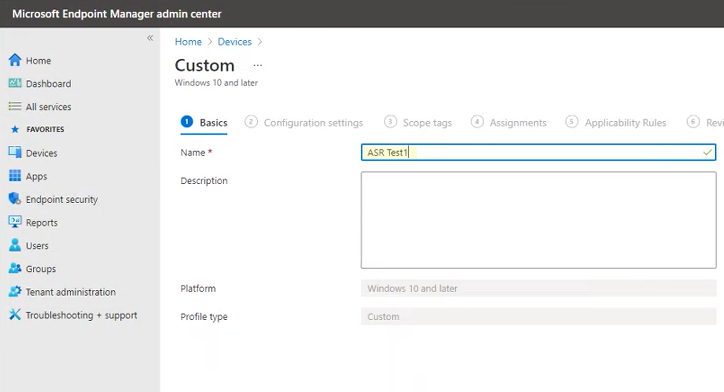

打开Microsoft Intune管理中心。 在 “主页 ”菜单中,单击“ 设备”,选择“ 配置文件”,然后单击“ 创建配置文件”。

在 “创建配置文件”的以下两个下拉列表中,选择以下项:

- 在“平台”中,选择“Windows 10及更高版本”

- 在 “配置文件类型”中,选择“ 模板”

- 如果已通过终结点安全性设置了攻击面减少规则,请在 “配置文件类型”中选择“ 设置目录”。

选择“ 自定义”,然后选择“ 创建”。

此时会打开“自定义模板”工具,以执行步骤 1“基本信息”。 在 “1 基本信息”中,在 “名称”中,键入模板的名称,在 “说明” 中,可以键入描述 (可选) 。

单击下一个。 步骤 2 配置设置随即 打开。 对于“OMA-URI 设置”,请单击“ 添加”。 现在会显示两个选项: “添加” 和 “导出”。

再次单击“ 添加 ”。 此时会打开 “添加行 OMA-URI 设置 ”。 在 “添加行”中,填写以下信息:

在 “名称”中,键入规则的名称。

在 “说明”中,键入简短说明。

在 OMA-URI 中,键入或粘贴要添加的规则的特定 OMA-URI 链接。 请参阅本文中的 MDM 部分,了解要用于此示例规则的 OMA-URI。 有关攻击面减少规则 GUID,请参阅 按规则说明。

在 “数据类型”中,选择“ 字符串”。

在 “值”中,键入或粘贴 GUID 值、

\=符号和不带空格的 State 值, (GUID=StateValue) :-

0:禁用 (禁用攻击面减少规则) -

1:阻止 (启用攻击面减少规则) -

2:审核 (评估攻击面减少规则对组织的影响(如果已启用) -

6:警告 (启用攻击面减少规则,但允许最终用户绕过阻止)

-

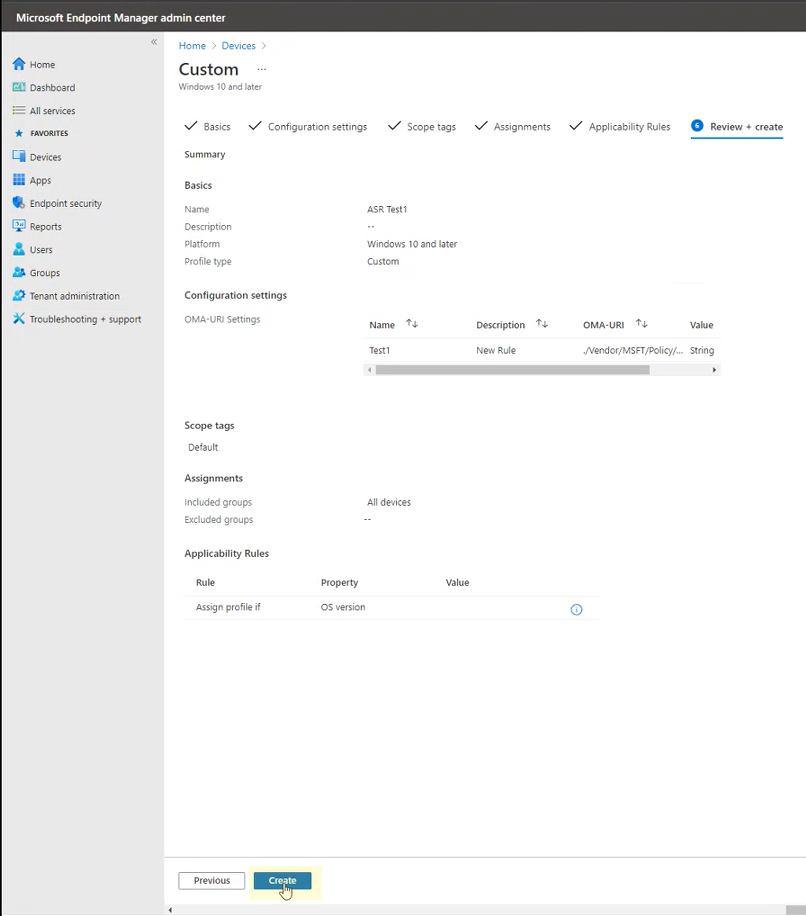

选择“保存”。 “添加行 ”关闭。 在 “自定义”中,选择“ 下一步”。 在步骤 3 范围标记中,范围标记是可选的。 执行下列操作之一:

- 选择 “选择作用域标记”,选择范围标记 (可选) ,然后选择“ 下一步”。

- 或选择“ 下一步”

在步骤 4 的“分配”中,在“ 包含的组”中,对于要应用此规则的组,请从以下选项中进行选择:

- 添加组

- 添加所有用户

- 添加所有设备

在 “排除的组”中,选择要从此规则中排除的任何组,然后选择“ 下一步”。

在步骤 5 适用于以下设置的 适用性规则 中,执行以下作:

在“规则”中,选择“如果为”分配配置文件“或”不分配配置文件”。

在 “属性”中,选择要应用此规则的属性。

在 “值”中,输入适用的值或值范围。

选择 下一步。 在步骤 6“查看 + 创建”中,查看已选择和输入的设置和信息,然后选择“ 创建”。

规则处于活动状态,并在几分钟内生效。

注意

冲突处理:

如果为设备分配了两个不同的攻击面减少策略,则可能会发生潜在的策略冲突,具体取决于是否为规则分配了不同的状态、是否进行了冲突管理,以及结果是否为错误。 非冲突规则不会导致错误,并且正确应用此类规则。 应用第一个规则,后续的不冲突规则将合并到策略中。

MDM

使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules 配置服务提供程序 (CSP) 单独启用和设置每个规则的模式。

下面是一个参考示例,使用 攻击面减少规则引用的 GUID 值。

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

在审核模式下启用 (阻止) 、禁用、警告或启用的值包括:

- 0:禁用 (禁用攻击面减少规则)

- 1:阻止 (启用攻击面减少规则)

- 2:审核 (评估攻击面减少规则对组织的影响(如果启用)

- 6:警告 (启用攻击面减少规则,但允许最终用户绕过阻止) 。 警告模式适用于大多数攻击面减少规则。

使用 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions 配置服务提供程序 (CSP) 添加排除项。

示例:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

注意

请务必输入不带空格的 OMA-URI 值。

Microsoft Configuration Manager

在“Microsoft Configuration Manager”中,转到“资产和符合性>终结点保护>”“Windows Defender 攻击防护”。

选择“ 开始>创建攻击防护策略”。

输入名称和说明,选择“ 攻击面减少”,然后选择“ 下一步”。

选择将阻止或审核作的规则,然后选择“ 下一步”。

查看设置,然后选择“ 下一步 ”以创建策略。

创建策略后,选择“关闭”。

警告

在服务器 OS 版本上,攻击面减少的适用性存在一个已知问题,该版本标记为合规,而没有任何实际强制措施。 目前,没有定义何时修复此问题的发布日期。

组策略

警告

如果使用Intune、Configuration Manager或其他企业级管理平台管理计算机和设备,则管理软件将在启动时覆盖任何冲突的组策略设置。

在组策略管理计算机上,打开组策略管理控制台,右键单击要配置的组策略对象,然后选择编辑。

在 策略管理编辑器中, 计算机配置 并选择 管理模板。

将树展开到 Windows 组件>Microsoft Defender防病毒>Microsoft Defender攻击防护>攻击面减少。

选择 “配置攻击面减少规则 ”,然后选择“ 已启用”。 然后,可以在“选项”部分中为每个规则设置单独的状态。 选择“ 显示...” ,并在 “值名称 ”列中输入规则 ID,并在 “值 ”列中输入所选状态,如下所示:

若要从攻击面减少规则中排除文件和文件夹,请选择“ 从攻击面减少规则中排除文件和路径 ”设置,并将选项设置为 “已启用”。 选择“ 显示 ”,并在 “值名称 ”列中输入每个文件或文件夹。 在每个项的“值”列中输入 0。

警告

请勿使用引号,因为 “值名称 ”列或“ 值 ”列不支持引号。 规则 ID 不应有任何前导空格或尾随空格。

PowerShell

警告

如果使用Intune、Configuration Manager或其他企业级管理平台管理计算机和设备,则管理软件在启动时会覆盖任何冲突的 PowerShell 设置。

在“开始”菜单中键入“PowerShell”,右键单击“Windows PowerShell”,并选择“以管理员身份运行”。

键入以下 cmdlet 之一。 (有关详细信息(如规则 ID),请参阅 攻击面减少规则参考。)

任务 PowerShell cmdlet 启用攻击面减少规则 Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Enabled在审核模式下启用攻击面减少规则 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode在警告模式下启用攻击面减少规则 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Warn启用攻击面减少 阻止滥用被利用的易受攻击的已签名驱动程序 Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions Enabled关闭攻击面减少规则 Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Disabled重要

必须为每个规则单独指定状态,但可以在逗号分隔的列表中组合规则和状态。

在以下示例中,启用前两个规则,禁用第三个规则,在审核模式下启用第四个规则:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditMode还可以使用

Add-MpPreferencePowerShell 谓词向现有列表添加新规则。警告

Set-MpPreference覆盖现有规则集。 如果要添加到现有集,请改用Add-MpPreference。 可以使用 获取规则及其当前状态Get-MpPreference的列表。若要从攻击面减少规则中排除文件和文件夹,请使用以下 cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"继续使用

Add-MpPreference -AttackSurfaceReductionOnlyExclusions向列表添加更多文件和文件夹。重要

使用

Add-MpPreference将应用追加或添加到列表。Set-MpPreference使用 cmdlet 将覆盖现有列表。

相关文章

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。