使用Microsoft Intune策略管理减少攻击面的规则

在Windows 10和Windows 11设备上使用 Defender 防病毒时,可以使用Microsoft Intune终结点安全策略来减少攻击面,以管理设备上的这些设置。

可以使用攻击面减少 (ASR) 策略,通过尽量减少组织容易受到网络威胁和攻击的位置来减少设备的攻击面。 Intune ASR 策略支持以下配置文件:

攻击面减少规则:使用此配置文件来定位恶意软件和恶意应用通常用于感染计算机的行为。 这些行为的示例包括在 Office 应用中使用可执行文件和脚本、尝试下载或运行文件的 Web 邮件,以及应用在日常工作中通常不会启动的模糊处理或其他可疑脚本行为。

设备控制:使用此配置文件通过可监视并帮助防止来自未经授权的外围设备的威胁损害设备的控制来允许、阻止和保护可移动媒体。 和控制功能,以帮助防止未经授权的外围设备中的威胁危及你的设备。

有关详细信息,请参阅 Windows 威胁防护文档中 的攻击面减少概述 。

攻击面减少策略位于Microsoft Intune管理中心的终结点安全节点中。

应用于:

- Windows 10

- Windows 11

- Windows Server (通过Microsoft Defender for Endpoint安全设置管理方案)

攻击面减少配置文件的先决条件

- 设备必须运行Windows 10或Windows 11

- Defender 防病毒必须是设备上的主防病毒

支持Microsoft Defender for Endpoint的安全管理:

将安全管理用于Microsoft Defender for Endpoint来支持在未使用Intune注册的情况下载入到 Defender 的设备时,攻击面减少适用于运行 Windows 10、Windows 11 和 Windows Server 的设备。 有关详细信息,请参阅 Windows 威胁防护文档中 的 ASR 规则支持的操作系统 。

支持Configuration Manager客户端:

此方案处于预览状态,需要使用 Configuration Manager Current Branch 版本 2006 或更高版本。

为Configuration Manager设备设置租户附加 - 若要支持将攻击面减少策略部署到由 Configuration Manager 管理的设备,请配置租户附加。 租户附加的设置包括配置Configuration Manager设备集合以支持来自Intune的终结点安全策略。

若要设置租户附加,请参阅 配置租户附加以支持终结点保护策略。

基于角色的访问控制(RBAC)

有关分配适当级别的权限和权限以管理Intune攻击面减少策略的指导,请参阅 Assign-role-based-access-controls-for-endpoint-security-policy。

攻击面减少配置文件

攻击面减少策略的可用配置文件取决于所选的平台。

注意

从 2022 年 4 月开始,攻击面减少策略的新配置文件已开始发布。 当新配置文件可用时,它将使用与旧配置文件相同的配置文件名称,并且包含与旧配置文件相同的设置,但采用设置目录中所示的较新的设置格式。 以前创建的这些配置文件的实例仍可供使用和编辑,但你创建的所有新实例都将采用新格式。 以下配置文件已更新:

- 攻击面减少规则 (2022 年 4 月 5 日)

- Exploit Protection (2022 年 4 月 5 日)

- 设备控制 (2022 年 5 月 23 日)

- 应用和浏览器隔离 (2023 年 4 月 18 日)

由 Intune 管理的设备

平台:Windows:

注册到 Intune 的 Windows 10 和 Windows 11 设备上支持此平台的配置文件。

- 攻击面减少规则

此平台的可用配置文件包括:

攻击面减少规则 - 配置攻击面减少规则的设置,这些规则针对恶意软件和恶意应用通常用于感染计算机的行为,包括:

- 尝试下载或运行文件的 Office 应用或 Web 邮件中使用的可执行文件和脚本

- 模糊化或其他可疑脚本

- 应用通常不会在日常工作中启动的行为

减少攻击面意味着为攻击者提供更少的攻击方式。

Intune中攻击面减少规则的合并行为:

攻击面减少规则支持合并不同策略中的设置,以便为每个设备创建策略的超集。 不冲突的设置将合并,而冲突的设置不会添加到规则的超集。 以前,如果两个策略包含单个设置的冲突,则这两个策略被标记为冲突,并且不会部署任何配置文件中的设置。

攻击面减少规则合并行为如下所示:

- 针对应用规则的每个设备评估以下配置文件中的攻击面减少规则:

- 设备>配置策略>终结点保护配置文件>Microsoft Defender攻击防护>攻击面减少

- 终结点安全性 > 攻击面减少策略 >攻击面减少规则

- 终结点安全>安全基线>Microsoft Defender for Endpoint基线>攻击面减少规则。

- 没有冲突的设置将添加到设备的超集策略中。

- 当两个或更多策略具有冲突设置时,冲突的设置不会添加到组合策略,而不冲突的设置将添加到适用于设备的超集策略中。

- 仅会保留用于冲突设置的配置。

设备控制 - 使用设备控制设置,可以为设备配置分层方法来保护可移动媒体。 Microsoft Defender for Endpoint提供多种监视和控制功能,以帮助防止未经授权的外围设备中的威胁损害你的设备。

设备控制支持的Intune配置文件:

若要详细了解Microsoft Defender for Endpoint设备控制,请参阅 Defender 文档中的以下文章:

应用和浏览器隔离 - 管理 Windows Defender 应用程序防护 (应用程序防护) 的设置,作为 Defender for Endpoint 的一部分。 应用程序防护有助于防止旧的和新出现的攻击,并且可以在定义受信任的站点、云资源和内部网络时将企业定义的站点隔离为不受信任。

若要了解详细信息,请参阅Microsoft Defender for Endpoint文档中的应用程序防护。

应用程序控制 - 应用程序控制设置可以通过限制用户可以运行的应用程序以及 System Core (内核) 中运行的代码来帮助缓解安全威胁。 管理可阻止未签名脚本和 MSI 的设置,并将Windows PowerShell限制为在约束语言模式下运行。

若要了解详细信息,请参阅Microsoft Defender for Endpoint文档中的应用程序控制。

注意

如果使用此设置,AppLocker CSP 行为当前会在部署策略时提示最终用户重启其计算机。

Exploit Protection - Exploit Protection 设置可帮助防范使用攻击来感染设备和传播的恶意软件。 Exploit Protection 包含许多可应用于操作系统或单个应用的缓解措施。

Web 保护 (Microsoft Edge 旧版) - 可以在 Microsoft Defender for Endpoint配置网络保护来保护计算机免受 Web 威胁时管理的 Web 保护设置。 集成 Microsoft Edge 或 Chrome 和 Firefox 等第三方浏览器时,Web 防护可以在没有 Web 代理的情况下阻止 Web 威胁,并且可以在计算机离开或本地时保护计算机。 Web 保护停止访问:

- 钓鱼网站

- 恶意软件向量

- 攻击站点

- 不受信任的站点或低信誉站点

- 使用自定义指示器列表阻止的网站。

若要了解详细信息,请参阅 Microsoft Defender for Endpoint 文档中的 Web 保护。

Defender for Endpoint 安全设置管理管理的设备

使用适用于 Microsoft Defender for Endpoint 方案的安全管理来支持未注册到 Intune 的 Defender 管理的设备时,可以使用 Windows 平台管理运行 Windows 10、Windows 11 和 Windows Server 的设备上的设置。 有关详细信息,请参阅 Windows 威胁防护文档中 的 ASR 规则支持的操作系统 。

此方案支持的配置文件包括:

-

攻击面减少规则 - 配置攻击面减少规则的设置,这些规则针对恶意软件和恶意应用通常用于感染计算机的行为,包括:

- 尝试下载或运行文件的 Office 应用或 Web 邮件中使用的可执行文件和脚本。

- 模糊的脚本或其他可疑脚本。

- 应用通常不会在日常工作中启动的行为 减少攻击面意味着为攻击者提供更少的攻击方式。

重要

Microsoft Defender for Endpoint的安全管理仅支持攻击面减少规则配置文件。 不支持所有其他攻击面减少配置文件。

由 Configuration Manager 管理的设备

攻击面减少

支持由 Configuration Manager 管理的设备以预览版提供。

使用租户附加时,管理Configuration Manager设备的攻击面减少设置。

策略路径:

- 终结点安全性 > 附加图面减少 > Windows (ConfigMgr)

配置文件:

- 应用和浏览器隔离 (ConfigMgr)

- 攻击面减少规则 (ConfigMgr)

- Exploit Protection (ConfigMgr) (预览版)

- Web 保护 (ConfigMgr) (预览版)

所需的Configuration Manager版本:

- Configuration Manager Current Branch 版本 2006 或更高版本

支持Configuration Manager设备平台:

- Windows 10 及更高版本(x86, x64, ARM64)

- Windows 11 及更高版本 (x86、x64、ARM64)

设备控制配置文件的可重用设置组

在公共预览版中,设备控制配置文件支持使用 可重用设置组 来帮助管理 Windows 平台设备上以下设置组的设置:

打印机设备:以下设备控制配置文件设置可用于 打印机设备:

- PrimaryId

- PrinterConnectionID

- VID_PID

有关打印机设备选项的信息,请参阅Microsoft Defender for Endpoint文档中的打印机保护概述。

可移动存储:以下设备控制配置文件设置可用于 可移动存储:

- 设备类

- 设备 ID

- 硬件 ID

- 实例 ID

- 主 ID

- 产品 ID

- 序列号

- 供应商 ID

- 供应商 ID 和产品 ID

有关可移动存储选项的信息,请参阅 Microsoft Defender for Endpoint 文档中Microsoft Defender for Endpoint设备控制可移动存储访问控制。

将可重用设置组与设备控制配置文件一起使用时,可以配置 Actions 来定义这些组中的设置的使用方式。

添加到配置文件的每个规则都可以包括可重用设置组和直接添加到规则的各个设置。 但是,请考虑对可重用设置组使用每个规则,或者管理直接添加到规则的设置。 这种分离有助于简化将来的配置或可能进行的更改。

有关配置可重用组并将其添加到此配置文件的指南,请参阅将可重用的设置组与Intune策略配合使用。

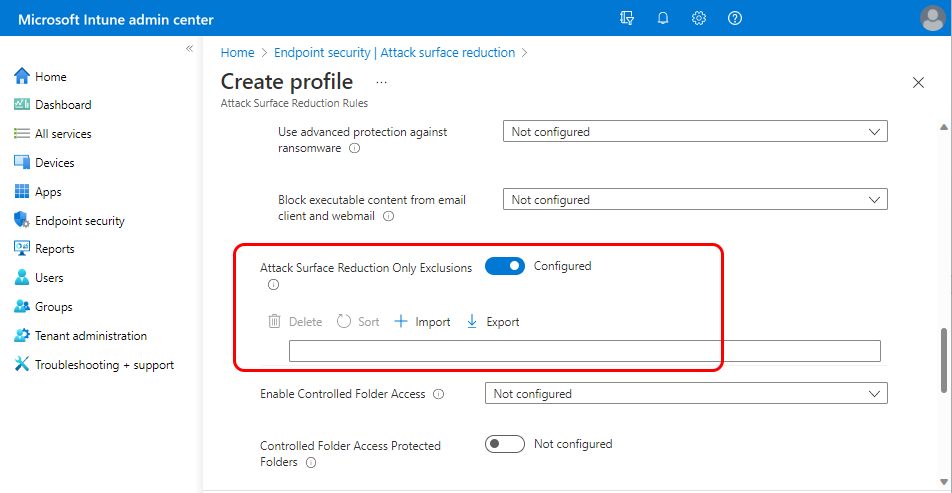

攻击面减少规则的排除项

Intune支持以下两个设置,以根据攻击面减少规则从评估中排除特定文件和文件夹路径:

全局: 仅使用攻击面减少排除项。

为设备分配了至少一个配置 “仅攻击面减少排除项”的策略时,配置的排除项将应用于面向该设备的所有攻击面减少规则。 出现此行为的原因是,设备从所有适用策略接收超集的攻击面减少规则设置,并且无法针对单个设置管理设置排除项。 若要避免将排除项应用于设备上的所有设置,请不要使用此设置。 相反,请为单个设置配置 ASR“仅按规则排除 项”。

有关详细信息,请参阅 Defender CSP 的文档: Defender/AttackSurfaceReductionOnlyExclusions。

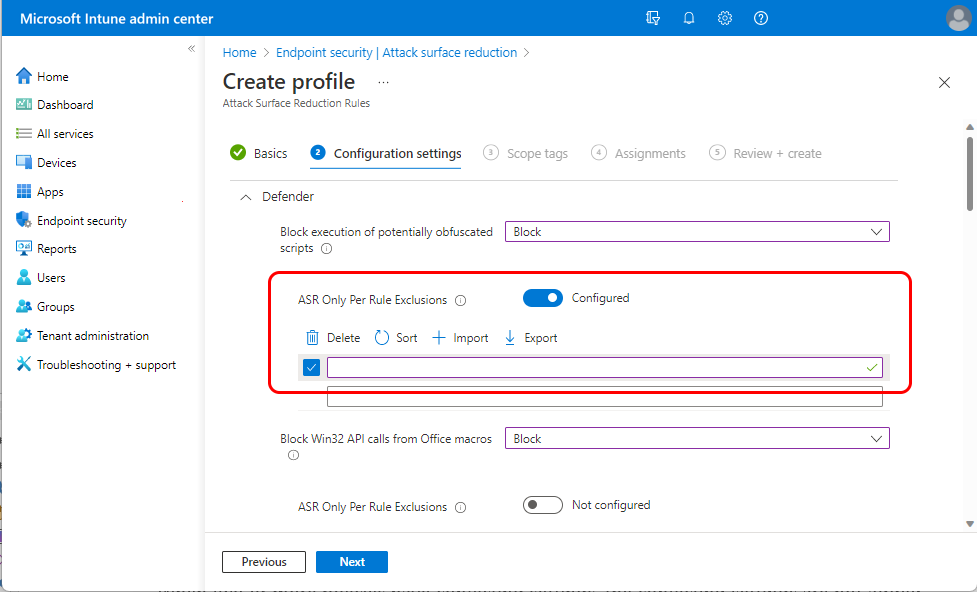

单个设置: 仅按规则排除使用 ASR

将攻击面减少规则配置文件中的适用设置设置为“未配置”以外的任何内容时,Intune提供针对该单独设置使用“仅 ASR 每个规则排除项”的选项。 使用此选项,可以配置独立于单个设置的文件和文件夹排除,这与使用全局设置 攻击面减少排除 项相反,该设置将其排除项应用于设备上的所有设置。

默认情况下, “仅每个规则排除的 ASR” 设置为 “未配置”。

重要

ASR 策略不支持“ 仅按规则排除 ASR ”的合并功能,当多个策略为同一设备冲突配置 “仅 ASR 每个规则排除项 ”时,可能会导致策略冲突。 若要避免冲突,请将 “仅按规则排除 ASR”的配置 合并到单个 ASR 策略中。 我们正在研究在未来更新中为 仅按规则排除的 ASR 添加策略合并。

设置的策略合并

当应用于同一设备的多个配置文件使用不同值配置同一设置时,策略合并有助于避免冲突,从而产生冲突。 为避免冲突,Intune评估适用于设备的每个配置文件的适用设置。 然后,这些设置合并到单个设置超集中。

对于攻击面减少策略,以下配置文件支持策略合并:

- 设备控制

设备控制配置文件的策略合并

设备控制配置文件支持 USB 设备 ID 的策略合并。 管理设备 ID 和支持策略合并的配置文件设置包括:

- 允许按设备标识符安装硬件设备

- 按设备标识符阻止硬件设备安装

- 允许按安装程序类安装硬件设备

- 按安装程序类阻止硬件设备安装

- 允许按设备实例标识符安装硬件设备

- 按设备实例标识符阻止硬件设备安装

策略合并适用于跨不同配置文件的每个设置的配置,这些配置文件将该特定设置应用于设备。 结果是应用于设备的每个受支持设置的单个列表。 例如:

策略合并评估在“允许硬件设备安装”的每个实例中配置的安装程序类列表,这些类适用于设备。 列表合并到单个允许列表中,其中会删除任何重复的安装类。

从列表中删除重复项是为了删除冲突的常见源。 然后,合并的允许列表将传递到设备。

策略合并不会比较或合并不同设置中的配置。 例如:

展开第一个示例,其中 “允许按安装程序类安装硬件设备” 中的多个列表合并到一个列表中,你具有适用于同一设备的安装程序类的“ 阻止硬件设备安装 ”的多个实例。 所有相关阻止列表合并到随后部署到设备的单个阻止列表中。

- 安装程序类的允许列表不会与安装程序类的阻止列表进行比较或合并。

- 相反,设备接收这两个列表,因为它们来自两个不同的设置。 然后,设备 通过安装程序类强制实施最严格的安装设置。

在此示例中,如果在允许列表中找到,则阻止列表中定义的安装程序类将替代相同的安装程序类。 结果是在设备上阻止了安装程序类。

后续步骤

查看 攻击面减少配置文件中设置的详细信息。