适用于:

攻击面减少是 Windows 的一部分吗?

攻击面减少最初是攻击防护功能套件的一项功能,在 Windows 10 版本 1709 中作为Microsoft Defender防病毒的主要更新引入。 Microsoft Defender防病毒是 Windows 的本机反恶意软件组件。 但是,完整的攻击面减少功能集仅适用于 Windows 企业许可证。 另请注意,某些Microsoft Defender防病毒排除项适用于攻击面减少规则排除。 请参阅攻击面减少规则参考 - Microsoft Defender防病毒排除和攻击面减少规则。

是否需要具有企业许可证才能运行攻击面减少规则?

仅当你拥有用于Windows 10或Windows 11的企业许可证时,才支持完整的攻击面减少规则和功能集。 在无企业许可证的情况下,有限数量的规则可能起作用。 如果你有 Microsoft 365 商业版,请将Microsoft Defender防病毒设置为主要安全解决方案,并通过 PowerShell 启用规则。 在不使用企业许可证的情况下使用攻击面减少功能不受官方支持,你将无法使用攻击面减少的全部功能。

若要了解有关 Windows 许可的详细信息,请参阅Windows 10许可并获取Windows 10的批量许可指南。

如果我有 E3 许可证,是否支持攻击面减少?

是。 Windows 企业版 E3 及更高版本支持攻击面减少。

E5 许可证支持哪些功能?

E3 支持的所有规则也受 E5 支持。

E5 增加了与 Defender for Endpoint 的更大集成。 使用 E5,你可以实时查看警报、微调规则排除、配置攻击面减少规则以及查看事件报告列表。

目前支持哪些攻击面减少规则?

攻击面减少目前支持以下所有规则。

要启用哪些规则? 全部,或者是否可以启用单个规则?

为了帮助你找出最适合你的环境的内容,我们建议你在 审核模式下启用攻击面减少规则。 使用此方法,可以确定对组织可能产生的影响。 例如,业务线应用程序。

攻击面减少规则排除如何工作?

对于攻击面减少规则,如果添加一个排除项,则会影响每个攻击面减少规则。

攻击面减少规则排除项支持通配符、路径和环境变量。 有关如何在攻击面减少规则中使用通配符的详细信息,请参阅 基于文件扩展名和文件夹位置配置和验证排除项。

请注意以下有关攻击面减少规则排除项 (包括通配符和 env。变量) :

- 大多数攻击面减少规则排除独立于Microsoft Defender防病毒排除。 但是,Microsoft Defender防病毒排除项确实适用于某些攻击面减少规则。 请参阅攻击面减少规则参考 - Microsoft Defender防病毒排除和攻击面减少规则。

- 通配符不能用于定义驱动器号。

- 如果要排除多个文件夹,请在路径中使用 的多个实例

\*\来指示多个嵌套文件夹 (例如,c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager支持通配符 (* 或 ?) 。

- 如果要排除包含随机字符的文件 (自动文件生成) ,可以使用“?”符号 (例如

C:\Folder\fileversion?.docx) - 组策略中的攻击面减少排除不支持引用 (引擎本机处理长路径、空格等,因此无需使用引号) 。

- 攻击面减少规则在 NT AUTHORITY\SYSTEM 帐户下运行,因此环境变量仅限于计算机变量。

如何实现知道我需要排除哪些内容?

不同的攻击面减少规则具有不同的保护流。 始终考虑要配置的受攻击面减少规则要针对哪些防护,以及实际执行流如何展开。

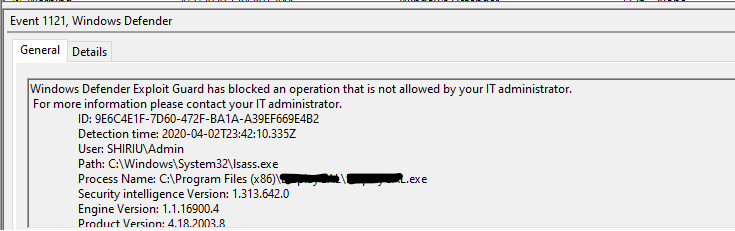

示例: 阻止从 Windows 本地安全机构子系统窃取凭据 直接从本地安全机构子系统读取 (LSASS) 过程可能会带来安全风险,因为它可能会公开公司凭据。

此规则可防止不受信任的进程直接访问 LSASS 内存。 每当进程尝试使用 OpenProcess () 函数访问 LSASS(访问权限为 PROCESS_VM_READ)时,规则会专门阻止该访问权限。

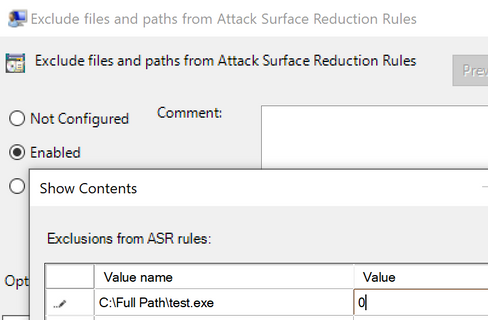

查看上面的示例,如果确实必须为访问权被阻止的进程创建异常,则添加文件名以及完整路径将阻止它,并在允许访问 LSASS 进程内存之后排除它。 值 0 表示攻击面减少规则忽略此文件/进程,而不是阻止/审核它。

如何实现配置每个规则排除项?

有关配置每个规则排除项的信息,请参阅 测试攻击面减少规则。

Microsoft 建议启用哪些规则?

建议启用每个可能的规则。 但是,在某些情况下,不应启用规则。 例如,如果使用 Microsoft Endpoint Configuration Manager (或 System Center Configuration Manager - SCCM) 来管理终结点,则不建议启用阻止源自 PSExec 和 WMI 命令的进程创建规则。

强烈建议阅读 公共文档中提供的每个特定于规则的信息和/或警告。 跨越多个保护支柱,例如 Office、凭据、脚本、电子邮件等。Windows 1709 及更高版本支持所有攻击面减少规则(阻止通过 WMI 事件订阅持久性除外):

- 阻止滥用被利用的易受攻击的已签名驱动程序

- 阻止来自电子邮件客户端和 Webmail 的可执行内容

- 阻止所有 Office 应用程序创建子进程

- 阻止 Office 应用程序创建可执行内容

- 阻止 Office 应用程序将代码注入其他进程

- 阻止 JavaScript 或 VBScript 启动下载的可执行内容

- 阻止执行可能已模糊处理的脚本

- 阻止来自 Office 宏的 Win32 API 调用

- 使用针对勒索软件的高级防护

- 阻止从 Windows 本地安全机构子系统窃取凭据 (lsass.exe)

- 阻止源自 PSExec 和 WMI 命令的进程创建

- 阻止从 USB 运行的不受信任和未签名的进程

- 阻止可执行文件运行,除非它们符合流行率、年龄或受信任列表条件

- 阻止 Office 通信应用程序创建子进程

- 阻止 Adobe Reader 创建子进程

- 通过 WMI 事件订阅阻止持久性

默认情况下,本地安全机构子系统是否已启用?

攻击 Surface 减少规则“阻止从 Windows 本地安全机构子系统 (lsass.exe) 窃取凭据”的默认状态从 “未配置” 更改为 “配置” ,默认模式设置为 “阻止”。 所有其他攻击面减少规则保持其默认状态: 未配置。 规则中已合并了其他筛选逻辑,以减少最终用户通知。 客户可以将规则配置为 “审核”、“ 警告” 或 “禁用 ”模式,这将替代默认模式。 无论规则是在默认模式下配置的,还是手动启用阻止模式,此规则的功能都是相同的。

有关开始减少攻击面的一些好建议是什么?

测试攻击面减少规则对组织的影响,然后通过在审核模式下运行短时间内的攻击面减少规则来启用它们。 在审核模式下运行规则时,可以识别可能被错误阻止的任何业务线应用程序,并将其排除在攻击面减少中。

大型组织应考虑在“环”中推出攻击面减少规则,方法是在越来越广泛的设备子集中审核和启用规则。 可以使用Intune或组策略管理工具将组织的设备安排成环。

启用攻击面减少规则之前,应在审核模式下测试多长时间?

将规则保持在审核模式中大约 30 天,以获取规则在整个组织中生效后如何运行的良好基线。 在审核期间,可以识别可能被规则阻止的任何业务线应用程序,并将规则配置为排除它们。

我正在从第三方安全解决方案切换到 Defender for Endpoint。 是否有一种“简单”的方法从另一个安全解决方案导出规则以攻击面减少?

在大多数情况下,从 Defender for Endpoint 建议的基线建议开始比尝试从另一个安全解决方案导入规则要容易、更好。 然后,使用审核模式、监视和分析等工具配置新解决方案,以满足独特的需求。

大多数攻击面减少规则的默认配置与 Defender for Endpoint 的实时保护相结合,可防范大量攻击和漏洞。

在 Defender for Endpoint 中,可以使用自定义指示器更新防御,以允许和阻止某些软件行为。 攻击面减少还允许以文件和文件夹排除的形式对规则进行一些自定义。 一般情况下,最好审核一段时间内的规则,并为可能被阻止的任何业务线应用程序配置排除项。

攻击面减少是否支持路径中包含系统变量和通配符的文件或文件夹排除项?

是。 有关从攻击面减少规则中排除文件或文件夹的详细信息,请参阅 从攻击面减少规则中排除文件和文件夹 ,有关在排除的文件路径中使用系统变量和通配符的详细信息,请参阅基于文件扩展名和文件夹位置配置和验证排除项。

攻击面减少规则是否默认涵盖所有应用程序?

这取决于规则。 大多数攻击面减少规则涵盖 Microsoft Office 产品和服务的行为,例如Word、Excel、PowerPoint 和 OneNote 或 Outlook。 某些攻击面减少规则(例如 阻止执行可能模糊的脚本)的范围更广。

攻击面减少是否支持第三方安全解决方案?

攻击面减少使用Microsoft Defender防病毒来阻止应用程序。 目前无法将攻击面减少配置为使用其他安全解决方案进行阻止。

我拥有 E5 许可证,并且与 Defender for Endpoint 一起启用了一些攻击面减少规则。 攻击面减少事件是否可能根本不显示在 Defender for Endpoint 的事件时间线中?

每当攻击面减少规则在本地触发通知时,有关该事件的报告也会发送到 Defender for Endpoint 门户。 如果在查找事件时遇到问题,可以使用搜索框时间线筛选事件。 还可以通过访问 Defender for Cloud 任务栏中的“配置管理”图标中的“转到攻击面管理”来查看攻击面减少事件。 攻击面管理页包括用于报告检测的选项卡,其中包括向 Defender for Endpoint 报告的攻击面减少规则事件的完整列表。

我使用 GPO 应用了规则。 现在,当我尝试在 Microsoft Outlook 中检查规则的索引选项时,我收到一条消息,指出“访问被拒绝”。

尝试直接从Windows 10或Windows 11打开索引选项。

选择 Windows 任务栏上的搜索图标。

在搜索框中输入 索引选项 。

管理员是否可以配置规则“阻止可执行文件运行,除非它们符合流行性、年龄或受信任的列表条件”?

不正确。 此规则使用的条件由 Microsoft 云保护维护,以便通过从世界各地收集的数据不断更新受信任列表。 本地管理员没有写入权限来更改此数据。 如果想要配置此规则,使其适合你的企业,可以将某些应用程序添加到排除列表,以防止触发该规则。

我启用了攻击面减少规则“阻止可执行文件运行,除非它们符合流行性、年龄或受信任列表标准”。 一段时间后,我更新了一个软件,现在规则正在阻止它,即使它以前没有。 出了问题吗?

此规则依赖于每个具有已知信誉的应用程序,根据受信任应用列表上的流行率、年龄或包含情况来衡量。 规则阻止或允许应用程序的决定最终取决于 Microsoft 云保护对这些条件的评估。

通常,云保护可以确定应用程序的新版本与以前的版本足够相似,因此不需要对其进行长时间重新评估。 但是,在切换版本后,应用可能需要一些时间才能建立信誉,尤其是在重大更新之后。 同时,可以将应用程序添加到排除列表,以防止此规则阻止重要应用程序。 如果经常更新和使用新版本的应用程序,则可以选择改为在审核模式下运行此规则。

我最近启用了攻击面减少规则“阻止从 Windows 本地安全机构子系统窃取凭据 (lsass.exe) ”,并且收到大量通知。 这是怎么回事?

此规则生成的通知不一定指示恶意活动;但是,此规则仍可用于阻止恶意活动,因为恶意软件通常以 lsass.exe 为目标,以获取对帐户的非法访问。 lsass.exe 进程在用户登录后将用户凭据存储在内存中。 Windows 使用这些凭据来验证用户并应用本地安全策略。

由于通常一天中的许多合法进程都在调用 lsass.exe 以获取凭据,因此此规则可能会特别干扰。 如果已知的合法应用程序导致此规则生成过多的通知,则可以将其添加到排除列表。 与此规则相比,大多数其他攻击面减少规则生成的通知数量相对较小,因为调用 lsass.exe 是许多应用程序正常运行的典型情况。

在启用 LSA 保护的同时启用规则“阻止从 Windows 本地安全机构子系统窃取凭据 (lsass.exe) ”是否是个好主意?

如果还启用了 LSA 保护 ,则启用此规则不会提供额外的保护。 规则和 LSA 保护的工作方式大致相同,因此同时运行两者是多余的。 但是,有时可能无法启用 LSA 保护。 在这些情况下,可以启用此规则,以提供针对 lsass.exe 恶意软件的等效保护。