使用 PingOne 作为标识提供者的任何 Web 应用部署条件访问应用控制 (IdP)

可以在 Microsoft Defender for Cloud Apps 中配置会话控件,以使用任何 Web 应用和任何非Microsoft IdP。 本文介绍如何将应用会话从 PingOne 路由到用于实时会话控制的Defender for Cloud Apps。

对于本文,我们将使用 Salesforce 应用作为 Web 应用配置为使用Defender for Cloud Apps会话控件的示例。 若要配置其他应用,请根据其要求执行相同的步骤。

先决条件

组织必须具有以下许可证才能使用条件访问应用控制:

- 单一登录) 所需的相关 PingOne 许可证 (

- Microsoft Defender for Cloud Apps

使用 SAML 2.0 身份验证协议的应用的现有 PingOne 单一登录配置

使用 PingOne 作为 IdP 为应用配置会话控件

使用以下步骤将 Web 应用会话从 PingOne 路由到Defender for Cloud Apps。

注意

可以使用以下方法之一配置 PingOne 提供的应用的 SAML 单一登录信息:

- 选项 1:上传应用的 SAML 元数据文件。

- 选项 2:手动提供应用的 SAML 数据。

在以下步骤中,我们将使用选项 2。

步骤 1: 获取应用的 SAML 单一登录设置

步骤 2:使用应用的 SAML 信息配置Defender for Cloud Apps

步骤 3: 在 PingOne 中创建自定义应用

步骤 4:使用 PingOne 应用的信息配置Defender for Cloud Apps

步骤 5: 在 PingOne 中完成自定义应用

步骤 6:获取Defender for Cloud Apps中的应用更改

步骤 7: 完成应用更改

步骤 8:在 Defender for Cloud Apps 中完成配置

步骤 1:获取应用的 SAML 单一登录设置

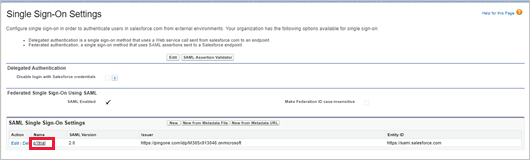

在 Salesforce 中,浏览到“ 设置>设置”“>标识>单个 Sign-On 设置”。

在 “单 Sign-On 设置”下,选择现有 SAML 2.0 配置的名称。

在“SAML 单一登录设置”页面上,记下 Salesforce 登录 URL。 以后会用到此值。

注意

如果应用提供 SAML 证书,请下载证书文件。

步骤 2:使用应用的 SAML 信息配置Defender for Cloud Apps

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。

在 “连接的应用”下,选择“ 条件访问应用控制应用”。

选择“ +添加”,然后在弹出窗口中选择要部署的应用,然后选择“ 启动向导”。

在 “应用信息 ”页上,选择“ 手动填写数据”,在 “断言使用者服务 URL ”中输入前面记录的 Salesforce 登录 URL ,然后选择“ 下一步”。

注意

如果应用提供 SAML 证书,请选择“ 使用 <app_name> SAML 证书 ”并上传证书文件。

步骤 3:在 PingOne 中创建自定义应用

在继续操作之前,请使用以下步骤从现有 Salesforce 应用获取信息。

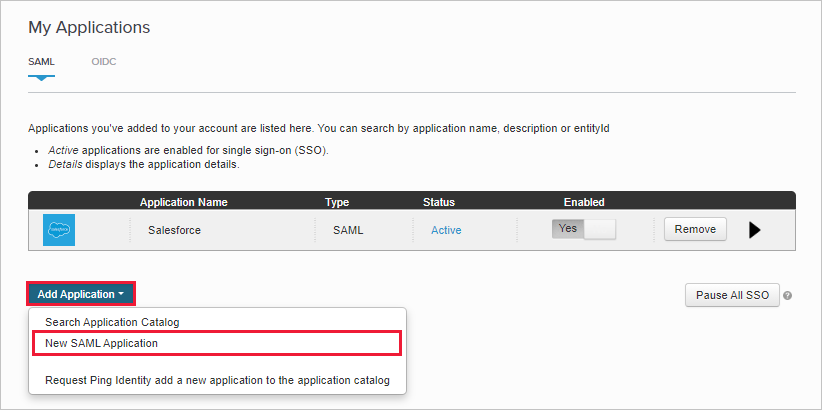

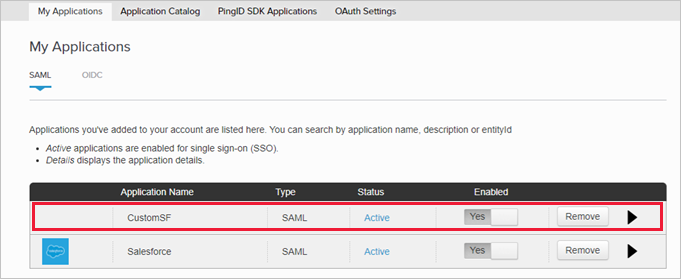

在 PingOne 中,编辑现有的 Salesforce 应用。

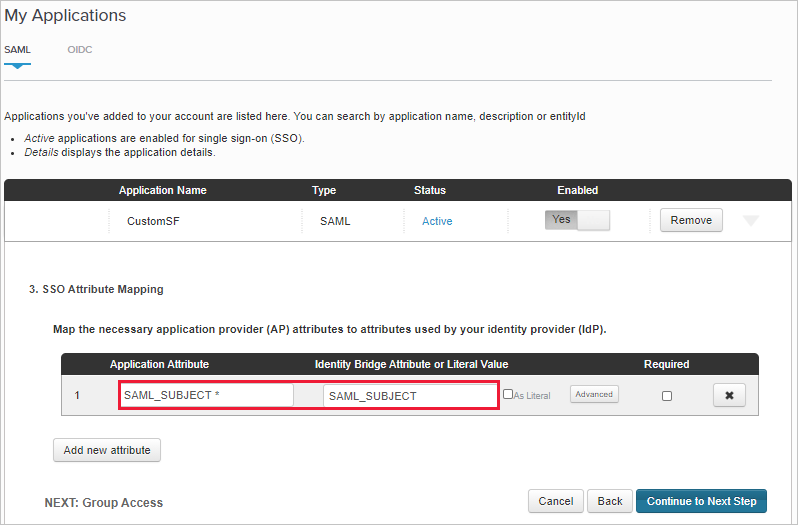

在 SSO 属性映射 页面中,记下 SAML_SUBJECT 属性和值,然后下载 签名证书 和 SAML 元数据 文件。

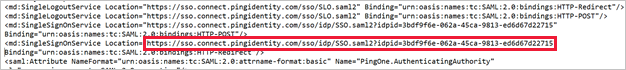

打开 SAML 元数据文件并记下 PingOne SingleSignOnService 位置。 以后会用到此值。

在 “组访问 ”页上,记下分配的组。

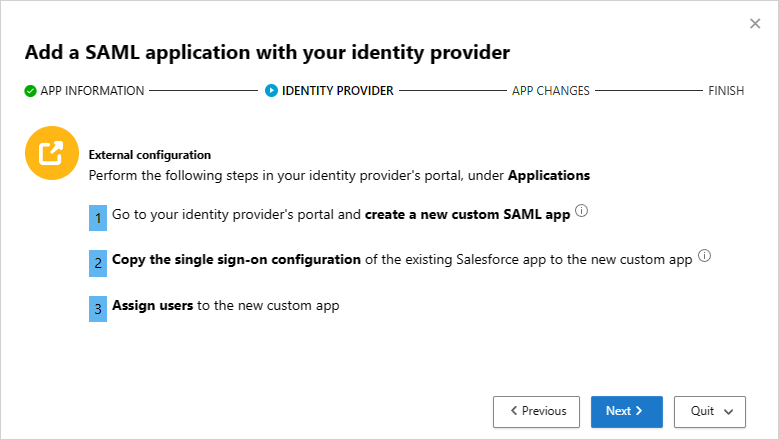

然后,使用“ 使用标识提供者添加 SAML 应用程序 ”页中的说明在 IdP 的门户中配置自定义应用。

注意

通过配置自定义应用,可以使用访问和会话控件测试现有应用,而无需更改组织的当前行为。

创建 新的 SAML 应用程序。

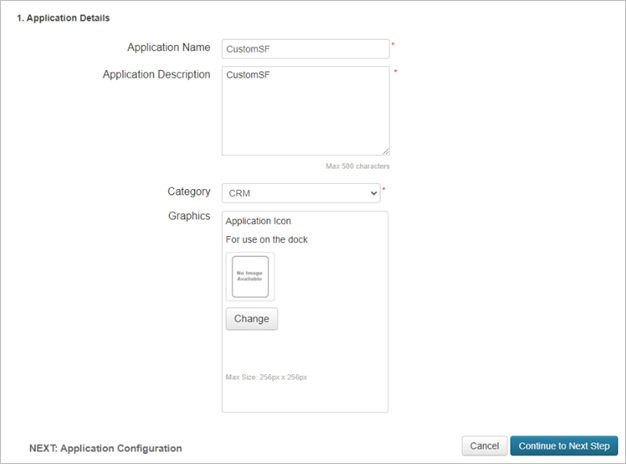

在“ 应用程序详细信息” 页上,填写表单,然后选择“ 继续执行下一步”。

提示

使用有助于区分自定义应用和现有 Salesforce 应用的应用名称。

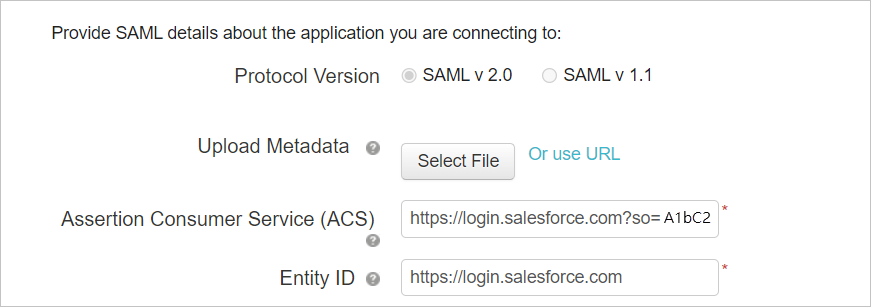

在“ 应用程序配置” 页上,执行以下操作,然后选择“ 继续执行下一步”。

- 在 “断言使用者服务 (ACS) ”字段中,输入前面记录的 Salesforce 登录 URL 。

- 在 “实体 ID” 字段中,输入以

https://开头的唯一 ID。 请确保这与退出的 Salesforce PingOne 应用的配置不同。 - 记下 实体 ID。 以后会用到此值。

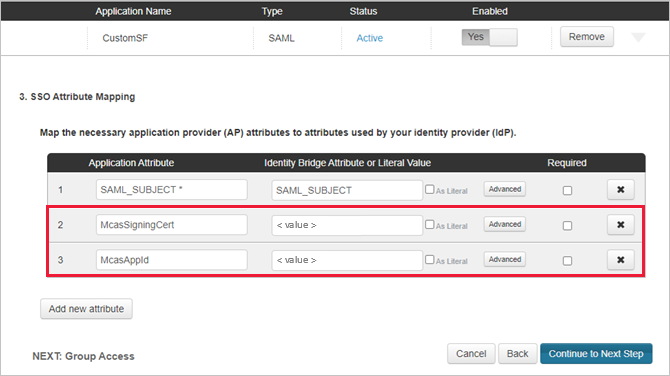

在 “SSO 属性映射 ”页上,添加前面提到的现有 Salesforce 应用的 SAML_SUBJECT 属性和值,然后选择“ 继续执行下一步”。

在“ 组访问 ”页上,添加前面记录的现有 Salesforce 应用的组,并完成配置。

步骤 4:使用 PingOne 应用的信息配置Defender for Cloud Apps

返回到“Defender for Cloud Apps标识提供者”页,选择“下一步”以继续。

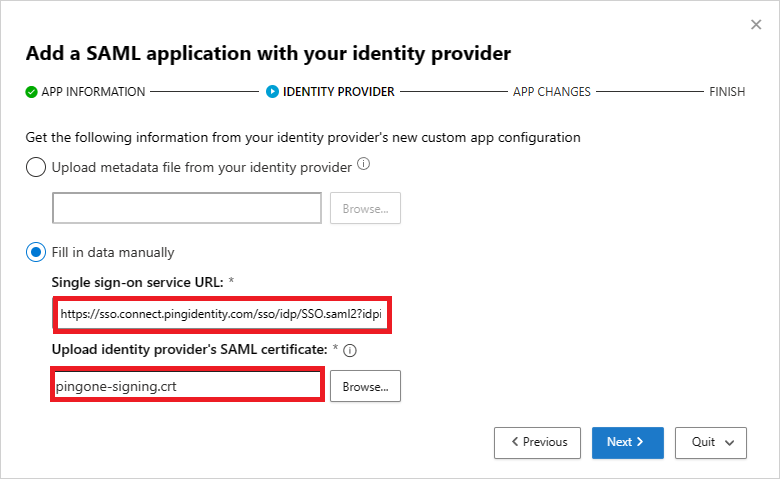

在下一页上,选择“ 手动填写数据”,执行以下操作,然后选择“ 下一步”。

- 对于 “断言使用者服务 URL”,请输入前面记录的 Salesforce 登录 URL 。

- 选择 “上传标识提供者的 SAML 证书 ”,并上传之前下载的证书文件。

在下一页上,记下以下信息,然后选择“ 下一步”。 稍后需要这些信息。

- Defender for Cloud Apps 单一登录 URL

- Defender for Cloud Apps 属性和值

步骤 5:在 PingOne 中完成自定义应用

在 PingOne 中,找到并编辑自定义 Salesforce 应用。

在“断言使用者服务 (ACS) ”字段中,将 URL 替换为前面记下的Defender for Cloud Apps单一登录 URL,然后选择“下一步”。

将前面记录的Defender for Cloud Apps属性和值添加到应用的属性中。

保存设置。

步骤 6:获取Defender for Cloud Apps中的应用更改

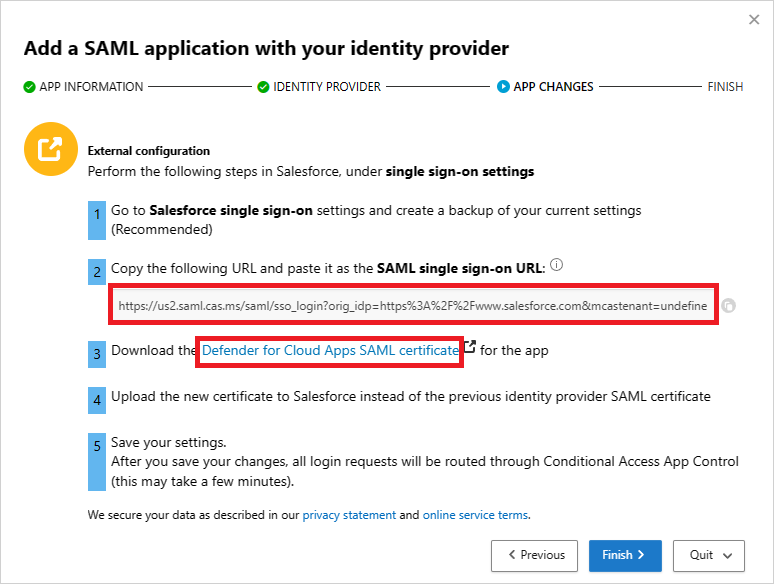

返回“Defender for Cloud Apps应用更改”页,执行以下操作,但不要选择“完成”。 稍后需要这些信息。

- 复制Defender for Cloud Apps SAML 单一登录 URL

- 下载Defender for Cloud Apps SAML 证书

步骤 7:完成应用更改

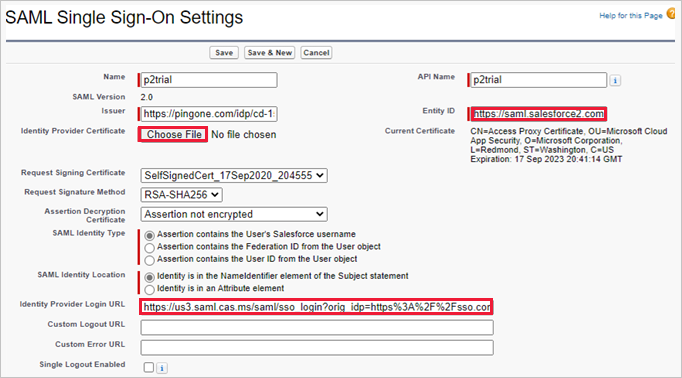

在 Salesforce 中,浏览到“ 设置>设置”“>标识>单个 Sign-On 设置”,并执行以下操作:

建议:创建当前设置的备份。

将“标识提供者登录 URL”字段值替换为前面记下Defender for Cloud Apps SAML 单一登录 URL。

上传之前下载的Defender for Cloud Apps SAML 证书。

将 实体 ID 域值替换为之前记录的 PingOne 自定义应用实体 ID。

选择“保存”。

注意

Defender for Cloud Apps SAML 证书的有效期为一年。 过期后,需要生成新证书。

步骤 8:在 Defender for Cloud Apps 中完成配置

- 返回“Defender for Cloud Apps应用更改”页,选择“完成”。 完成向导后,此应用的所有关联登录请求都将通过条件访问应用控制进行路由。

相关内容

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。