云发现异常情况检测策略

使用云发现异常情况检测策略,可以设置和配置对云应用程序使用量异常增加的持续监视。 每个云应用程序都会考虑下载数据、上传数据、事务和用户的增长。 每次增加都与从过去的使用情况中了解到的应用程序的正常使用模式进行比较。 最极端的增加量会触发安全警报。

本文介绍如何在 Microsoft Defender for Cloud Apps 中创建和配置云发现异常情况检测策略。

重要

从 2024 年 8 月开始,将停用对Microsoft Defender for Cloud Apps的云发现异常支持。 因此,本文中提供的旧过程仅供参考。 如果要接收类似于异常情况检测的安全警报,请完成 创建应用发现策略中的步骤。

创建应用发现策略

尽管对云发现异常情况检测的支持已停用,但可以通过创建应用发现策略来接收类似的安全警报:

在Microsoft Defender门户中,展开左侧菜单中的“云应用>策略”部分,然后选择“策略管理”。

在 “策略 ”页上,选择“ 影子 IT ”选项卡。

展开 “创建策略 ”下拉菜单,然后选择“ 应用发现策略 ”选项。

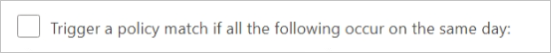

选择“ 如果同一天发生以下所有情况,则触发策略匹配 项”选项:

配置关联的筛选器和设置,如 创建异常情况检测策略中所述。

(旧) 创建异常情况检测策略

对于每个异常情况检测策略,可以设置筛选器,以便有选择地监视应用程序使用情况。 筛选器可用于应用程序、所选数据视图和所选开始日期。 还可以设置敏感度并指定要触发策略的警报数。

按照步骤创建云发现异常情况检测策略:

在Microsoft Defender门户中,展开左侧菜单中的“云应用>策略”部分,然后选择“策略管理”。

在 “策略 ”页上,选择“ 影子 IT ”选项卡。

展开 “创建策略 ”下拉菜单,然后选择“ 云发现异常情况检测策略 ”选项:

此时会打开 “创建云发现异常情况检测策略 ”页,可在其中配置要创建的策略的参数。

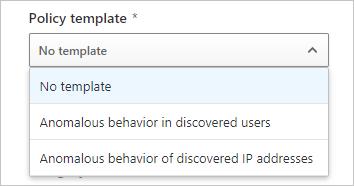

在 “创建云发现异常情况检测策略 ”页上, “策略模板 ”选项提供了一个模板列表,可以选择这些模板用作策略的基础。 默认情况下,选项设置为 “无模板”。

如果要将策略基于模板,请展开下拉菜单并选择模板:

已发现用户中的异常行为:在发现的用户和应用中检测到异常行为时发出警报。 可以使用此模板检查与其他用户相比上传的大量数据,或与用户历史记录相比的大型用户事务。

发现的 IP 地址的异常行为:在发现的 IP 地址和应用中检测到异常行为时发出警报。 使用此模板可以检查大量上传的数据(与其他 IP 地址相比),或者与 IP 地址的历史记录相比的大型应用事务。

下图显示了如何在 Microsoft Defender 门户中选择要用作新策略基础的模板:

输入新 策略 的策略名称和 说明 。

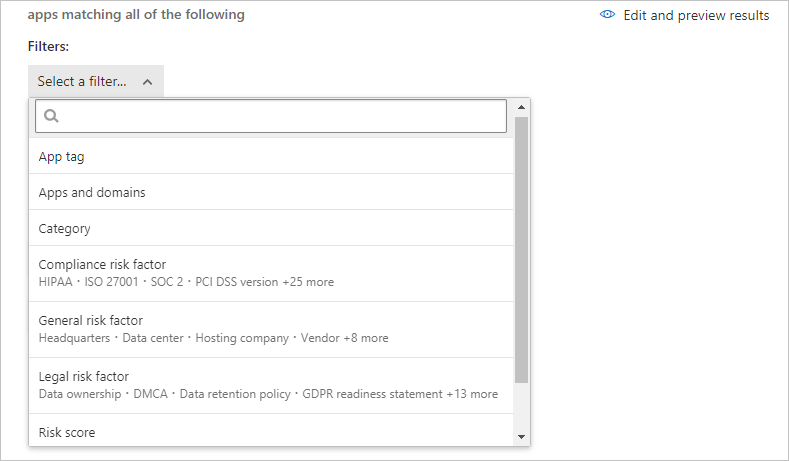

使用 “选择筛选器” 选项为要监视的应用创建筛选器。

展开下拉菜单,然后选择按应用 标记、 应用和域、 类别、各种 风险因素或风险分数筛选所有匹配 的应用。

若要创建更多筛选器,请选择“ 添加筛选器”。

下图显示了如何为要应用于Microsoft Defender门户中所有匹配应用程序的策略选择筛选器:

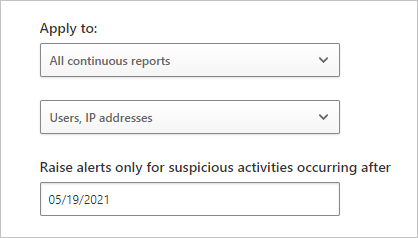

在 “应用于 ”部分中配置应用程序使用情况筛选器:

使用第一个下拉菜单选择如何监视连续使用情况的报告:

所有连续报表 (默认) :根据从所有数据视图了解到的,将每次使用增加量与正常使用模式进行比较。

特定连续报告:将每个使用量增加量与正常使用模式进行比较。 模式是从观察到增长的相同数据视图中学习的。

使用第二个下拉菜单指定每个云应用程序使用情况的受监视关联:

用户:忽略应用程序使用情况与 IP 地址的关联。

IP 地址:忽略应用程序使用情况与用户的关联。

用户、IP 地址 (默认) :监视用户和 IP 地址的应用程序使用情况关联。 当用户和 IP 地址之间存在紧密的对应关系时,此选项可能会生成重复警报。

下图显示了如何在 Microsoft Defender 门户中配置应用程序使用情况筛选器和引发使用警报的开始日期:

对于 “仅针对之后发生的可疑活动引发警报 ”选项,请输入开始引发应用程序使用情况警报的日期。

在指定开始日期之前,应用程序使用量的任何增加将被忽略。 但是,了解开始日期之前的使用情况活动数据,以建立正常的使用模式。

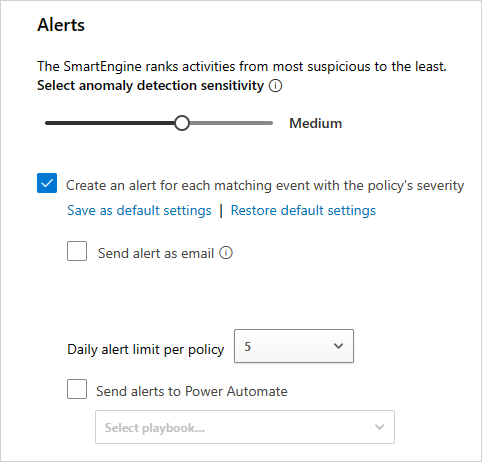

在 “警报 ”部分中,配置警报敏感度和通知。 可通过多种方式控制策略触发的警报数:

使用 “选择异常情况检测敏感度 ”滑块可以针对每周每 1,000 个用户中排名靠前的 X 个异常活动触发警报。 针对风险最高的活动触发警报。

选择“ 为每个具有策略严重性的匹配事件创建警报 ”选项,并为警报设置其他参数:

通过电子邮件发送警报:输入警报消息的电子邮件地址。 每个电子邮件地址每天最多可以发送 500 封邮件。 计数在 UTC 时区的午夜重置。

每个策略的每日警报限制:使用下拉菜单并选择所需的限制。 此选项将一天引发的警报数限制为指定值。

将警报发送到 Power Automate:选择 playbook 以在警报触发时运行操作。 还可以通过选择“ 在 Power Automate 中创建 playbook”来打开新的 playbook。

若要将组织的默认设置设置为使用 每日警报限制 和电子邮件设置的值,请选择“ 另存为默认设置”。

若要对 每日警报限制 和电子邮件设置使用组织的默认设置,请选择“ 还原默认设置”。

下图显示了如何在Microsoft Defender门户中为策略配置警报,包括敏感度、电子邮件通知和每日限制:

确认配置选项,然后选择“ 创建”。

使用现有策略

创建策略时,默认情况下会启用该策略。 可以禁用策略并执行其他操作 ,例如编辑 和 删除。

在 “策略 ”页上,在策略列表中找到要更新的策略。

在策略列表中,滚动到策略行的右侧,然后选择“ 更多选项 (...) ”。

在弹出菜单上,选择要对策略执行的操作。

后续步骤

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。