你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

关于点到站点 VPN

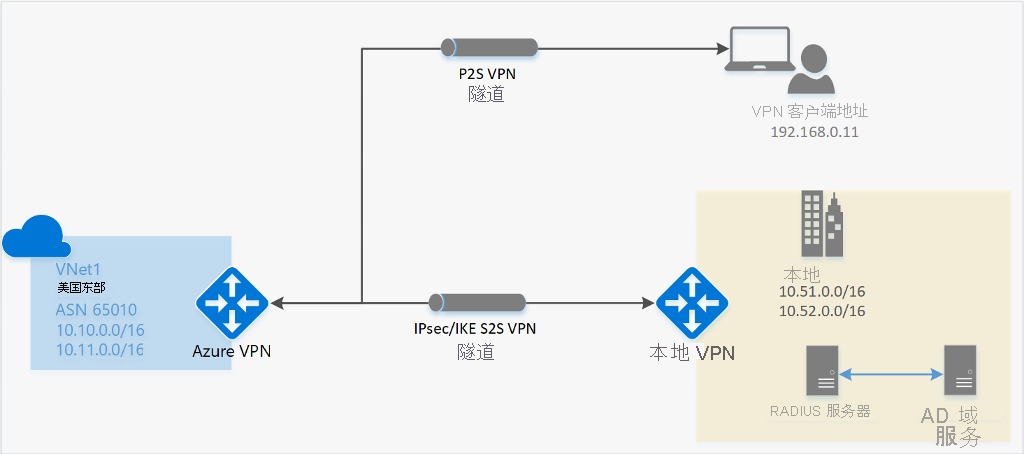

点到站点 (P2S) VPN 网关连接用于创建从单个客户端计算机到虚拟网络的安全连接。 可通过从客户端计算机启动连接来建立 P2S 连接。 对于要从远程位置(例如从家里或会议室)连接到 Azure 虚拟网络的远程工作者,此解决方案很有用。 如果只有一些客户端需要连接到虚拟网络,则 P2S VPN 相较于站点到站点 (S2S) VPN 是一种很有用的解决方案。 点到站点配置需要基于路由的 VPN 类型。

P2S 使用哪种协议?

点到站点 VPN 可使用以下协议之一:

OpenVPN® 协议,一种基于 SSL/TLS 的 VPN 协议。 由于大多数防火墙都会打开 TLS 所用的出站 TCP 端口 443,因此 TLS VPN 解决方案可以穿透防火墙。 OpenVPN 可用于从 Android、iOS(11.0 及更高版本)、Windows、Linux 和 Mac 设备(macOS 10.13 及更高版本)进行连接。 支持的版本是基于 TLS 握手的 TLS 1.2 和 TLS 1.3。

安全套接字隧道协议 (SSTP),一个基于 TLS 的专属 VPN 协议。 由于大多数防火墙都会打开 TLS 所用的出站 TCP 端口 443,因此 TLS VPN 解决方案可以穿透防火墙。 只有 Windows 设备支持 SSTP。 Azure 支持所有采用 SSTP 并支持 TLS 1.2 的 Windows 版本(Windows 8.1 及更高版本)。

IKEv2 VPN,这是一种基于标准的 IPsec VPN 解决方案。 IKEv2 VPN 可用于从 Mac 设备进行连接(macOS 10.11 和更高版本)。

如何对 P2S VPN 客户端进行身份验证?

在 Azure 接受 P2S VPN 连接之前,必须先对用户进行身份验证。 配置 P2S 网关时,可以选择三种身份验证类型。 选项包括:

可以为 P2S 网关配置选择多个身份验证类型。 如果选择多个身份验证类型,你所使用的 VPN 客户端至少支持一种身份验证类型和相应的隧道类型。 例如,如果为隧道类型选择“IKEv2 和 OpenVPN”,为身份验证类型选择“Microsoft Entra ID 和 Radius”或“Microsoft Entra ID 和 Azure 证书”,那么 Microsoft Entra ID 将仅使用 OpenVPN 隧道类型,因为它不受 IKEv2 支持。

下表显示了与所选隧道类型兼容的身份验证机制。 每个机制都需要连接设备上的相应 VPN 客户端软件,以配置为 VPN 客户端配置文件中提供的适当设置。

| 隧道类型 | 身份验证机制 |

|---|---|

| OpenVPN | Microsoft Entra ID、Radius 身份验证和 Azure 证书的任何子集 |

| SSTP | Radius 身份验证/Azure 证书 |

| IKEv2 | Radius 身份验证/Azure 证书 |

| IKEv2 和 OpenVPN | Radius 身份验证/ Azure 证书/ Microsoft Entra ID 和 Radius 身份验证/ Microsoft Entra ID 和 Azure 证书 |

| IKEv2 和 SSTP | Radius 身份验证/Azure 证书 |

证书身份验证

为证书身份验证配置 P2S 网关时,请将受信任的根证书公钥上传到 Azure 网关。 可以使用通过企业解决方案生成的根证书,也可以生成自签名证书。

若要进行身份验证,连接的每个客户端都必须具有从受信任的根证书生成的已安装客户端证书。 这是除 VPN 客户端软件以外的附加条件。 客户端证书的验证由 VPN 网关执行,在建立 P2S VPN 连接期间发生。

证书身份验证工作流

大致说来,需要执行以下步骤来配置证书身份验证:

- 在 P2S 网关上启用证书身份验证并完成其他所需的设置(客户端地址池等),然后上传根 CA 公钥信息。

- 生成和下载 VPN 客户端配置文件(配置文件配置包)。

- 在每个连接的客户端计算机上安装客户端证书。

- 使用 VPN 配置文件配置包中找到的设置在客户端计算机上配置 VPN 客户端。

- 连接。

Microsoft Entra ID 身份验证

可以将 P2S 网关配置为允许 VPN 用户使用 Microsoft Entra ID 凭据进行身份验证。 通过 Microsoft Entra ID 身份验证,可以将 Microsoft Entra 条件访问和多重身份验证 (MFA) 功能用于 VPN。 Microsoft Entra ID 身份验证仅支持用于 OpenVPN 协议。 若要进行身份验证和连接,客户端必须使用 Azure VPN 客户端。

VPN 网关现支持最新版 Azure VPN 客户端的新 Microsoft 注册应用 ID 和相应的“受众”值。 使用新的受众值配置 P2S VPN 网关时,请跳过 Microsoft Entra 租户的 Azure VPN 客户端应用手动注册过程。 应用 ID 已创建,租户会自动使用它,而无需额外的注册步骤。 此过程比手动注册 Azure VPN 客户端更安全,因为不需要通过全局管理员角色授权应用或分配权限。

以前,需要将 Azure VPN 客户端应用手动注册(集成)到 Microsoft Entra 租户。 注册客户端应用会创建一个应用 ID,表示 Azure VPN 客户端应用程序的身份,并且需要使用全局管理员角色进行授权。 若要更好地了解应用程序对象类型之间的差异,请参阅《如何将应用程序添加到 Microsoft Entra ID 及其原因》。

如果可能,建议使用 Microsoft 注册的 Azure VPN 客户端应用 ID 及其相应的受众值来配置新的 P2S 网关,而不是手动向租户注册 Azure VPN 客户端应用。 如果以前配置了使用 Microsoft Entra ID 身份验证的 Azure VPN 网关,则可以更新网关和客户端,以利用新的 Microsoft 注册应用 ID。 如果希望连接 Linux 客户端,则需要使用新的受众值来更新 P2S 网关。 适用于 Linux 的 Azure VPN 客户端不后向兼容旧的受众值。

如果已有想要更新为使用新“受众”值的 P2S 网关,请参阅《更改 P2S VPN 网关的受众》。 要创建或修改自定义受众值,请参阅为 P2S VPN 创建自定义受众应用 ID。 如果要根据用户和组配置或限制对 P2S 的访问,请参阅方案:根据用户和组配置 P2S VPN 访问。

注意事项

P2S VPN 网关只能支持一个受众值。 无法同时支持多个受众值。

适用于 Linux 的 Azure VPN 客户端不后向兼容 P2S 网关,该网关配置为使用与手动注册的应用一致的旧受众值。 但是,适用于 Linux 的 Azure VPN 客户端支持自定义受众值。

-

尽管适用于 Linux 的 Azure VPN 客户端可能在其他 Linux 发行版和版本上运行,但适用于 Linux 的 Azure VPN 客户端仅支持以下版本:

- Ubuntu 20.04

- Ubuntu 22.04

适用于 macOS 和 Windows 的 Azure VPN 客户端的最新版本后向兼容 P2S 网关,这些网关配置为使用与手动注册的应用一致的旧受众值。 这些客户端也支持自定义受众值。

Azure VPN 客户端受众值

下表显示了每个应用 ID 支持的 Azure VPN 客户端版本以及相应的可用受众值。

| 应用 ID | 支持的受众值 | 支持的客户端 |

|---|---|---|

| 已完成 Microsoft 注册 | 受众值 c632b3df-fb67-4d84-bdcf-b95ad541b5c8 适用于:- Azure 公有云 - Azure 政府 - Azure 德国 - 由世纪互联运营的 Microsoft Azure |

- Linux - Windows - macOS |

| 手动注册 | - Azure 公有云:41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure 政府: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure 德国: 538ee9e6-310a-468d-afef-ea97365856a9- 由世纪互联运营的 Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| 自定义 | <custom-app-id> |

- Linux - Windows - macOS |

Microsoft Entra ID 身份验证工作流

大致说来,需要执行以下步骤来配置 Microsoft Entra ID 身份验证:

- 如果使用手动应用注册,请在 Microsoft Entra 租户上执行必要的步骤。

- 在 P2S 网关上启用 Microsoft Entra ID 身份验证并完成其他所需的设置(客户端地址池等)。

- 生成和下载 VPN 客户端配置文件(配置文件配置包)。

- 在客户端计算机上下载、安装和配置 Azure VPN 客户端。

- 连接。

RADIUS - Active Directory (AD) 域服务器身份验证

AD 域身份验证可让用户使用其组织域凭据连接到 Azure。 它需要一台与 AD 服务器集成的 RADIUS 服务器。 组织也可以使用其现有的 RADIUS 部署。

可将 RADIUS 服务器部署在本地或 Azure 虚拟网络中。 在身份验证期间,Azure VPN 网关充当传递设备,在 RADIUS 服务器与连接方设备之间来回转发身份验证消息。 因此,RADIUS 服务器必须能够访问网关。 如果 RADIUS 服务器位于本地,需要建立从 Azure 到本地站点的 VPN S2S 连接,才能实现这种访问。

RADIUS 服务器还能与 AD 证书服务集成。 这样,便可以使用 RADIUS 服务器以及用于 P2S 证书身份验证的企业证书部署,作为 Azure 证书身份验证的替代方法。 此方法的优点是不需要将根证书和吊销的证书上传到 Azure。

RADIUS 服务器还能与其他外部标识系统集成。 这样就为 P2S VPN 提供了大量的身份验证选项,包括多重身份验证选项。

有关 P2S 网关配置步骤,请参阅配置 P2S - RADIUS。

客户端配置要求是什么?

客户端配置要求因使用的 VPN 客户端、身份验证类型和协议而异。 下表显示了可用的客户端以及每个配置的相应文章。

| 身份验证方法 | 隧道类型 | 客户端 OS | VPN 客户端 |

|---|---|---|---|

| 证书 | |||

| IKEv2、SSTP | Windows | 本机 VPN 客户端 | |

| IKEv2 | macOS | 本机 VPN 客户端 | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN 客户端 OpenVPN 客户端版本 2.x OpenVPN 客户端版本 3.x |

|

| OpenVPN | macOS | OpenVPN 客户端 | |

| OpenVPN | iOS | OpenVPN 客户端 | |

| OpenVPN | Linux |

Azure VPN 客户端 OpenVPN 客户端 |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN 客户端 | |

| OpenVPN | macOS | Azure VPN 客户端 | |

| OpenVPN | Linux | Azure VPN 客户端 |

Azure VPN 客户端的哪些版本可用?

有关可用的 Azure VPN 客户端版本、发布日期和每个版本中的新增功能的信息,请参阅 Azure VPN 客户端版本。

哪些网关 SKU 支持 P2S VPN?

下表按隧道、连接和吞吐量显示网关 SKU。 有关详细信息,请参阅网关 SKU 简介。

|

VPN 网关 代系 |

SKU |

S2S/VNet 到 VNet 隧道 |

P2S SSTP 连接 |

P2S IKEv2/OpenVPN 连接 |

聚合 吞吐量基准 |

BGP | 区域冗余 | 虚拟网络中支持的 VM 数 |

|---|---|---|---|---|---|---|---|---|

| 第 1 代 | 基本 | 最大 10 | 最大 128 | 不支持 | 100 Mbps | 不支持 | 否 | 200 |

| 第 1 代 | VpnGw1 | 最大 30 | 最大 128 | 最大 250 | 650 Mbps | 支持 | 否 | 450 |

| 第 1 代 | VpnGw2 | 最大 30 | 最大 128 | 最大 500 | 1 Gbps | 支持 | 否 | 1300 |

| 第 1 代 | VpnGw3 | 最大 30 | 最大 128 | 最大 1000 | 1.25 Gbps | 支持 | 否 | 4000 |

| 第 1 代 | VpnGw1AZ | 最大 30 | 最大 128 | 最大 250 | 650 Mbps | 支持 | 是 | 1000 |

| 第 1 代 | VpnGw2AZ | 最大 30 | 最大 128 | 最大 500 | 1 Gbps | 支持 | 是 | 2000 |

| 第 1 代 | VpnGw3AZ | 最大 30 | 最大 128 | 最大 1000 | 1.25 Gbps | 支持 | 是 | 5000 |

| 第 2 代 | VpnGw2 | 最大 30 | 最大 128 | 最大 500 | 1.25 Gbps | 支持 | 否 | 685 |

| 第 2 代 | VpnGw3 | 最大 30 | 最大 128 | 最大 1000 | 2.5 Gbps | 支持 | 否 | 2240 |

| 第 2 代 | VpnGw4 | 最大 100* | 最大 128 | 最大 5000 | 5 Gbps | 支持 | 否 | 5300 |

| 第 2 代 | VpnGw5 | 最大 100* | 最大 128 | 最大 10000 | 10 Gbps | 支持 | 否 | 6700 |

| 第 2 代 | VpnGw2AZ | 最大 30 | 最大 128 | 最大 500 | 1.25 Gbps | 支持 | 是 | 2000 |

| 第 2 代 | VpnGw3AZ | 最大 30 | 最大 128 | 最大 1000 | 2.5 Gbps | 支持 | 是 | 3300 |

| 第 2 代 | VpnGw4AZ | 最大 100* | 最大 128 | 最大 5000 | 5 Gbps | 支持 | 是 | 4400 |

| 第 2 代 | VpnGw5AZ | 最大 100* | 最大 128 | 最大 10000 | 10 Gbps | 支持 | 是 | 9000 |

注意

基本 SKU 有限制,不支持 IKEv2、IPv6 或 RADIUS 身份验证。 有关详细信息,请参阅 VPN 网关设置。

在 P2S 的 VPN 网关上配置了哪些 IKE/IPsec 策略?

本部分中的表显示用于默认策略的值。 但这些值不反映受支持的可用于自定义策略的值。 对于自定义策略,请参阅 New-AzVpnClientIpsecParameter PowerShell cmdlet 中列出的接受的值。

IKEv2

| Cipher | 完整性 | PRF | DH 组 |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cipher | 完整性 | PFS 组 |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

在 P2S 的 VPN 网关上配置了哪些 TLS 策略?

TLS

| 策略 |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**仅在使用 OpenVPN 的 TLS1.3 上受支持

如何配置 P2S 连接?

P2S 配置需要相当多的特定步骤。 以下文章包含指导你完成常见 P2S 配置步骤的步骤。

删除 P2S 连接的配置

可以使用 PowerShell 或 CLI 删除某个连接的配置。 有关示例,请参阅常见问题解答。

P2S 路由的工作原理是什么?

请参阅以下文章:

常见问题

有多个关于点到站点的常见问题解答条目。 请参阅 VPN 网关常见问题解答,并根据需要留意证书身份验证和 RADIUS 部分。

后续步骤

“OpenVPN”是 OpenVPN Inc. 的商标。