你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

配置 Azure VPN 客户端 - Microsoft Entra ID 身份验证 - Linux(预览版)

本文介绍如何在 Linux 计算机 (Ubuntu) 上配置 Azure VPN 客户端,以使用 VPN 网关点到站点 (P2S) VPN 和 Microsoft Entra ID 身份验证连接到虚拟网络。 有关点到站点连接的详细信息,请参阅关于点到站点连接。

本文中的步骤适用于使用 Microsoft 注册的 Azure VPN 客户端应用以及关联的应用 ID 和受众值进行 Microsoft Entra ID 身份验证。 本文不适用于租户中旧版手动注册的 Azure VPN 客户端应用。 有关详细信息,请参阅关于点到站点 VPN - Microsoft Entra ID 身份验证。

尽管适用于 Linux 的 Azure VPN 客户端可能在其他 Linux 发行版和版本上运行,但仅以下版本支持适用于 Linux 的 Azure VPN 客户端:

- Ubuntu 20.04

- Ubuntu 22.04

先决条件

完成点到站点服务器配置的步骤。 请参阅为 Microsoft Entra ID 身份验证配置 P2S VPN 网关。

Workflow

Azure VPN 网关 P2S 服务器配置完成后,后续步骤如下:

- 下载并安装适用于 Linux 的 Azure VPN 客户端。

- 将客户端配置文件设置导入 VPN 客户端。

- 创建连接。

下载并安装 Azure VPN 客户端

使用以下步骤下载并安装最新版本的适用于 Linux 的 Azure VPN 客户端。

注意

仅添加 Ubuntu 版本 20.04 或 22.04 的存储库列表。 有关详细信息,请参阅适用于 Microsoft 产品的 Linux 软件存储库。

# install curl utility

sudo apt-get install curl

# Install Microsoft's public key

curl -sSl https://packages.microsoft.com/keys/microsoft.asc | sudo tee /etc/apt/trusted.gpg.d/microsoft.asc

# Install the production repo list for focal

# For Ubuntu 20.04

curl https://packages.microsoft.com/config/ubuntu/20.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-focal-prod.list

# Install the production repo list for jammy

# For Ubuntu 22.04

curl https://packages.microsoft.com/config/ubuntu/22.04/prod.list | sudo tee /etc/apt/sources.list.d/microsoft-

ubuntu-jammy-prod.list

sudo apt-get update

sudo apt-get install microsoft-azurevpnclient

提取 VPN 客户端配置包

若要配置 Azure VPN 客户端配置文件,请从 Azure P2S 网关下载 VPN 客户端配置文件包。 此包包含配置 VPN 客户端所需的设置。

如果使用了先决条件部分中提到的 P2S 服务器配置步骤,则已生成并下载了 VPN 客户端配置文件包,其中包含了所需 VPN 配置文件。 如果需要生成配置文件,请参阅下载 VPN 客户端配置文件包。

如果 P2S 网关配置以前配置为使用旧版手动注册的应用 ID 版本,则 P2S 配置不支持 Linux VPN 客户端。 请参阅关于 Microsoft 注册的 Azure VPN 客户端应用 ID。

找到并提取包含 VPN 客户端配置文件配置包的 zip 文件。 该 zip 文件包含 AzureVPN 文件夹。 在 AzureVPN 文件夹中,你将看到 azurevpnconfig_aad.xml 文件或 azurevpnconfig.xml 文件,具体取决于 P2S 配置是否包含多种身份验证类型。 .xml 文件包含用于配置 VPN 客户端配置文件的设置。

修改配置文件

如果 P2S 配置使用具有 Microsoft 注册的应用 ID 的自定义受众,则尝试连接时可能会收到错误消息 AADSTS650057。 重试身份验证通常会解决该问题。 发生这种情况的原因是 VPN 客户端配置文件需要自定义受众 ID 和 Microsoft 应用程序 ID。 为了防止发生这种情况,请修改配置文件配置 .xml 文件,以包含自定义应用程序 ID 和 Microsoft 应用程序 ID。

注意

如果 P2S 网关配置使用自定义受众值,并且已注册的应用与 Microsoft 注册的 Azure VPN 客户端应用 ID 相关联,则必须执行此步骤。 如果这不适用于你的 P2S 网关配置,则可以跳过此步骤。

若要修改 Azure VPN 客户端配置 .xml 文件,请使用文本编辑器(如记事本)打开该文件。

接下来,添加 applicationid 的值并保存更改。 以下示例显示了

c632b3df-fb67-4d84-bdcf-b95ad541b5c8的应用程序 ID 值。示例

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

导入客户端配置文件设置

在本部分中,将配置适用于 Linux 的 Azure VPN 客户端。

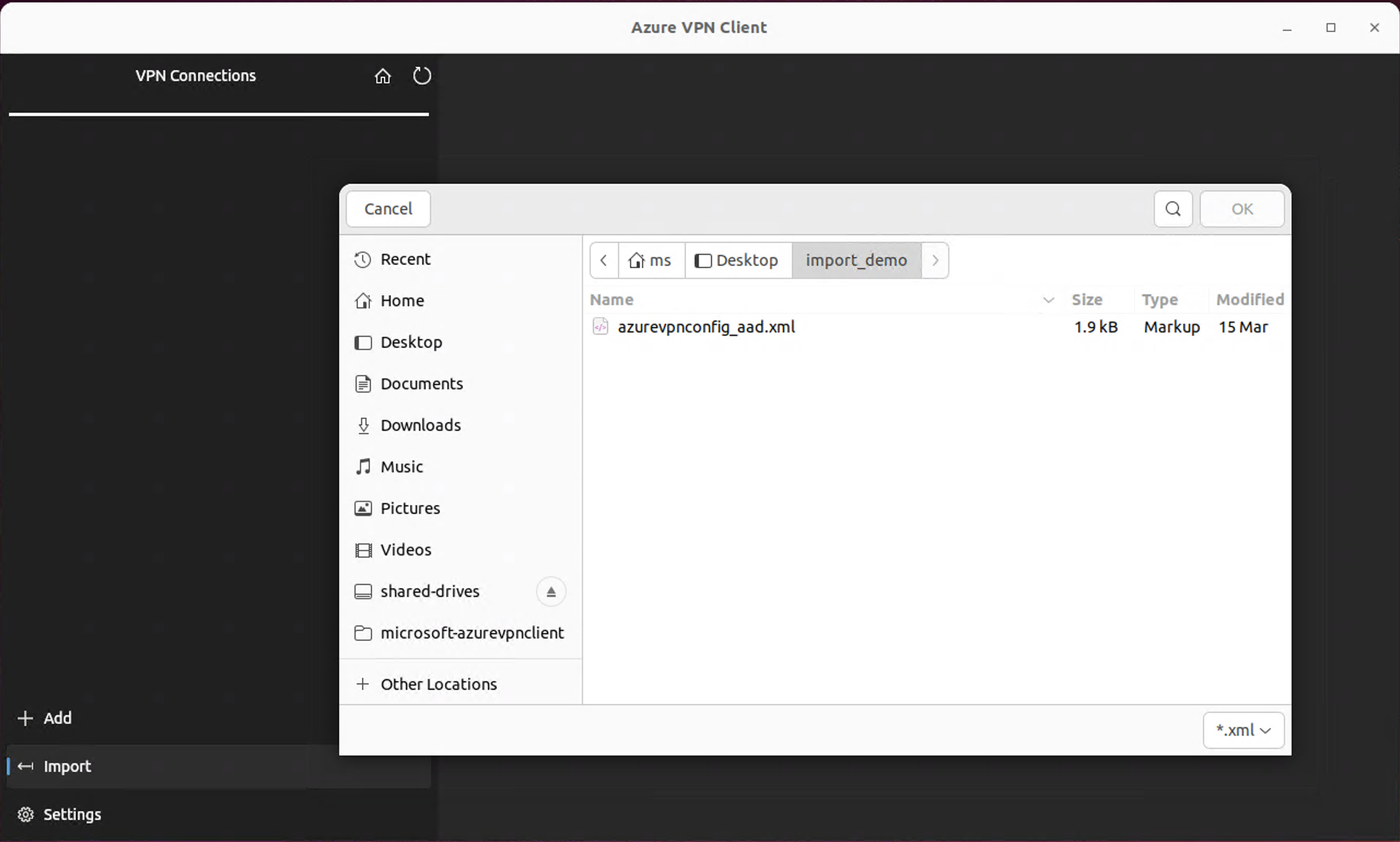

在“Azure VPN 客户端”页上,选择“导入”。

选择“导入配置文件”并浏览以查找配置文件 xml 文件。 选择 文件。 选择该文件后,选择“确定”。

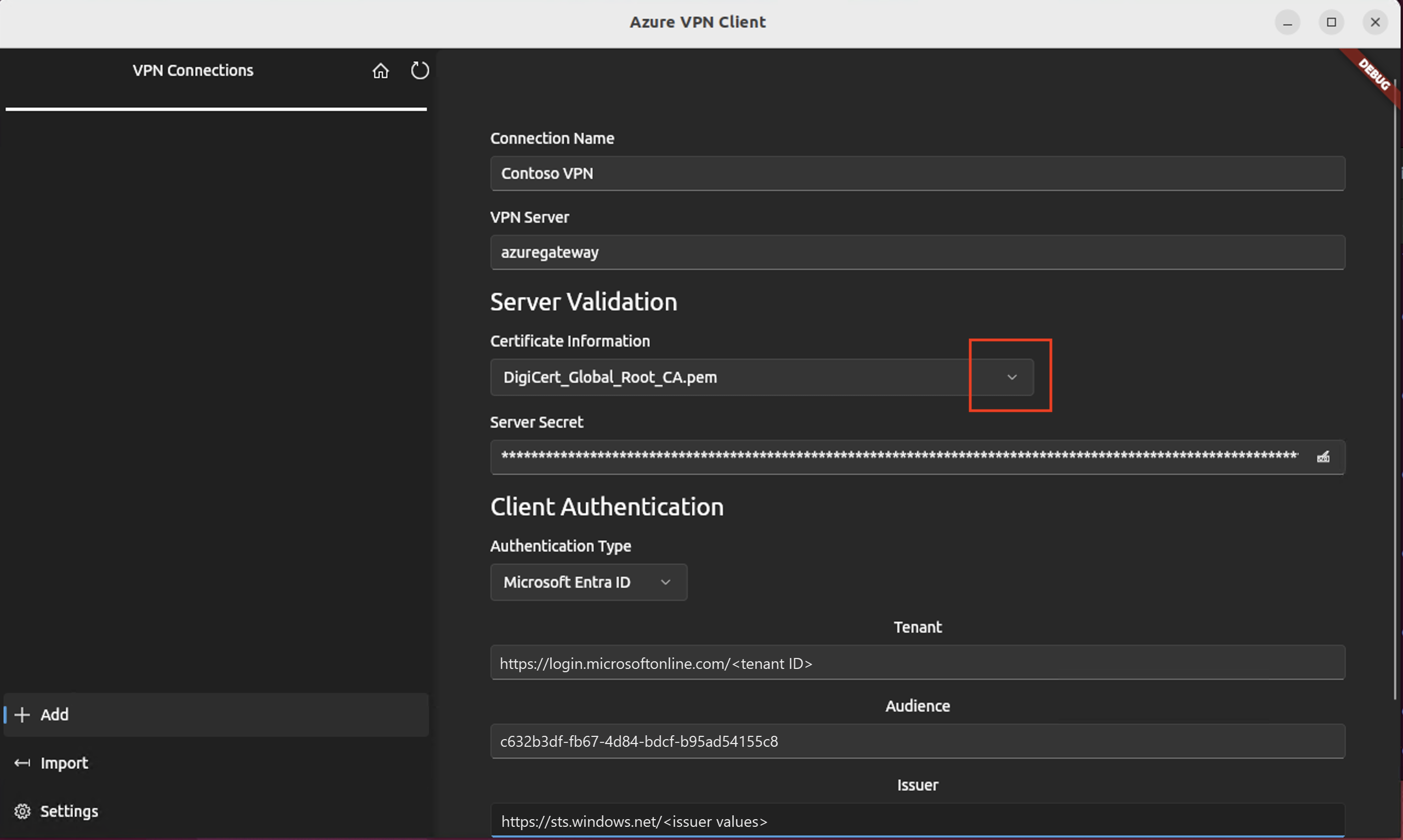

查看连接配置文件信息。 更改“证书信息”值以显示默认的“DigiCert_Global_Root G2.pem”或“DigiCert_Global_Root_CA.pem”。 不要留空。

如果 VPN 客户端配置文件包含多个客户端身份验证,则对于“客户端身份验证”>“身份验证类型”,选择“Microsoft Entra ID”选项。

对于“租户”字段,请指定 Microsoft Entra 租户的 URL。 确保“租户 URL”的末尾没有

\(反斜杠)。 允许正斜杠。租户 ID 的结构如下:

https://login.microsoftonline.com/{Entra TenantID}对于“受众”字段,请指定应用程序 ID(应用 ID)。

Azure 公有云的应用 ID 为:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8。 我们还支持为此字段自定义应用 ID。对于“颁发者”字段,请指定安全令牌服务的 URL。 在“颁发者”值的末尾包含尾部斜杠。 否则,连接可能会失败。

示例:

https://sts.windows.net/{AzureAD TenantID}/填写这些字段后,单击“保存”。

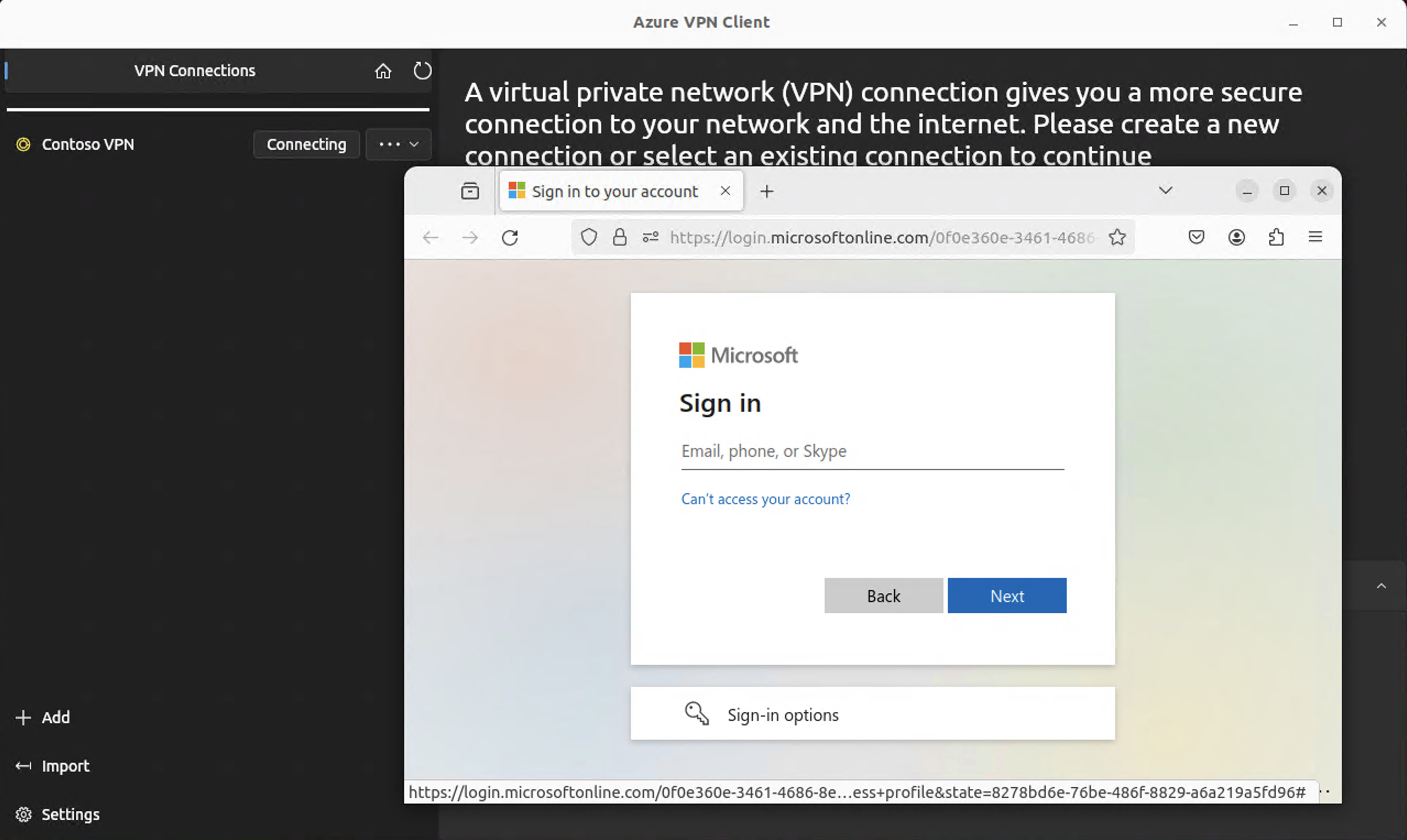

在“VPN 连接”窗格中,选择保存的连接配置文件。 然后,在下拉列表中,单击“连接”。

Web 浏览器会自动出现。 填写 Microsoft Entra ID 身份验证的用户名/密码凭据,然后连接。

如果连接成功完成,客户端会显示绿色图标,“状态日志”窗口会显示“状态 = 已连接”。

连接后,状态将更改为“已连接”。 若要断开与会话的连接,请从下拉列表中选择“断开连接”。

删除 VPN 客户端配置文件

检查日志

若要诊断问题,可以使用 Azure VPN 客户端“日志”。

在 Azure VPN 客户端中,转到“设置”。 在右侧窗格中,选择“显示日志目录”。

若要访问日志文件,请转到 /var/log/azurevpnclient 文件夹并找到 AzureVPNClient.log 文件。

后续步骤

有关 VPN 网关的详细信息,请参阅 VPN 网关常见问题解答。

有关点到站点连接的详细信息,请参阅关于点到站点连接。