你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 P2S 用户 VPN 配置 Microsoft Entra ID 身份验证 - Microsoft 注册的应用

本文将帮助你配置与虚拟 WAN 的点到站点用户 VPN 连接,该连接使用 Microsoft Entra ID 身份验证和新的 Microsoft 注册的 Azure VPN 客户端应用 ID。

注意

本文中的步骤适用于使用 Microsoft 注册的新 Azure VPN 客户端应用 ID 和相关受众值的 Microsoft Entra ID 身份验证。 本文不适用于租户中旧版手动注册的 Azure VPN 客户端应用。 有关手动注册的 Azure VPN 客户端的步骤,请参阅使用手动注册的 VPN 客户端配置 P2S 用户 VPN。

虚拟 WAN 现在支持最新版 Azure VPN 客户端的 Microsoft 注册的新应用 ID 和相应的受众值。 使用新的受众值配置 P2S 用户 VPN 网关时,请跳过 Microsoft Entra 租户的 Azure VPN 客户端应用手动注册过程。 应用 ID 已创建,租户会自动使用它,而无需额外的注册步骤。 此过程比手动注册 Azure VPN 客户端更安全,因为不需要通过全局管理员角色授权应用或分配权限。

以前,需要将 Azure VPN 客户端应用手动注册(集成)到 Microsoft Entra 租户。 注册客户端应用会创建一个应用 ID,表示 Azure VPN 客户端应用程序的身份,并且需要使用全局管理员角色进行授权。 若要更好地了解应用程序对象类型之间的差异,请参阅《如何将应用程序添加到 Microsoft Entra ID 及其原因》。

如果可能,建议使用 Microsoft 注册的 Azure VPN 客户端应用 ID 及其相应的受众值来配置新的 P2S 用户 VPN 网关,而不是手动向租户注册 Azure VPN 客户端应用。 如果你以前配置了使用 Microsoft Entra ID 身份验证的 P2S 用户 VPN 网关,则可更新网关和客户端,以利用新的 Microsoft 注册的应用 ID。 如果希望连接 Linux 客户端,则需要使用新的受众值来更新 P2S 网关。 适用于 Linux 的 Azure VPN 客户端不后向兼容旧的受众值。

注意事项

P2S 用户 VPN 网关只能支持一个受众值。 无法同时支持多个受众值。

目前,较新的 Microsoft 注册应用 ID 与旧版手动注册的应用相比,不支持那么多的受众值。 如果需要 Azure 公有云或自定义以外的任何受众值,请使用旧版手动注册的方法和值。

适用于 Linux 的 Azure VPN 客户端不后向兼容 P2S 网关,该网关配置为使用与手动注册的应用一致的旧受众值。 但是,适用于 Linux 的 Azure VPN 客户端支持自定义受众值。

-

尽管适用于 Linux 的 Azure VPN 客户端可能在其他 Linux 发行版和版本上运行,但适用于 Linux 的 Azure VPN 客户端仅支持以下版本:

- Ubuntu 20.04

- Ubuntu 22.04

适用于 macOS 和 Windows 的 Azure VPN 客户端的最新版本后向兼容 P2S 网关,这些网关配置为使用与手动注册的应用一致的旧受众值。 这些客户端也支持自定义受众值。

Azure VPN 客户端受众值

下表显示了每个应用 ID 支持的 Azure VPN 客户端版本以及相应的可用受众值。

| 应用 ID | 支持的受众值 | 支持的客户端 |

|---|---|---|

| 已完成 Microsoft 注册 | - Azure 公有云:c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux - Windows - macOS |

| 手动注册 | - Azure 公有云:41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure 政府: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure 德国: 538ee9e6-310a-468d-afef-ea97365856a9- 由世纪互联运营的 Microsoft Azure: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| 自定义 | <custom-app-id> |

- Linux - Windows - macOS |

注意

Microsoft Entra ID 身份验证仅支持 OpenVPN® 协议连接,并且需要 Azure VPN 客户端。

在本文中,学习如何:

- 创建虚拟 WAN

- 创建用户 VPN 配置

- 下载虚拟 WAN 用户 VPN 配置文件

- 创建虚拟中心

- 编辑中心以添加 P2S 网关

- 将虚拟网络连接到虚拟中心

- 下载并应用用户 VPN 客户端配置

- 查看虚拟 WAN

开始之前

在开始配置之前,请验证你是否符合以下条件:

你拥有一个要连接到的虚拟网络。 确认本地网络的任何子网都不会与要连接到的虚拟网络重叠。 要在 Azure 门户中创建虚拟网络,请参阅快速入门。

虚拟网络不包含任何虚拟网络网关。 如果虚拟网络包含网关(VPN 或 ExpressRoute),则必须删除所有网关。 此配置的步骤帮助你将虚拟网络连接到虚拟 WAN 虚拟中心网关。

获取中心区域的 IP 地址范围。 该中心是虚拟 WAN 创建和使用的虚拟网络。 为中心指定的地址范围不能与要连接到的任何现有虚拟网络重叠。 此外,它也不能与本地连接到的地址范围重叠。 如果不熟悉本地网络配置中的 IP 地址范围,请咨询能够提供此类详细信息的人员。

此配置需要 Microsoft Entra ID 租户。 如果你没有租户,可以按照创建新租户中的说明创建一个。

要使用自定义受众值,请参阅创建或修改自定义受众应用 ID。

创建虚拟 WAN

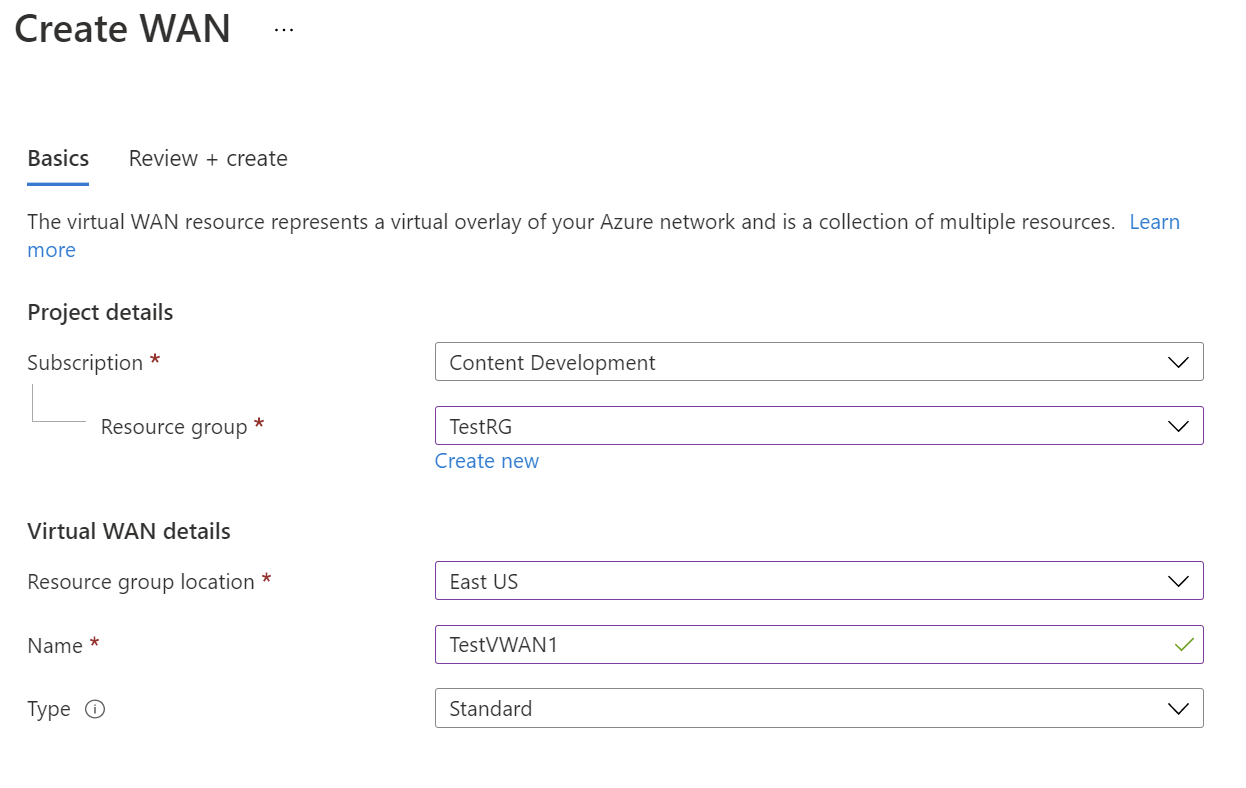

从浏览器导航到 Azure 门户并使用 Azure 帐户登录。

在门户中的“搜索资源”栏中,在搜索框中键入“虚拟 WAN”,然后选择 Enter 。

从结果中选择“虚拟 WAN”。 在“虚拟 WAN”页面上,选择“+ 创建”以打开“创建 WAN”页面 。

在“创建 WAN”页的“基本信息”选项卡上,填写以下字段 。 修改示例值以应用于你的环境。

- 订阅:选择要使用的订阅。

- 资源组:新建资源组或使用现有的资源组。

- 资源组位置:从下拉列表中选择资源位置。 WAN 是一个全局资源,不会驻留在某个特定区域。 但是,必须选择一个区域才能管理和查找所创建的 WAN 资源。

- 名称:键入要用于称呼虚拟 WAN 的名称。

- 类型:基本或标准。 选择“标准”。 如果选择“基本”,请了解基本虚拟 WAN 只能包含基本中心。 基本中心只能用于站点到站点连接。

填写完字段后,在页面底部,选择“查看 + 创建”。

验证通过后,单击“创建”以创建虚拟 WAN。

创建用户 VPN 配置

用户 VPN 配置定义连接远程客户端的参数。 请务必在使用 P2S 设置配置虚拟中心之前创建用户 VPN 配置,因为必须指定要使用的用户 VPN 配置。

重要

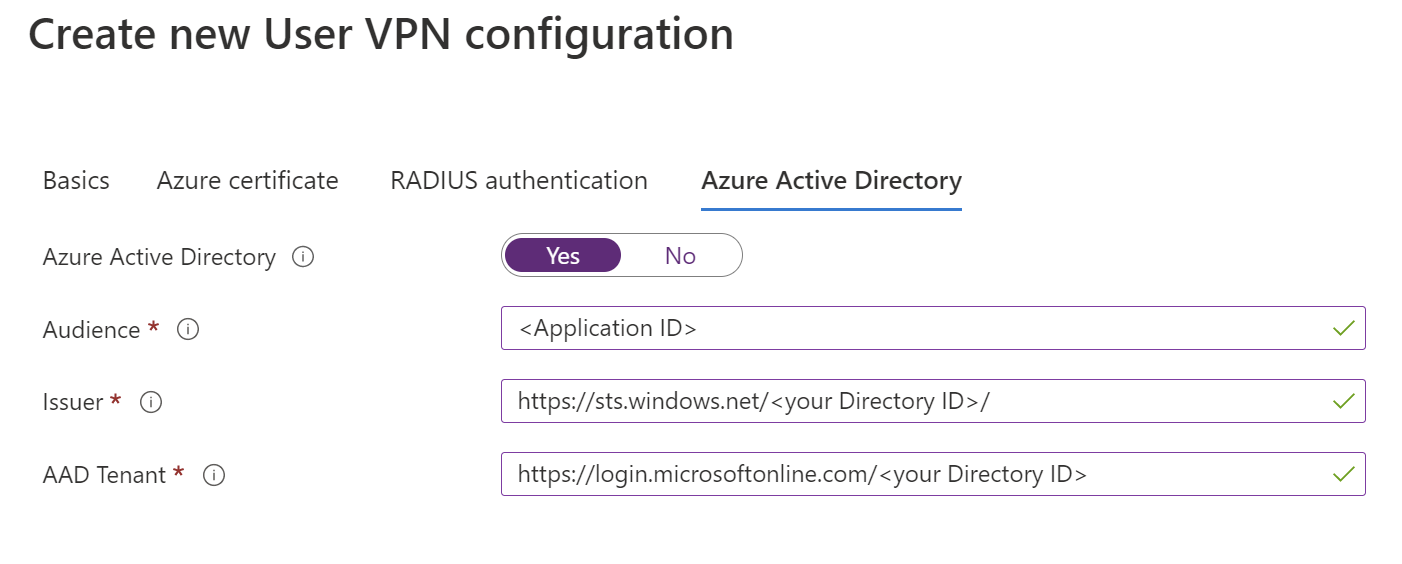

Azure 门户正在将 Azure Active Directory 字段更新到 Entra。 如果你看到了引用的 Microsoft Entra ID,但尚未在门户中看到这些值,则可以选择 Azure Active Directory 值。

转到“虚拟 WAN”。 在左窗格中,展开“连接”并选择“用户 VPN 配置”页。 在“用户 VPN 配置”页上,单击“+ 创建用户 VPN 配置”。

在“基本”页上,指定以下参数。

- 配置名称 - 输入要用来调用用户 VPN 配置的名称。 例如 TestConfig1。

- 隧道类型 - 从下拉菜单中选择“OpenVPN”。

在页面顶部,单击“Azure Active Directory”。 可以在门户中企业应用程序的“Microsoft Entra ID”页上查看所需的值。

- Azure Active Directory - 选择“是”。

- 受众:为 Microsoft 注册的 Azure VPN 客户端应用 ID(Azure Public:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8)输入相应值。 此字段还支持自定义受众。 - 颁发者 - 输入

https://sts.windows.net/<your Directory ID>/。 - AAD 租户 - 输入 Microsoft Entra 租户的租户 ID。 请确保 Microsoft Entra 租户 URL 的末尾没有

/。

单击“创建”以创建用户 VPN 配置。 稍后将在练习中选择此配置。

创建空白的中心

接下来,创建虚拟中心。 本部分中的步骤将创建一个空的虚拟中心,稍后可以向其中添加 P2S 网关。 但是,将创建中心与网关结合起来总是更有效,因为每次对中心进行配置更改时,都必须等待中心设置进行构建。

出于演示目的,我们将首先创建一个空中心,然后在下一部分中添加 P2S 网关。 但是,在配置中心的同时,你可以选择合并进行下一部分中的 P2S 网关设置。

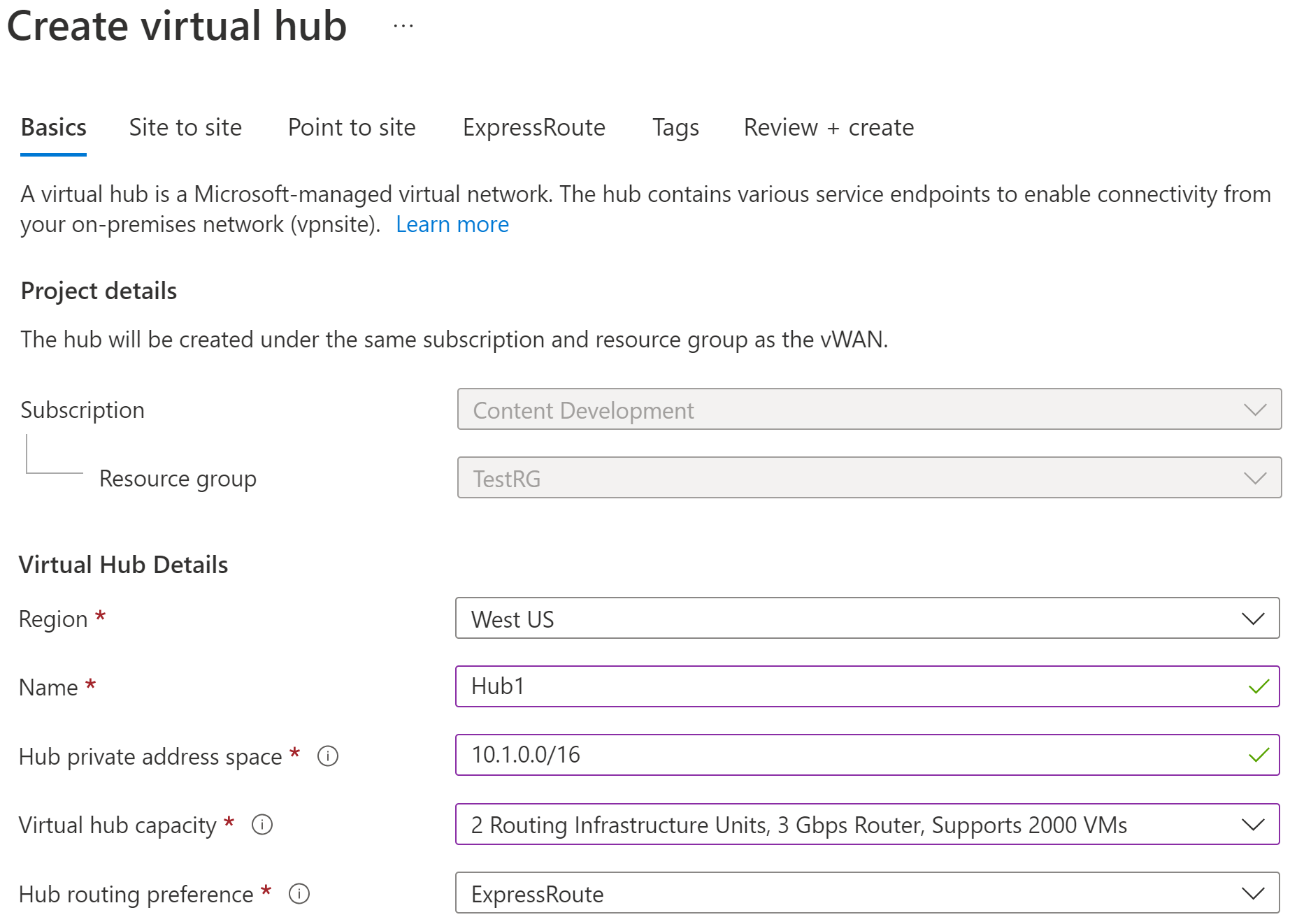

转到你创建的虚拟 WAN。 在虚拟 WAN 页左侧窗格上的“连接性”下,选择“中心”。

在“中心”页上,选择“+ 新建中心”以打开“创建虚拟中心”页 。

在“创建虚拟中心”页上的“基本”选项卡上,请填写以下字段 :

配置设置后,单击“查看 + 创建”进行验证,然后单击“创建”以创建中心。 创建中心可能需要长达 30 分钟。

将 P2S 网关添加到中心

本节演示如何将网关添加到现有的虚拟中心。 更新中心最多可能需要 30 分钟。

转到“虚拟 WAN”。 在左窗格中,展开“设置”并选择“中心”。

单击要编辑的中心的名称。

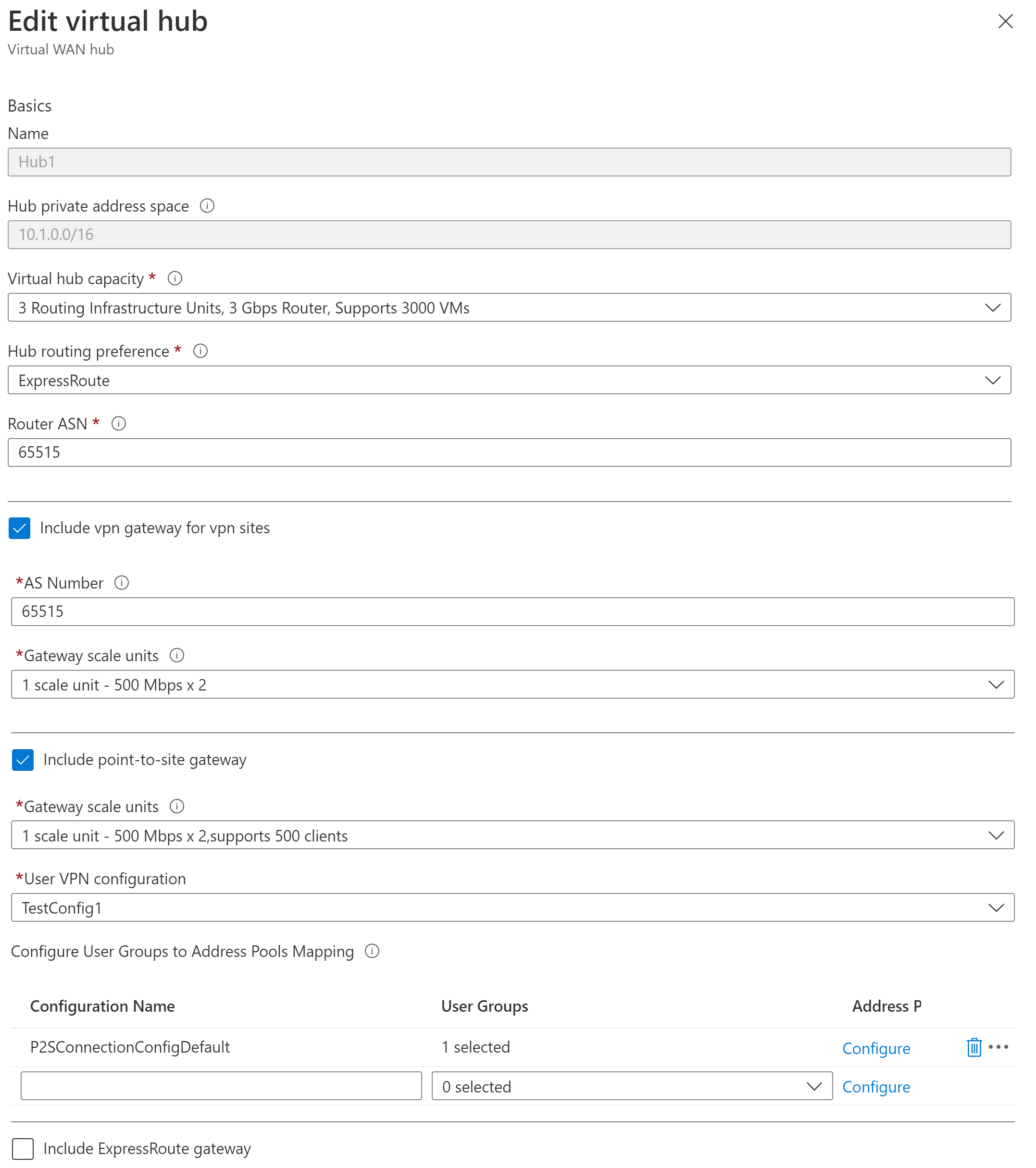

单击页面顶部的“编辑虚拟中心”以打开“编辑虚拟中心”页。

在“编辑虚拟中心”页上,选中“包含 VPN 站点的 VPN 网关”和“包含点到站点网关”的复选框以显示设置。 然后配置这些值。

- 网关缩放单元:选择“网关缩放单元”。 缩放单元表示用户 VPN 网关的聚合容量。 如果选择 40 或更多网关缩放单元,请相应地规划客户端地址池。 有关此设置如何影响客户端地址池的信息,请参阅关于客户端地址池。 有关网关缩放单元的信息,请参阅常见问题解答。

- 用户 VPN 配置:选择之前创建的配置。

- 用户组到地址池的映射:指定地址池。 有关此设置的信息,请参阅为 P2S 用户 VPN 配置用户组和 IP 地址池(预览版)。

配置设置后,单击“确认”以更新中心。 更新中心最多可能需要 30 分钟。

将虚拟网络连接到中心

在本部分中,你将在虚拟中心与虚拟网络之间创建连接。

在 Azure 门户中,转到“虚拟 WAN”,在左侧窗格中,选择“虚拟网络连接”。

在“虚拟网络连接”页上,选择“+ 添加连接”。

在“添加连接”页上,配置连接设置。 有关路由设置的信息,请参阅关于路由。

- 连接名称:为连接命名。

- 中心:选择要与此连接关联的中心。

- 订阅:验证订阅。

- 资源组:选择包含要连接的虚拟网络的资源组。

- 虚拟网络:选择要连接到此中心的虚拟网络。 选择的虚拟网络不能包含现有的虚拟网络网关。

- 不传播到任何内容:默认设置为“否”。 将开关更改为“是”会使“传播到路由表”和“传播到标签”的配置选项对配置不可用 。

- 关联路由表:从下拉列表中,可以选择要关联的路由表。

- 传播到标签:标签是路由表的逻辑组。 对于此设置,请从下拉列表中选择。

- 静态路由:如有必要,请配置静态路由。 为网络虚拟设备配置静态路由(如果适用)。 对于虚拟网络连接中的静态路由,虚拟 WAN 支持单个下一跃点 IP。 例如,如果你有一个单独的虚拟设备用于入口和出口流量,则最好将虚拟设备置于单独的 VNet 中,并将 VNet 连接到虚拟中心。

- 绕过此 VNet 中的工作负载的下一个跃点 IP:此设置允许将 NVA 和其他工作负载部署到同一个 VNet 中,而无需强制所有流量通过 NVA。 只有在配置新连接时,才能配置此设置。 如果要将此设置用于已创建的连接,请删除该连接,然后添加新连接。

- 传播静态路由:目前正在推出此设置。可通过此设置将“静态路由”部分定义的静态路由传播到在“传播到路由表”中定义的路由表。 此外,路由将会传播到标签指定为“传播到标签”的路由表。 这些路由可以在中心之间传播,默认路由 0/0 除外。

完成要配置的设置后,单击“创建”以创建连接。

下载用户 VPN 配置文件

VPN 客户端的所有必需配置设置都包含在 VPN 客户端 zip 配置文件中。 zip 文件中的设置有助于轻松配置 VPN 客户端。 生成的 VPN 客户端配置文件特定于网关的用户 VPN 配置。 可以下载全局(WAN 级)配置文件或特定中心的配置文件。 有关信息和补充说明,请参阅下载全局配置文件和中心配置文件。 以下步骤将指导你下载全局 WAN 级配置文件。

若要生成 WAN 级全局配置文件 VPN 客户端配置包,请转到“虚拟 WAN”(而不是虚拟中心)。

在左侧窗格中,选择“用户 VPN 配置”。

选择要下载其配置文件的配置。 如果有多个中心分配给同一个配置文件,请展开配置文件以显示中心,然后选择使用配置文件的中心之一。

选择“下载虚拟 WAN 用户 VPN 配置文件”。

在下载页上,选择“EAPTLS”,然后选择“生成并下载配置文件”。 系统将生成包含客户端配置设置的配置文件包(zip 文件),并将其下载到计算机。 包的内容取决于适用于你的配置的身份验证和隧道选项。

配置 Azure VPN 客户端

接下来,检查配置文件配置包,为客户端计算机配置 Azure VPN 客户端并连接到 Azure。 请参阅“后续步骤”部分中列出的文章。

后续步骤

配置 Azure VPN 客户端。 可以使用 VPN 网关客户端文档中的步骤为虚拟 WAN 配置 Azure VPN 客户端。