你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

配置 Azure VPN 客户端 - Microsoft Entra ID 身份验证 - Windows

本文介绍如何在 Windows 计算机上配置 Azure VPN 客户端,以使用虚拟 WAN 用户 VPN(点到站点)和 Microsoft Entra ID 身份验证连接到虚拟网络。 使用 KB4577063 修补程序在 Windows FIPS 模式上支持 Azure VPN 客户端。

注意

Microsoft Entra ID 身份验证仅支持用于 OpenVPN® 协议连接。

开始之前

请确认你阅读的是正确的文章。 下表显示了 Azure 虚拟 WAN 点到站点 (P2S) VPN 客户端可用的配置文章。 步骤因身份验证类型、隧道类型和客户端 OS 而有所不同。

| 身份验证方法 | 隧道类型 | 客户端 OS | VPN 客户端 |

|---|---|---|---|

| 证书 | IKEv2、SSTP | Windows | 本机 VPN 客户端 |

| IKEv2 | macOS | 本机 VPN 客户端 | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN 客户端 OpenVPN 客户端版本 2.x OpenVPN 客户端版本 3.x |

|

| OpenVPN | macOS | OpenVPN 客户端 | |

| OpenVPN | iOS | OpenVPN 客户端 | |

| OpenVPN | Linux |

Azure VPN 客户端 OpenVPN 客户端 |

|

| Microsoft Entra ID | OpenVPN | Windows | Azure VPN 客户端 |

| OpenVPN | macOS | Azure VPN 客户端 | |

| OpenVPN | Linux | Azure VPN 客户端 |

先决条件

本文假定你已执行以下先决条件:

- 已根据为用户 VPN (P2S) 网关配置 Microsoft Entra ID 身份验证一文中的步骤配置了虚拟 WAN。 用户 VPN 配置必须使用 Microsoft Entra ID (Azure Active Directory) 身份验证和 OpenVPN 隧道类型。

- 你已生成并下载了 VPN 客户端配置文件。 有关生成 VPN 客户端配置文件配置包的步骤,请参阅下载全局配置文件和中心配置文件。

Workflow

本文继续介绍为用户 VPN (P2S) 网关配置 Microsoft Entra ID 身份验证的步骤。 本文将会帮助你:

- 下载并安装适用于 Windows 的 Azure VPN 客户端。

- 提取 VPN 客户端配置文件。

- 使用自定义受众值(如果适用)更新配置文件。

- 将客户端配置文件设置导入 VPN 客户端。

- 创建连接并连接到 Azure。

下载 Azure VPN 客户端

使用下列其中一个链接下载最新版本的 Azure VPN 客户端安装文件:

- 使用客户端安装文件安装:https://aka.ms/azvpnclientdownload。

- 在客户端计算机上登录时直接安装:Microsoft Store。

将 Azure VPN 客户端安装到每台计算机。

验证 Azure VPN 客户端是否有权在后台运行。 有关步骤,请参阅 Windows 后台应用。

若要验证已安装的客户端版本,请打开 Azure VPN 客户端。 转到客户端底部并单击“... -> ? 帮助”。 在右窗格中,可以看到客户端版本号。

提取客户端配置文件

若要配置 Azure VPN 客户端配置文件,必须先从 Azure P2S 网关下载 VPN 客户端配置文件配置包。 此包专用于已配置的 VPN 网关,并包含配置 VPN 客户端所需的设置。 如果你使用了先决条件部分中提到的 P2S 服务器配置步骤,则已生成并已下载包含 VPN 配置文件的 VPN 客户端配置文件配置包。

获取 VPN 客户端配置文件配置包后,提取 zip 文件。 该 zip 文件包含 AzureVPN 文件夹。 AzureVPN 文件夹包含 azurevpnconfig_aad.xml 文件或 azurevpnconfig.xml 文件,具体取决于 P2S 配置是否包含多个身份验证类型。 如果未看到 azurevpnconfig_aad.xml 或 azurevpnconfig.xml,或者没有 AzureVPN 文件夹,请验证 VPN 网关是否已配置为使用 OpenVPN 隧道类型,以及是否选择了 Azure Active Directory(Microsoft Entra ID)身份验证。

修改配置文件

如果 P2S 配置使用具有 Microsoft 注册应用 ID 的自定义受众,则每次连接时可能会显示弹出窗口,要求你再次输入凭据并完成身份验证。 重试身份验证通常会解决该问题。 发生这种情况的原因是 VPN 客户端配置文件需要自定义受众 ID 和 Microsoft 应用程序 ID。 为了防止发生这种情况,请修改配置文件配置 .xml 文件,以包含自定义应用程序 ID 和 Microsoft 应用程序 ID。

注意

如果 P2S 网关配置使用自定义受众值,并且已注册的应用与 Microsoft 注册的 Azure VPN 客户端应用 ID 相关联,则必须执行此步骤。 如果这不适用于你的 P2S 网关配置,则可以跳过此步骤。

要修改 Azure VPN 客户端配置 .xml 文件,请使用文本编辑器(如记事本)打开该文件。

接下来,添加

applicationid的值并保存更改。 以下示例显示了应用程序 ID 值c632b3df-fb67-4d84-bdcf-b95ad541b5c8。示例

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

导入客户端配置文件设置

注意

我们正在将 Azure Active Directory 的 Azure VPN 客户端字段更改为 Microsoft Entra ID。 如果你看到本文中提到的 Microsoft Entra ID 字段,但尚未看到客户端中反映这些值,请选择对应的 Azure Active Directory 值。

打开 Azure VPN 客户端。

选择页面左下方的 +,然后选择“导入”。

浏览到所提取的 Azure VPN 客户端配置文件配置文件夹。 打开 AzureVPN 文件夹并选择客户端配置文件(azurevpnconfig_aad.xml 或 azurevpnconfig.xml)。 选择“打开”以导入文件。

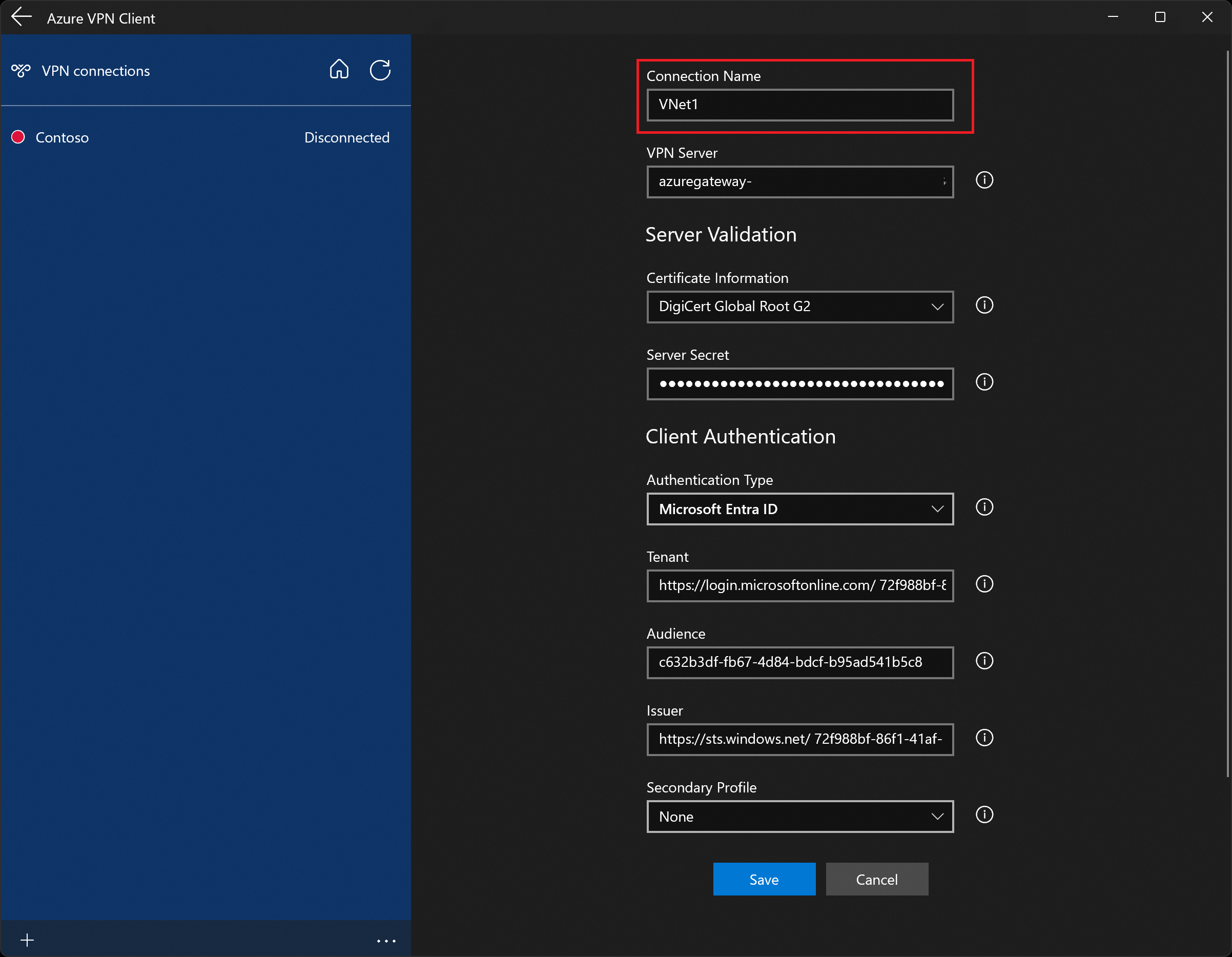

在客户端配置文件页上,请注意已指定许多设置。 预配置的设置包含在已导入的 VPN 客户端配置文件包中。 即使已指定大部分设置,也需要配置特定于客户端计算机的设置。

更改连接名称(可选)。 在此示例中可以看到,显示的受众值是与 Microsoft 注册的 Azure VPN 客户端应用 ID 关联的值。 此字段中的值必须与 P2S VPN 网关配置使用的值一致。

单击“保存”以保存连接配置文件。

在左窗格中,选择要使用的连接配置文件。 然后单击“连接”来启动连接。

如果系统提示,请使用凭据进行身份验证。

连接后,图标会变为绿色并显示“已连接”。

自动连接

以下步骤帮助你配置自动连接并始终保持连接。

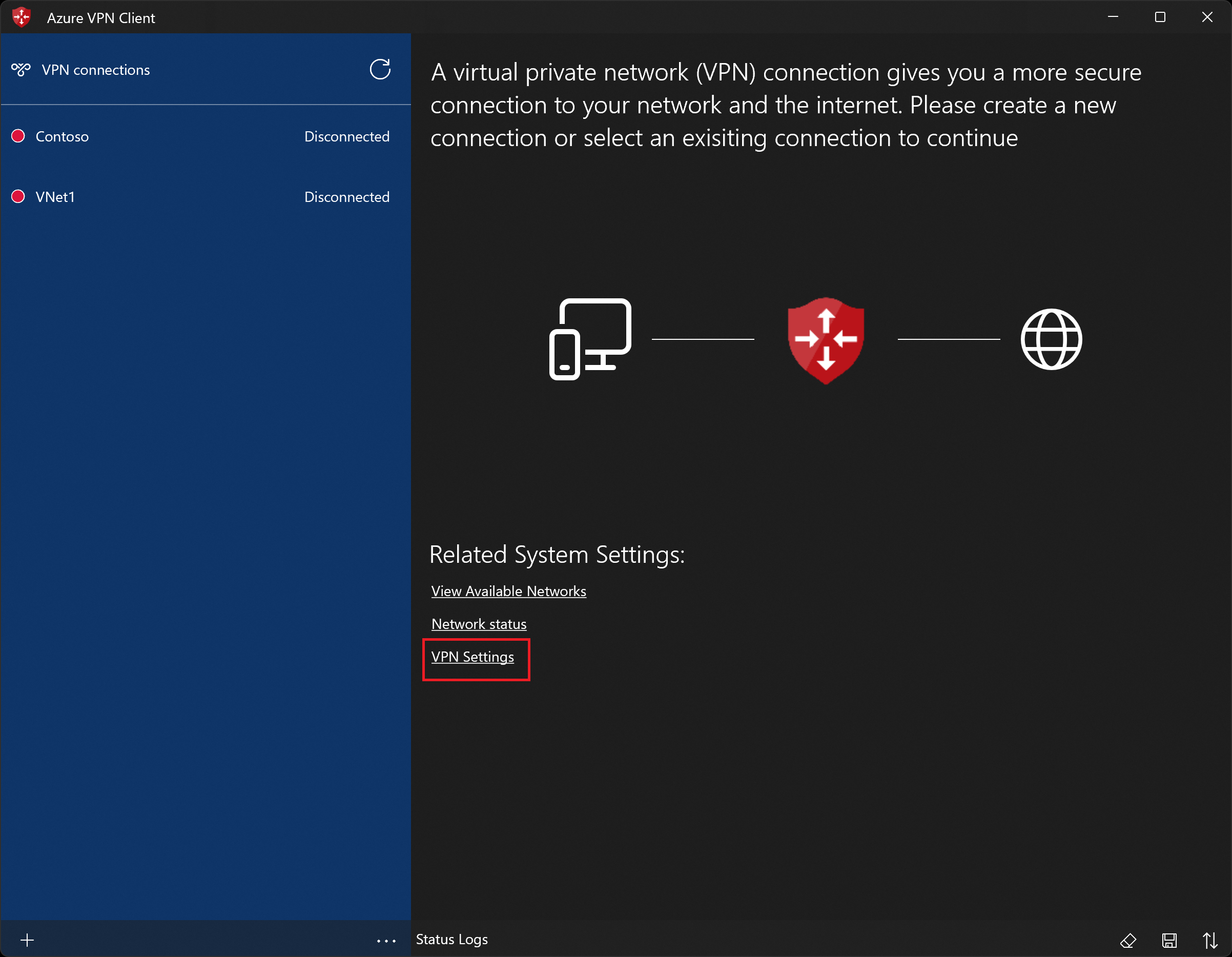

在 VPN 客户端的主页上,选择“VPN 设置”。 如果看到切换应用对话框,请选择“是”。

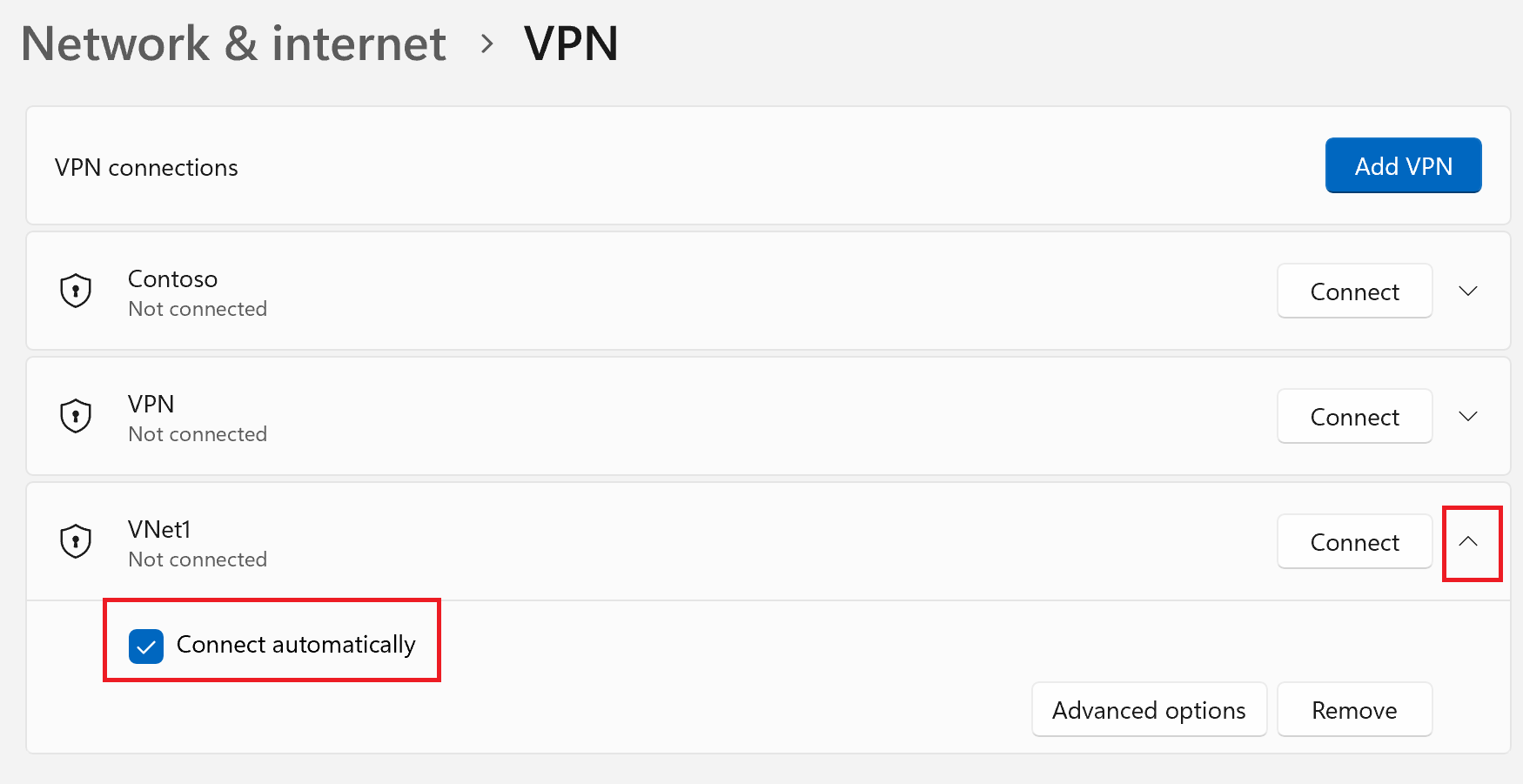

如果要配置的配置文件已连接,请断开连接,然后突出显示配置文件,并选中“自动连接”复选框。

选择“连接”启动 VPN 连接。

导出和分发客户端配置文件

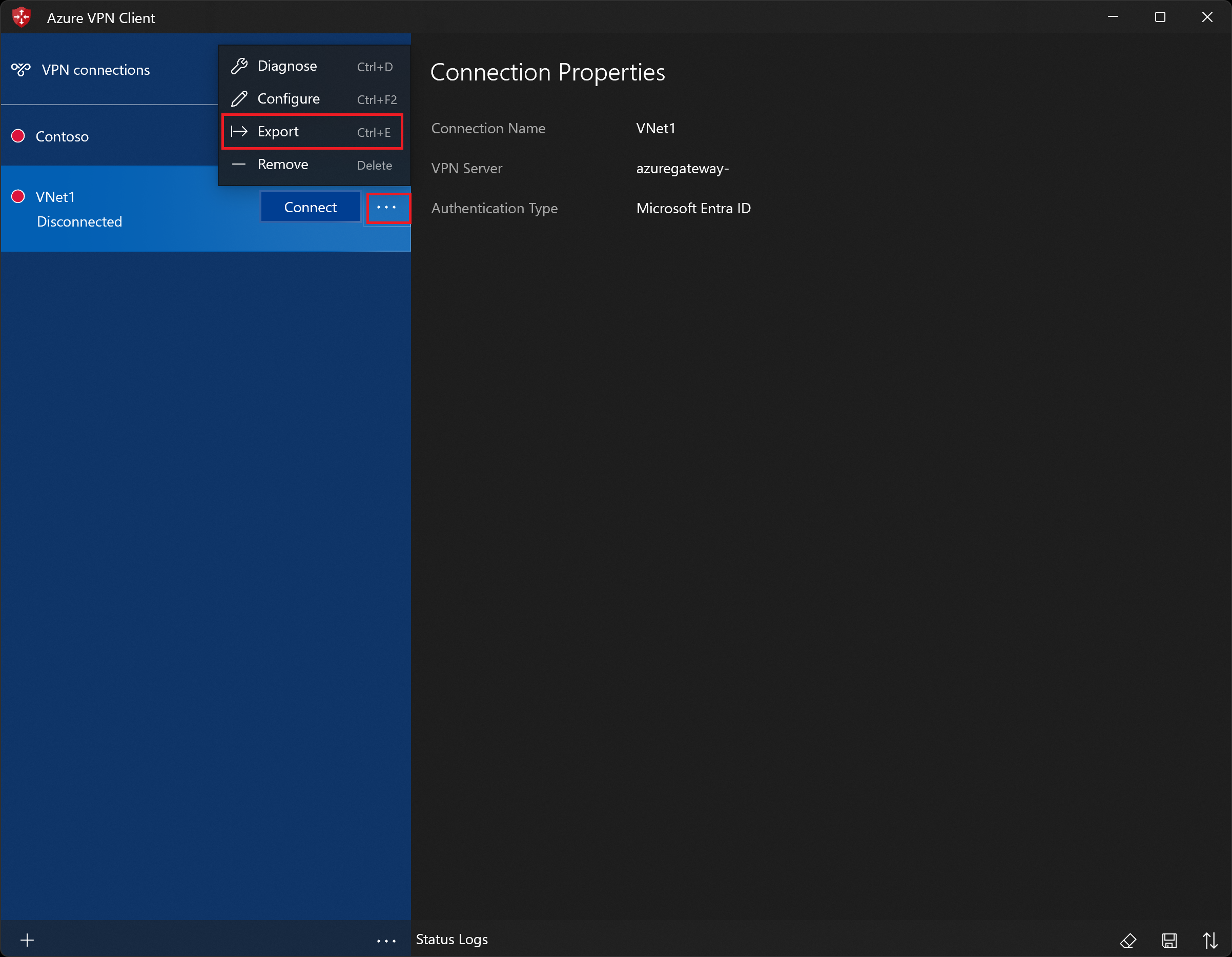

创建有效的配置文件后,如果需要将其分发给其他用户,可使用以下步骤将其导出:

删除客户端配置文件

突出显示要导出的 VPN 客户端配置文件,然后依次选择“...”、“移除”。

在确认弹出窗口中,选择“删除”以删除。

诊断连接问题

可选的客户端配置设置

可以使用可选的配置设置来配置 Azure VPN 客户端,例如其他 DNS 服务器、自定义 DNS、强制隧道、自定义路由和其他设置。 有关详细信息,请参阅配置 Azure VPN 客户端可选设置。

Azure VPN 客户端版本信息

有关 Azure VPN 客户端版本信息,请参阅 Azure VPN 客户端版本。

后续步骤

有关 Microsoft 注册的 Azure VPN 客户端的详细信息,请参阅为 P2S 用户 VPN 配置 Microsoft Entra ID 身份验证。