你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Microsoft Sentinel 新增功能

本文列出了 Microsoft Sentinel 中添加的最新功能,以及相关服务中提供增强 Microsoft Sentinel 用户体验的新功能。 有关 Microsoft 统一安全运营 (SecOps) 平台中的新功能,请参阅统一 SecOps 平台文档。

列出的是最近三个月内发布的功能。 若要了解所提供的更早的功能,请参阅技术社区博客。

在通过将以下 URL 复制粘贴到源阅读器中更新此页面时获得通知:https://aka.ms/sentinel/rss

注意

有关美国政府云中的功能可用性的信息,请参阅美国政府客户的云功能可用性中的 Microsoft Sentinel 表。

2025 年 1 月

- 使用引入规则优化威胁情报源

- 匹配分析规则现已正式发布 (GA)

- 已更新威胁情报管理界面

- 通过选择加入新的威胁情报表来解锁使用新的 STIX 对象进行高级搜寻的功能

- 威胁情报上传 API 现在支持更多 STIX 对象

- Microsoft Defender 威胁智能数据连接器现已正式发布 (GA)

- 对存储库的 Bicep 模板支持(预览版)

- 在 Microsoft Sentinel 内容中心查看精细的解决方案内容

使用引入规则优化威胁情报源

在将对象传递到工作区之前,通过筛选和增强对象来优化威胁情报源。 引入规则将更新威胁情报对象属性,或筛选出所有对象。

有关详细信息,请参阅了解威胁情报引入规则。

匹配分析规则现已正式发布 (GA)

Microsoft 通过现已正式发布 (GA) 的 Defender 威胁情报分析规则提供对其高级威胁情报的访问权限。 有关如何利用这条可生成高保真警报和事件的规则的详细信息,请参阅使用匹配分析来检测威胁。

威胁情报管理界面已移动

Defender 门户中 Microsoft Sentinel 的威胁情报已更改! 我们已重命名“Intel 管理”页面,并将其与其他威胁情报工作流一起移动。 在 Azure 体验中使用 Microsoft Sentinel 的客户不会感到任何变化。

使用 Microsoft Sentinel 体验的客户可以使用威胁情报功能的增强功能。 管理界面通过以下主要功能简化了威胁 Intel 的创建和策展:

- 创建新的 STIX 对象时定义关系。

- 使用新的关系生成器策展现有的威胁情报。

- 通过使用复制功能从新的或现有的 TI 对象复制元数据,从而快速创建多个对象。

- 使用高级搜索对威胁情报对象进行排序和筛选,甚至无需编写 Log Analytics 查询。

有关详细信息,请参阅以下文章:

通过选择加入新的威胁情报表来解锁使用新的 STIX 对象进行高级搜寻的功能

支持新 STIX 对象架构的表以个人预览版提供。 若要查看 STIX 对象的威胁情报并解锁使用它们的搜寻模型,请使用此表单请求加入。 通过此选择加入过程,将威胁情报引入到新表 ThreatIntelIndicator 和 ThreatIntelObjects 中,结合或取代当前表 ThreatIntelligenceIndicator。

有关详细信息,请参阅 Microsoft Sentinel 中新 STIX 对象的博客公告。

威胁情报上传 API 现在支持更多 STIX 对象

使用上传 API 将威胁情报平台连接到 Microsoft Sentinel 时,可充分利用这些平台。 现在,你可以引入的对象不限于指示器,以反映可用的各种威胁情报。 上传 API 支持以下 STIX 对象:

indicatorattack-patternidentitythreat-actorrelationship

有关详细信息,请参阅以下文章:

Microsoft Defender 威胁智能数据连接器现已正式发布 (GA)

高级和标准 Microsoft Defender 威胁智能数据连接器现已在内容中心正式发布 (GA)。 有关详细信息,请参阅以下文章:

对存储库的 Bicep 模板支持(预览版)

在 Microsoft Sentinel 存储库中,将 Bicep 模板与 ARM JSON 模板一起使用或使用 Bicep 模板替代 ARM JSON 模板。 Bicep 提供了一种直观的方法来创建 Azure 资源和 Microsoft Sentinel 内容项的模板。 Bicep 不仅可以更轻松地开发新的内容项,还可以让参与 Microsoft Sentinel 内容持续集成和交付的任何人更轻松地查看和更新内容。

有关详细信息,请参阅规划你的存储库内容。

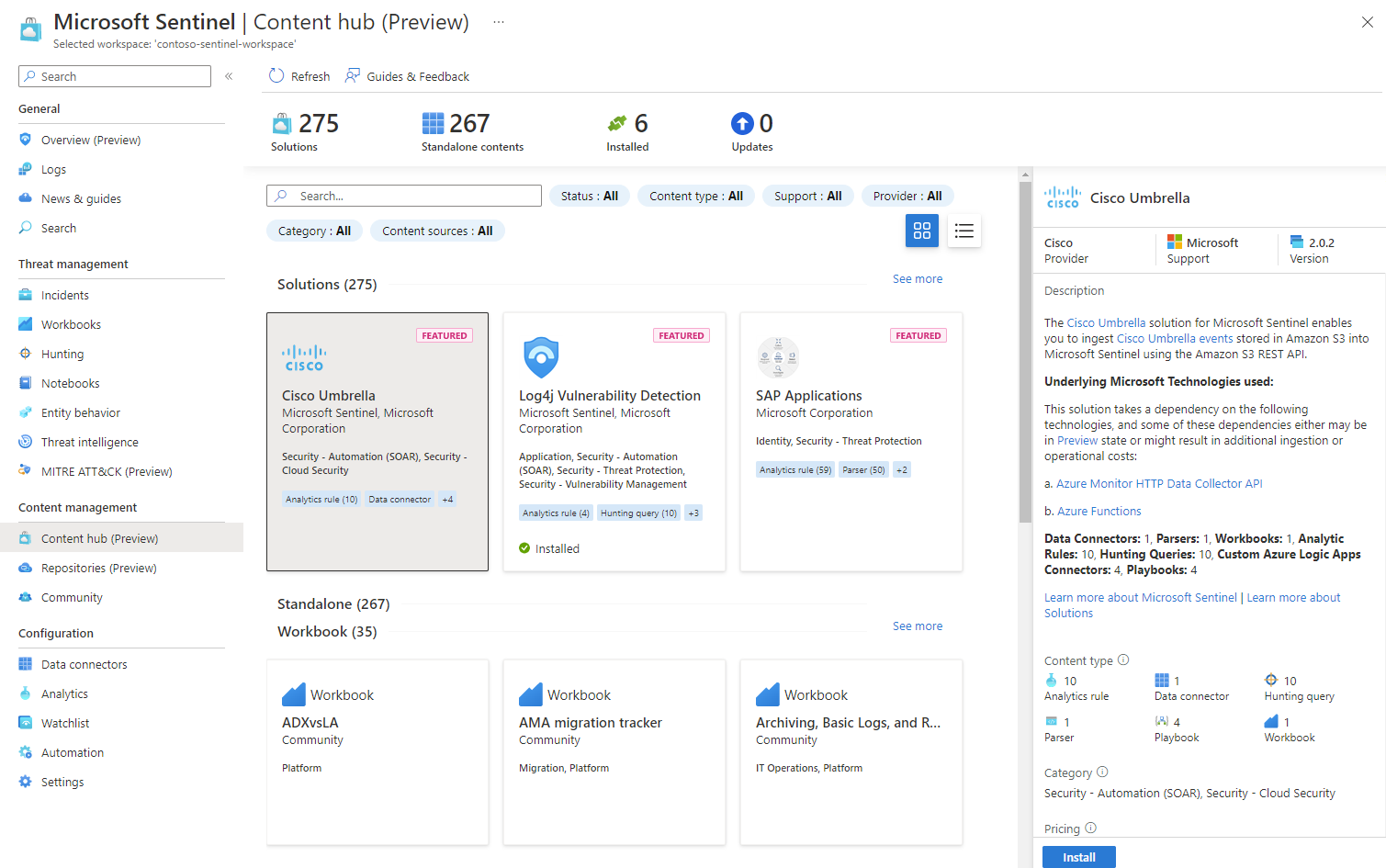

在 Microsoft Sentinel 内容中心查看精细的解决方案内容

现在,即使在安装解决方案之前,也可以直接从内容中心查看特定解决方案中可用的单个内容。 这种新的可见性可帮助你了解可用的内容,并更轻松地识别、计划和安装所需的特定解决方案。

展开内容中心中的每个解决方案以查看包含的安全内容。 例如:

精细的解决方案内容更新还包括一个基于生成 AI 的搜索引擎,可帮助你运行更可靠的搜索,深入了解解决方案内容,并返回类似术语的结果。

有关详细信息,请参阅“发现内容”。

2024 年 12 月

- 基于类似组织的新 SOC 优化建议(预览版)

- SAP 应用程序的无代理部署(有限预览版)

- Microsoft Sentinel 工作簿现在可以直接在 Microsoft Defender 门户中查看

- 适用于 Microsoft 商业应用的统一 Microsoft Sentinel 解决方案

- Microsoft 统一安全运营平台的新文档库

- 适用于 Amazon Web Services WAF 日志的基于 S3 的新数据连接器(预览版)

基于类似组织的新 SOC 优化建议(预览版)

SOC 优化现在包括有关向工作区添加数据源的新建议,这些建议是根据与你类似的行业和部门中采用类似数据引入模式的其他客户的安全状况提出的。 添加建议的数据源以提高组织的安全覆盖范围。

有关详细信息,请参阅 SOC 优化建议参考。

SAP 应用程序的无代理部署(有限预览版)

适用于 SAP 的 Microsoft Sentinel 解决方案应用程序现在支持无代理部署,使用 SAP 自己的云平台功能提供简化的无代理部署和连接。 使用 SAP Cloud Connector 及其与后端 ABAP 系统的现有连接将 SAP 系统连接到 Microsoft Sentinel,而不是部署虚拟机和容器化代理。

无代理解决方案使用 SAP Cloud Connector 和 SAP Integration Suite,大多数 SAP 客户已经熟悉它们。 这大大减少了部署时间,尤其是那些不太熟悉 Docker、Kubernetes 和 Linux 管理的用户。 通过使用 SAP Cloud Connector,该解决方案从现有的设置和已建立的集成流程中受益。 这意味着你不必再次应对网络挑战,因为运行你的 SAP Cloud Connector 的人员已经完成该流程。

无代理解决方案与 SAP S/4HANA Cloud、Private Edition RISE with SAP、本地 SAP S/4HANA 和 SAP ERP Central Component (ECC) 兼容,确保现有安全内容的功能持续,包括检测、工作簿和 playbook。

重要

Microsoft Sentinel 的“无代理解决方案”作为一款处于受限预览状态的预发布产品,在正式上市前可能会对其进行重大修改。 对于此处提供的信息,Microsoft 不作任何明示或暗示的保证。 访问“无代理解决方案”同样需要完成注册,在预览期间目前仅提供给已获批准的客户和合作伙伴。

有关详细信息,请参阅:

Microsoft Sentinel 工作簿现在可以直接在 Microsoft Defender 门户中查看

Microsoft Sentinel 工作簿现在可以通过 Microsoft 统一安全运营 (SecOps) 平台直接在 Microsoft Defender 门户中查看。 现在,在 Defender 门户中,如果选择“Microsoft Sentinel”>“威胁管理”>“工作簿”,你将继续留在 Defender 门户中,而不会在 Azure 门户中为工作簿打开新选项卡。 仅当需要编辑工作簿时,才会继续转到 Azure 门户。

Microsoft Sentinel 工作簿基于 Azure Monitor 工作簿,可帮助你可视化和监视引入到 Microsoft Sentinel 的数据。 工作簿会将包含日志和查询分析的表和图表添加到已有的工具中。

有关详细信息,请参阅使用 Microsoft Sentinel 中的工作簿可视化和监视数据和将 Microsoft Sentinel 连接到 Microsoft Defender XDR。

适用于 Microsoft 商业应用的统一 Microsoft Sentinel 解决方案

Microsoft Sentinel 现在为 Microsoft Power Platform、Microsoft Dynamics 365 Customer Engagement 和 Microsoft Dynamics 365 Finance and Operations 提供了统一的解决方案。 该解决方案包括适用于所有平台的数据连接器和安全内容。

更新的解决方案从 Microsoft Sentinel 内容中心移除了 Dynamics 365 CE 应用和 Dynamics 365 Finance and Operations 解决方案。 现有客户将看到这些解决方案已重命名为 Microsoft Business Applications 解决方案。

更新后的解决方案还移除了 Power Platform Inventory 数据连接器。 尽管 Power Platform Inventory 数据连接器在已部署该连接器的工作区中继续受支持,但它不适用于其他工作区中的新部署。

有关详细信息,请参阅:

Microsoft Power Platform 和 Microsoft Dynamics 365 Customer Engagement:

Microsoft Dynamics 365 Finance and Operations:

Microsoft 统一安全运营平台的新文档库

在 Microsoft Defender 门户中查找有关 Microsoft 统一 SecOps 平台的集中文档。 Microsoft 统一 SecOps 平台将 Microsoft Sentinel、Microsoft Defender XDR、Microsoft 安全风险管理和生成式 AI 的完整功能汇集到了 Defender 门户中。 了解 Microsoft 统一 SecOps 平台可用的特性和功能,然后开始规划部署。

适用于 Amazon Web Services WAF 日志的基于 S3 的新数据连接器(预览版)

使用 Microsoft Sentinel 基于 S3 的新连接器从 Amazon Web Services 的 Web 应用程序防火墙 (WAF) 引入日志。 此连接器首次实现了快速简便的自动化设置,以利用 AWS CloudFormation 模板创建资源。 将 AWS WAF 日志发送到 S3 桶,其中数据连接器会检索并引入这些日志。

有关更多详细信息和设置说明,请参阅将 Microsoft Sentinel 连接到 Amazon Web Services 以引入 AWS WAF 日志。

2024 年 11 月

Microsoft Defender 门户中的 Microsoft Sentinel 可用性

我们此前宣布 Microsoft Sentinel 已在 Microsoft Defender 门户的 Microsoft 统一安全运营平台中正式发布。

目前,在预览版中,即使没有 Microsoft Defender XDR 或 Microsoft 365 E5 许可证,Microsoft Sentinel 也可以在 Defender 门户中使用。 有关详细信息,请参阅:

2024 年 10 月

适用于 Microsoft Power Platform 的 Microsoft Sentinel 解决方案的更新

自 2024 年 10 月 17 日起,Power Apps、Power Platform DLP 和 Power Platform Connectors 的审核日志数据会路由到 PowerPlatformAdminActivity 表,而不是 PowerAppsActivity、PowerPlatformDlpActivity 和 PowerPlatformConnectorActivity 表。

Microsoft Power Platform 的 Microsoft Sentinel 解决方案中的安全内容已根据 Power Apps、Power Platform DLP 和 Power Platform Connectors 的新表格和架构进行了更新。 建议将工作区中的 Power Platform 解决方案更新到最新版本,并应用更新的分析规则模板,以便从更改中受益。 有关详细信息,请参阅安装或更新内容。

使用 Power Apps、Power Platform DLP 和 Power Platform Connectors 的弃用数据连接器的客户可以安全地断开连接,并从其 Microsoft Sentinel 工作区中删除这些连接器。 所有关联的数据流都是通过 Power Platform Admin Activity 连接器引入。

有关详细信息,请参阅消息中心。

2024 年 9 月

- SIEM 迁移体验中添加了架构映射

- 将于 2025 年 2 月停用的第三方扩充小组件

- Azure 预留现在为 Microsoft Sentinel 提供了预购计划

- 自动化规则的导入/导出功能现已推出正式版 (GA)

- Google Cloud Platform 数据连接器现已推出正式版 (GA)

- Microsoft Sentinel 现已在 Azure 以色列中部正式发布 (GA)

SIEM 迁移体验中添加了架构映射

自 2024 年 5 月 SIEM 迁移体验正式发布以来,已进行了稳步改进,以帮助从 Splunk 迁移安全监视。 通过以下新功能,客户可以向 Microsoft Sentinel SIEM 迁移转换引擎提供有关其 Splunk 环境和使用情况的更多上下文详细信息:

- 架构映射

- 在转换中支持 Splunk 宏

- 在转换中支持 Splunk 查找

若要详细了解这些更新,请参阅 SIEM 迁移体验。

有关 SIEM 迁移体验的详细信息,请参阅以下文章:

将于 2025 年 2 月停用的第三方扩充小组件

立即生效,你无法再启用该功能来创建从外部第三方数据源检索数据的扩充小组件。 这些小组件显示在 Microsoft Sentinel 实体页面以及显示了实体信息的其他位置。 发生此更改是因为你无法再创建访问这些外部数据源所需的 Azure 密钥保管库。

如果你已使用任何第三方扩充小组件,即,如果此密钥保管库已存在,你仍可以配置和使用以前未使用的小组件,但不建议这样做。

自 2025 年 2 月起,从第三方来源检索数据的任何现有扩充小组件将停止显示在实体页或其他任何位置。

如果你的组织使用第三方扩充小组件,我们建议提前禁用它们,方法是从其资源组中删除为此创建的密钥保管库。 密钥保管库的名称以“小组件”开头。

基于第一方数据源的扩充小组件不受此更改的影响,并且将继续像以前一样正常运行。 “第一方数据源”包括已从外部源引入到 Microsoft Sentinel 的任何数据(换句话说,就是 Log Analytics 工作区中的表中的任何内容),以及 Microsoft Defender 威胁智能。

预购计划现在可用于 Microsoft Sentinel

预购计划是一种 Azure 预留类型。 购买预购计划时,将按折扣层级获得特定产品的承诺单位 (CU)。 Microsoft Sentinel 承诺单位 (SCU) 可用于抵扣工作区中符合条件的费用。 当你有可预测的成本时,选择合适的预购计划可以节省你的资金!

有关详细信息,请参阅使用预购计划优化成本。

自动化规则的导入/导出功能现已推出正式版 (GA)

经过短暂的预览期后,将自动化规则以 JSON 格式导出到 Azure 资源管理器 (ARM) 模板,以及从 ARM 模板导入自动化规则的功能现已推出正式版。

详细了解如何导出和导入自动化规则。

Google Cloud Platform 数据连接器现已推出正式版 (GA)

基于无代码连接器平台 (CCP) 的 Microsoft Sentinel Google Cloud Platform (GCP) 数据连接器现已推出正式版。 借助这些连接器,可以使用 GCP Pub/Sub 功能从 GCP 环境引入日志:

Google Cloud Platform (GCP) Pub/Sub Audit Logs 连接器收集对 GCP 资源的访问的审核线索。 分析师可以监视这些日志,以跟踪资源访问尝试,并检测 GCP 环境中的潜在威胁。

Google Cloud Platform (GCP) Security Command Center 连接器收集来自 Google 安全命令中心(Google Cloud 的强大安全性和风险管理平台)的结果。 分析师可以查看这些结果,以深入了解组织的安全状况,包括资产清单和发现、漏洞和威胁检测以及风险缓解和修正。

有关这些连接器的详细信息,请参阅将 Google Cloud Platform 日志数据引入 Microsoft Sentinel。

Microsoft Sentinel 现已在 Azure 以色列中部正式发布 (GA)

Microsoft Sentinel 现已在以色列中部 Azure 区域中可用,其功能集与所有其他 Azure 商业区域相同。

有关详细信息,请参阅 Azure 商业/其他云的 Microsoft Sentinel 功能支持以及 Microsoft Sentinel 中的地理可用性和数据驻留。

2024 年 8 月

- Log Analytics 代理停用

- 导出和导入自动化规则(预览版)

- Microsoft Defender 多租户管理(预览版)中的 Microsoft Sentinel 支持

- 高级 Microsoft Defender 威胁智能数据连接器(预览版)

- 用于 syslog 引入的基于 AMA 的统一连接器

- 更好地了解 Windows 安全事件

- 新的辅助日志保留计划(预览版)

- 为大型数据集创建摘要规则(预览版)

Log Analytics 代理停用

截至 2024 年 8 月 31 日,Log Analytics 代理 (MMA/OMS) 将停用。

现在,Microsoft Sentinel 中的“通过 AMA 的通用事件格式 (CEF)”、“通过 AMA 的 Syslog”或“通过 AMA 的自定义日志”数据连接器支持从许多设备收集日志。 如果在 Microsoft Sentinel 部署中使用 Log Analytics 代理,则建议你迁移到 Azure Monitor 代理 (AMA)。

有关详细信息,请参阅:

- 查找 Microsoft Sentinel 数据连接器

- 从 Log Analytics 代理迁移到 Azure Monitor 代理

- 适用于 Microsoft Sentinel 的 AMA 迁移

- 博客:

导出和导入自动化规则(预览版)

将 Microsoft Sentinel 自动化规则作为代码进行管理! 你现在可以将自动化规则导出到 Azure 资源管理器 (ARM) 模板文件并从这些文件导入规则,作为计划的一部分,以代码形式管理和控制 Microsoft Sentinel 部署。 导出操作将在浏览器的下载位置创建一个 JSON 文件,然后可以像处理任何其他文件一样对其进行重命名、移动和其他处理。

导出的 JSON 文件是独立于工作区的,因此可以导入到其他工作区,甚至其他租户。 作为代码,它也可以在托管 CI/CD 框架中进行版本控制、更新和部署。

该文件包括自动化规则中定义的所有参数。 任何触发器类型的规则都可以导出到 JSON 文件。

详细了解如何导出和导入自动化规则。

Microsoft Defender 多租户管理(预览版)中的 Microsoft Sentinel 支持

如果已将 Microsoft Sentinel 载入到 Microsoft 统一安全运营平台,则 Microsoft Sentinel 数据现在可以与 Microsoft Defender 多租户管理中的 Defender XDR 数据一起使用。 Microsoft 统一安全运营平台目前仅支持每个租户一个 Microsoft Sentinel 工作区。 因此,Microsoft Defender 多租户管理只显示每个租户中一个 Microsoft Sentinel 工作区的安全信息和事件管理 (SIEM) 数据。 有关详细信息,请参阅 Microsoft Defender 多租户管理和 Microsoft Defender 门户中的 Microsoft Sentinel。

高级 Microsoft Defender 威胁智能数据连接器(预览版)

Microsoft Defender 威胁智能 (MDTI) 高级许可证现在可以解锁将所有高级指标直接引入工作区的功能。 高级 MDTI 数据连接器为 Microsoft Sentinel 中的搜寻和调查功能做出了补充。

有关详细信息,请参阅了解威胁智能。

用于 syslog 引入的基于 AMA 的统一连接器

随着 Log Analytics 代理即将停用,Microsoft Sentinel 已根据 Azure Monitor 代理 (AMA) 将 syslog、CEF 和自定义格式日志消息的收集和引入合并到三个多用途数据连接器中:

- Syslog via AMA,适用于任何将日志纳入 Log Analytics 中的 Syslog 表的设备。

- Common Event Format (CEF) via AMA,适用于任何将日志纳入 Log Analytics 中的 CommonSecurityLog 表的设备。

- 新功能! Custom Logs via AMA(预览版),适用于 15 种设备类型中的任何一种,或任何未列出的设备,其日志将被引入 Log Analytics 中名称以 _CL 结尾的自定义表中。

这些连接器取代了迄今为止存在的几乎所有针对单个设备和设备类型的现有连接器,这些连接器基于旧版 Log Analytics 代理(也称为 MMA 或 OMS)或当前 Azure Monitor 代理。 现在,在内容中心为所有这些设备和装置提供的解决方案中,已加入适合解决方案的上述三种连接器中的任意一种。* 现在,在数据连接器库中,已替换的连接器被标记为“已弃用”。

现在可以在打包每个设备解决方案的设备特定工作簿中找到以前在每个设备的连接器页中找到的数据引入图。

* 在为任何这些应用程序、设备或装置安装解决方案时,为了确保安装了随附的数据连接器,必须在解决方案页面上选择“安装依赖项”,然后在以下页面上标记数据连接器。

有关安装这些解决方案的更新过程,请参阅以下文章:

- 使用 AMA 数据连接器的 CEF - 为 Microsoft Sentinel 数据引入配置特定装备或设备

- 通过 AMA 的 Syslog 数据连接器 - 配置特定设备以进行 Microsoft Sentinel 数据引入

- Custom Logs via AMA 数据连接器 - 配置从特定应用程序到 Microsoft Sentinel 的数据引入

更好地了解 Windows 安全事件

我们完善了托管 Windows 安全事件的 SecurityEvent 表的架构,并添加了新列以确保与适用于 Windows 的 Azure Monitor 代理 (AMA)(版本 1.28.2)兼容。 这些增强功能旨在提高收集的 Windows 事件的可见性和透明度。 如果你不想接收这些字段中的数据,则可以应用引入时间转换(例如“project-away”)来删除它们。

新的辅助日志保留计划(预览版)

借助 Log Analytics 表新的辅助日志保留计划,能够以较低的成本引入大量具有安全补充价值的高容量日志。 辅助日志提供为期 30 天的交互式保留期,在此期间,可以对它们运行简单的单表查询,例如汇总和聚合数据。 在 30 天的保留期之后,辅助日志数据将进行长期保留,可以将其定义为最长 12 年,且费用超低。 借助此计划,还可以对长期保留的数据运行搜索作业,仅提取想要的记录到新表中,该表可以像常规 Log Analytics 表一样处理,并具有完整的查询功能。

若要详细了解辅助日志并将其与 Analytics 日志进行比较,请参阅 Microsoft Sentinel 中的日志保留计划。

有关不同日志管理计划的更多详细信息,请参阅 Azure Monitor 文档中 Azure Monitor 日志概述一文中的表计划。

在 Microsoft Sentinel 中为大型数据集创建摘要规则(预览版)

Microsoft Sentinel 现在提供使用 Azure Monitor 摘要规则创建动态摘要的功能,这些规则在后台聚合大量数据,以便在所有日志层中实现更顺畅的安全操作体验。

- 通过 Kusto 查询语言 (KQL) 访问检测、调查、搜寻和报告活动中的摘要规则结果。

- 对汇总数据运行高性能 Kusto 查询语言 (KQL) 查询。

- 在调查、搜寻和合规性活动中更长时间地使用摘要规则结果。

有关详细信息,请参阅使用摘要规则聚合 Microsoft Sentinel 数据。