你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用匹配分析检测威胁

利用 Microsoft 生成的威胁情报,通过“Microsoft Defender 威胁情报分析”规则生成高保真警报和事件。 Microsoft Sentinel 中的此内置规则将指标与通用事件格式 (CEF) 日志、具有域和 IPv4 威胁指示器的 Windows DNS 事件、syslog 数据等进行匹配。

先决条件

必须安装一个或多个受支持的数据连接器才能生成高保真警报和事件。 不需要高级 Microsoft Defender 威胁情报许可证。 若要连接这些数据源,请前往内容中心安装相应的解决方案:

- 通过旧版代理程序的通用事件格式 (CEF)

- Windows DNS via Legacy Agent(预览版)

- 通过旧代理使用 Syslog

- Microsoft 365(以前称为 Office 365)

- Azure 活动日志

- 通过 AMA 使用 Windows DNS

- ASIM 网络会话

例如,可以按照自己使用的数据源使用以下解决方案和数据连接器:

配置匹配分析规则

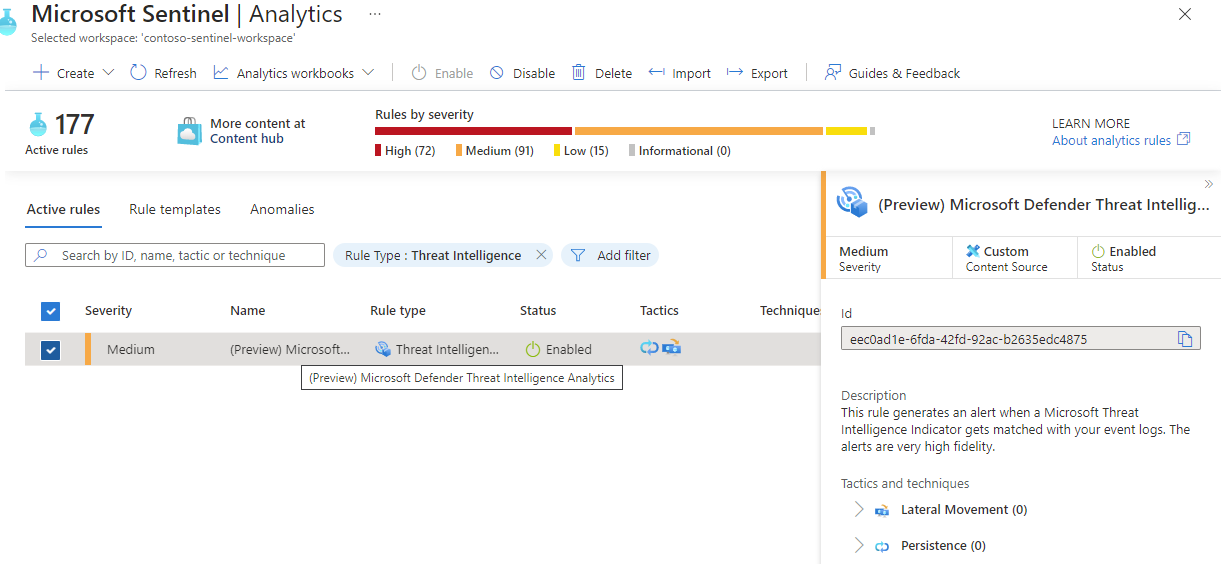

启用“Microsoft Defender 威胁情报分析”规则时会配置匹配分析。

在“配置”部分下,选择“分析”菜单。

选择“规则模板”选项卡。

在搜索窗口中输入“threat intelligence”。

选择“Microsoft Defender 威胁情报分析”规则模板。

选择“创建规则”。 规则详细信息是只读的,并且已启用规则的默认状态。

选择“查看”>“创建”。

数据源和指标

Microsoft Defender 威胁情报分析通过以下方式将日志与域、IP 和 URL 指示器进行匹配:

- 引入到 Log Analytics

CommonSecurityLog表中的 CEF 日志,如果填充了RequestURL字段,将匹配 URL 和域名指示器,如果填充了DestinationIP字段,将匹配 IPv4 指示器。 - Windows DNS 日志,已将其中的

SubType == "LookupQuery"引入DnsEvents表,如果填充了Name字段,将匹配域名指示器,如果填充了IPAddresses字段,将匹配 IPv4 指示器。 - Syslog 事件,已将其中的

Facility == "cron"引入Syslog表,直接与SyslogMessage字段中的域名和 IPv4 指示器匹配。 - Office 活动日志,已引入

OfficeActivity表,直接与ClientIP字段中的 IPv4 指示器匹配。 - Azure 活动日志,已引入

AzureActivity表,直接与CallerIpAddress字段中的 IPv4 指示器匹配。 - ASIM DNS 日志 会引入到

ASimDnsActivityLogs表中的域指示器(如果填充在DnsQuery字段中),并与DnsResponseName字段中的 IPv4 指示器匹配。 - 引入到

ASimNetworkSessionLogs表中的 ASIM 网络会话 会匹配 IPv4 指示器如果在以下一个或多个字段中进行了填充:DstIpAddr、DstNatIpAddr、SrcNatIpAddr、SrcIpAddr、DvcIpAddr。

对通过匹配分析生成的事件进行会审

如果 Microsoft 的分析发现了匹配,产生的任何警报都会被归类为事件。

使用以下步骤会审 Microsoft Defender 威胁情报分析规则生成的事件:

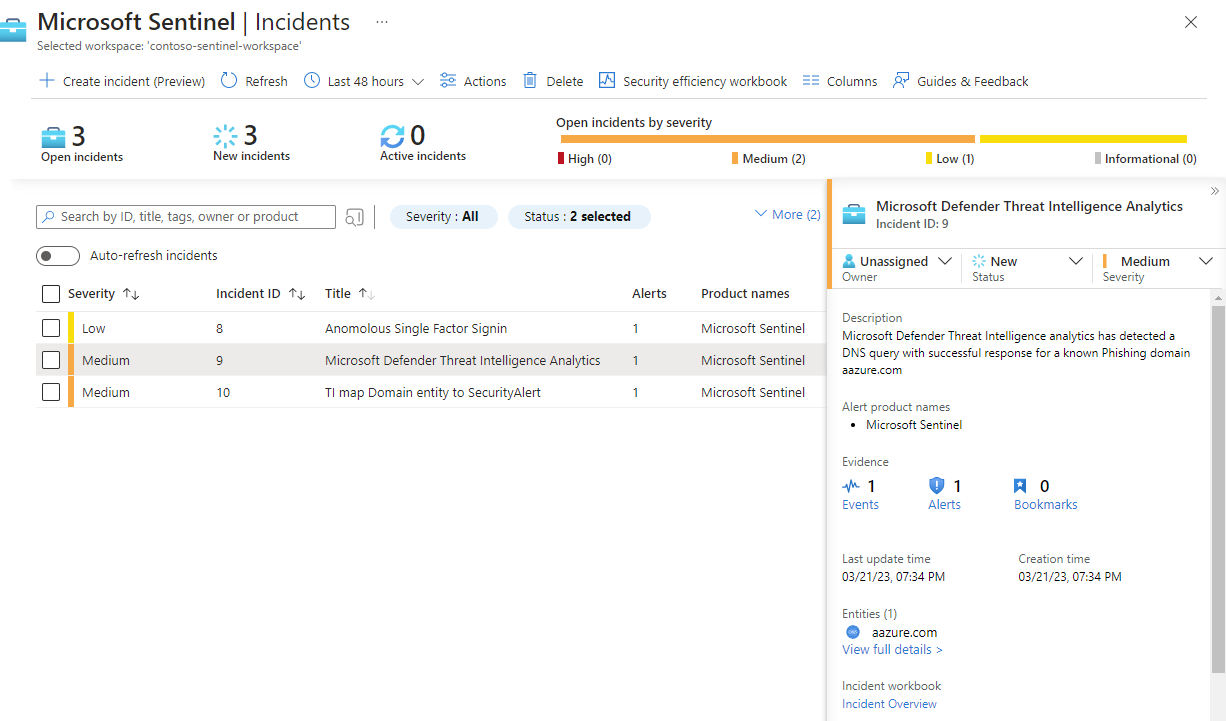

在 Microsoft Sentinel 工作区(启用了“Microsoft Defender 威胁情报分析”规则)中,选择“事件”并搜索“Microsoft Defender 威胁情报分析”。

发现的任何事件都会显示在网格中。

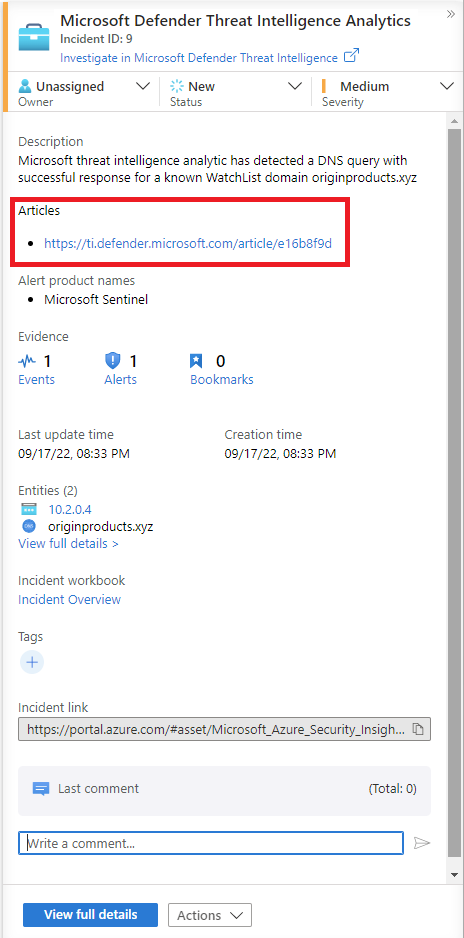

选择“查看完整详细信息”以查看实体和有关事件的其他详细信息,例如特定警报。

下面是一个示例。

观察分配给警报和事件的严重性。 根据指示器的匹配方式,将相应的严重性(从

Informational到High)分配给警报。 例如,如果指示器与允许流量的防火墙日志匹配,则会生成高危警报。 如果同一指示器与阻止流量的防火墙日志匹配,则所生成警报的严重性将为较低或中等。然后,根据指示器的可观测性对警报进行分组。 例如,在 24 小时时间段内生成的所有警报(与

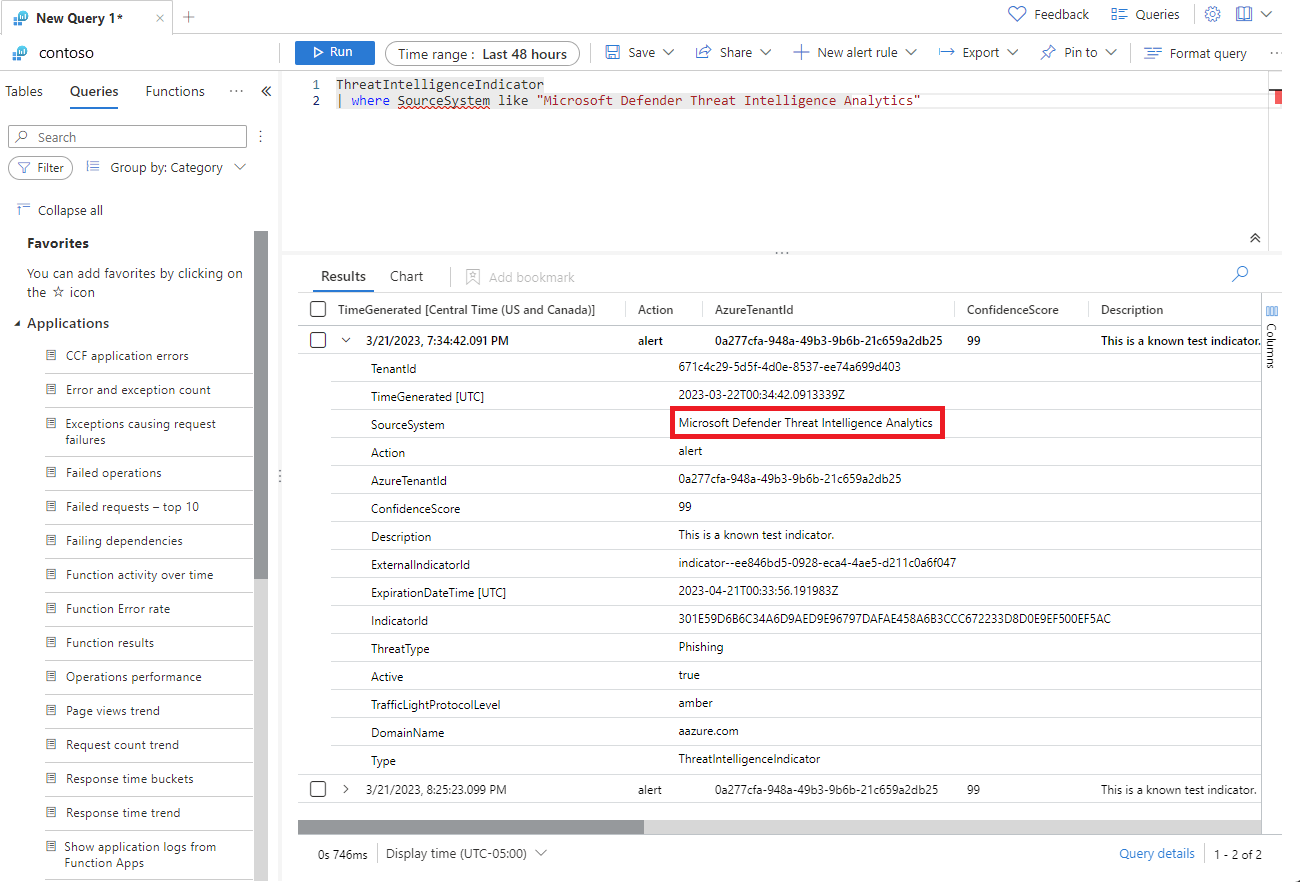

contoso.com域匹配)都将分组为按照最高警报严重性来分配严重性的单个事件。观察指示器信息。 找到匹配项后,系统会将指示器发布到 Log Analytics

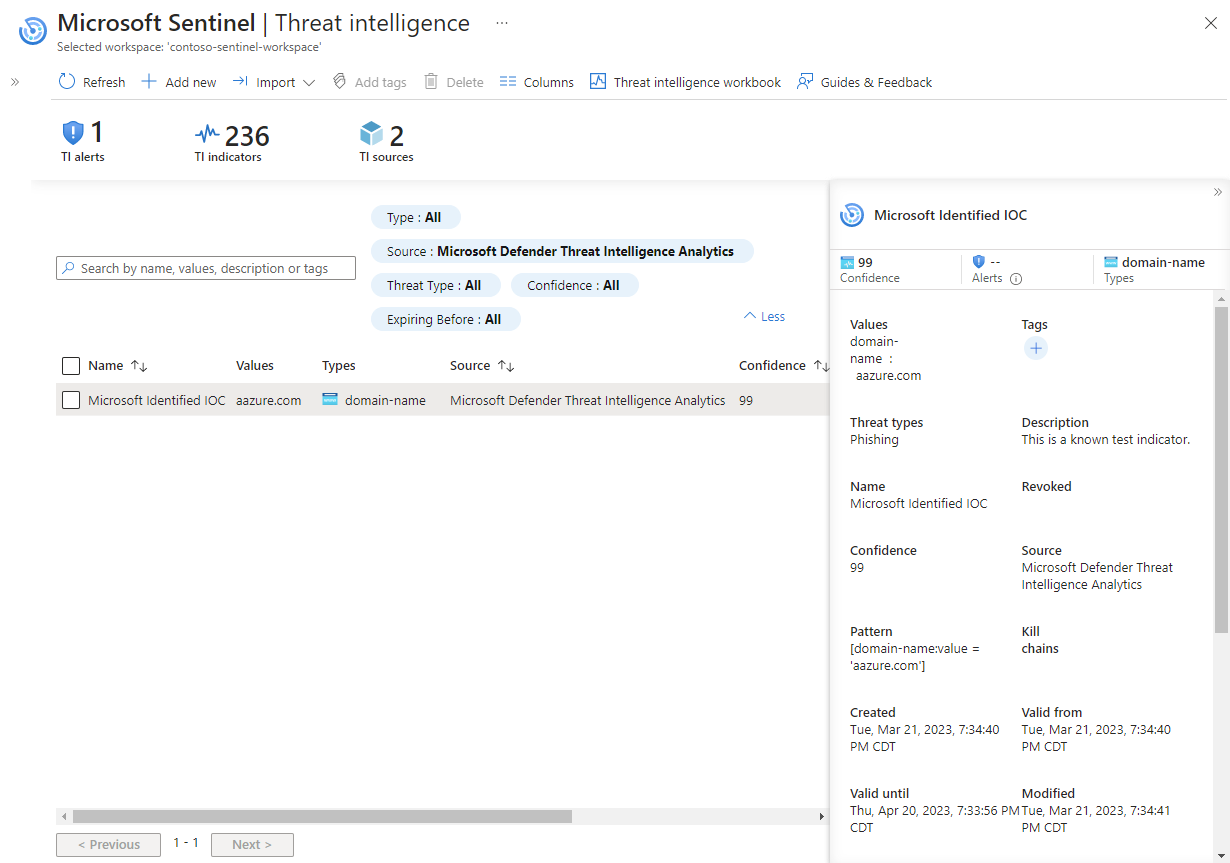

ThreatIntelligenceIndicators表,并显示在“威胁情报”页面上。 对于此规则发布的任何指标,来源被定义为Microsoft Threat Intelligence Analytics。

下面是 ThreatIntelligenceIndicators 表格的示例。

下面是在管理界面中搜索指示器的示例。

从 Microsoft Defender 威胁情报获取更多上下文

除了高保真警报和事件外,一些 Microsoft Defender 威胁情报指示器还包含指向 Intel Explorer 中的参考文章的链接。

有关详细信息,请参阅使用 Intel Explorer 进行搜索和透视。

相关内容

本文介绍了如何连接 Microsoft 生成的威胁情报以生成警报和事件。 有关 Microsoft Sentinel 中威胁情报的详细信息,请参阅以下文章:

- 使用 Microsoft Sentinel 中的威胁指标。

- 将 Microsoft Sentinel 连接到 STIX/TAXII 威胁情报源。

- 将威胁情报平台连接到 Microsoft Sentinel。

- 查看哪些 TIP 平台、TAXII 源和扩充可轻松与 Microsoft Sentinel 集成。