你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Microsoft Sentinel 中启用用户和实体行为分析 (UEBA)

在上一个部署步骤中,你启用了保护系统所需的 Microsoft Sentinel 安全内容。 本文介绍如何启用和使用 UEBA 功能来简化分析过程。 本文是 Microsoft Sentinel 部署指南的一部分。

Microsoft Sentinel 在从所有其连接的数据源中收集日志和警报的同时,还会跨时间和对等组对收集内容进行分析并生成组织实体(例如用户、主机、IP 地址和应用程序)的基线行为概况。 通过使用各种技术和机器学习功能,Microsoft Sentinel 可以识别异常活动,帮助分析师确定资产是否已遭入侵。 详细了解 UEBA。

注意

有关美国政府云中的功能可用性的信息,请参阅美国政府客户的云功能可用性中的 Microsoft Sentinel 表。

重要

Microsoft Sentinel 已在 Microsoft Defender 门户的 Microsoft 统一安全运营平台中正式发布。 对于预览版,Microsoft Sentinel 已在 Defender 门户中提供,无需 Microsoft Defender XDR 或 E5 许可证即可使用。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

先决条件

启用或禁用此功能(使用此功能不需要这些先决条件):

用户必须分配有租户中的 Microsoft Entra ID 安全管理员角色或等效的权限。

必须至少为用户分配以下“Azure 角色”之一(了解有关 Azure RBAC 的详细信息):

- 工作区或资源组级别的“Microsoft Sentinel 参与者”。

- 资源组或订阅级别的“Log Analytics 参与者”。

工作区不得应用任何 Azure 资源锁。 了解有关 Azure 资源锁的详细信息。

注意

- 向 Microsoft Sentinel 添加 UEBA 功能不需要任何特殊许可证,并且使用它没有额外费用。

- 但是,由于 UEBA 会生成新数据并将其存储在 UEBA 在 Log Analytics 工作区中创建的新表中,因此会收取附加数据存储费用。

如何启用用户和实体行为分析

- 对于 Azure 门户中的 Microsoft Sentinel 用户,请按照“Azure 门户”选项卡中的说明进行操作。

- 对于 Microsoft Defender 门户中的 Microsoft Sentinel 用户,请遵循“Defender 门户”选项卡中的说明。

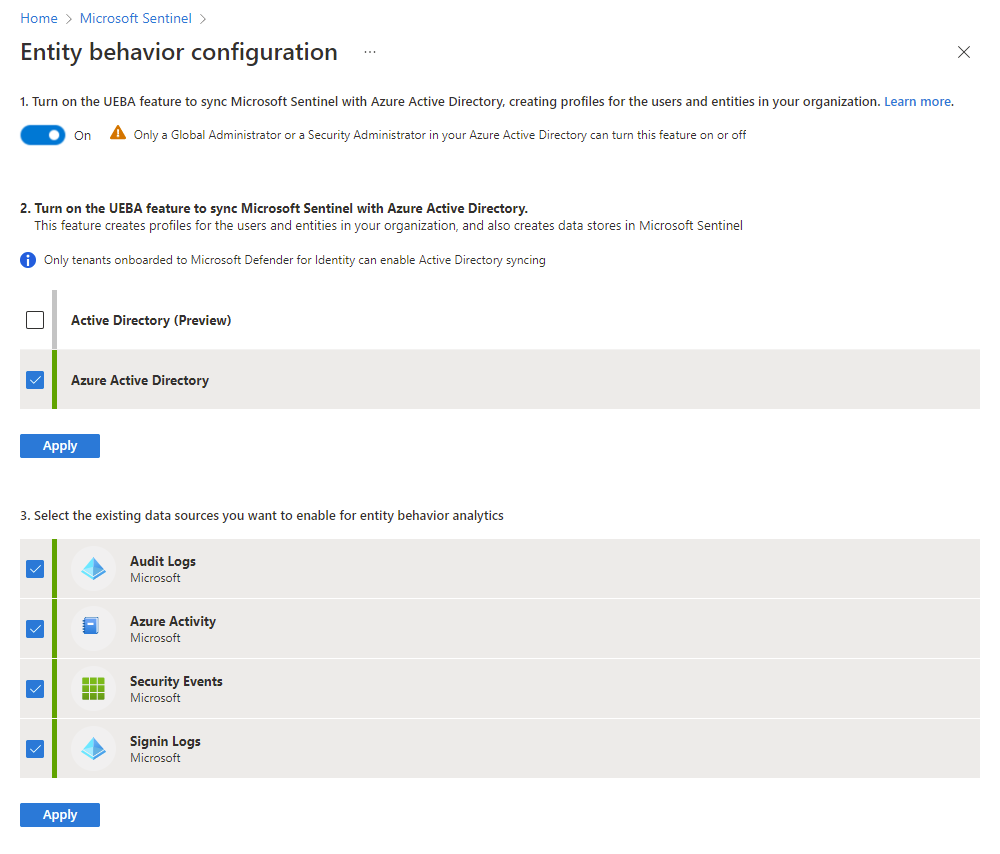

转到“实体行为配置”页。

使用以下三种方法之一访问“实体行为配置”页:

从 Microsoft Sentinel 导航菜单中选择“实体行为”,然后从顶部菜单栏中选择“实体行为设置”。

从 Microsoft Sentinel 导航菜单中选择“设置”,选择“设置”选项卡,然后在“实体行为分析”展开器下,选择“设置 UEBA”。

从 Microsoft Defender XDR 数据连接器页中,选择“转到 UEBA 配置页”链接。

在“实体行为配置”页上,切换到“打开”。

勾选你想与 Microsoft Sentinel 同步用户实体的 Active Directory 源类型旁边的复选框。

- 本地 Active Directory(预览)

- Microsoft Entra ID

若要从本地 Active Directory 同步用户实体,必须将 Azure 租户加入到 Microsoft Defender for Identity(独立或作为 Microsoft Defender XDR 的一部分),并且必须在 Active Directory 域控制器上安装 MDI 传感器。 有关详细信息,请参阅 Microsoft Defender for Identity 先决条件。

标记要在其上启用 UEBA 的数据源旁边的复选框。

注意

在现有数据源列表下方,你将看到尚未连接的支持 UEBA 的数据源列表。

启用 UEBA 后,在连接新的数据源时,可以选择直接从“数据连接器”窗格中为 UEBA 启用它们(如果支持 UEBA)。

选择“应用”。 如果是通过“实体行为”页访问此页,将返回到那里。

后续步骤

本文介绍了如何在 Microsoft Sentinel 中启用并配置用户和实体行为分析 (UEBA)。 有关 UEBA 的详细信息: