你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Microsoft Sentinel 中通过用户和实体行为分析 (UEBA) 进行高级威胁检测

注意

有关美国政府云中的功能可用性的信息,请参阅美国政府客户的云功能可用性中的 Microsoft Sentinel 表。

识别组织内的威胁及其潜在影响(无论是被入侵的实体还是恶意内部因素)始终是一个耗时耗力的过程。 筛选警报、连接各点和主动搜寻都需要大量的时间和精力,却只有极少回报,而复杂的潜在威胁却很难发现。 特别难以发现的威胁(如零日威胁、针对性威胁和高级持久性威胁)对组织来说是最危险的,因此能够检测这些威胁则变得更加重要。

Microsoft Sentinel 中的 UEBA 功能消除了分析师工作中的繁琐部分和不确定性,并提供了高保真的可操作情报,这样他们便可以专注于调查和补救。

重要

Microsoft Sentinel 已在 Microsoft Defender 门户的 Microsoft 统一安全运营平台中正式发布。 对于预览版,Microsoft Sentinel 在 Defender 门户中提供,无需 Microsoft Defender XDR 或 E5 许可证。 有关详细信息,请参阅 Microsoft Defender 门户中的 Microsoft Sentinel。

UEBA 的所有优势都在 Microsoft Defender 门户中提供。

什么是用户和实体行为分析 (UEBA)?

Microsoft Sentinel 在从所有其连接的数据源中收集日志和警报的同时,还会跨时间和对等组对收集内容进行分析并生成组织实体(例如用户、主机、IP 地址和应用程序)的基线行为概况。 通过使用各种技术和机器学习功能,Microsoft Sentinel 可以识别异常活动,帮助分析师确定资产是否已遭入侵。 此外,Azure Sentinel 还可以确定特定资产的相对敏感度、识别对等组资产以及评估任何已遭入侵资产的潜在影响(“爆炸半径”)。 掌握这些信息后,你就可有效地设置调查和事件处理的优先级。

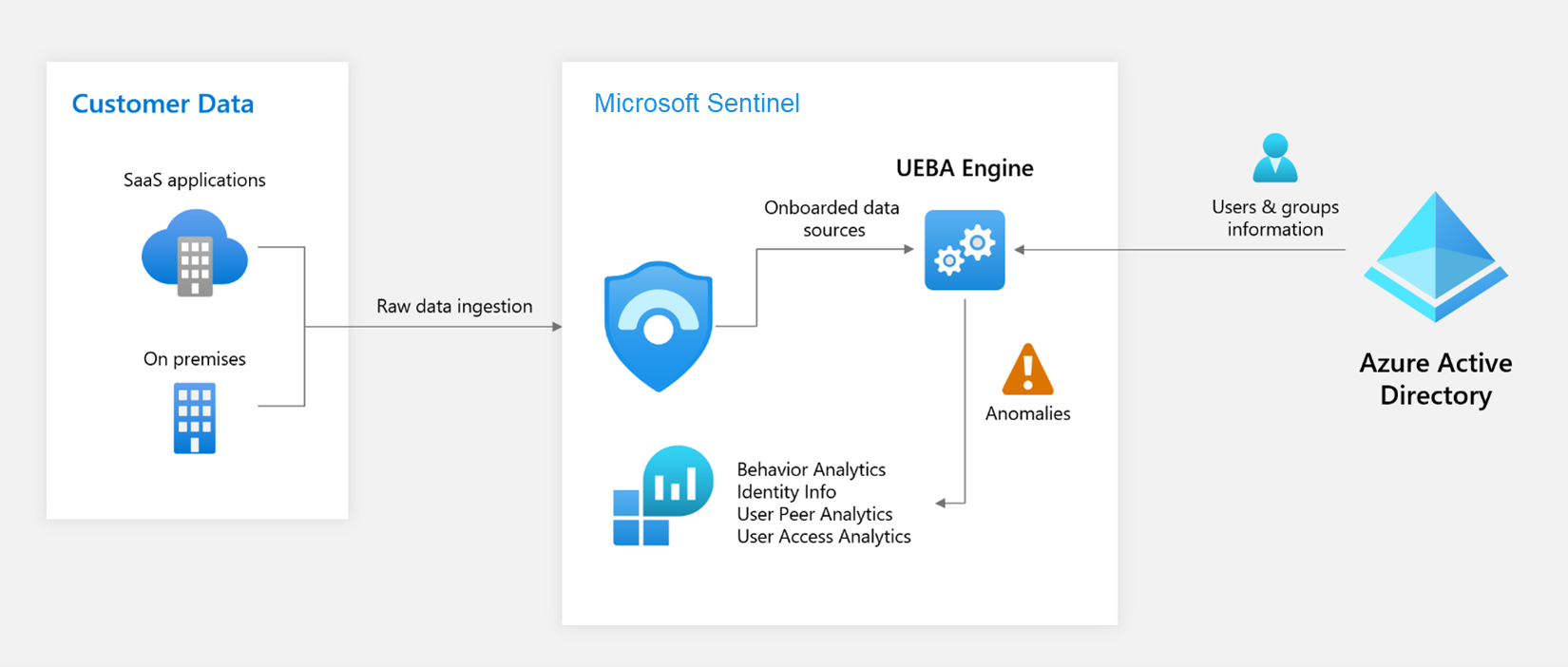

UEBA 体系结构

安全驱动的分析

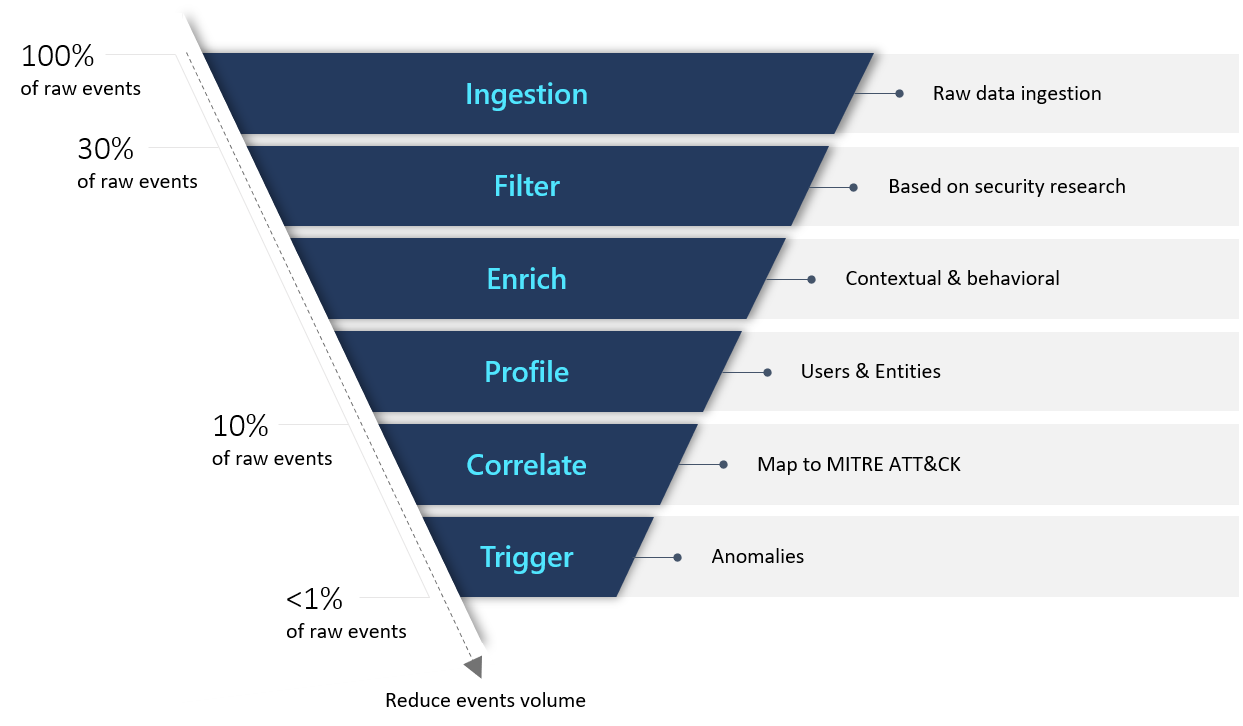

受 Gartner 的 UEBA 解决方案范例的启发,Microsoft Sentinel 根据 3 个参考框架提供了一种“由外而内”的方法:

用例:MITRE ATT&CK 策略、技术和分解技术框架将各种实体作为受害者、作恶者或枢轴点放入杀伤链中,Microsoft Sentinel 根据按照此框架开展的安全性研究对相关攻击途径和方案划分优先级,从而特别专注于每个数据源可以提供的最有价值的日志。

数据源:尽管首要支持 Azure 数据源,但出于周全性考虑,Microsoft Sentinel 选择第三方数据源来提供与我们的威胁方案相匹配的数据。

分析:Microsoft Sentinel 使用各种机器学习 (ML) 算法来识别异常活动,并以上下文信息丰富的形式清晰、准确地呈现证据,相关示例如下所示。

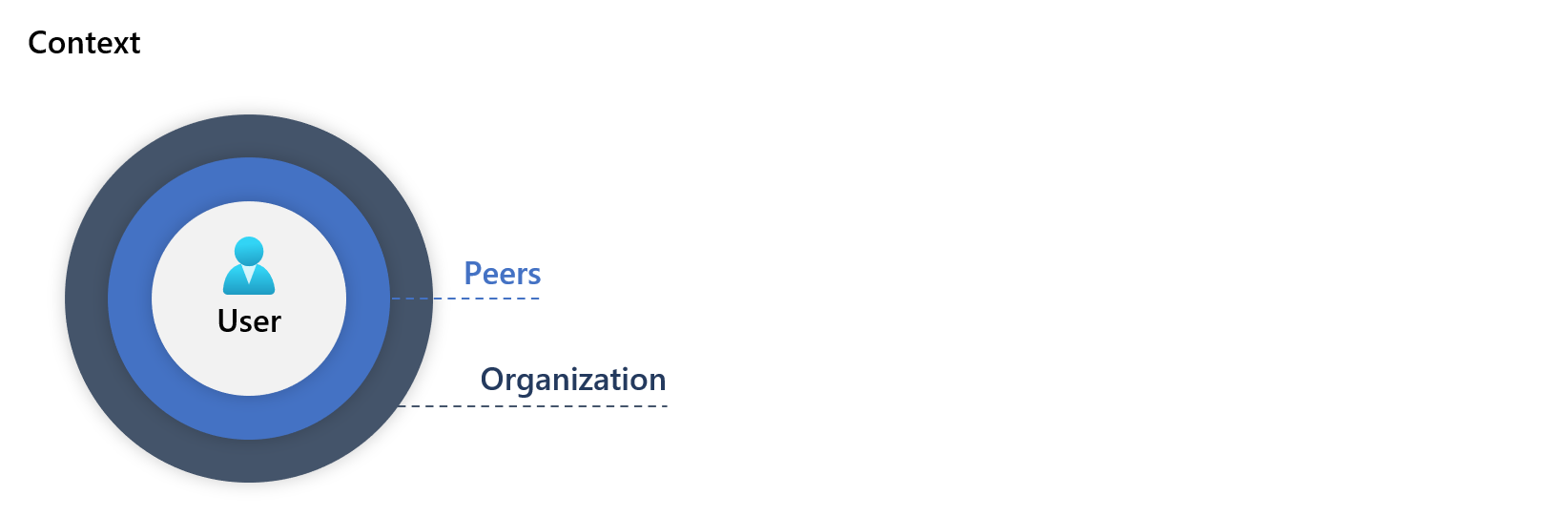

Microsoft Sentinel 提供的项目可帮助安全分析师结合上下文并通过对比用户的基线概况来清楚地了解环境中的异常活动。 用户(或主机、地址)执行的操作在上下文中进行评估,“true”结果则表示发现异常:

- 跨地理位置、设备和环境。

- 跨时间和频率(与用户自己的历史记录相比)。

- 与对等方的行为进行比较。

- 与组织的行为进行比较。

Microsoft Sentinel 用于生成其用户配置文件的用户实体信息来自 Microsoft Entra ID(和/或本地 Active Directory(目前处于预览状态))。 启用 UEBA 时,它会将 Microsoft Entra ID 与 Microsoft Sentinel 同步,将信息存储在可通过 IdentityInfo 表查看的内部数据库中。

- 在 Azure 门户的 Microsoft Sentinel 中,可以在“日志”页上的 Log Analytics 中查询 IdentityInfo 表。

- 在 Defender 门户中,可在“高级搜寻”中查询此表。

现在在预览版中,还可以使用 Microsoft Defender for Identity 同步你的本地 Active Directory 用户实体信息。

请参阅在 Microsoft Sentinel 中启用用户和实体行为分析 (UEBA),了解如何启用 UEBA 和同步用户标识。

计分

每个活动都使用“调查优先级评分”进行评分,该评分根据对用户及其对等方的行为学习来确定特定用户执行特定活动的概率。 被识别为最不正常的活动会获得最高分(分数范围为 0-10 分)。

有关行为分析工作原理的示例,请参阅 Microsoft Defender for Cloud Apps 中的行为分析使用方式。

详细了解 Microsoft Sentinel 中的实体,并查看支持的实体和标识符的完整列表。

实体页

现在可以在 Microsoft Sentinel 中的实体页中找到有关实体页的信息。

查询行为分析数据

借助 KQL,我们可以查询 BehaviorAnalytics 表。

例如,如果要查找用户无法登录 Azure 资源的所有情况,其中用户是第一次尝试从指定国家/地区进行连接,而来自该国家/地区的连接在对等用户中甚至都不常见,则可以使用以下查询:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- 在 Azure 门户的 Microsoft Sentinel 中,可以在“日志”页上的 Log Analytics 中查询 BehaviorAnalytics 表。

- 在 Defender 门户中,可在“高级搜寻”中查询此表。

用户对等元数据 - 表和笔记本

对等用户的元数据可为威胁检测、事件调查和寻找潜在威胁提供重要的上下文。 安全分析师可以观察对等用户的正常活动,以相较于对等用户的活动确定该用户的活动是否异常。

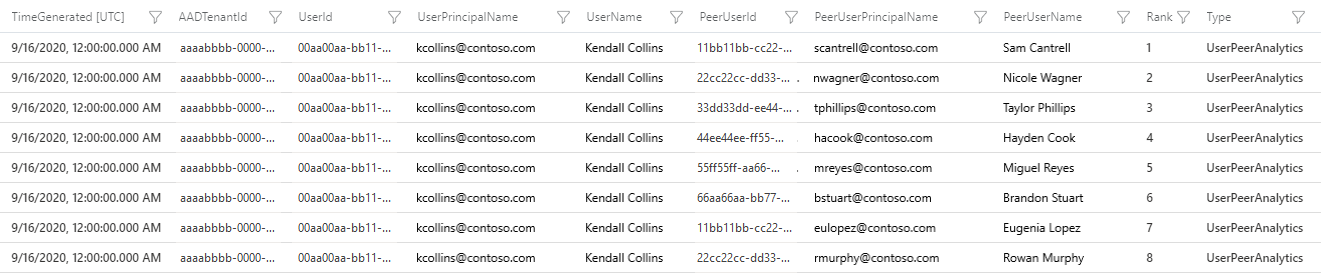

Microsoft Sentinel 根据用户的 Microsoft Entra 安全组成员身份、邮寄列表等进行计算并对对等用户进行排名,然后在 UserPeerAnalytics 表中存储前 1-20 名对等用户。 下方屏幕截图显示了 UserPeerAnalytics 表的架构,还显示了用户 Kendall Collins 排名前八位的对等用户。 Microsoft Sentinel 使用“词频-逆文本频率”(TF-IDF) 算法规范化排名计算的权重:组越小,权重越高。

可以使用 Microsoft Sentinel GitHub 存储库中提供的 Jupyter 笔记本来以可视化方式显示对等用户元数据。 有关如何使用该笔记本的详细说明,请参阅引导式分析 - 用户安全元数据笔记本。

注意

UserAccessAnalytics 表已弃用。

搜寻查询和探索查询

Microsoft Sentinel 基于 BehaviorAnalytics 表提供一组现成的搜寻查询、探索查询和“用户和实体行为分析”工作簿 。 这些工具提供了针对特定用例的丰富数据,可指示异常行为。

有关详细信息,请参阅:

随着旧式防御工具的过时,组织拥有的数字资产可能因过于庞大且漏洞百出而变得无法管理,导致组织无法全面了解其环境可能面临的风险和状况。 严重依赖于反应措施(如分析和规则)使恶意行动者能够了解如何规避那些措施。 UEBA 可通过提供风险评分方法和算法来让你了解真实情况,这是 UEBA 的独特优势。

后续步骤

本文档介绍了 Microsoft Sentinel 的实体行为分析功能。 若要获得有关实现的实用指南,或要使用已获得的见解,请参阅以下文章:

- 在 Microsoft Sentinel 中启用实体行为分析。

- 请参阅 UEBA 引擎检测到的异常列表。

- 使用 UEBA 数据调查事件。

- 搜寻安全威胁。

有关详细信息,另请参阅 Microsoft Sentinel UEBA 参考。