你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在本地管理控制台上创建和管理用户(旧版)

重要

Defender for IoT 现在建议使用 Microsoft 云服务或现有的 IT 基础结构进行集中监视和传感器管理,并计划于 2025 年 1 月 1 日停用本地管理控制台。

有关详细信息,请参阅部署混合或气隙 OT 传感器管理。

Microsoft Defender for IoT 提供了用于在 OT 网络传感器和本地管理控制台中管理本地用户访问的工具。 使用 Azure RBAC 在 Azure 订阅级别管理 Azure 用户。

本文介绍如何直接在本地管理控制台上管理本地用户。

默认特权用户

默认情况下,会安装具有特权 support 和 cyberx 用户的本地管理控制台,这些用户有权访问高级工具进行故障排除和设置。

首次设置本地管理控制台时,请使用其中一个特权用户登录,创建具有“管理员”角色的初始用户,然后为安全分析师和只读用户创建额外的用户。

有关详细信息,请参阅在本地管理控制台上安装 OT 监视软件和默认特权本地用户。

添加新的本地管理控制台用户

此过程介绍如何为本地管理控制台创建新用户。

先决条件:此过程适用于 support 和 cyberxt 用户,还适用于具有“管理员”角色的任何用户。

添加用户:

登录到本地管理控制台,选择“用户”>“+ 添加用户”。

选择“创建用户”,然后定义以下值:

名称 说明 用户名 输入用户名。 电子邮件 输入用户的电子邮件地址。 名字 输入用户的名字。 姓氏 输入用户的姓氏。 角色 选择一个用户角色。 有关详细信息,请参阅本地用户角色。 远程站点访问组 仅适用于本地管理控制台。

选择“全部”将用户分配到所有全局访问组,或选择“特定”将用户仅分配到特定组并从下拉列表中选择该组。

有关详细信息,请参阅为本地用户定义全局访问权限。密码 选择用户类型“本地”或“Active Directory 用户”。

对于本地用户,请输入用户的密码。 密码要求包括:

- 至少为 8 个字符

- 包含小写和大写字母字符

- 至少一个数字

- 至少一个符号提示

通过与 Active Directory 集成,可将用户组与特定权限级别相关联。 如果要使用 Active Directory 创建用户,请先在本地管理控制台上配置 Active Directory,然后返回到此过程。

完成时选择“保存” 。

新用户随即添加,并列于传感器“用户”页。

若要编辑用户,请选择要编辑的用户的“编辑”![]() 按钮,然后根据需要更改任何值。

按钮,然后根据需要更改任何值。

若要删除用户,请选择要删除的用户的“删除”![]() 按钮。

按钮。

更改用户的密码

此过程介绍“管理员”用户如何更改本地用户密码。 “管理员”用户可以为自己或其他“安全分析师”或“只读”用户更改密码。 特权用户可以更改自己的密码,以及“管理员”用户的密码。

提示

如果需要恢复对特权用户帐户的访问,请参阅恢复对本地管理控制台的特权访问。

先决条件:此过程仅适用于 support 或 cyberxt 用户,或者适用于具有“管理员”角色的用户。

若要在本地管理控制台上重置用户的密码,请执行以下操作:

登录到本地管理控制台,并选择“用户”。

在“用户”页中,找到需要更改其密码的用户。

在该用户行的右侧,选择“编辑”

按钮。

按钮。在显示的“编辑用户”窗格中,向下滚动到“更改密码”部分。 输入并确认新密码。

密码必须至少为 16 个字符,必须包含小写和大写字母字符、数字和以下符号之一:#%*+,-./:=?@[]^_{}~

完成更改后,选择“更新”。

恢复对本地管理控制台的特权访问

此过程介绍如何在本地管理控制台上恢复 support 或 cyberx 用户密码。 有关详细信息,请参阅默认特权本地用户。

先决条件:此过程仅适用于 support 和 cyberx 用户。

恢复对本地管理控制台的特权访问:

开始登录到本地管理控制台。 在登录屏幕的“用户名”和“密码”字段下,选择“密码恢复”。

在“密码恢复”对话框中,从下拉菜单中选择“CyberX”或“Support”,然后将显示的唯一标识符代码复制到剪贴板。

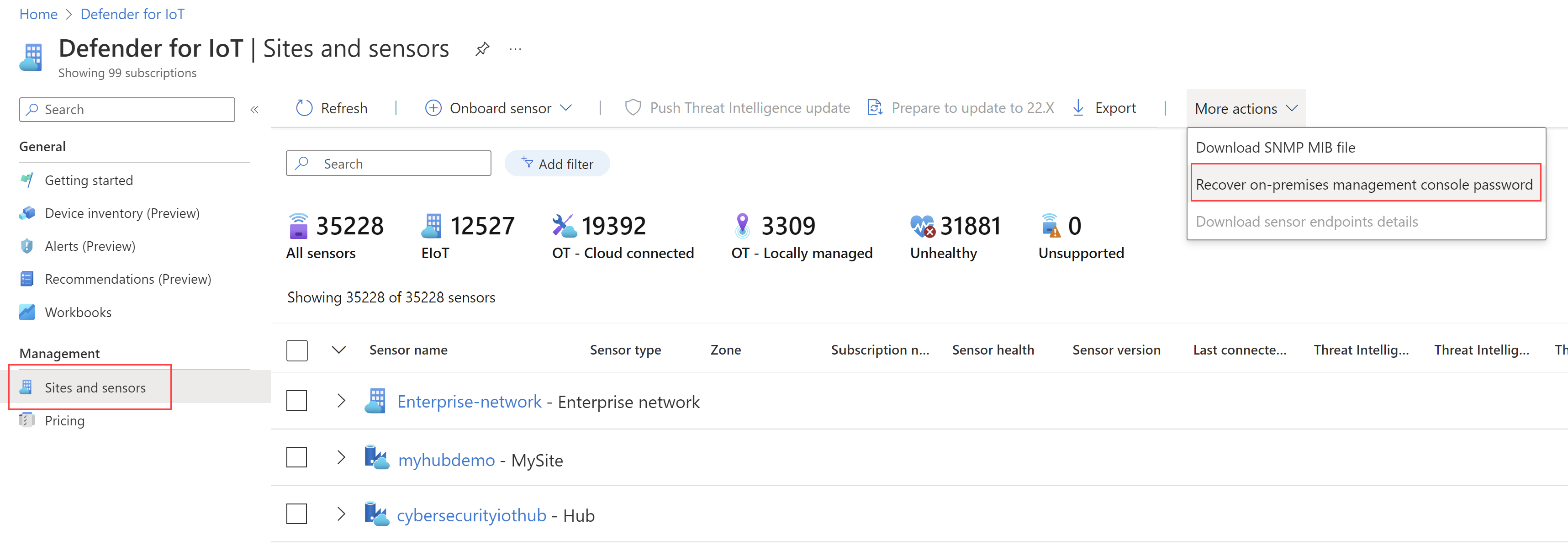

转到 Azure 门户的 Defender for IoT“站点和传感器”页。 你可能希望在新的浏览器选项卡或窗口中打开 Azure 门户,使本地管理控制台保持打开状态。

在 Azure 门户“设置”>“目录 + 订阅”中,确保选择了传感器已加入 Defender for IoT 的订阅。

在“站点和传感器”页中,选择“更多操作”下拉菜单>“恢复本地管理控制台密码”。

在打开的“恢复”对话框中,输入从本地管理控制台复制到剪贴板的唯一标识符,然后选择“恢复”。 此时将自动下载 password_recovery.zip 文件。

从 Azure 门户下载的所有文件均由信任根签名,以便计算机仅使用已签名资产。

返回本地管理控制台选项卡,在“密码恢复”对话框中,选择“上传”。 浏览到从 Azure 门户下载的 password_recovery.zip 上传文件。

注意

如果显示错误消息,指示文件无效,则可能是在 Azure 门户设置中选择了错误的订阅。

返回到 Azure,然后选择顶部工具栏中的设置图标。 在“目录 + 订阅”页中,确保选择了传感器已加入 Defender for IoT 的订阅。 然后重复 Azure 中的步骤,下载 password_recovery.zip 文件,并将其再次上传到本地管理控制台。

选择“下一页”。 系统生成的本地管理控制台密码随即显示,供你用于所选用户。 确保记下密码,因为它不会再次显示。

再次选择“下一步”,登录到本地管理控制台。

将用户与 Active Directory 集成

配置本地管理控制台与 Active Directory 之间的集成,以便:

- 允许 Active Directory 用户登录到本地管理控制台

- 使用 Active Directory 组,将集体权限分配给组中的所有用户

例如,如果你有大量需要为他们分配“只读”访问权限的用户,并且希望在组级别上管理这些权限,可以使用 Active Directory。

有关详细信息,请参阅传感器和本地管理控制台上的 Microsoft Entra ID 支持。

先决条件:此过程仅适用于 support 和 cyberxt 用户,或者适用于具有“管理员”角色的任何用户。

与 Active Directory 集成:

登录到本地管理控制台,并选择“系统设置”。

在右侧向下滚动到“管理控制台集成”区域,然后选择“Active Directory”。

选择“Active Directory 集成已启用”选项,并为 Active Directory 服务器输入以下值:

字段 说明 域控制器 FQDN 完全限定的域名 (FQDN),与 LDAP 服务器上显示的完全一致。 例如,输入 host1.subdomain.contoso.com。

如果在使用 FQDN 集成时遇到问题,请检查 DNS 配置。 设置集成时,还可以输入 LDAP 服务器的显式 IP,而不是 FQDN。域控制器端口 配置 LDAP 的端口。 主域 域名(例如 subdomain.contoso.com),然后选择 LDAP 配置的连接类型。

支持的连接类型包括:“LDAPS/NTLMv3 (推荐)”、“LDAP/NTLMv3”或“LDAP/SASL-MD5”Active Directory 组 选择“+ 添加”,根据需要将 Active Directory 组添加到列出的每个权限级别。

输入组名称时,确保输入在 LDAP 服务器的 Active Directory 配置中定义的组名称。 然后,确保在从 Active Directory 创建新的传感器用户时使用这些组。

支持的权限级别包括“只读”、“安全分析师”、“管理员”和“受信任的域”。

将组作为“受信任的终结点”添加在独立于其他 Active Directory 组的行中。 若要添加受信任的域,请添加受信任的域的域名和连接类型。 只能为在“用户”下定义的用户配置受信任的终结点。选择“+ 添加服务器”,根据需要添加其他服务器并输入其值,完成后选择“保存”。

重要

输入 LDAP 参数时:

- 定义与 Active Directory 中显示的值完全一样的值,但大小写除外。

- 仅使用小写,即使 Active Directory 中的配置使用大写,也是如此。

- 不能为同一域同时配置 LDAP 和 LDAPS。 但是,可以在不同的域中配置这两者,然后同时使用它们。

例如:

为本地管理控制台用户创建访问组规则。

如果要为本地管理控制台用户配置 Active Directory 组,则还必须为每个 Active Directory 组创建访问组规则。 如果没有相应的访问组规则,Active Directory 凭据将不适用于本地管理控制台用户。

有关详细信息,请参阅为本地用户定义全局访问权限。

为本地用户定义全局访问权限

大型组织通常具有基于全局组织结构的复杂用户权限模型。 若要管理本地 Defender for IoT 用户,建议使用基于业务部门、区域和站点的全局业务拓扑,然后围绕这些实体定义用户访问权限。

创建“用户访问组”,以跨 Defender for IoT 本地资源建立全局访问控制。 每个访问组都包含有关可以访问业务拓扑中特定实体(包括业务部门、区域和站点)的用户的规则。

有关详细信息,请参阅本地全局访问组。

先决条件:

此过程适用于 support 和 cyberxt 用户,还适用于具有“管理员”角色的任何用户。

在创建访问组之前,我们还建议你:

规划创建的访问组涉及哪些相关用户。 通过两种方式将将用户分配到访问组:

分配 Active Directory 组的组:确认已设置 Active Directory 实例以便与本地管理控制台集成。

分配本地用户:确认已创建本地用户。

默认情况下,具有“管理员”角色的用户有权访问所有业务拓扑实体,并且该用户无法分配给访问组。

仔细设置业务拓扑。 要成功应用规则,必须在“站点管理”窗口中为区域分配传感器。 有关详细信息,请参阅在本地管理控制台上创建 OT 站点和区域。

创建访问组:

以具有“管理员”角色的用户身份登录到本地管理控制台。

从左侧导航菜单中选择“访问组”,然后选择“添加”

。

。在“添加访问组”对话框中,为访问组输入有意义的名称,最多可包含 64 个字符。

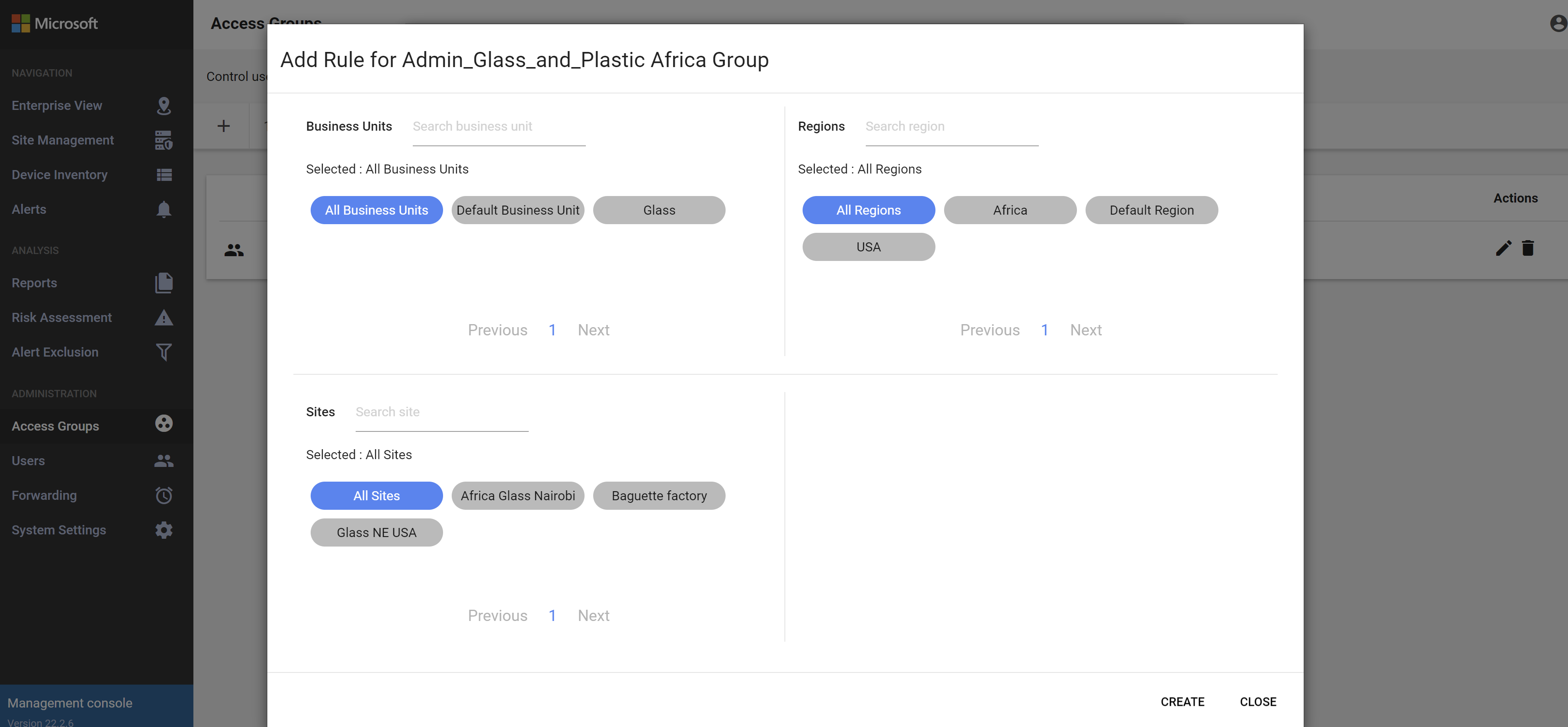

选择“添加规则”,然后选择要包含在访问组中的业务拓扑选项。 “添加规则”对话框中显示的选项是在“企业视图”和“站点管理”页中创建的实体。 例如:

如果它们尚不存在,则默认为创建的第一个组创建全局业务部门和区域。 如果未选择任何业务部门或区域,则访问组中的用户将有权访问所有业务拓扑实体。

每个规则的每个类型只能包含一个元素。 例如,可以为每个规则分配一个业务部门、一个区域和一个站点。 如果希望同一用户有权访问不同区域中的多个业务部门,则为组创建更多规则。 当一个访问组包含多个规则时,规则逻辑将使用 AND 逻辑聚合所有规则。

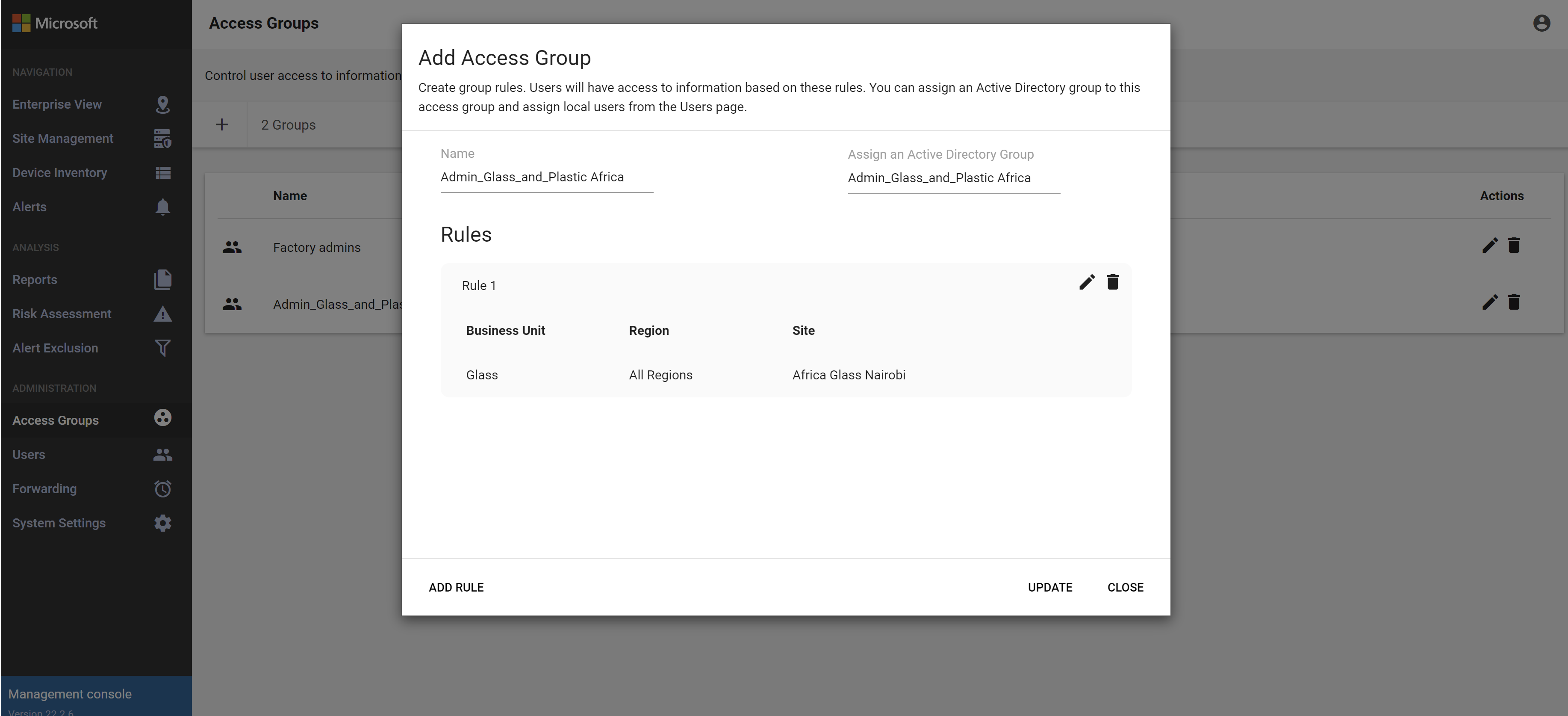

创建的所有规则都将列于“添加访问组”对话框中,可在其中根据需要进行进一步编辑或将其删除。 例如:

使用以下一种或两种方法添加用户:

如果显示“分配 Active Directory 组”选项,则可以根据需要向此访问组分配一组 Active Directory 用户。 例如:

如果选项未显示,且希望访问组中包括 Active Directory 组,请确保 Active Directory 集成中已包含 Active Directory 组。 有关详细信息,请参阅将本地用户与 Active Directory 集成。

通过在“用户”页编辑现有用户,将本地用户添加到组。 在“用户”页中,选择要分配给组的用户的“编辑”按钮,然后更新所选用户的“远程站点访问组”值。 有关详细信息,请参阅添加新的本地管理控制台用户。

对拓扑实体的更改

如果以后修改拓扑实体,且更改影响了规则逻辑,则会自动删除该规则。

如果对拓扑实体所做的修改影响规则逻辑,以致所有规则均被删除,则访问组仍将保留,但用户将无法登录到本地管理控制台。 用户会收到通知,告知其与本地管理控制台管理员联系以获取登录帮助。 更新这些用户的设置,使其不再是旧版访问组的一部分。

控制用户会话超时

默认情况下,本地用户在处于非活动状态 30 分钟后会从会话中注销。 管理员用户可以使用本地 CLI 打开或关闭此功能,也可以调整非活动阈值。 有关详细信息,请参阅使用 Defender for IoT CLI 命令。

注意

更新 OT 监视软件时,对用户会话超时所做的任何更改将重置为默认值。

先决条件:此过程仅适用于 support 和 cyberx 用户。

控制传感器用户会话超时:

通过终端登录到传感器并运行:

sudo nano /var/cyberx/properties/authentication.properties随即显示以下输出:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certificate_validation = true CRL_timeout_seconds = 3 CRL_retries = 1执行下列操作之一:

若要完全关闭用户会话超时,请将

infinity_session_expiration = true更改为infinity_session_expiration = false。 将其改回以重新打开它。若要调整非活动超时期限,请将以下值之一调整为所需时间(以秒为单位):

-

session_expiration_default_seconds(所有用户) -

session_expiration_admin_seconds(仅限“管理员”用户) -

session_expiration_security_analyst_seconds(仅限“安全分析师”用户) -

session_expiration_read_only_users_seconds(仅限“只读”用户)

-

后续步骤

有关详细信息,请参阅: