你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用防御组织外部标识的集中式安全操作

本文适用于具有集中式安全运营团队的多租户防御组织。 其中介绍了如何使用单个标识和 特权访问设备管理多个租户并满足零信任要求。 使用此配置,安全操作员不需要多个用户帐户、凭据和工作站来保护环境。 安装程序支持辅助租户中的零信任功能。

了解配置组件

此方案在 Microsoft Defender XDR 中 结合了 Azure Lighthouse、 Entra 外部 ID、 Entra Privileged Identity Management 和 多租户管理。

使用 Azure Lighthouse 管理辅助租户中的 Microsoft Sentinel。 需要使用 Azure Lighthouse 来管理附加到辅助租户的订阅中的 Microsoft Sentinel 工作区。 Azure Lighthouse 可实现多租户管理,并跨资源提供可伸缩性、更高的自动化程度和增强的治理。

Azure Lighthouse 允许一个租户中的安全主体(用户、组或服务主体)具有 Azure 角色来管理不同租户中的资源。 通过此设置,主租户中的安全操作员可以跨租户无缝管理 Sentinel 和 Defender for Cloud 。

注意

Microsoft附加到辅助租户的 Sentinel 工作区的权限可以分配给辅助租户本地用户、主租户中的 B2B 来宾用户,或使用 Azure Lighthouse 直接分配给主要租户用户。 Azure Lighthouse 是 Sentinel 的建议选项,因为它允许跨租户边界扩展跨工作区活动。

使用 Entra 外部 ID 管理辅助租户中的 defender for Endpoint Microsoft。 不能使用 Azure Lighthouse 在租户之间共享 Microsoft Defender for Endpoint (MDE),因此需要使用 外部标识 (B2B 来宾)。 外部标识允许主租户中的安全操作员管理辅助租户中的 MDE,而无需使用不同的帐户或凭据登录。 安全操作员需要指定正在使用的租户。 它们应将租户 ID 包含在 Microsoft Defender 门户 URL 中,以指定租户。 操作员应为他们需要管理的每个租户Microsoft Defender 门户添加书签。 若要完成设置,需要在辅助租户中配置 跨租户访问设置 。 将入站信任设置设置为信任主租户中的多重身份验证(MFA)和设备符合性。 此配置允许来宾用户管理 MDE,而无需为辅助租户的现有条件访问策略创建例外。

在链接到辅助租户的订阅中启用 Defender for Server 时,MDE 扩展会自动部署并开始向 MDE 服务提供安全信号。 它使用相同的辅助租户。 MDE 权限无法使用 Azure Lighthouse。 必须将这些用户或组分配到本地(辅助)Microsoft Entra ID 中的用户或组。 需要在辅助租户中将安全操作员作为外部标识(B2B 来宾)载入。 然后,可以使用 Microsoft Entra 安全组将来宾添加到 MDE 角色。 使用此配置,主租户安全操作员可以在辅助租户中受 MDE 保护的服务器上执行响应操作。

使用 Privileged Identity Management。Microsoft Entra Privileged Identity Management (PIM)为 Azure 和 Microsoft Entra 角色启用实时角色提升。 PIM for Groups 将此功能扩展到Microsoft 365 个组和 Microsoft Entra 安全组的组成员身份。 为组设置 PIM 后,需要通过 为组创建 PIM 的访问评审来查看特权组的活动和合格成员身份。

重要

可通过两种方法将 Entra Privileged Identity Management 与 Azure Lighthouse 配合使用。 可以使用 PIM 将成员身份提升到在 Azure Lighthouse 中配置的永久授权的 Entra 安全组,如上一部分所述。 另一种选择是使用 符合条件的授权配置 Azure Lighthouse。 有关详细信息,请参阅 将客户加入 Azure Lighthouse。

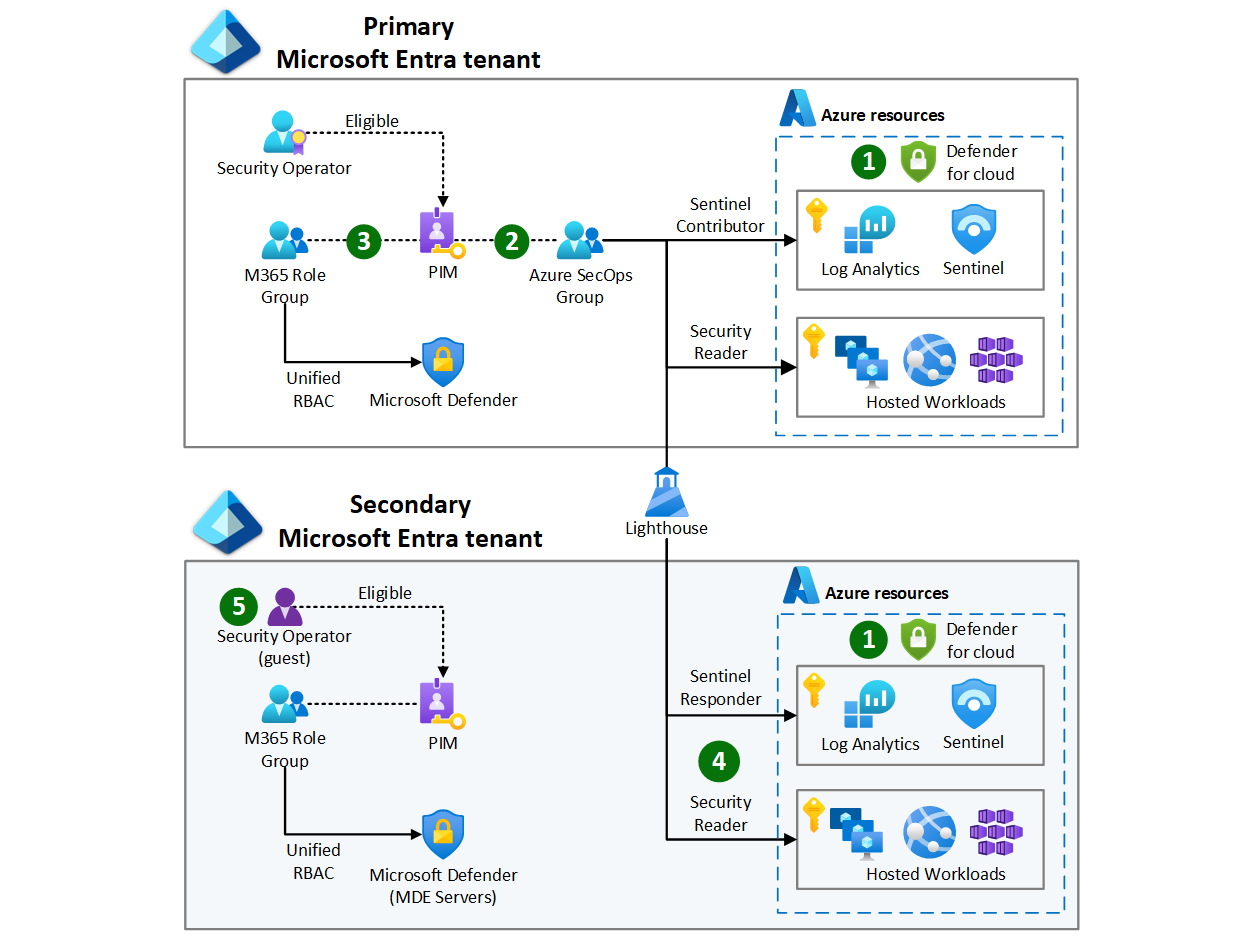

配置集中式安全操作

若要为多租户环境设置集中式安全操作,必须配置 Azure Lighthouse、Entra 外部 ID 和 Entra Privileged Identity Management。 主租户中的安全操作员可以使用单个标识保护多个租户。 他们登录一次,使用 PIM 提升其访问权限,跨租户和服务监视资源,并响应租户间的威胁(请参阅图 1)。

1.部署 Sentinel 并启用 Defender for Cloud。 在与每个租户关联的订阅中创建Microsoft Sentinel 工作区 。 配置相关的 数据连接器 并 启用分析规则。 在所有 Azure 环境中为托管工作负荷(包括 Defender for Server)启用 Defender for Cloud 增强型工作负荷保护 ,并将 Defender for Cloud 连接到 Microsoft Sentinel。

2.为 Azure 安全操作配置 PIM。 创建可分配角色的组(图 1 中的 Azure SecOps),并将该组永久分配给安全操作员所需的 Azure 角色。 该示例使用 Microsoft Sentinel 参与者 和安全 读取者,但你也可以考虑 逻辑应用参与者 及其 所需的其他角色 。 为组配置 PIM,以将安全操作员分配为符合 Azure SecOps 组的条件。 此方法允许安全操作员提升对一个 PIM 请求中所需的所有角色的访问权限。 根据需要配置读取访问权限的永久角色分配。

3.为 Microsoft Defender XDR 安全操作配置 PIM。 创建角色分配组(图 1 中的Microsoft 365 角色组),用于分配Microsoft Defender XDR 权限。 接下来,为 Microsoft 365 角色组创建 PIM 角色 ,并为安全操作员分配资格。 如果不想管理多个角色,可以使用在步骤 1 中配置的同一组(Azure SecOps)来分配Microsoft Defender XDR 权限和 Azure 角色。

4.配置 Azure Lighthouse。 使用 Azure Lighthouse 为辅助租户 Azure 资源订阅分配 Azure 角色。 使用 Azure SecOps 组的对象 ID 和主租户的租户 ID。 图 1 中的示例使用Microsoft Sentinel 响应者和安全读取者角色。 使用 Azure Lighthouse 配置永久角色分配,以便在需要时提供永久读取访问权限。

5. 在辅助租户中配置外部用户访问。 使用权利管理来配置 最终用户发起的方案 ,或使用 来宾邀请 将主要租户安全操作员作为辅助租户中的外部标识。 在辅助租户中配置 跨租户访问设置 ,以信任来自主租户的 MFA 和设备符合性声明。 在图 1 中创建可分配角色的组(Microsoft 365 角色组),分配Microsoft Defender for Endpoint 权限,并在步骤 2 相同的过程中配置 PIM 角色。

管理集中式安全操作

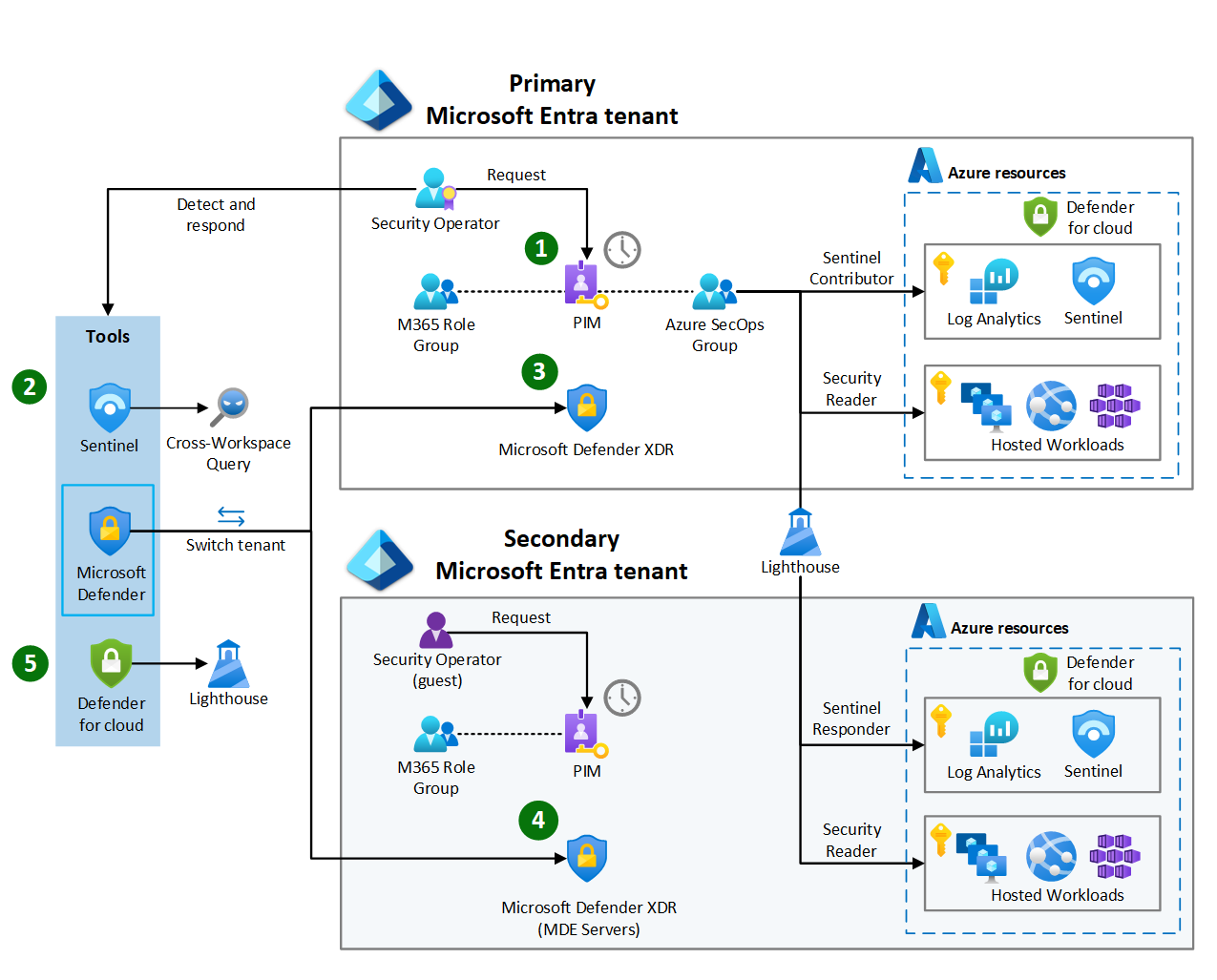

安全操作员需要帐户和符合条件的访问权限来保护环境并应对威胁。 安全操作员应知道他们有资格使用哪些角色,以及如何使用 Microsoft Entra PIM 提升其权限。 对于 Microsoft Defender for Endpoint (MDE),他们必须知道如何在租户之间切换,以使用 MDE 搜寻和响应威胁。

安全操作员使用多租户安全操作设置(请参阅图 1)来保护多个租户。 他们可以跨 Microsoft 365 和 Azure 跨 Microsoft Entra 租户监视、调查和响应威胁(请参阅图 2)。

1.请求 Sentinel 和 Defender 进行云访问。 安全操作员需要使用 PIM 登录到Azure 门户来请求和激活 Azure SecOps 角色。 角色处于活动状态后,他们可以访问Microsoft Sentinel 和 Defender for Cloud。

2.跨工作区和租户使用 Sentinel。 当其 Azure SecOps 角色处于活动状态时,安全操作员可以导航到 Microsoft Sentinel 并跨租户执行操作。 为主租户和辅助租户中的 Sentinel 实例配置 Microsoft Defender XDR 和 Defender for Cloud 数据连接器。 为 Azure SecOps 角色配置 Azure Lighthouse 时,安全操作员可以查看所有 Sentinel 警报、跨工作区查询,以及管理所有租户的事件和调查。

3.使用主租户中的 Microsoft Defender 门户响应工作站威胁。 当安全操作员需要访问 Microsoft Defender XDR 时,他们使用 Microsoft Entra PIM 激活其Microsoft 365 角色。 此组成员身份分配响应 Intune 管理的工作站设备上的安全威胁并载入到主租户中的 MDE 所需的权限。 安全操作员使用 Microsoft Defender 门户 执行响应操作 并隔离工作站。

4.使用辅助租户中的 Microsoft Defender 门户响应服务器威胁。 当安全操作员需要响应 MDE 为辅助租户订阅中的服务器检测到的威胁时,他们需要为辅助租户使用 Microsoft Defender。 Microsoft Defender XDR 中的多租户管理简化了此过程,并且可以在所有租户中呈现Microsoft Defender XDR 的组合视图。 操作员需要在辅助租户中提升其 MDE 访问权限,然后才能启动响应操作。 安全操作员必须登录到 Azure 或 Entra 门户并 切换到辅助租户目录。 接下来,安全操作员必须使用 PIM 激活 Microsoft 365 角色组。 角色处于活动状态后,操作员可以导航到 Microsoft Defender 门户。 在这里,安全操作员可以 启动实时响应 以从服务器收集日志或执行其他 MDE 响应操作。

5. 使用 Lighthouse 跨租户管理 Defender for Cloud。 安全操作员应检查 Defender for Cloud 建议。 操作员需要使用Azure 门户将目录切换回主租户。 Azure Lighthouse 使安全操作员能够从主租户中查找辅助租户 Azure 资源。 Defender for Cloud 可能会显示多个建议。 这些建议可能是启用实时虚拟机访问,以及可通过 Internet 访问的管理端口。 在此方案中,安全操作员没有用于实现 Defender for Cloud 建议的 Azure 角色。 安全操作员必须联系辅助租户基础结构管理团队来修正漏洞。 安全操作员还必须分配 Azure Policy,以防止部署具有公开管理端口的虚拟机。

其他安全操作模式

本文中介绍的管理模式是可以使用外部标识和 Azure Lighthouse 的组合实现的许多模式之一。 组织可能会决定实施一种不同的模式,以更好地满足安全操作员的需求。