你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure VMware 解决方案双区域部署的网络注意事项

本文介绍如何在两个 Azure 区域中部署Azure VMware 解决方案私有云以实现灾难恢复时配置网络连接。 如果发生部分或完全区域性中断,本文中的网络拓扑允许 (私有云、Azure 本机资源和本地站点) 的剩余组件保持彼此的连接和与 Internet 的连接。

双区域方案

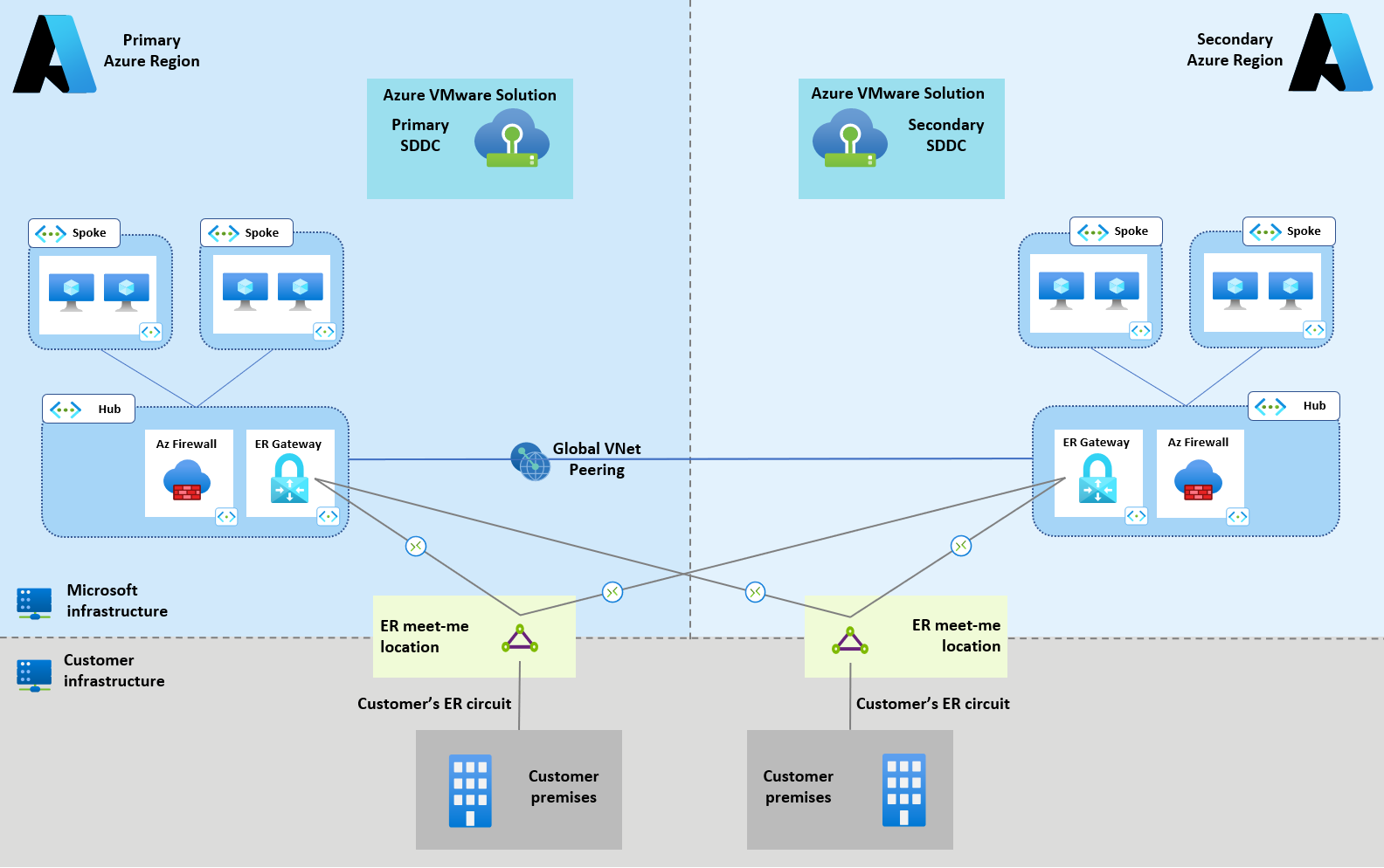

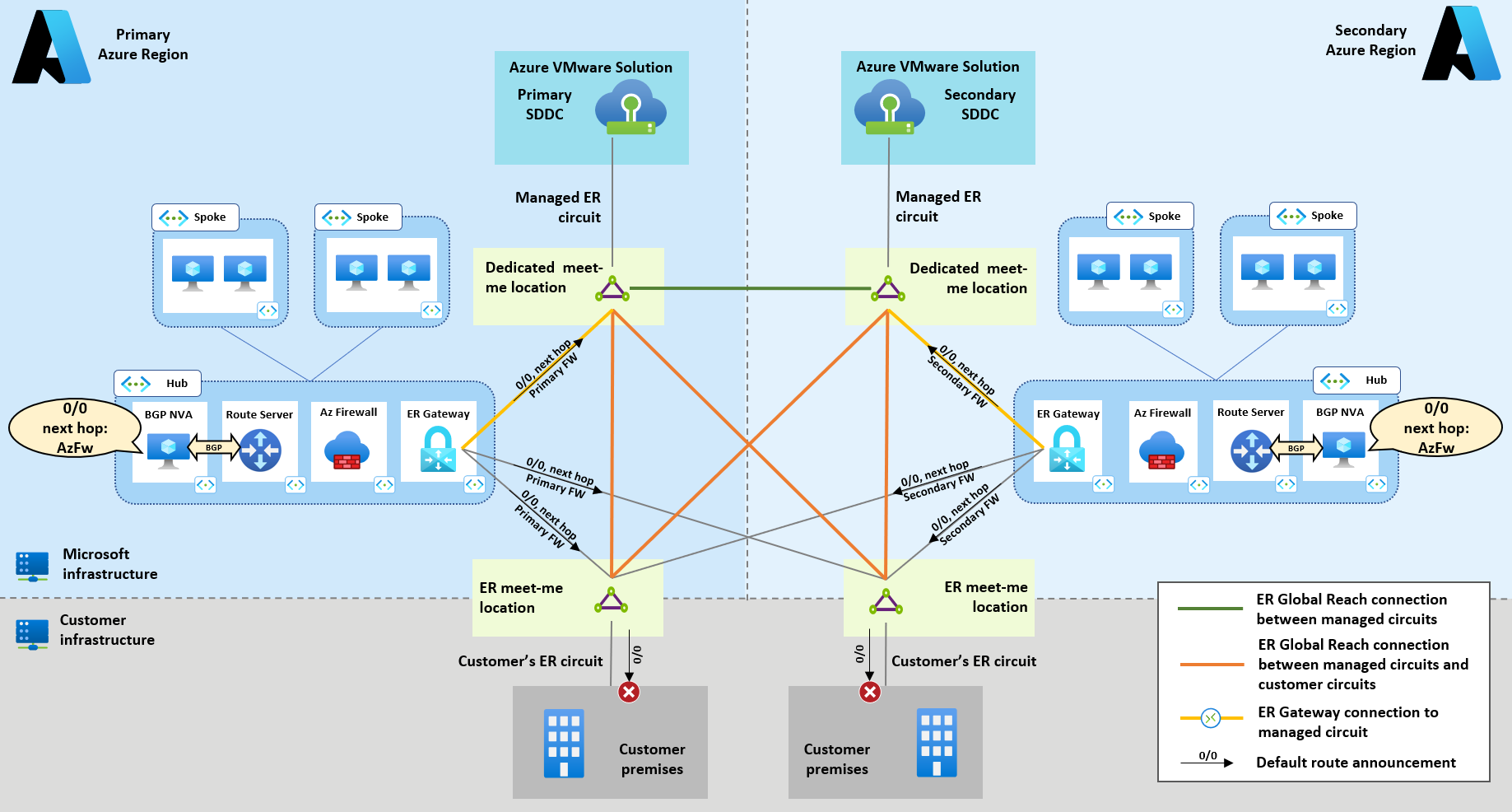

本文重点介绍典型的双区域方案,如下图所示:

- 每个区域都存在一个 Azure 中心和辐射型网络。

- ExpressRoute 的灾难恢复配置 (两个不同的对等互连位置中的两条线路,每个线路都连接到两个区域中的中心虚拟网络,) 已部署。 以下部分提供的指导在配置 回退 VPN 连接 时保持不变。

- 每个区域都部署了Azure VMware 解决方案私有云。

注意

在图 1 的参考方案中,两个区域中心虚拟网络通过全局 VNet 对等互连进行连接。 虽然严格意义上没有必要,但两个区域中的 Azure 虚拟网络之间的流量可以通过 ExpressRoute 连接进行路由,因此我们强烈建议使用此配置。 VNet 对等互连可最大程度地减少延迟并最大程度地提高吞吐量,因为它无需通过 ExpressRoute meet-me 边缘路由器来固定流量。

双区域通信模式

后续部分介绍在参考双区域方案中启用以下通信模式所需的Azure VMware 解决方案网络配置:

- Azure VMware 解决方案跨区域连接) 部分所述的Azure VMware 解决方案Azure VMware 解决方案 (;

- Azure VMware 解决方案到通过 ExpressRoute 连接的本地站点 (,请参阅混合连接) 部分;

- Azure 虚拟网络连接) 部分所述的 Azure Azure VMware 解决方案虚拟网络 (

- Internet 连接) 部分介绍了Azure VMware 解决方案 internet (。

Azure VMware 解决方案跨区域连接

当存在多个Azure VMware 解决方案私有云时,它们之间的第 3 层连接通常是支持数据复制等任务的要求。

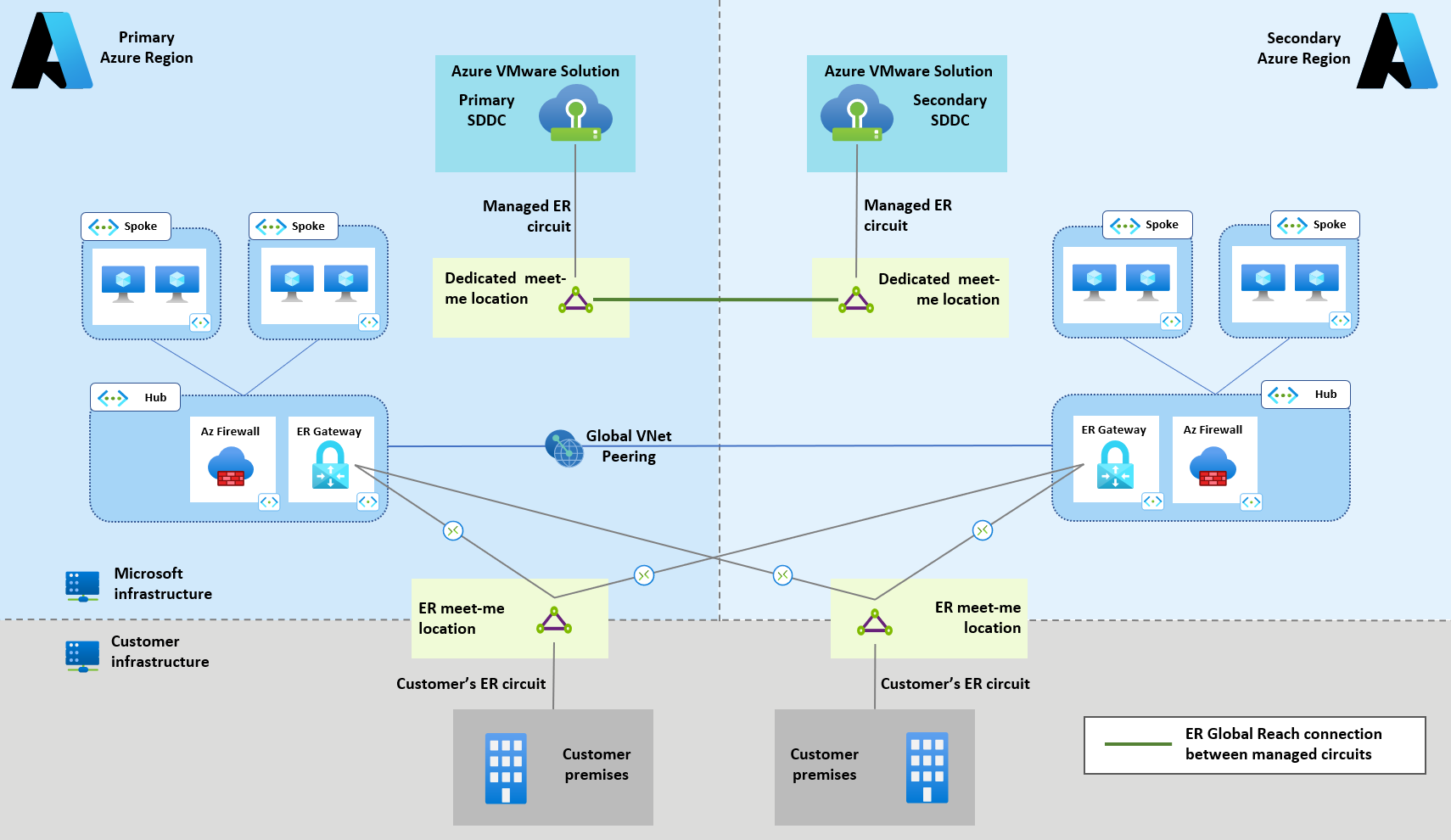

Azure VMware 解决方案原生支持在不同 Azure 区域中部署的两个私有云之间建立直接连接。 私有云通过 ExpressRoute 线路连接到自己区域中的 Azure 网络,由平台管理,并在专用 ExpressRoute 满足我位置终止。 在本文中,这些线路称为Azure VMware 解决方案托管线路。 Azure VMware 解决方案托管线路不应与客户部署的正常线路混淆,以便将本地站点连接到 Azure。 客户部署的正常线路是 客户管理的线路 (请参阅图 2) 。

私有云之间的直接连接基于Azure VMware 解决方案托管线路之间的 ExpressRoute Global Reach 连接,如下图所示的绿线。 有关详细信息,请参阅教程:将本地环境对等互连到Azure VMware 解决方案。 本文介绍将Azure VMware 解决方案托管线路与客户管理的线路连接的过程。 相同的过程适用于连接两个Azure VMware 解决方案托管线路。

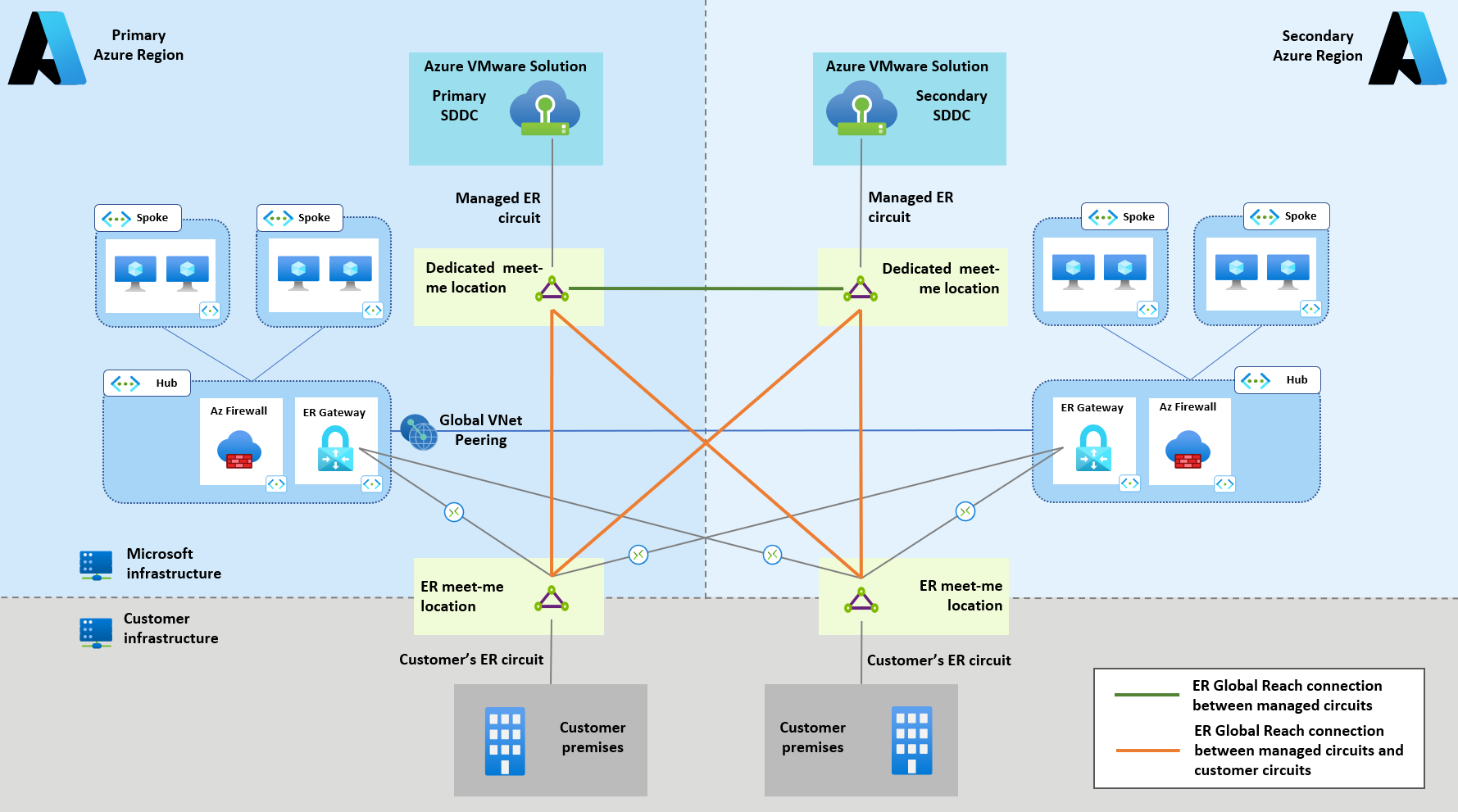

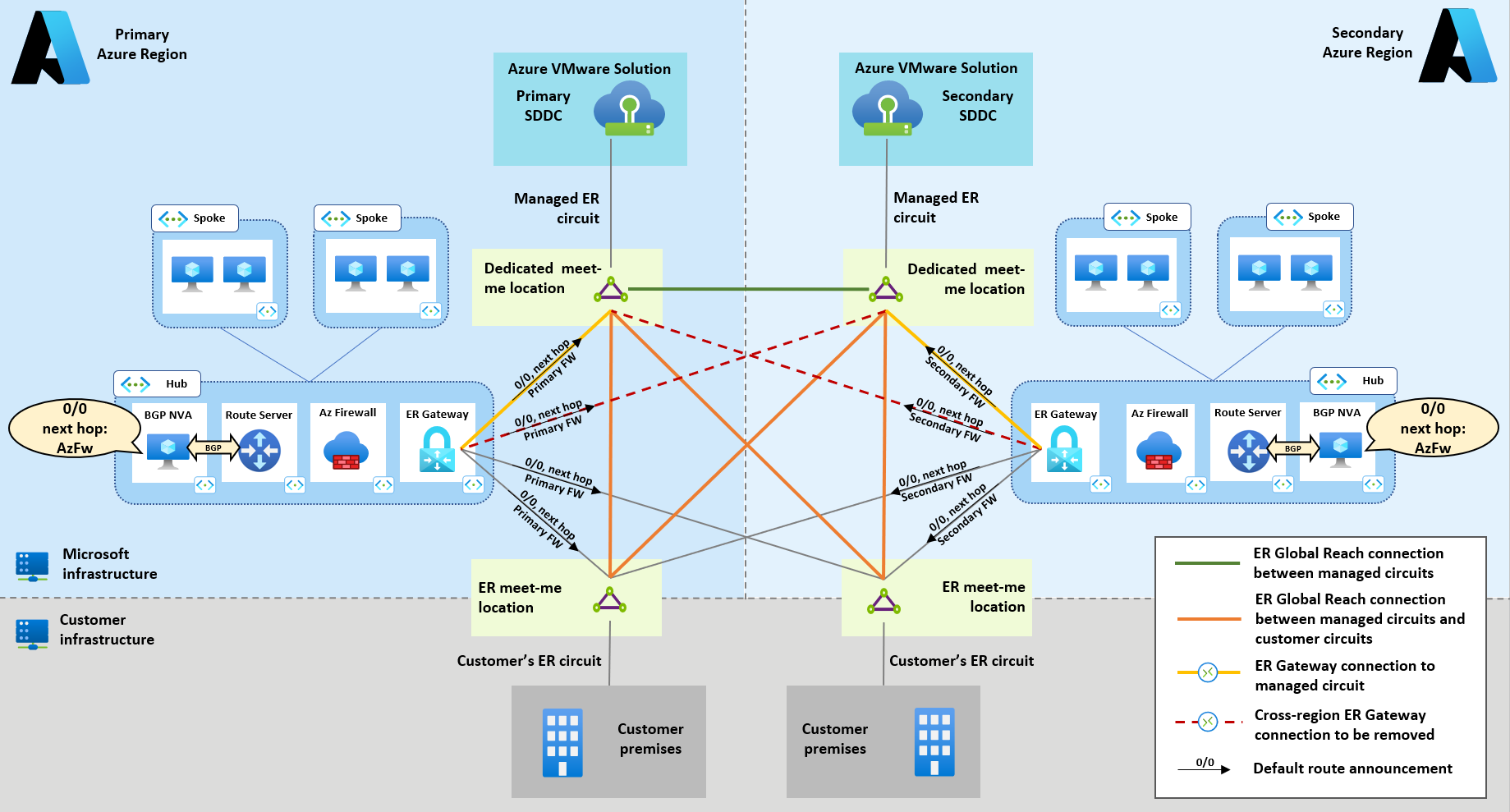

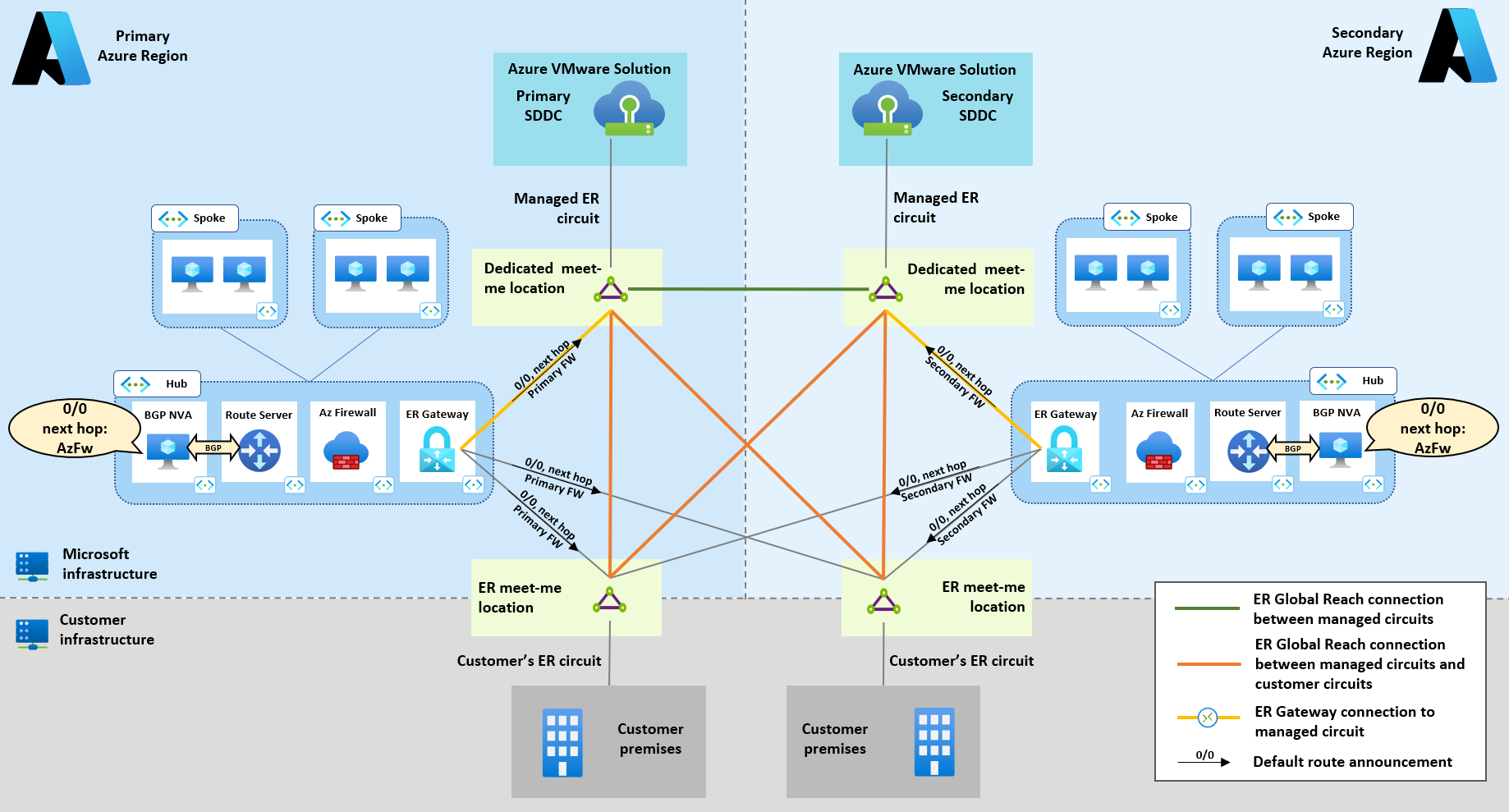

混合连接

将Azure VMware 解决方案私有云连接到本地站点的建议选项是 ExpressRoute Global Reach。 可以在客户管理的 ExpressRoute 线路和Azure VMware 解决方案托管的 ExpressRoute 线路之间建立全局 Reach 连接。 全局 Reach 连接不是可传递的,因此需要 (连接到每个客户托管线路) 的每个Azure VMware 解决方案托管线路的完整网格来实现灾难恢复,如下图 3 (用橙色线路) 表示。

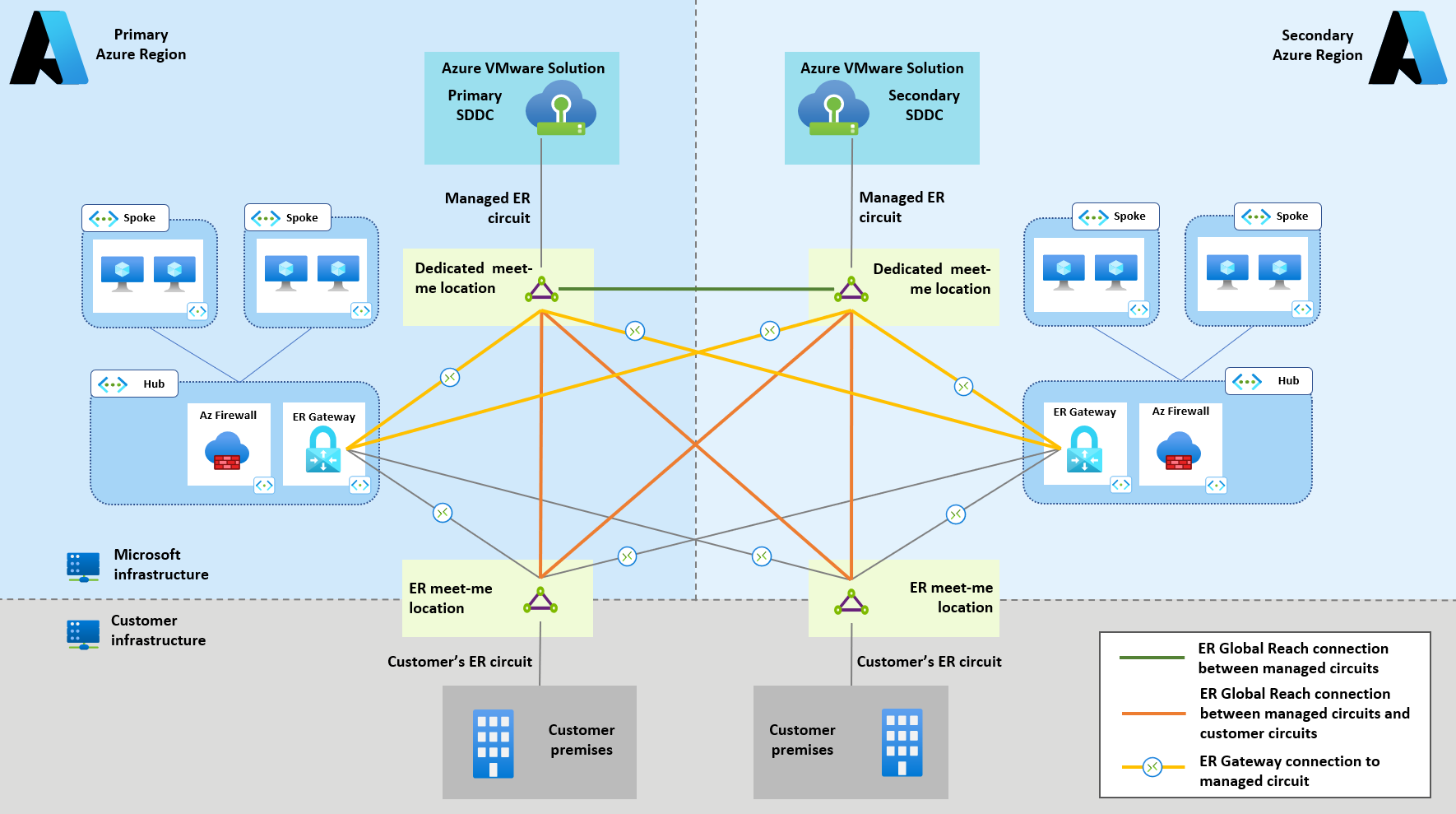

Azure 虚拟网络连接性

Azure 虚拟网络可以通过 ExpressRoute 网关与Azure VMware 解决方案托管线路之间的连接连接到Azure VMware 解决方案私有云。 此连接与 Azure 虚拟网络通过客户管理的 ExpressRoute 线路连接到本地站点的方式完全相同。 有关配置说明 ,请参阅手动连接到私有云 。

在双区域方案中,我们建议为两个区域中心虚拟网络和私有云之间的 ExpressRoute 连接设置完整的网格,如图 4 所示, () 黄色线表示。

Internet 连接

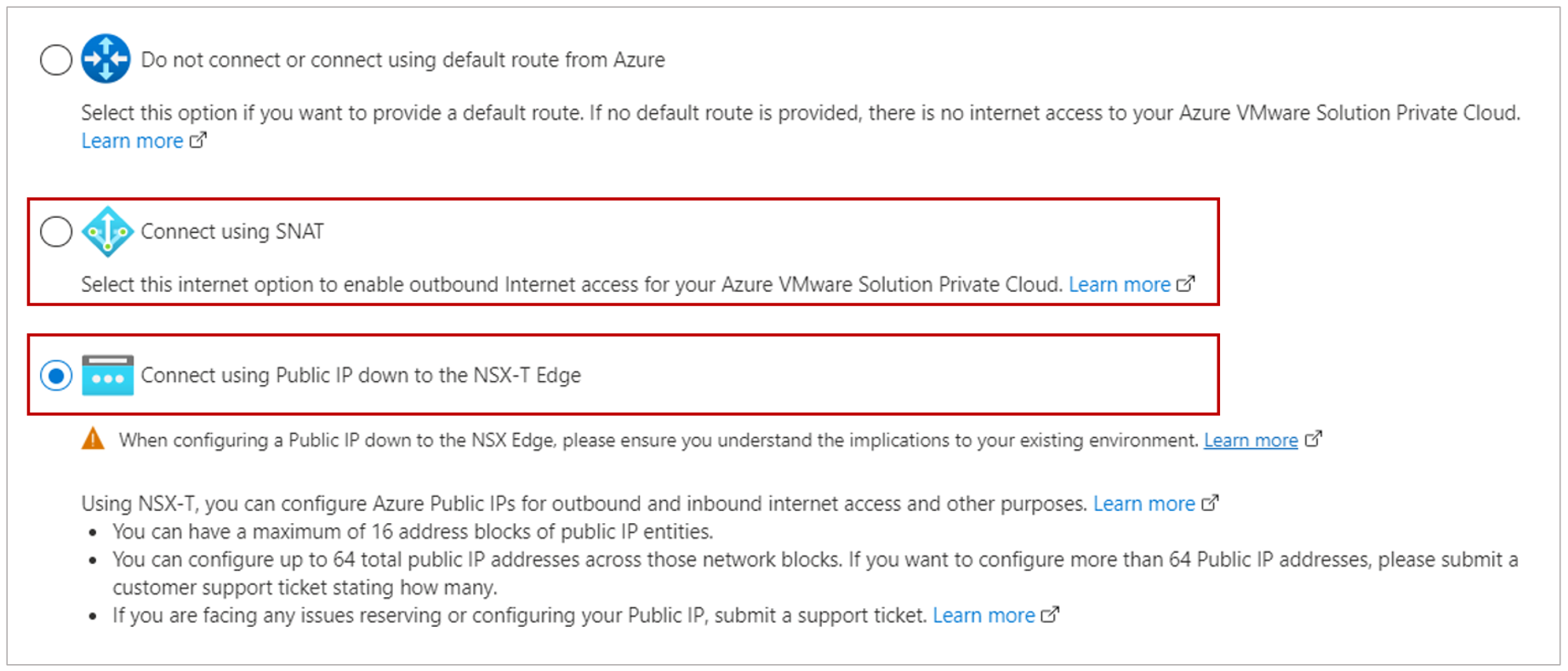

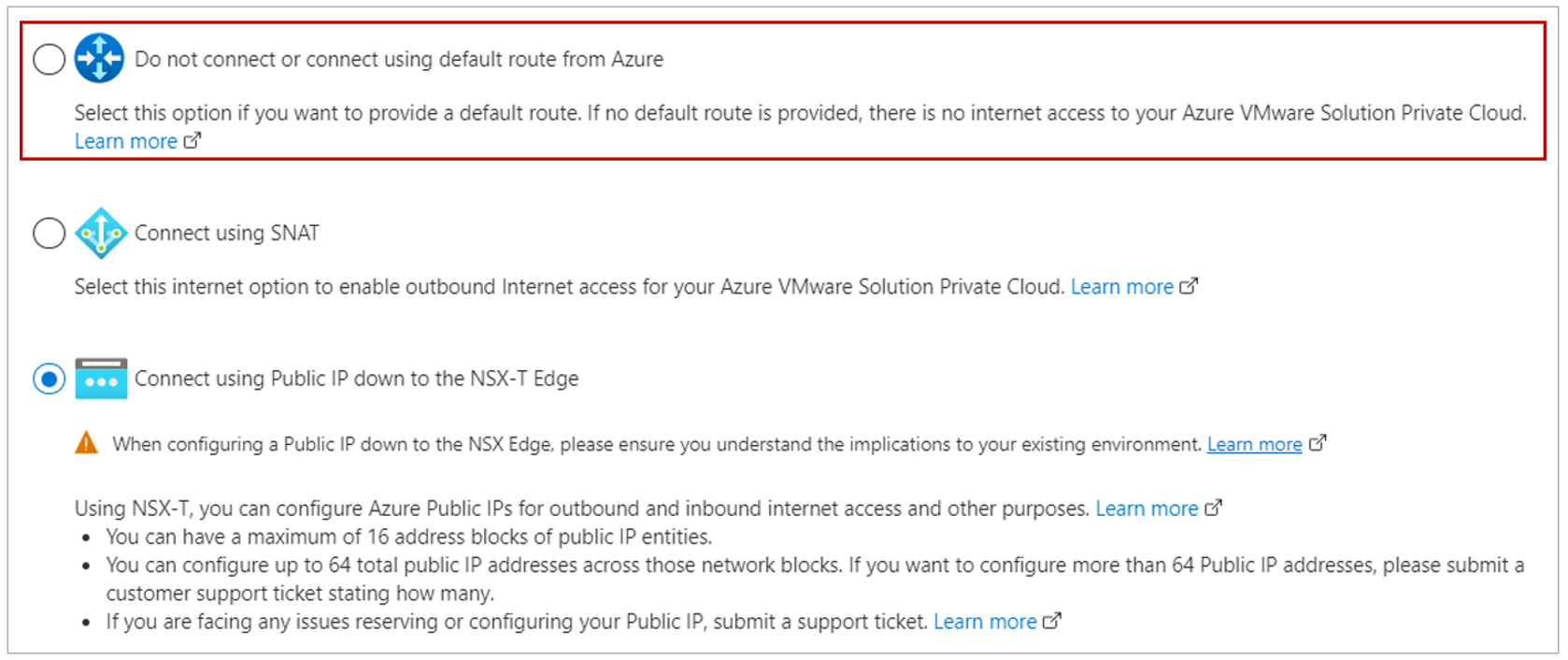

在多个区域中部署Azure VMware 解决方案私有云时,我们建议使用本机选项进行 Internet 连接, (托管源网络地址转换 (SNAT) 或公共 IP,并将其向下到 NSX-T) 。 可以通过 Azure 门户 (或通过 PowerShell、CLI 或 ARM/Bicep 模板在部署时) 配置任一选项,如下图所示 5。

图 5 中突出显示的这两个选项为每个私有云提供在其自己的区域中的直接 Internet 突破。 以下注意事项应告知决定使用哪种本机 Internet 连接选项:

- 托管 SNAT 应用于具有基本和仅出站要求 (少量出站连接且无需对 SNAT 池进行精细控制) 的方案。

- 在出站连接量大的情况下,或者需要对 NAT IP 地址进行精细控制时,应优先使用 NSX-T 边缘的公共 IP。 例如,哪些AZURE VMWARE 解决方案 VM 在哪个 IP 地址后面使用 SNAT。 NSX-T 边缘的公共 IP 也支持通过 DNAT 建立入站连接。 本文未介绍入站 Internet 连接。

可以在初始部署后更改私有云的 Internet 连接配置。 但是,在更新配置时,私有云会失去与 Internet、Azure 虚拟网络和本地站点的连接。 使用上述图 5 中的任一本机 Internet 连接选项时,在双区域方案中无需额外配置, (拓扑与图 4) 所示相同。 有关Azure VMware 解决方案的 Internet 连接的详细信息,请参阅 Internet 连接设计注意事项。

Azure 原生 Internet 突破

如果在采用 Azure VMware 解决方案 之前在 Azure 虚拟网络中构建了安全的 Internet 边缘,则可能需要将其用于Azure VMware 解决方案私有云的 Internet 访问。 以这种方式使用安全 Internet 边缘是集中管理网络安全策略、成本优化等所必需的。 Azure 虚拟网络中的 Internet 安全边缘可以使用Azure 防火墙或第三方防火墙和代理网络虚拟设备来实现, (Azure 市场上可用的 NVA) 。

Azure VMware 解决方案虚拟机发出的 Internet 绑定流量可以通过发起默认路由并将其通过边界网关协议 (BGP) 通知到私有云的托管 ExpressRoute 线路,从而吸引到 Azure VNet。 可以通过Azure 门户 (或通过 PowerShell、CLI 或 ARM/Bicep 模板在部署时) 配置此 Internet 连接选项,如下图所示 6。 有关详细信息,请参阅 禁用 Internet 访问或启用默认路由。

Internet 边缘 NVA 可以源自默认路由(如果它们支持 BGP)。 如果没有,则必须部署其他支持 BGP 的 NVA。 有关如何在单个区域中为Azure VMware 解决方案实现 Internet 出站连接的详细信息,请参阅使用 Azure NVA 为Azure VMware 解决方案实现 Internet 连接。 在本文讨论的双区域方案中,必须将相同的配置应用于这两个区域。

在双区域方案中,主要考虑因素是,源自每个区域的默认路由应仅通过 ExpressRoute 传播到同一区域中Azure VMware 解决方案私有云。 此传播允许Azure VMware 解决方案工作负载通过本地 (区域内) 突破访问 Internet。 但是,如果使用图 4 所示的拓扑,则每个Azure VMware 解决方案私有云也会通过跨区域 ExpressRoute 连接从远程区域接收同等成本的默认路由。 红色虚线表示图 7 中这种不需要的跨区域默认路由传播。

删除Azure VMware 解决方案跨区域 ExpressRoute 连接可实现在每个私有云中注入默认路由的目标,以便将 Internet 绑定的连接转发到本地区域中的 Azure Internet 边缘。

应注意的是,如果删除了图 7) 中的跨区域 ExpressRoute 连接 (红色虚线,则默认路由的跨区域传播仍会通过 Global Reach 进行。 但是,通过 Global Reach 传播的路由的 AS 路径比本地源自的路由更长,并且会被 BGP 路由选择过程丢弃。

通过 Global Reach 跨区域传播不太首选的默认路由可提供针对本地 Internet 边缘故障的复原能力。 如果区域的 Internet 边缘脱机,它将停止发起默认路由。 在这种情况下,从远程区域学习的不太首选的默认路由将安装在Azure VMware 解决方案私有云中,以便通过远程区域的突破路由 Internet 绑定流量。

下图 8 显示了 Azure VNet 中具有 Internet 突破的双区域部署的建议拓扑。

在 Azure 中产生默认路由时,必须特别注意避免传播到本地站点,除非要求通过 Azure 中的 Internet 边缘提供对本地站点的 Internet 访问。 终止客户管理的 ExpressRoute 线路的客户操作设备必须配置为筛选从 Azure 接收的默认路由,如图 9 所示。 此配置是必要的,以避免中断本地站点的 Internet 访问。

后续步骤

有关Azure VMware 解决方案网络功能的详细信息,请参阅Azure VMware 解决方案网络和互连概念。

有关Azure VMware 解决方案的 Internet 连接的详细信息,请参阅 Internet 连接设计注意事项。