你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 vCenter Server 设置外部标识源

在 Azure VMware 解决方案中,VMware vCenter 服务器具有名为 CloudAdmin 的内置本地用户帐户,并为该用户帐户分配了 CloudAdmin 角色。 你可以使用私有云的 CloudAdmin 角色在 Windows Server Active Directory 中配置用户和组。 通常,CloudAdmin 角色会在私有云中创建和管理工作负载。 但在 Azure VMware 解决方案中,CloudAdmin 角色具有与其他 VMware 云解决方案和本地部署中不同的 vCenter Server 特权。

重要

本地 CloudAdmin 用户帐户应用作私有云中“破窗”场景的紧急访问帐户。 它不用于日常管理活动或与其他服务的集成。

在 vCenter Server 和 ESXi 本地部署中,管理员有权访问 vCenter Server administrator@vsphere.local 帐户。 管理员还可以分配给其他 Windows Server Active Directory 用户和组。

在 Azure VMware 解决方案部署中,管理员无权访问管理员用户帐户或 ESXi root 帐户。 但管理员可以在 vCenter Server 中为 Windows Server Active Directory 用户和组分配 CloudAdmin 角色。 CloudAdmin 角色无权将标识源(例如本地轻型目录访问协议 (LDAP) 或安全 LDAP (LDAPS) 服务器)添加到 vCenter Server。 但是,你可以使用“运行”命令添加标识源,并将 CloudAdmin 角色分配给用户和组。

私有云中的用户帐户无法访问或管理 Microsoft 支持和管理的特定管理组件。 例如,群集、主机、数据存储和分布式虚拟交换机。

注意

在 Azure VMware 解决方案中,vsphere.local 单一登录 (SSO) 域作为受管理资源提供,以支持平台操作。 不能使用它来创建或管理本地组和用户,但默认情况下随私有云提供的组和用户除外。

可将 vCenter Server 设置为使用外部轻型目录访问协议 (LDAP) 目录服务对用户进行身份验证。 用户可以使用其 Windows Server Active Directory 帐户凭据或来自第三方 LDAP 服务器的凭据登录。 然后,可以为该帐户分配 vCenter Server 角色,就像在本地环境中一样,为 vCenter Server 用户提供基于角色的访问。

在本文中,学习如何:

- 导出证书以进行 LDAPS 身份验证。 (可选)

- 将 LDAPS 证书上传到 Blob 存储并生成共享访问签名 (SAS) URL。 (可选)

- 配置 NSX-T DNS 以解析到 Windows Server Active Directory 域。

- 使用 LDAPS(安全)或 LDAP(不安全)添加 Windows Server Active Directory。

- 将现有 Windows Server Active Directory 组添加到 CloudAdmin 组。

- 列出与 vCenter Server SSO 集成的所有现有外部标识源。

- 将其他 vCenter Server 角色分配给 Windows Server Active Directory 标识。

- 从 CloudAdmin 角色中删除 Windows Server Active Directory 组。

- 删除所有现有的外部标识源。

注意

导出证书以进行 LDAPS 身份验证、将 LDAPS 证书上传到 Blob 存储并生成 SAS URL 的步骤是可选的。 如果未提供

SSLCertificatesSasUrl参数,则将通过PrimaryUrl或SecondaryUrl参数自动从域控制器下载证书。 若要手动导出和上传证书,可以提供SSLCertificatesSasUrl参数并完成可选步骤。按照本文中所述的顺序一次运行一个命令。

先决条件

确保 Windows Server Active Directory 网络已连接到 Azure VMware 解决方案私有云。

对于通过 LDAPS 进行 Windows Server Active Directory 身份验证:

使用管理员权限访问 Windows Server Active Directory 域控制器。

使用有效证书在 Windows Server Active Directory 域控制器上启用 LDAPS。 可以从 Active Directory 证书服务证书颁发机构 (CA) 或第三方或公共 CA 获取证书。

若要获取有效证书,请完成创建安全 LDAP 的证书中的步骤。 确保证书满足列出的要求。

注意

避免在生产环境中使用自签名证书。

可选:如果未提供

SSLCertificatesSasUrl参数,将通过PrimaryUrl或SecondaryUrl参数从域控制器自动下载证书。 或者,可以手动导出用于 LDAPS 身份验证的证书,并将其作为 Blob 存储上传到 Azure 存储帐户。 然后,使用 SAS 授予对 Azure 存储资源的访问权限。

将 Azure VMware 解决方案的 DNS 解析配置为本地 Windows Server Active Directory。 在 Azure 门户中设置 DNS 转发器。 有关详细信息,请参阅为 Azure VMware 解决方案配置 DNS 转发器。

注意

有关 LDAPS 和证书颁发的详细信息,请联系安全团队或标识管理团队。

导出证书以进行 LDAPS 身份验证(可选)

首先,验证用于 LDAPS 的证书是否有效。 如果没有证书,请完成创建 LDAP 的证书的步骤,然后再继续。

若要验证证书是否有效,请执行以下操作:

使用管理员权限登录到启用了 LDAPS 的域控制器。

打开“运行”工具,输入“mmc”,然后选择“确定”。

选择“文件”>“添加/删除管理单元”。

在管理单元列表中,选择“证书”,然后选择“添加”。

在“证书管理单元”窗格中选择“计算机帐户”,然后选择“下一步”。

选中“本地计算机”,选择“完成”,然后选择“确定”。

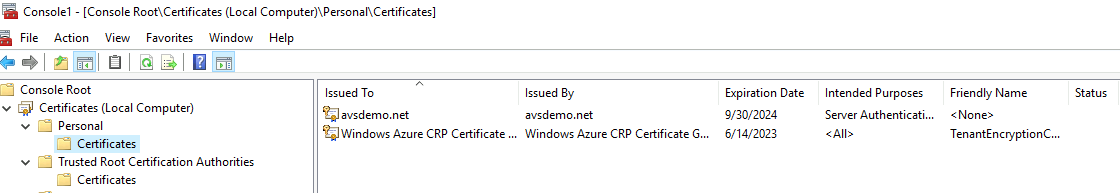

在“证书(本地计算机)”管理控制台中,展开“个人”文件夹,然后选择“证书”文件夹以查看已安装的证书。

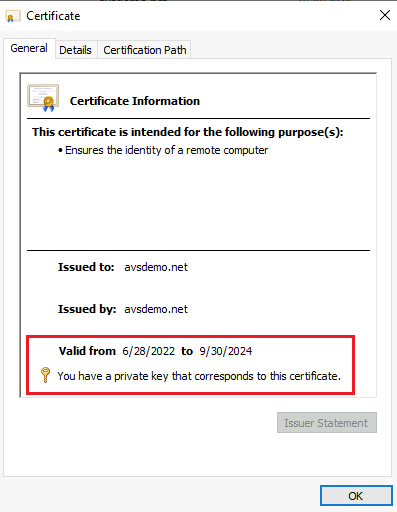

双击 LDAPS 的证书。 确保证书日期“验证起始日期”和“验证结束日期”是最新的,并且证书具有与证书对应的私钥。

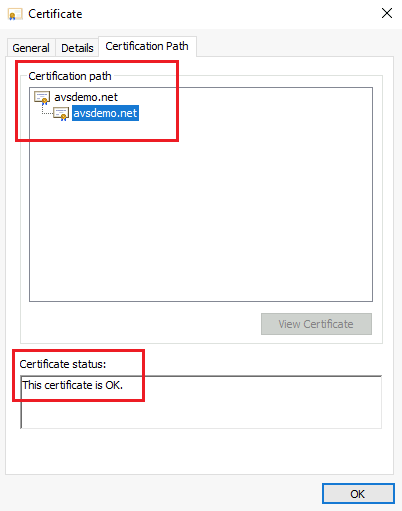

在同一对话框中,选择“证书路径”选项卡,并验证“证书路径”的值是否有效。 它应包括根 CA 的证书链和可选中间证书。 检查“证书状态”是否为“正常”。

选择“确定”。

若要导出证书,请执行以下操作:

- 在“证书”控制台中,右键单击 LDAPS 证书,然后选择“所有任务”>“导出”。 此时会打开“证书导出向导”。 选择下一步。

- 在“导出私钥”部分中,选择“不,不导出私钥”,然后选择“下一步”。

- 在“导出文件格式”部分中,选择“Base-64 编码的 X.509 (.CER)”,然后选择“下一步”。

- 在“要导出的文件”部分中,选择“浏览”。 选择要导出证书的文件夹位置,并输入名称。 再选择“保存”。

注意

如果多个域控制器设置为使用 LDAPS,请对每个其他域控制器重复导出过程,以导出相应的证书。 请注意,只能在 New-LDAPSIdentitySource 运行工具中引用两个 LDAPS 服务器。 如果证书是通配符证书(例如 .avsdemo.net),则只从其中一个域控制器导出证书。

将 LDAPS 证书上传到 Blob 存储并生成 SAS URL(可选)

接下来,将导出到 Azure 存储帐户的证书文件(.cer 格式)作为 Blob 存储进行上传。 然后,使用 SAS 授予对 Azure 存储资源的访问权限。

如果需要多个证书,请单独上传每个证书并为每个证书生成一个 SAS URL。

重要

记得复制所有 SAS URL 字符串。 离开页面后,将无法访问这些字符串。

提示

合并证书的另一种方法是将所有证书链存储在一个文件中,如 VMware 知识库文章中详述。 然后,为包含所有证书的文件生成一个 SAS URL。

为 Windows Server Active Directory 域解析设置 NSX-T DNS

创建 DNS 区域并将其添加到 DNS 服务。 完成在 Azure 门户中配置 DNS 转发器中的步骤。

完成这些步骤后,请验证 DNS 服务是否包括 DNS 区域。

Azure VMware 解决方案私有云现在应该能够正确解析本地 Windows Server Active Directory 域名。

使用 LDAP 通过 SSL 添加 Windows Server Active Directory

若要使用 SSL 将基于 LDAP 的 Windows Server Active Directory 作为外部标识源添加到 vCenter Server,并与 SSO 一起使用,请运行 New-LDAPIdentitySource cmdlet。

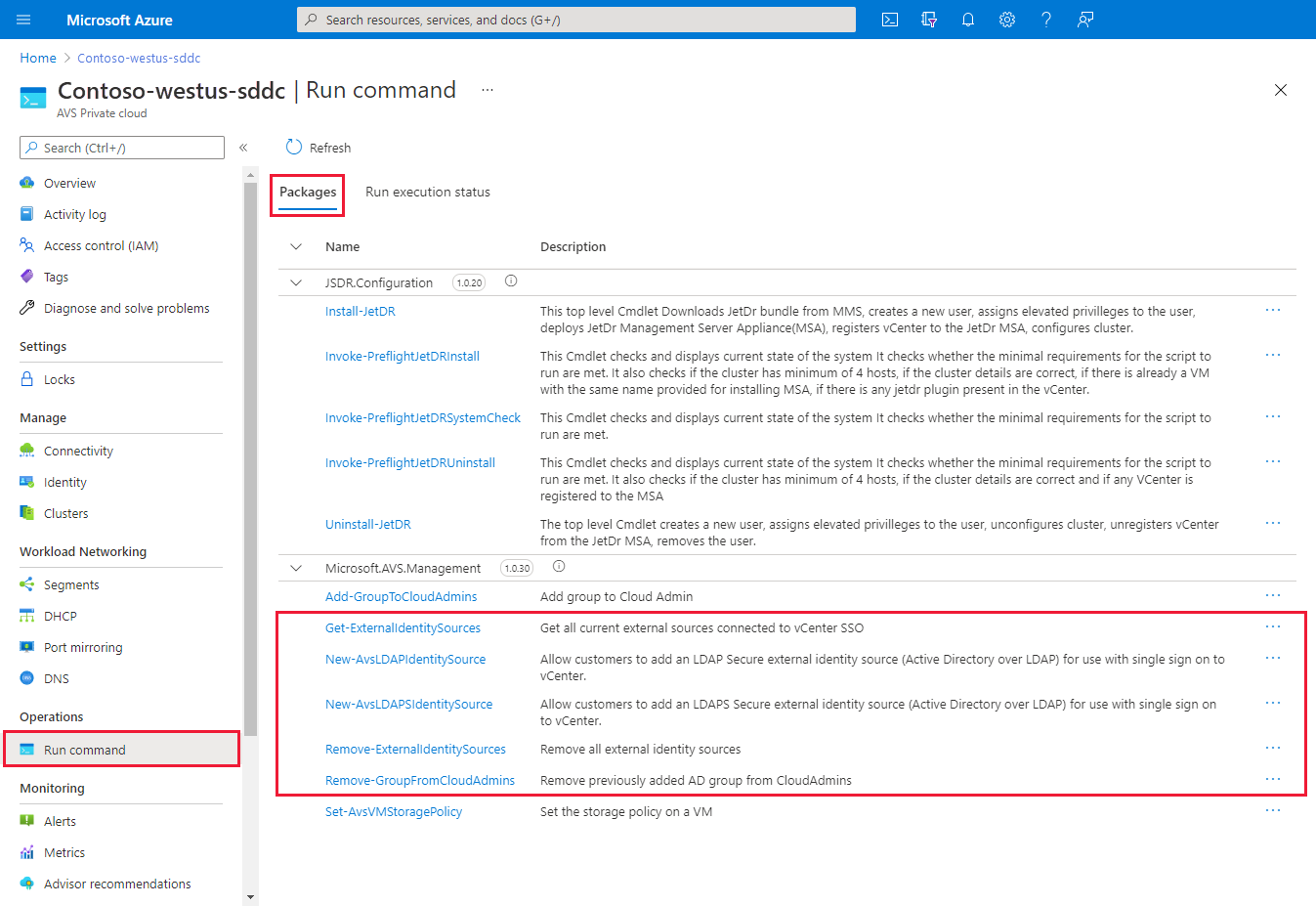

转到 Azure VMware 解决方案私有云,然后选择“运行命令”>“包”>“New-LDAPSIdentitySource”。

提供所需的值或修改默认值,然后选择“运行”。

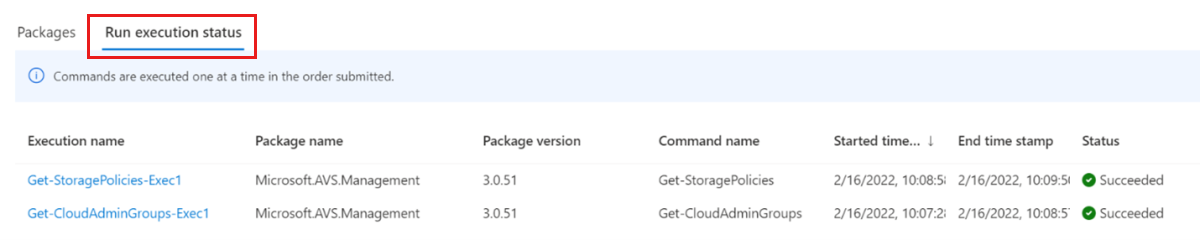

名称 描述 GroupName 外部标识源中授予 CloudAdmin 访问权限的组。 例如 avs-admins。 SSLCertificatesSasUrl SAS 字符串的路径,其中包含用于对 Windows Server Active Directory 源进行身份验证的证书。 用逗号分隔多个证书。 例如 pathtocert1,pathtocert2。 凭据 用于对 Windows Server Active Directory 源进行身份验证的域用户名和密码(不是 CloudAdmin)。 使用 <username@avslab.local>格式。BaseDNGroups 搜索组的位置。 例如 CN=group1, DC=avsldap,DC=local。 LDAP 身份验证需要基准 DN。 BaseDNUsers 搜索有效用户的位置。 例如 CN=users,DC=avsldap,DC=local。 LDAP 身份验证需要基准 DN。 PrimaryUrl 外部标识源的主 URL。 例如 ldaps://yourserver.avslab.local:636。SecondaryURL 如果主 URL 出现故障,则为辅助回退 URL。 例如 ldaps://yourbackupldapserver.avslab.local:636。DomainAlias 对于 Windows Server Active Directory 标识源,是域的 NetBIOS 名称。 将 Windows Server Active Directory 域的 NetBIOS 名称添加为标识源的别名,通常采用 avsldap\ 格式。 DomainName 域的完全限定的域名 (FQDN)。 例如 avslab.local。 Name 外部标识源的名称。 例如 avslab.local。 最长保留时间 cmdlet 输出的保持期。 默认值为 60 天。 指定用于执行的名称 一个字母数字名称。 例如,addExternalIdentity。 超时 一个时间段,在该时间段后如果 cmdlet 未完成运行将退出。 若要监视进度并确认成功完成,请查看“通知”或“运行执行状态”窗格。

重要

如果运行命令 New-LDAPSIdentitySource 失败,请使用运行命令 Debug-LDAPSIdentitySources 排查问题。

使用 LDAP 添加 Windows Server Active Directory

若要将基于 LDAP 的 Windows Server Active Directory 作为外部标识源添加到 vCenter Server,并与 SSO 一起使用,请运行 New-LDAPIdentitySource cmdlet。

选择“运行命令”>“包”>“New-LDAPIdentitySource”。

提供所需的值或修改默认值,然后选择“运行”。

名称 说明 Name 外部标识源的名称。 例如 avslab.local。 此名称显示在 vCenter Server 中。 DomainName 域的 FQDN。 例如 avslab.local。 DomainAlias 对于 Windows Server Active Directory 标识源,是域的 NetBIOS 名称。 将 Windows Server Active Directory 域的 NetBIOS 名称添加为标识源的别名,通常采用 *avsldap* 格式。 PrimaryUrl 外部标识源的主 URL。 例如 ldap://yourserver.avslab.local:389。SecondaryURL 如果主 URL 出现故障,则为辅助回退 URL。 BaseDNUsers 搜索有效用户的位置。 例如 CN=users,DC=avslab,DC=local。 LDAP 身份验证需要基准 DN。 BaseDNGroups 搜索组的位置。 例如 CN=group1, DC=avslab,DC=local。 LDAP 身份验证需要基准 DN。 凭据 用于对 Windows Server Active Directory 源进行身份验证的域用户名和密码(不是 CloudAdmin)。 用户必须采用 <username@avslab.local>格式。GroupName 外部标识源中授予 CloudAdmin 访问权限的组。 例如 avs-admins。 最长保留时间 cmdlet 输出的保持期。 默认值为 60 天。 指定用于执行的名称 一个字母数字名称。 例如,addExternalIdentity。 超时 一个时间段,在该时间段后如果 cmdlet 未完成运行将退出。 若要监视进度,请查看“通知”或“运行执行状态”窗格。

将现有 Windows Server Active Directory 组添加到 CloudAdmin 组

重要

不支持嵌套组。 使用嵌套组可能会导致访问丢失。

CloudAdmin 组中的用户拥有与 vCenter Server SSO 中定义的 CloudAdmin (<cloudadmin@vsphere.local>) 角色相同的用户权限。 若要将现有 Windows Server Active Directory 组添加到 CloudAdmin 组,请运行 Add-GroupToCloudAdmins cmdlet。

选择“运行命令”>“包”>“Add-GroupToCloudAdmins”。

输入或选择所需的值,然后选择“运行”。

名称 描述 GroupName 要添加的组的名称。 例如 VcAdminGroup。 最长保留时间 cmdlet 输出的保持期。 默认值为 60 天。 指定用于执行的名称 一个字母数字名称。 例如 addADgroup。 超时 一个时间段,在该时间段后如果 cmdlet 未完成运行将退出。 查看“通知”或“运行执行状态”窗格来了解进度。

列出外部标识源

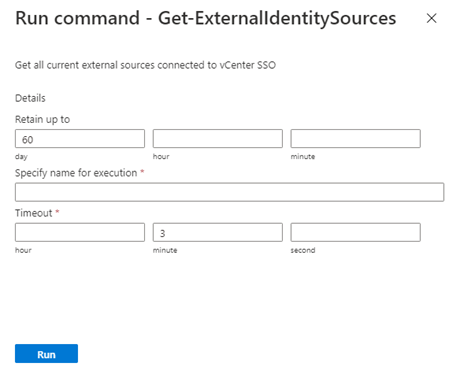

若要列出已与 vCenter Server SSO 集成的所有外部标识源,请运行 Get-ExternalIdentitySources cmdlet。

登录 Azure 门户。

注意

如果需要访问适用于美国政府的 Azure 门户,请转到

<https://portal.azure.us/>。选择“运行命令”>“包”>“Get-ExternalIdentitySources”。

输入或选择所需的值,然后选择“运行”。

名称 描述 最长保留时间 cmdlet 输出的保持期。 默认值为 60 天。 指定用于执行的名称 一个字母数字名称。 例如 getExternalIdentity。 超时 一个时间段,在该时间段后如果 cmdlet 未完成运行将退出。 若要查看进度,请查看“通知”或“运行执行状态”窗格。

将其他 vCenter Server 角色分配给 Windows Server Active Directory 标识

添加基于 LDAP 或 LDAPS 的外部标识后,可以根据组织的安全控制将 vCenter Server 角色分配给 Windows Server Active Directory 安全组。

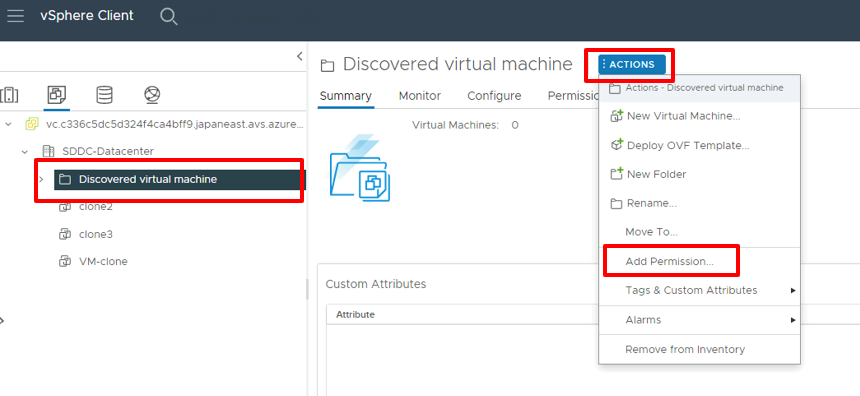

以 CloudAdmin 身份登录到 vCenter Server 后,从清单中选择一个项目,选择“操作”菜单,然后选择“添加权限”。

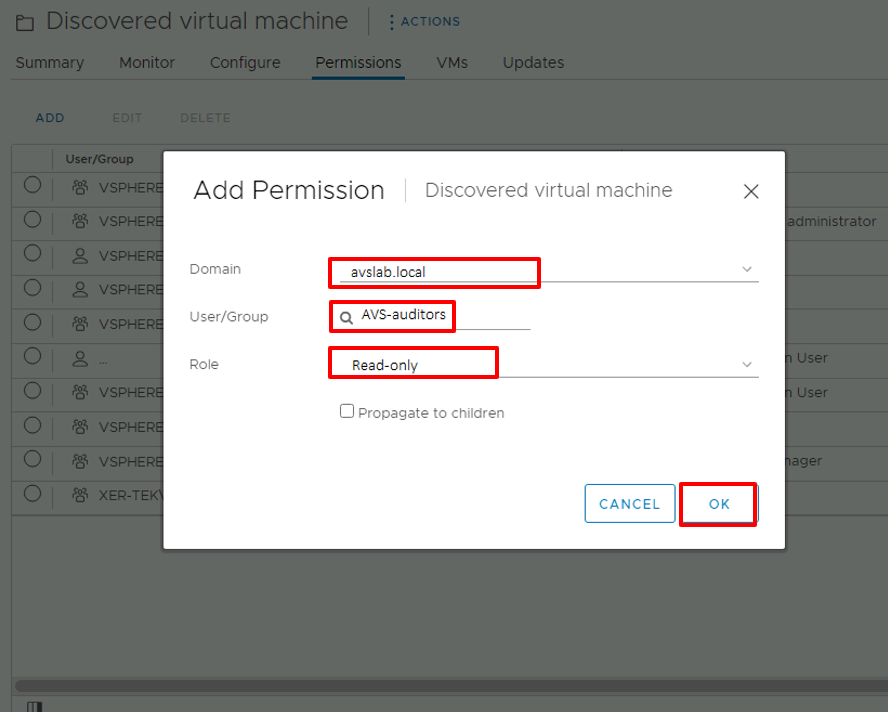

在“添加权限”对话框中:

- 域:选择以前添加的 Windows Server Active Directory 实例。

- 用户/组:输入用户或组名称,搜索然后选择。

- 角色:选择要分配的角色。

- 传播到子资源:(可选)选中复选框可将权限传播到子资源。

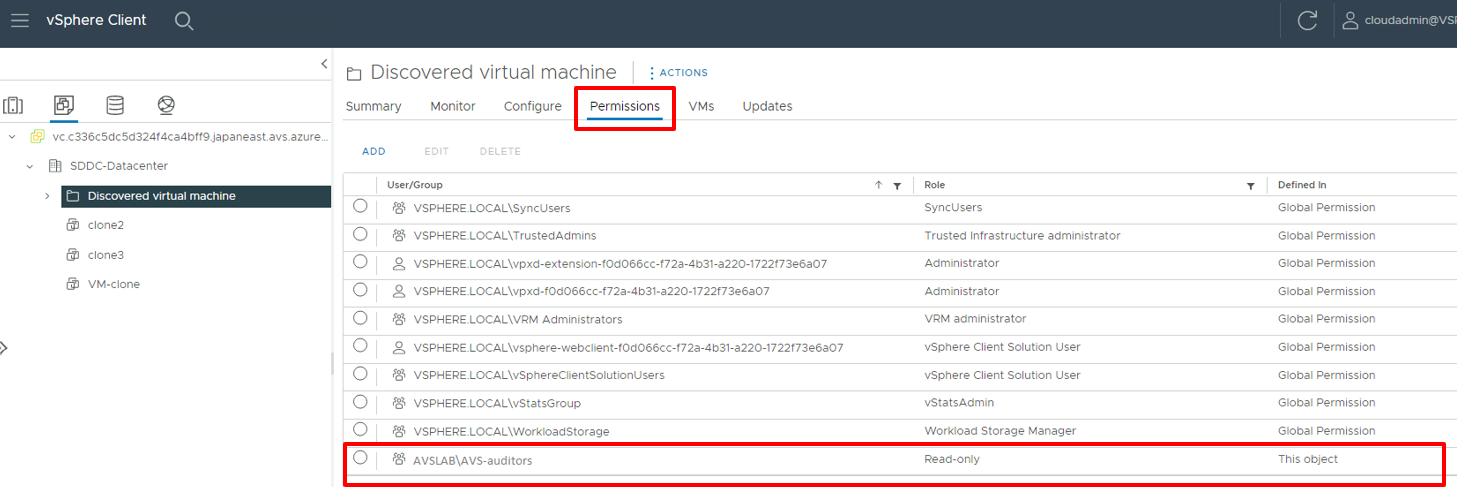

选择“权限”选项卡并验证是否已添加权限分配。

用户现在应该能够使用其 Windows Server Active Directory 凭据登录到 vCenter Server。

从 CloudAdmin 角色中删除 Windows Server Active Directory 组

若要从 CloudAdmin 角色中删除特定的 Windows Server Active Directory 组,请运行 Remove-GroupFromCloudAdmins cmdlet。

选择“运行命令”>“包”>“Remove-GroupFromCloudAdmins”。

输入或选择所需的值,然后选择“运行”。

名称 描述 GroupName 要删除的组的名称。 例如 VcAdminGroup。 最长保留时间 cmdlet 输出的保持期。 默认值为 60 天。 指定用于执行的名称 一个字母数字名称。 例如 removeADgroup。 超时 一个时间段,在该时间段后如果 cmdlet 未完成运行将退出。 若要查看进度,请查看“通知”或“运行执行状态”窗格。

删除所有现有的外部标识源

若要一次性删除所有现有的外部标识源,请运行 Remove-ExternalIdentitySources cmdlet。

选择“运行命令”>“包”>“Remove-ExternalIdentitySources”。

输入或选择所需的值,然后选择“运行”:

名称 描述 最长保留时间 cmdlet 输出的保持期。 默认值为 60 天。 指定用于执行的名称 一个字母数字名称。 例如,remove_ExternalIdentity。 超时 一个时间段,在该时间段后如果 cmdlet 未完成运行将退出。 若要查看进度,请查看“通知”或“运行执行状态”窗格。

轮换现有的外部标识源帐户的用户名或密码

轮换用于在域控制器中对 Windows Server Active Directory 源进行身份验证的帐户的密码。

选择“运行命令”>“包”>“Update-IdentitySourceCredential”。

输入或选择所需的值,然后选择“运行”。

名称 描述 凭据 用于对 Windows Server Active Directory 源进行身份验证的域用户名和密码(不是 CloudAdmin)。 用户必须采用 <username@avslab.local>格式。DomainName 域的 FQDN。 例如 avslab.local。 若要查看进度,请查看“通知”或“运行执行状态”窗格。

警告

如果未提供 DomainName 的值,则会删除所有外部标识源。 仅在域控制器中轮换密码后,才运行 cmdlet Update-IdentitySourceCredential。

续订 LDAPS 标识源的现有证书

续订域控制器中的现有证书。

可选:如果证书存储在默认域控制器中,则此步骤是可选的。 将 SSLCertificatesSasUrl 参数留空,将从默认域控制器下载新证书,并在 vCenter 中自动更新。 如果选择不使用默认方式,请导出证书以进行 LDAPS 身份验证、将 LDAPS 证书上传到 Blob 存储并生成 SAS URL。 保存 SAS URL 以供下一步使用。

选择“运行命令”>“包”>“Update-IdentitySourceCertificates”。

提供所需的值和新的 SAS URL(可选),然后选择“运行”。

字段 值 DomainName* 域的 FQDN,例如 avslab.local。 SSLCertificatesSasUrl(可选) 用于身份验证的 SAS 路径 URI 的逗号分隔的列表。 确保包含读取权限。 若要生成,请将证书放置在任何存储帐户 Blob 中,然后右键单击证书并生成 SAS。 如果用户未提供此字段的值,将从默认域控制器下载证书。 查看“通知”或“运行执行状态”窗格来了解进度。