你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为VMware NSX 设置外部标识源

本文介绍如何在 Azure VMware 解决方案实例中为 VMware NSX 设置外部标识源。

可以将 NSX 设置为使用外部轻型目录访问协议 (LDAP) 目录服务对用户进行身份验证。 用户可以使用其 Windows Server Active Directory 帐户凭据或来自第三方 LDAP 服务器的凭据登录。 然后,可以为该帐户分配 NSX 角色,就像在本地环境中一样,为 NSX 用户提供基于角色的访问。

先决条件

从 Windows Server Active Directory 网络到 Azure VMware 解决方案私有云的正常连接。

从 Windows Server Active Directory 服务器到在其中部署 NSX 的 Azure VMware 解决方案实例的管理网络的网络路径。

具有有效证书的 Windows Server Active Directory 域控制器。 证书可由 Windows Server Active Directory 证书服务证书颁发机构 (CA) 或第三方 CA 颁发。

建议使用位于 Azure VMware 解决方案软件定义的数据中心所在的同一 Azure 区域中的两个域控制器。

注意

不建议将自签名证书用于生产环境。

具有管理员权限的帐户。

正确配置的 Azure VMware 解决方案 DNS 区域和 DNS 服务器。 有关详细信息,请参阅“配置 NSX DNS 以解析 Windows Server Active Directory 域并设置 DNS 转发器”。

注意

有关安全 LDAP (LDAPS) 和证书颁发的详细信息,请联系安全团队或标识管理团队。

使用 Windows Server Active Directory 作为 LDAPS 标识源

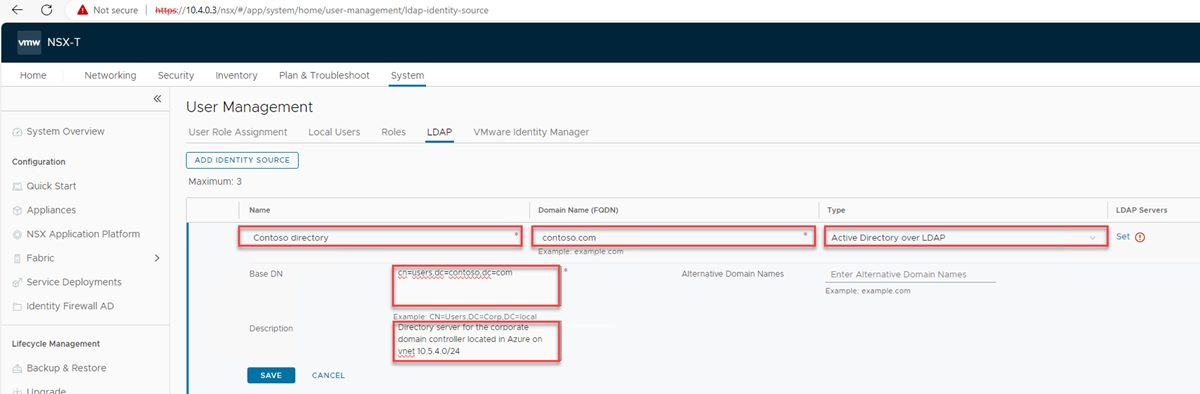

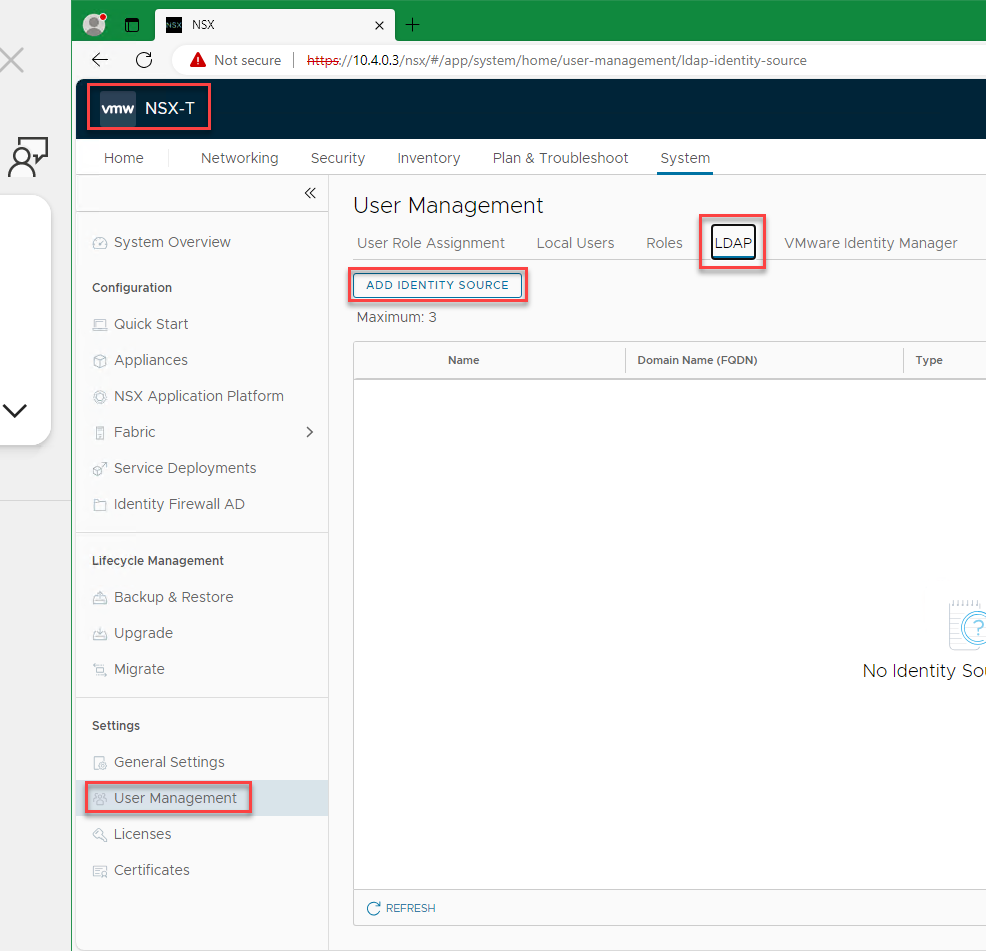

登录到 NSX 管理器,然后转到“系统>用户管理>LDAP>添加标识源”。

输入名称、域名 (FQDN)、类型和 Base DN 的值。 可以添加说明(可选)。

基本 DN 是保留用户帐户的容器。 基本 DN 是 LDAP 服务器在身份验证请求中搜索用户时使用的起点。 例如,CN=users,dc=azfta,dc=com。

注意

可以将多个目录用作 LDAP 提供程序。 例如,如果你有多个 Windows Server Azure 目录域,并且使用 Azure VMware 解决方案来合并工作负荷。

接下来,在 LDAP 服务器下,选择“设置”,如前面的屏幕截图所示。

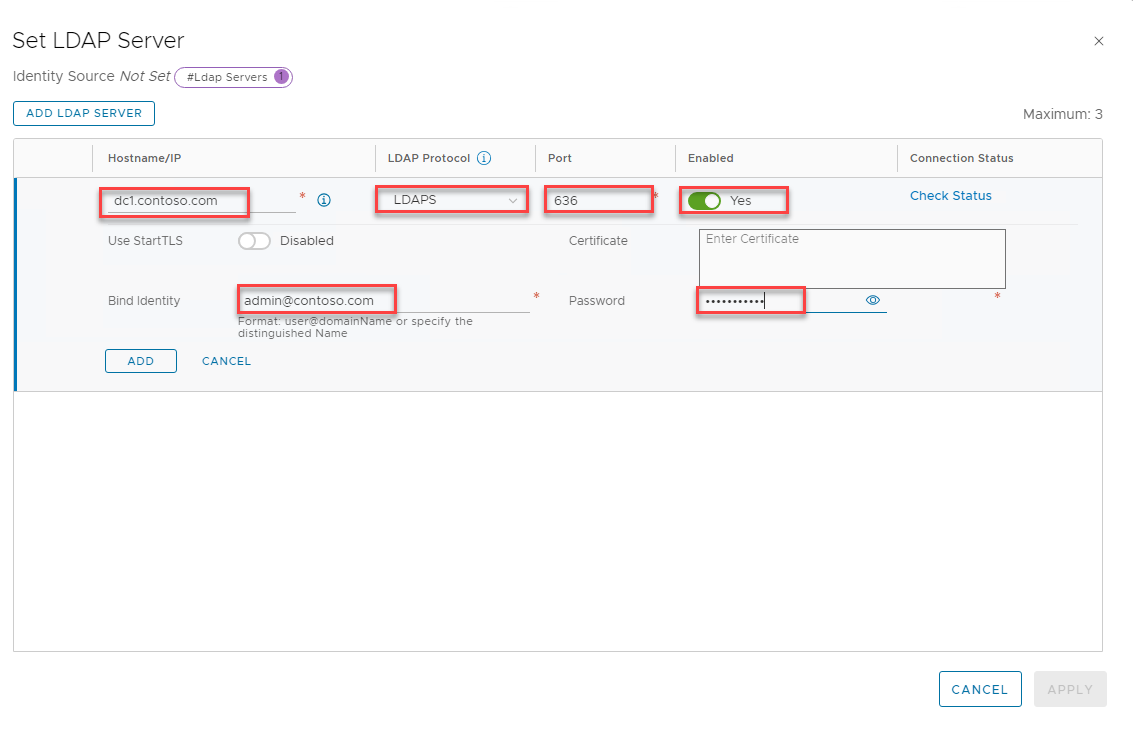

在“设置 LDAP 服务器”上,选择“添加 LDAP 服务器”,然后输入或选择以下项的值:

名称 操作 主机名/IP 输入 LDAP 服务器的 FQDN 或 IP 地址。 例如,azfta-dc01.azfta.com 或 10.5.4.4。 LDAP 协议 选择 LDAPS。 端口 保留默认安全 LDAP 端口。 Enabled 保留为“是”。 使用启动 TLS 仅当使用标准(不安全)LDAP 时才是必需的。 绑定标识 使用具有域管理员权限的帐户。 例如 <admin@contoso.com>。密码 输入 LDAP 服务器的密码。 此密码是用于示例 <admin@contoso.com>帐户的密码。Certificate 留空(请参阅步骤 6)。

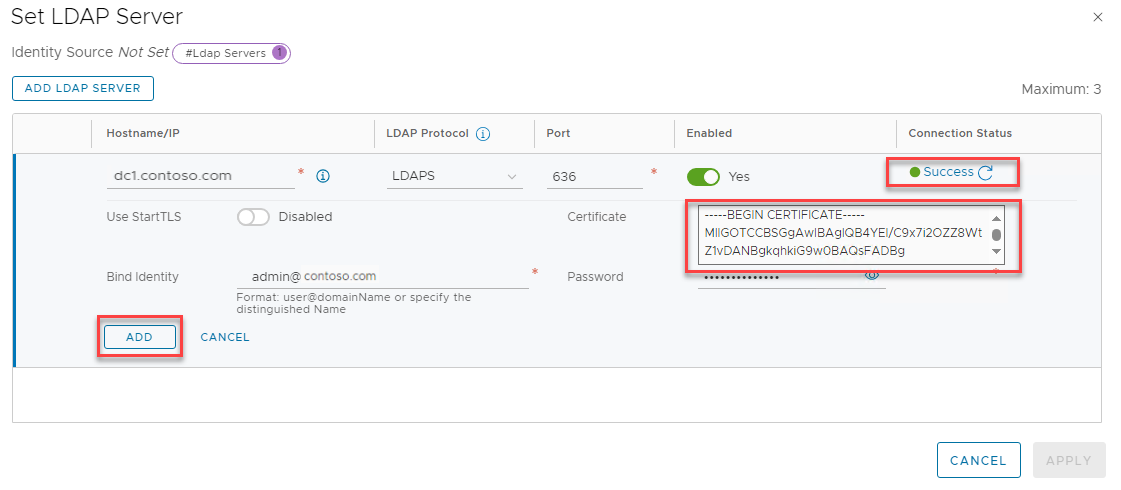

页面更新并显示连接状态后,选择“添加”,然后选择“应用”。

在“用户管理”上,选择“保存”以完成更改。

若要添加第二个域控制器或其他外部标识提供者,请返回到步骤 1。

注意

建议的做法是让两个域控制器充当 LDAP 服务器。 还可以将 LDAP 服务器放在负载均衡器后面。

将角色分配给 Windows Server Active Directory 标识

添加外部标识后,可以根据组织的安全控制将 NSX 角色分配给 Windows Server Active Directory 安全组。

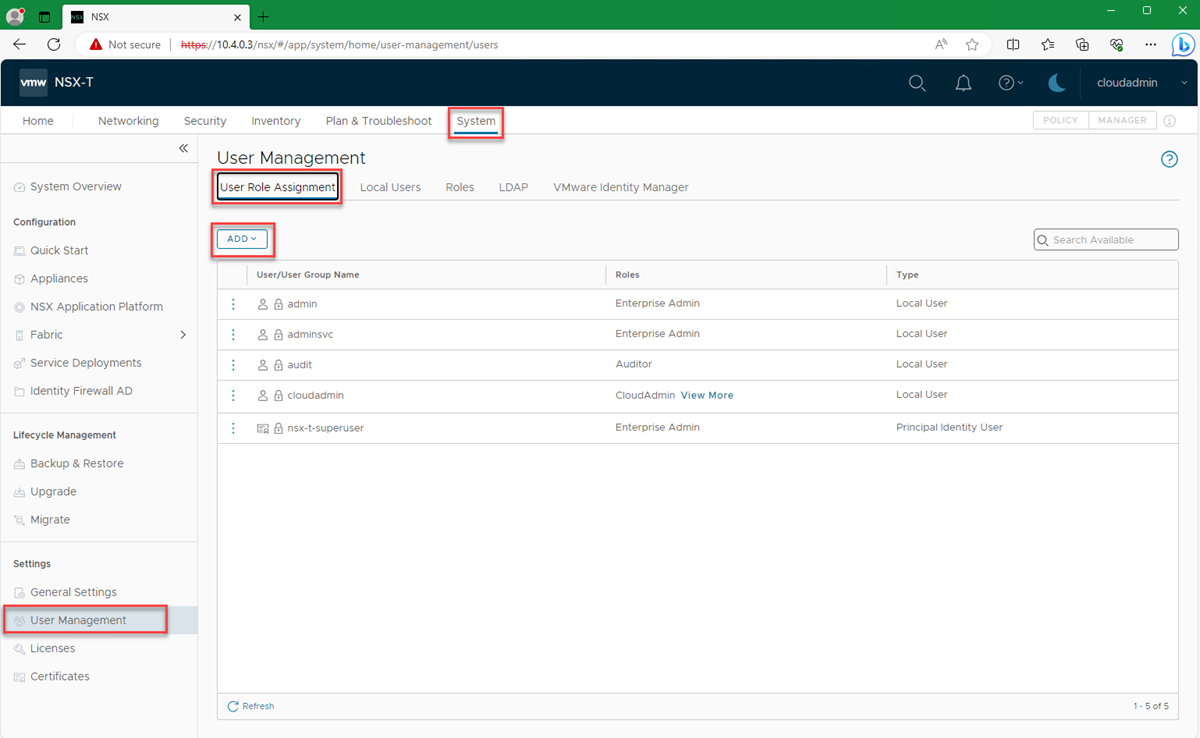

在 NSX 管理器中,转到“系统>用户管理>用户角色分配>添加”。

选择“添加”>“LDAP 的角色分配”。

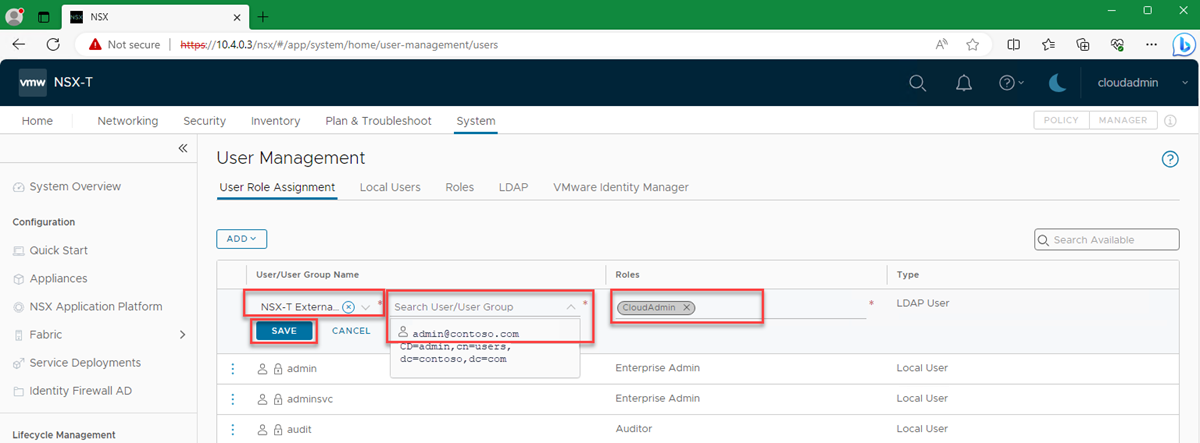

选择在上一部分的步骤 3 中选择的外部标识提供者。 例如,NSX 外部标识提供者。

输入用户名的前几个字符、用户的登录 ID 或组名称以搜索 LDAP 目录。 然后从结果列表中选择一个用户或组。

选择角色。 在此示例中,为 FTAdmin 用户分配 CloudAdmin 角色。

选择“保存”。

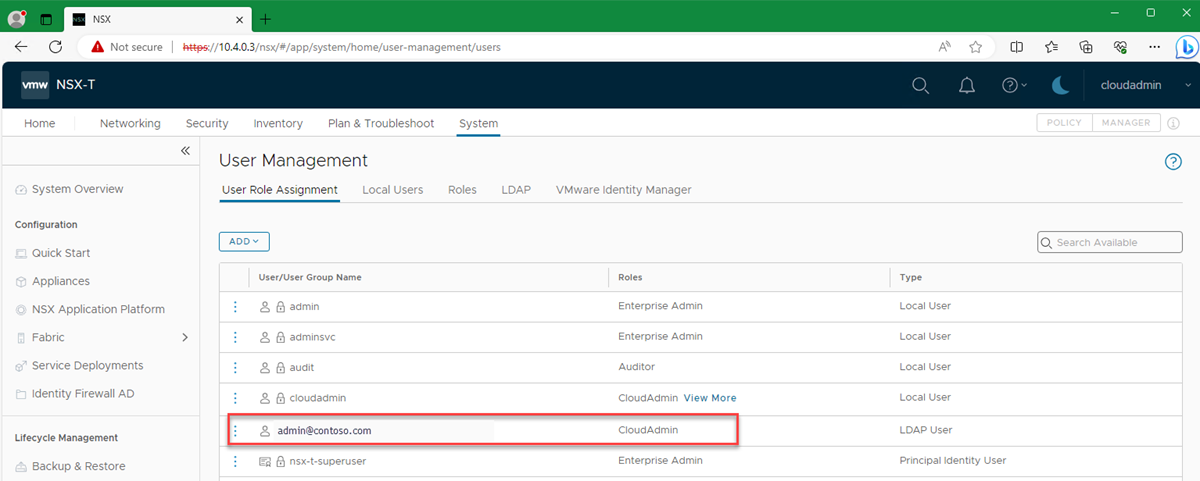

在“用户角色分配”下,验证权限分配是否会显示。

用户现在应该能够使用其 Windows Server Active Directory 凭据登录到 NSX 管理器。