你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

如何为更改跟踪和清单创建警报

重要

使用 Log Analytics 代理的更改跟踪和清单功能已于 2024 年 8 月 31 日停用,在 2025 年 2 月 1 日之前将提供有限支持。 建议使用 Azure Monitoring 代理作为新的支持代理。 遵循有关从使用 Log Analytics 更改跟踪和库存到使用 Azure Monitoring Agent 版本更改跟踪和库存的迁移指南。

注意

由于服务已于 2024 年 8 月 31 日停用,将不再允许通过 Azure 门户进行使用 Log Analytics 的更改跟踪和清单的加入。 建议配置新版本的使用 AMA 的更改跟踪和清单。 你在使用旧代理的更改跟踪和清单上的现有虚拟机将继续工作到 2025 年 2 月 1 日。 有关详细信息,请参阅使用 Azure Monitor 代理启用更改跟踪和盘存。

Azure 中的警报会主动通知你 runbook 作业、服务运行状况问题或与自动化帐户相关的其他情况的结果。 Azure 自动化不包括预配置的警报规则,但你可以基于其生成的数据创建自己的警报规则。 本文分步介绍了如何创建基于更改跟踪和清单识别到的更改的预警规则。

如果你不熟悉 Azure Monitor 警报,请在开始之前参阅 Microsoft Azure 中的警报概述。 若要详细了解使用日志查询的警报,请参阅 Azure Monitor 中的日志警报。

创建警报

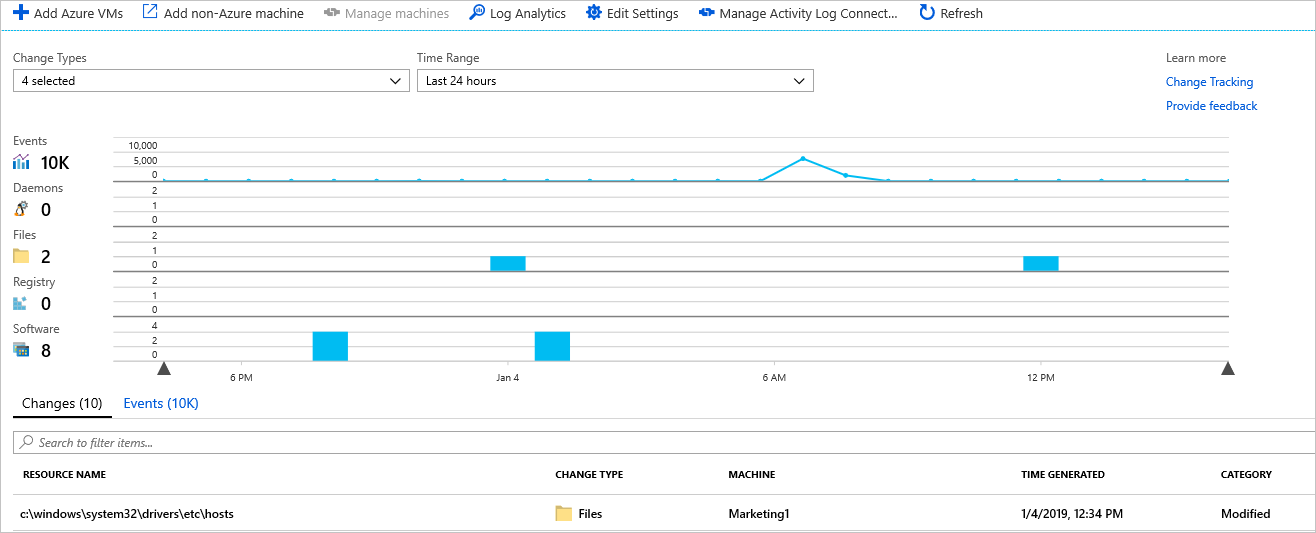

下面的示例展示了在一台虚拟机上修改了 c:\windows\system32\drivers\etc\hosts 文件。 此文件非常重要,因为 Windows 需要使用它将主机名解析为 IP 地址。 此操作优先于 DNS,可能导致连接问题。 此外,可能导致将流量重定向到恶意网站或危险网站。

让我们使用此示例来探讨针对更改创建警报的步骤。

在虚拟机的“更改跟踪”页上,选择“Log Analytics”。

在“日志搜索”中,使用查询

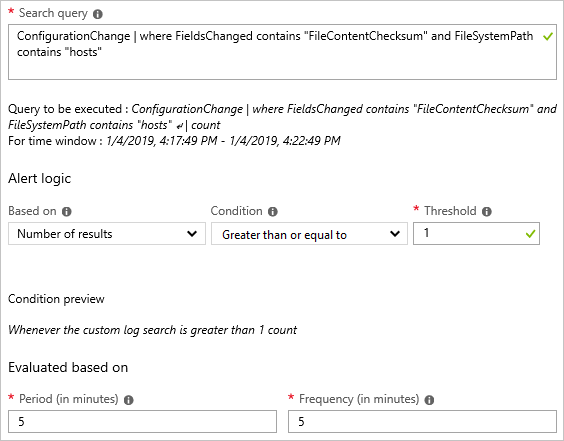

ConfigurationChange | where FieldsChanged contains "FileContentChecksum" and FileSystemPath contains "hosts"查找 hosts 文件的内容更改。 此查询查找完全限定的路径名称包含“hosts”一词的文件的内容更改。 还可将路径部分更改为完全限定的格式来请求特定的文件,例如,使用FileSystemPath == "c:\windows\system32\drivers\etc\hosts"来这样做。在此查询返回结果后,选择“日志搜索”中的“新建预警规则”,以打开“警报创建”页。 还可以通过 Azure 门户中的“Azure Monitor”导航到此页。

再次检查查询,并修改“警报逻辑”。 在本示例中,你希望在检测到更改的情况下触发警报,即使只在环境中的所有计算机上检测到一个更改。

在设置警报逻辑后,分配操作组,以执行响应警报触发的操作。 在本例中,我们将设置要发送的电子邮件,以及要创建的 IT 服务管理 (ITSM) 票证。

按照以下步骤设置警报,以获取更新部署的状态。 如果不熟悉 Azure 警报,请参阅 Azure 警报概述。

配置警报对应的操作组

配置警报后,可以设置操作组,即用于多个警报的一组操作。 这些操作可能包括电子邮件通知、Runbook、Webhook 等。 若要了解有关操作组的详细信息,请参阅创建和管理操作组。

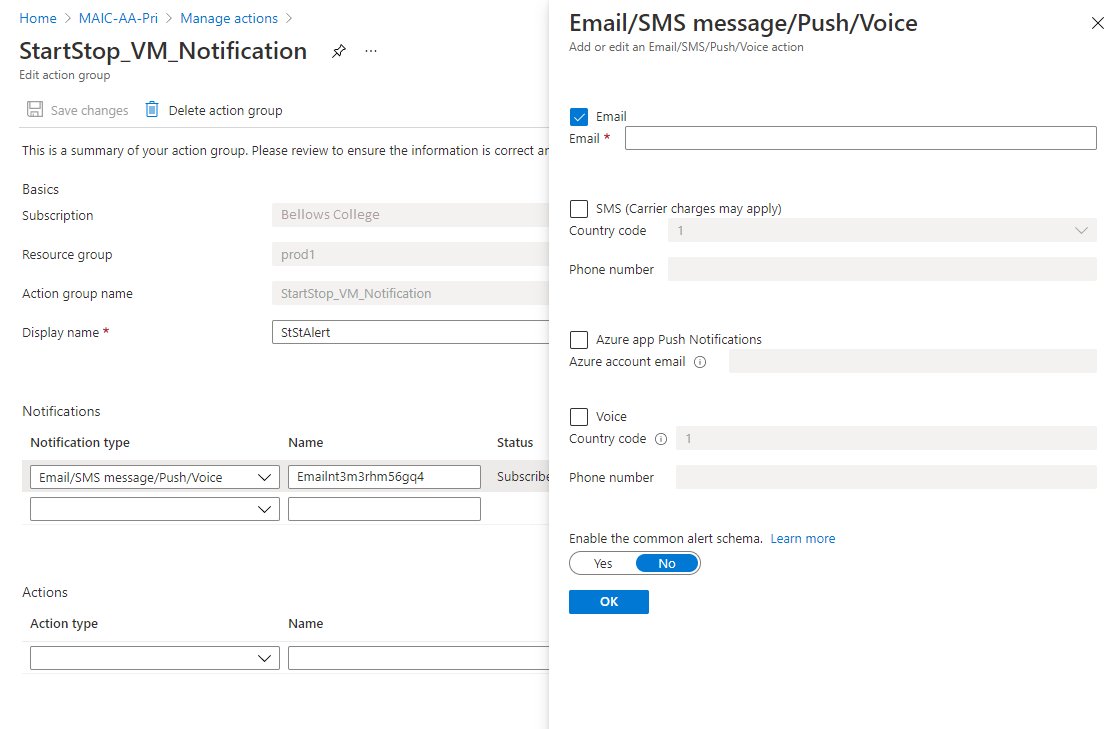

选择警报,然后在“操作组”下选择“新建”。

输入操作组的全名和短名称。 使用指定的组发送通知时,更新管理将使用短名称。

在“操作”下,输入指定操作的名称,例如“电子邮件通知”。

对于“操作类型”,选择适当的类型(例如“电子邮件/短信/推送/语音”)。

选择铅笔图标来编辑操作详细信息。

填写操作类型的窗格。 例如,如果使用“电子邮件/短信/推送/语音”发送电子邮件,请输入操作名称,选中“电子邮件”复选框,输入有效的电子邮件地址,然后选择“确定”。

在“添加操作组”窗格中,选择“确定”。

对于警报电子邮件,你可以自定义电子邮件主题。 在“创建规则”下选择“自定义操作”,然后选择“电子邮件主题”。

完成后,请选择“创建警报规则”。

后续步骤

详细了解 Azure Monitor 中的警报。

了解日志查询,以从 Log Analytics 工作区检索和分析数据。

在 Log Analytics 工作区中分析使用情况介绍了如何根据数据使用情况进行分析和警告。