安装 ATA - 步骤 6

适用于:高级威胁分析版本 1.9

步骤 6:配置事件收集

配置事件集合

为了增强检测功能,ATA 需要以下 Windows 事件:4776、4732、4733、4728、4729、4756、4757 和 7045。 这些 Windows 事件由 ATA 轻型网关自动读取,或者如果未部署 ATA 轻型网关,可以通过以下两种方式之一将其转发到 ATA 网关:将 ATA 网关配置为侦听 SIEM 事件或 配置 Windows 事件转发。

注意

对于 ATA 1.8 及更高版本,ATA 轻型网关不再需要 Windows 事件收集配置。 ATA 轻型网关现在在本地读取事件,而无需配置事件转发。

除了收集和分析传入和传出域控制器的网络流量外,ATA 还可以使用 Windows 事件进一步增强检测。 它将事件 4776 用于 NTLM,它增强了各种检测和事件 4732、4733、4728、4729、4756 和 4757,以增强敏感组修改的检测。 这可以从 SIEM 接收,也可以通过从域控制器设置 Windows 事件转发来接收。 收集的事件为 ATA 提供了无法通过域控制器网络流量获取的其他信息。

SIEM/Syslog

若要使 ATA 能够使用 Syslog 服务器中的数据,需要执行以下步骤:

- 将 ATA 网关服务器配置为侦听和接受从 SIEM/Syslog 服务器转发的事件。

注意

ATA 仅侦听 IPv4,而不侦听 IPv6。

- 将 SIEM/Syslog 服务器配置为将特定事件转发到 ATA 网关。

重要

- 不要将所有 Syslog 数据转发到 ATA 网关。

- ATA 支持来自 SIEM/Syslog 服务器的 UDP 流量。

有关如何配置特定事件转发到另一个服务器的信息,请参阅 SIEM/Syslog 服务器的产品文档。

注意

如果不使用 SIEM/Syslog 服务器,可以将 Windows 域控制器配置为转发由 ATA 收集和分析的 Windows 事件 ID 4776。 Windows 事件 ID 4776 提供有关 NTLM 身份验证的数据。

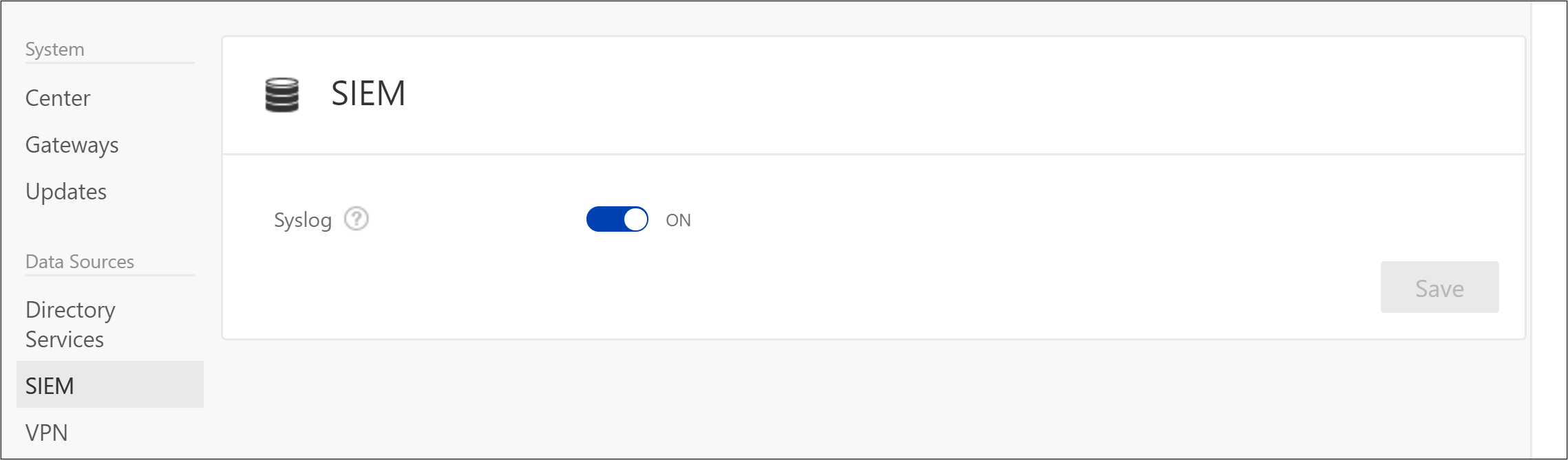

配置 ATA 网关以侦听 SIEM 事件

在 ATA 配置中,在“ 数据源 ”下,单击“ SIEM ”并打开 “Syslog ”,然后单击“ 保存”。

将 SIEM 或 Syslog 服务器配置为将 Windows 事件 ID 4776 转发到其中一个 ATA 网关的 IP 地址。 有关配置 SIEM 的其他信息,请参阅 SIEM 联机帮助或技术支持选项,了解每个 SIEM 服务器的特定格式要求。

ATA 支持采用以下格式的 SIEM 事件:

RSA 安全分析

<Syslog 标头>RsaSA\n2015-5-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYY$\nMMM \n0x0

Syslog 标头是可选的。

所有字段之间都需要“\n”字符分隔符。

按顺序排列的字段包括:

- RsaSA 常量 (必须出现在) 。

- 实际事件的时间戳 (确保它不是到达 EM 或发送到 ATA) 的时间戳。 最好以毫秒为单位,这很重要。

- Windows 事件 ID

- Windows 事件提供程序名称

- Windows 事件日志名称

- 在本例中, (DC 接收事件的计算机的名称)

- 进行身份验证的用户的名称

- 源主机名的名称

- NTLM 的结果代码

顺序很重要,消息中不应包含任何其他内容。

MicroFocus ArcSight

CEF:0 |Microsoft |Microsoft Windows||Microsoft-Windows-Security-Auditing:4776 |域控制器尝试验证帐户的凭据。|低 |externalId=4776 cat=Security rt=1426218619000 shost=KKKK dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason 或错误代码

必须符合协议定义。

无 syslog 标头。

由管道) 分隔的部件 (标头部分必须 (存在,如协议) 中所述。

扩展 部件中的 以下键必须存在于 事件中:

- externalId = Windows 事件 ID

- rt = 实际事件 (的时间戳,请确保它不是到达 SIEM 或发送到 ATA) 的时间戳。 最好以毫秒为单位,这很重要。

- cat = Windows 事件日志名称

- shost = 源主机名

- dhost = 在本例中 (DC 接收事件的计算机)

- duser = 正在进行身份验证的用户

顺序对于 扩展 部件并不重要

对于这两个字段,必须有一个自定义键和 keyLable:

- “EventSource”

- “原因或错误代码”= NTLM 的结果代码

Splunk

<Syslog 标头>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYy\r\nMessage=

计算机尝试验证帐户的凭据。

身份验证包:MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

登录帐户:管理员

源工作站:SIEM

错误代码:0x0

Syslog 标头是可选的。

所有必填字段之间都有一个“\r\n”字符分隔符。 请注意,这些是十六进制) 中的控制字符 CRLF (0D0A,而不是文本字符。

字段采用 key=value 格式。

以下键必须存在并具有值:

- EventCode = Windows 事件 ID

- Logfile = Windows 事件日志名称

- SourceName = Windows 事件提供程序名称

- TimeGenerated = 实际事件的时间戳 (请确保它不是到达 SIEM 或发送到 ATA) 的时间戳。 格式应与 yyyyMMddHHmmss.FFFFFF 匹配,最好以毫秒为单位,这很重要。

- ComputerName = 源主机名

- 消息 = 来自 Windows 事件的原始事件文本

消息键和值必须是最后一个。

顺序对于键值对并不重要。

QRadar

QRadar 通过代理启用事件收集。 如果使用代理收集数据,则收集时间格式时不带毫秒数据。 由于 ATA 需要毫秒数据,因此需要将 QRadar 设置为使用无代理 Windows 事件集合。 有关详细信息,请参阅 QRadar:使用 MSRPC 协议的无代理 Windows 事件集合。

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

所需的字段包括:

集合的代理类型

Windows 事件日志提供程序名称

Windows 事件日志源

DC 完全限定的域名

Windows 事件 ID

TimeGenerated 是实际事件的时间戳, (确保它不是到达 SIEM 或发送到 ATA) 的时间戳。 格式应与 yyyyMMddHHmmss.FFFFFF 匹配,最好以毫秒为单位,这很重要。

消息是来自 Windows 事件的原始事件文本

确保键=值对之间有 \t。

注意

不支持对 Windows 事件集合使用 WinCollect。