ใช้ข้อมูลประจำตัวที่ได้รับการจัดการสำหรับ Azure กับ Azure Data Lake Storage ของคุณ

Azure Data Lake Storage ให้โมเดลความปลอดภัยแบบเลเยอร์ โมเดลนี้ช่วยให้คุณสามารถรักษาความปลอดภัยและควบคุมระดับการเข้าถึงบัญชีที่เก็บข้อมูลของคุณตามที่แอปพลิเคชันและสภาพแวดล้อมขององค์กรต้องการ โดยขึ้นอยู่กับชนิดและชุดย่อยของเครือข่ายหรือทรัพยากรที่ใช้ เมื่อมีการกำหนดค่ากฎเครือข่าย เฉพาะแอปพลิเคชันที่ร้องขอข้อมูลผ่านชุดเครือข่ายที่ระบุหรือผ่านชุดทรัพยากร Azure ที่ระบุเท่านั้นที่สามารถเข้าถึงบัญชีที่เก็บข้อมูลได้ คุณสามารถจำกัดการเข้าถึงบัญชีที่เก็บข้อมูลของคุณเฉพาะคำขอที่มาจากที่อยู่ IP ช่วง IP เครือข่ายย่อยใน Azure Virtual Network (VNet) หรืออินสแตนซ์ทรัพยากรของบริการ Azure บางอย่าง

ข้อมูลประจำตัวที่จัดการสำหรับ Azure ซึ่งเดิมเรียกว่าข้อมูลประจำตัวบริการที่จัดการ (MSI) จะช่วยในการจัดการความลับ ลูกค้า Microsoft Dataverse ที่ใช้ความสามารถของ Azure จะสร้างข้อมูลประจำตัวที่มีการจัดการ (ส่วนหนึ่งของการสร้างนโยบายองค์กร) ที่สามารถใช้ได้ตั้งแต่หนึ่งสภาพแวดล้อม Dataverse ขึ้นไป ข้อมูลประจำตัวที่มีการจัดการนี้ซึ่งจะถูกจัดเตรียมในผู้เช่าของคุณจะถูกใช้โดย Dataverse เพื่อเข้าถึงที่จัดเก็บข้อมูลดิบ Azure ของคุณ

ด้วยข้อมูลประจำตัวที่มีการจัดการ การเข้าถึงบัญชีที่เก็บข้อมูลของคุณจะถูกจำกัดเฉพาะคำขอที่มาจากสภาพแวดล้อม Dataverse ที่เกี่ยวข้องกับผู้เช่าของคุณ เมื่อ Dataverse เชื่อมต่อกับที่เก็บข้อมูลในนามของคุณ โดยจะมีข้อมูลบริบทเพิ่มเติมเพื่อพิสูจน์ว่าคำขอนั้นมาจากสภาพแวดล้อมที่ปลอดภัยและเชื่อถือได้ สิ่งนี้ทำให้การจัดเก็บอนุญาต Dataverse ให้เข้าถึงบัญชีที่เก็บข้อมูลของคุณ ข้อมูลประจำตัวที่มีการจัดการใช้เพื่อลงนามในข้อมูลบริบทเพื่อสร้างความน่าเชื่อถือ สิ่งนี้จะเพิ่มความปลอดภัยระดับแอปพลิเคชัน นอกเหนือจากความปลอดภัยของเครือข่ายและโครงสร้างพื้นฐานที่ Azure จัดเตรียมไว้สำหรับการเชื่อมต่อระหว่างบริการ Azure

ก่อนที่คุณจะเริ่มต้น

- จำเป็นต้องมี Azure CLI บนเครื่องของคุณ ดาวน์โหลดและติดตั้ง

- คุณต้องมีโมดูล PowerShell ทั้งสองนี้ หากคุณไม่มี ให้เปิด PowerShell และรันคำสั่งเหล่านี้:

- โมดูล Azure Az PowerShell:

Install-Module -Name Az - โมดูล Azure Az.Resources PowerShell:

Install-Module -Name Az.Resources - โมดูล PowerShell ผู้ดูแลระบบ Power Platform:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- โมดูล Azure Az PowerShell:

- ไปที่ไฟล์โฟลเดอร์ที่บีบอัดนี้ บน GitHub จากนั้นเลือก ดาวน์โหลด เพื่อดาวน์โหลด แยกไฟล์โฟลเดอร์ที่บีบอัดไปยังคอมพิวเตอร์ในตำแหน่งที่คุณสามารถเรียกใช้คำสั่ง PowerShell ไฟล์และโฟลเดอร์ทั้งหมดที่แยกออกมาจากโฟลเดอร์ที่ถูกบีบอัดจะต้องเก็บรักษาไว้ในตำแหน่งเดิม

- เราขอแนะนำให้คุณสร้างคอนเทนเนอร์ที่เก็บข้อมูลใหม่ภายใต้กลุ่มทรัพยากร Azure เดียวกัน เพื่อใช้งานคุณลักษณะนี้

เปิดใช้งานนโยบายองค์กรสำหรับการสมัครใช้งาน Azure ที่เลือก

สำคัญ

คุณต้องมีสิทธิ์การเข้าถึงบทบาทเจ้าของการสมัครสมาชิก Azure จึงจะทำภารกิจนี้ให้เสร็จสมบูรณ์ได้ รับ Azure ID การสมัครสมาชิก ของคุณจากหน้าภาพรวมสำหรับกลุ่มทรัพยากร Azure

- เปิด Azure CLI โดยรันเป็น ผู้ดูแลระบบ และเข้าสู่ระบบการสมัครใช้งาน Azure ของคุณโดยใช้คำสั่ง:

az loginข้อมูลเพิ่มเติม: เข้าสู่ระบบด้วย Azure CLI - (ทางเลือก) หากคุณมีการสมัครใช้งาน Azure หลายรายการ โปรดตรวจสอบว่าได้เรียกใช้

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }เพื่ออัปเดตการสมัครใช้งานเริ่มต้นของคุณ - ขยายโฟลเดอร์บีบอัดที่คุณดาวน์โหลดเป็นส่วนหนึ่งของ ก่อนที่คุณจะเริ่มต้น สำหรับฟีเจอร์นี้ไปยังตำแหน่งที่คุณสามารถเรียกใช้ PowerShell ได้

- หากต้องการเปิดใช้งานนโยบายองค์กรสำหรับการสมัครสมาชิก Azure ที่เลือก ให้เรียกใช้สคริปต์ PowerShell ./SetupSubscriptionForPowerPlatform.ps1

- ระบุรหัสการสมัครใช้งาน Azure

สร้างนโยบายองค์กร

สำคัญ

คุณต้องมีสิทธิ์การเข้าถึงบทบาท Azure เจ้าของ เพื่อทำภารกิจนี้ให้เสร็จสมบูรณ์ รับ Azure ID การสมัครสมาชิก, ตำแหน่ง และ กลุ่มทรัพยากร ชื่อ จากหน้าภาพรวมสำหรับกลุ่มทรัพยากร Azure

สร้างนโยบายองค์กร รันสคริปต์ PowerShell

./CreateIdentityEnterprisePolicy.ps1- ระบุรหัสการสมัครใช้งาน Azure

- ระบุชื่อของกลุ่มทรัพยากร Azure

- ระบุชื่อนโยบายองค์กรที่ต้องการ

- ระบุตำแหน่งของกลุ่มทรัพยากร Azure

บันทึกสำเนาของ ResourceId หลังจากสร้างนโยบาย

หมายเหตุ

ต่อไปนี้เป็นอินพุต ตำแหน่ง ที่ถูกต้องที่รองรับสำหรับการสร้างนโยบาย เลือกตำแหน่งที่ตั้งที่เหมาะสมที่สุดสำหรับคุณ

ตำแหน่งที่พร้อมใช้งานสำหรับนโยบายองค์กร

สหรัฐอเมริกา EUAP

ประเทศสหรัฐอเมริกา

แอฟริกาใต้

สหราชอาณาจักร

ออสเตรเลีย

เกาหลีใต้

ญี่ปุ่น

อินเดีย

ฝรั่งเศส

ยุโรป

เอเชีย

นอร์เวย์

เยอรมนี

สวิตเซอร์แลนด์

แคนาดา

บราซิล

UAE

สิงคโปร์

ให้สิทธิ์ผู้อ่านเข้าถึงนโยบายองค์กรผ่าน Azure

Dynamics 365 ผู้ดูแลระบบ และ Power Platform ผู้ดูแลระบบสามารถเข้าถึง Power Platform ศูนย์ผู้ดูแลระบบเพื่อกำหนดสภาพแวดล้อมให้กับนโยบายขององค์กรได้ หากต้องการเข้าถึงนโยบายขององค์กร จำเป็นต้องเป็นสมาชิกผู้ดูแลระบบ Key Vault Azure เพื่อมอบบทบาท ผู้อ่าน ให้กับผู้ดูแลระบบ Dynamics 365 หรือ Power Platform เมื่อมอบบทบาท ผู้อ่าน แล้ว ผู้ดูแลระบบ Dynamics 365 หรือ Power Platform จะเห็นนโยบายขององค์กรบน Power Platform ศูนย์ผู้ดูแลระบบ

เฉพาะผู้ดูแลระบบ Dynamics 365 และ Power Platform ที่ได้รับบทบาทผู้อ่านในนโยบายองค์กรเท่านั้นที่สามารถ ‘เพิ่มสภาพแวดล้อม’ ให้กับนโยบายได้ ผู้ดูแลระบบ Dynamics 365 และ PowerPlatform คนอื่นๆ อาจสามารถดูนโยบายองค์กรได้ แต่จะได้รับข้อผิดพลาดเมื่อพยายามเพิ่มสภาพแวดล้อม

สำคัญ

คุณต้องมี - Microsoft.Authorization/roleAssignments/write สิทธิ์ เช่น หมายเลขการเข้าถึงของผู้ใช้ ผู้ดูแลระบบ หรือ เจ้าของ จึงจะดำเนินการงานนี้ให้เสร็จสมบูรณ์ได้

- ลงชื่อเข้าใช้พอร์ทัล Azure

- รับ Dynamics 365 Power Platform ObjectID ของผู้ใช้ผู้ดูแลระบบ

- ไปที่พื้นที่ ผู้ใช้

- เปิดผู้ใช้ผู้ดูแลระบบ Dynamics 365 หรือ Power Platform

- ภายใต้หน้าภาพรวมสำหรับผู้ใช้ ให้คัดลอก ObjectID

- รับรหัสนโยบายองค์กร:

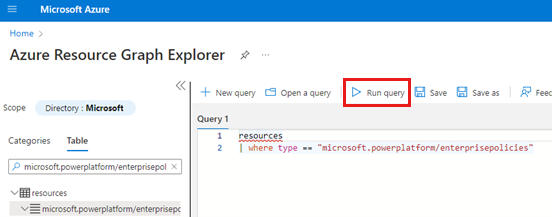

- ไปที่ Azure Resource Graph Explorer

- รันแบบสอบถามนี้:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- เลื่อนไปทางขวาของหน้าผลลัพธ์ และเลือกลิงก์ ดูรายละเอียด

- ในหน้า รายละเอียด ให้คัดลอก ID

- เปิด Azure CLI และรันคำสั่งต่อไปนี้ โดยแทนที่

<objId>ด้วย ObjectID ของผู้ใช้ และ<EP Resource Id>ด้วย ID นโยบายองค์กรNew-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

เชื่อมต่อนโยบายองค์กรกับสภาพแวดล้อม Dataverse

สำคัญ

คุณต้องมีบทบาท Power Platform ผู้ดูแลระบบ or Dynamics 365 ผู้ดูแลระบบ จึงจะดำเนินการงานนี้ให้เสร็จสมบูรณ์ได้ คุณต้องมีบทบาท ผู้อ่าน สำหรับนโยบายองค์กรจึงจะดำเนินการงานนี้ให้เสร็จสมบูรณ์ได้

- รับรหัสของสภาพแวดล้อม Dataverse

- เข้าสู่ระบบศูนย์ผู้ดูแลระบบ Power Platform

- เลือก สภาพแวดล้อม จากนั้นเปิดสภาพแวดล้อมของคุณ

- ในส่วน รายละเอียด ให้คัดลอก รหัสสภาพแวดล้อม

- หากต้องการเชื่อมโยงกับสภาพแวดล้อม ให้เรียกใช้สคริปต์ PowerShell นี้: Dataverse

./NewIdentity.ps1 - ระบุรหัสสภาพแวดล้อม Dataverse

- ระบุ ResourceId

StatusCode = 202 ระบุว่าสร้างลิงก์สำเร็จแล้ว

- เข้าสู่ระบบศูนย์ผู้ดูแลระบบ Power Platform

- เลือก สภาพแวดล้อม จากนั้นเปิดสภาพแวดล้อมที่คุณระบุไว้ก่อนหน้านี้

- ในพื้นที่ การดำเนินการล่าสุด เลือก ประวัติทั้งหมด เพื่อตรวจสอบการเชื่อมต่อของข้อมูลประจำตัวใหม่

กำหนดค่าการเข้าถึงเครือข่ายเป็น Azure Data Lake Storage Gen2

สำคัญ

คุณต้องมีบทบาท Azure Data Lake Storage เจ้าของ Gen2 จึงจะทำภารกิจนี้ให้เสร็จสมบูรณ์ได้

ไปที่ พอร์ทัล Azure

เปิดบัญชีพื้นที่เก็บข้อมูลที่เชื่อมต่อกับโปรไฟล์ Azure Synapse Link for Dataverse ของคุณ

ในบานหน้าต่างนำทางด้านซ้าย ให้เลือก การทำงานเครือข่าย จากนั้นบนแท็บ ไฟร์วอลล์และเครือข่ายเสมือน ให้เลือกการตั้งค่าต่อไปนี้:

- เปิดใช้งานจากเครือข่ายเสมือนและที่อยู่ IP ที่เลือก

- ภายใต้ อินสแตนซ์ทรัพยากร เลือก อนุญาตให้บริการ Azure ในรายการบริการที่เชื่อถือได้เข้าถึงบัญชีที่จัดเก็บข้อมูลนี้

เลือก บันทึก

กำหนดค่าการเข้าถึงเครือข่ายเป็น Azure Synapse Workspace

สำคัญ

คุณต้องมีบทบาท Azure Synapse ผู้ดูแลระบบ จึงจะดำเนินการงานนี้ให้เสร็จสมบูรณ์ได้

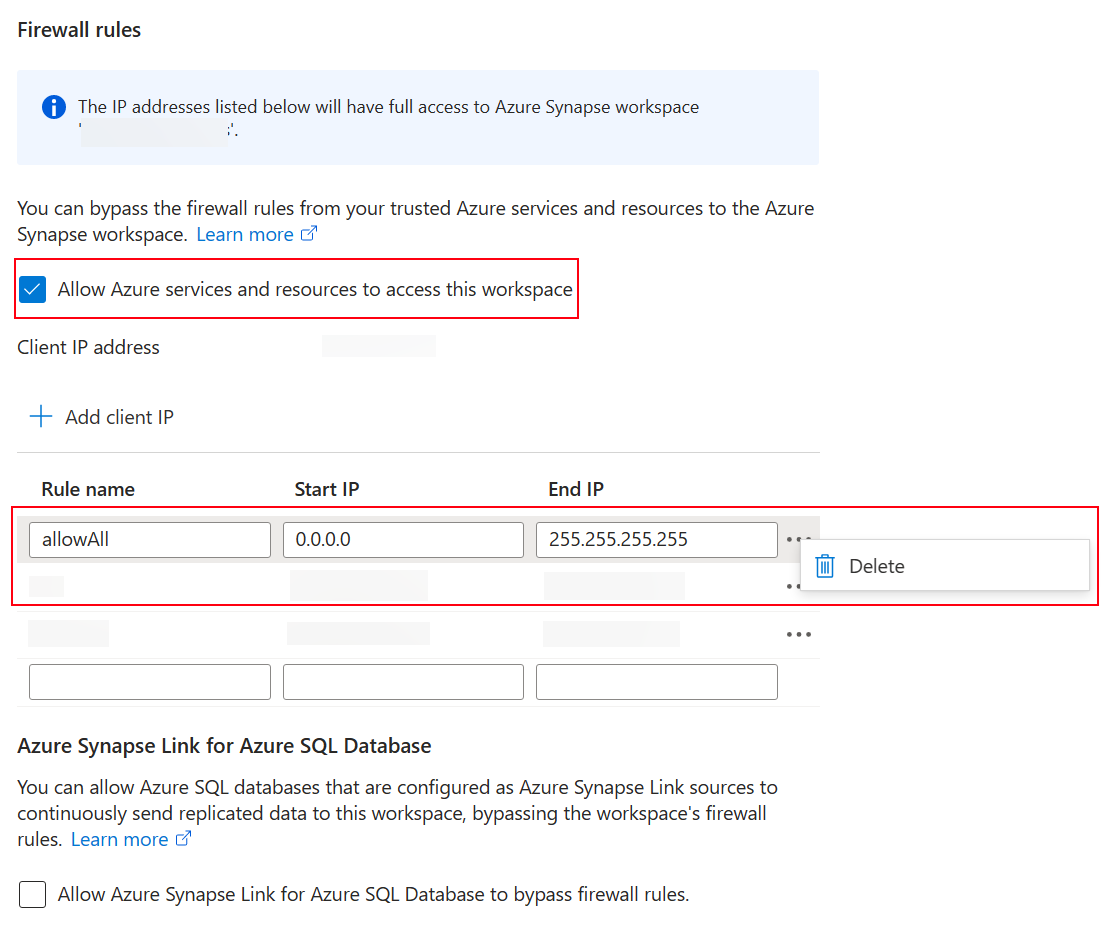

- ไปที่ พอร์ทัล Azure

- เปิด Azure Synapse workspace ที่เชื่อมต่อกับโปรไฟล์ Azure Synapse Link for Dataverse ของคุณ

- ในบานหน้าต่างนำทางด้านซ้าย ให้เลือก การทำงานเครือข่าย

- เลือก อนุญาตให้บริการและทรัพยากร Azure เข้าถึงพื้นที่ทำงานนี้

- หากมีการสร้างกฎไฟร์วอลล์ IP สำหรับช่วง IP ทั้งหมด ให้ลบออกเพื่อจำกัดการเข้าถึงเครือข่ายสาธารณะ

- เพิ่มกฎไฟร์วอลล์ IP ใหม่ ตามที่อยู่ IP ของไคลเอนต์

- เลือก บันทึก เมื่อเสร็จสิ้น ข้อมูลเพิ่มเติม: Azure Synapse Analytics กฎไฟร์วอลล์ IP

สร้าง Azure Synapse Link for Dataverse ใหม่ด้วยข้อมูลประจำตัวที่มีการจัดการ

สำคัญ

Dataverse: คุณต้องมีบทบาทความปลอดภัย ผู้ดูแลระบบ Dataverse นอกจากนี้ ตารางที่คุณต้องการส่งออกผ่าน Azure Synapse Link ต้องเปิดใช้งานคุณสมบัติ ติดตามการเปลี่ยนแปลง ด้วย ข้อมูลเพิ่มเติม: ตัวเลือกขั้นสูง

Azure Data Lake Storage Gen2: คุณต้องมีบัญชี Azure Data Lake Storage Gen2 และการเข้าถึงบทบาท เจ้าของ และ ผู้สนับสนุน Storage Blob Data บัญชีที่เก็บข้อมูลของคุณต้องเปิดใช้งาน เนมสเปซแบบลำดับชั้น สำหรับทั้งการตั้งค่าเริ่มต้นและการซิงค์เดลต้า ต้องการ อนุญาตการเข้าถึงคีย์บัญชีที่เก็บข้อมูล สำหรับการตั้งค่าเริ่มต้นเท่านั้น

พื้นที่ทำงาน Synapse: คุณต้องมีพื้นที่ทำงาน Synapse และการเข้าถึงบทบาท ผู้ดูแลระบบ Synapse ภายใน Synapse Studio พื้นที่ทำงาน Synapse ต้องอยู่ในภูมิภาคเดียวกับบัญชี Azure Data Lake Storage Gen2 ของคุณ ต้องมีการเพิ่มบัญชีที่เก็บข้อมูลเป็นบริการที่เชื่อมโยงภายใน Synapse Studio ในการสร้างพื้นที่ทำงาน Synapse ไปที่ การสร้างพื้นที่ทำงาน Synapse

เมื่อคุณสร้างลิงก์ Azure Synapse Link for Dataverse จะได้รับรายละเอียดเกี่ยวกับนโยบายองค์กรที่เชื่อมโยงอยู่ในปัจจุบันภายใต้สภาพแวดล้อม Dataverse จากนั้นแคช URL ข้อมูลความลับไคลเอ็นต์ข้อมูลประจำตัวเพื่อเชื่อมต่อกับ Azure

- เข้าสู่ระบบ Power Apps และเลือกสภาพแวดล้อมของคุณ

- ที่บานหน้าต่างนำทางด้านซ้าย เลือก Azure Synapse Link จากนั้นเลือก + ลิงก์ใหม่ หากรายการไม่อยู่ในบานหน้าต่างแผงด้านข้าง ให้เลือก …เพิ่มเติม แล้วเลือกรายการที่คุณต้องการ

- กรอกข้อมูลให้ถูกต้องตามการตั้งค่าที่ต้องการ เลือก การสมัครใช้งาน กลุ่มทรัพยากร และ บัญชีที่เก็บข้อมูล หากต้องการเชื่อมต่อ Dataverse กับพื้นที่ทำงาน Synapse ให้เลือกตัวเลือก เชื่อมต่อกับ Azure Synapse พื้นที่ทำงาน ของคุณ สำหรับการแปลงข้อมูล Delta Lake ให้เลือกพูล Spark

- เลือก เลือกนโยบายองค์กรที่มีการระบุตัวตนบริการที่ได้รับการจัดการ จากนั้นเลือก ถัดไป

- เพิ่มตารางที่คุณต้องการส่งออก และจากนั้น เลือก บันทึก

เปิดใช้งานข้อมูลประจำตัวที่มีการจัดการสำหรับโปรไฟล์ Azure Synapse Link ที่มีอยู่

หมายเหตุ

หากต้องการให้คำสั่ง ใช้ข้อมูลประจำตัวที่จัดการ พร้อมใช้งานใน Power Apps คุณต้องดำเนินการตั้งค่าข้างต้นให้เสร็จสิ้นเพื่อเชื่อมต่อนโยบายองค์กรกับสภาพแวดล้อม Dataverse ของคุณ ข้อมูลเพิ่มเติม: เชื่อมต่อนโยบายองค์กรกับ Dataverse สภาพแวดล้อม

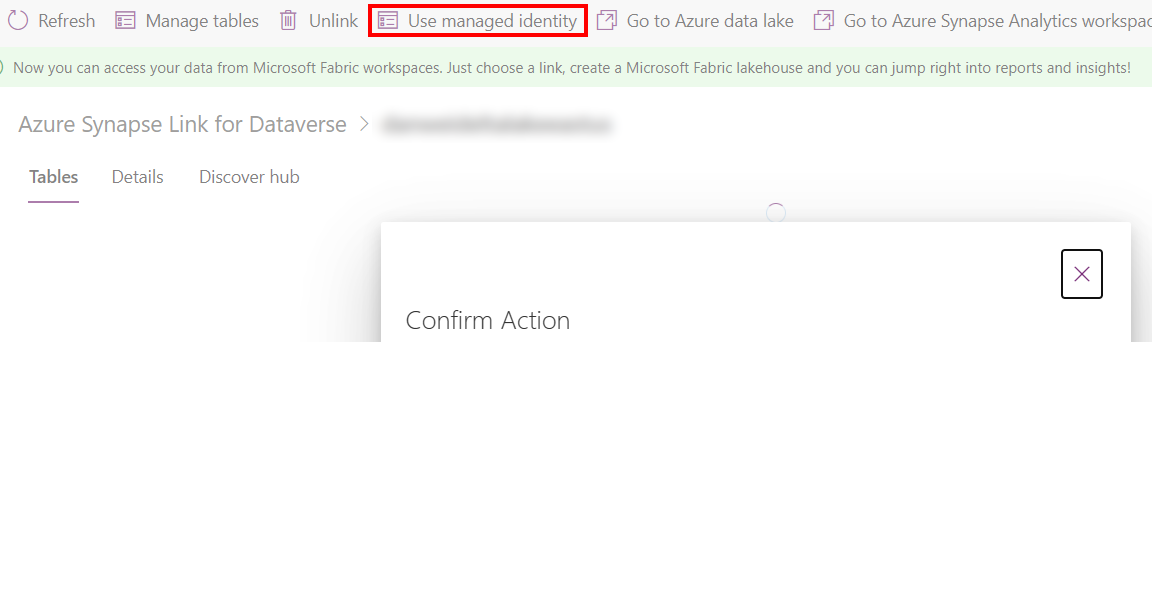

- ไปที่โปรไฟล์ Synapse Link ที่มีอยู่จาก Power Apps (make.powerapps.com)

- เลือก ใช้ข้อมูลประจำตัวที่จัดการ จากนั้นยืนยัน

การแก้ไขปัญหา

หากคุณได้รับข้อผิดพลาด 403 ระหว่างการสร้างลิงก์:

- ข้อมูลประจำตัวที่มีการจัดการจะใช้เวลาเพิ่มเติมในการให้สิทธิ์ชั่วคราวระหว่างการซิงค์ครั้งแรก ให้เวลาสักครู่แล้วลองดำเนินการอีกครั้งในภายหลัง

- ตรวจสอบให้แน่ใจว่าที่จัดเก็บข้อมูลที่เชื่อมโยงไม่มี Dataverse container(dataverse-environmentName-organizationUniqueName) ที่มีอยู่จากสภาพแวดล้อมเดียวกัน

- คุณสามารถระบุนโยบายองค์กรที่เชื่อมโยงได้และ

policyArmIdโดยการรันสคริปต์ PowerShell./GetIdentityEnterprisePolicyforEnvironment.ps1ด้วย Azure ID การสมัครสมาชิก และ ชื่อกลุ่มทรัพยากร - คุณสามารถยกเลิกการเชื่อมโยงนโยบายองค์กรได้โดยการรันสคริปต์ PowerShell

./RevertIdentity.ps1ที่มี Dataverse ID สภาพแวดล้อมและpolicyArmId - คุณสามารถลบนโยบายองค์กรได้โดยการรันสคริปต์ PowerShell .\RemoveIdentityEnterprisePolicy.ps1 พร้อมด้วย policyArmId

ข้อจำกัดที่ทราบ

นโยบายองค์กรเพียงนโยบายเดียวเท่านั้นที่สามารถเชื่อมต่อกับสภาพแวดล้อม Dataverse พร้อมกันได้ หากคุณต้องการสร้างลิงก์ Azure Synapse Link หลายลิงก์ที่มีการเปิดใช้งานข้อมูลประจำตัวที่มีการจัดการ ตรวจสอบให้แน่ใจว่าทรัพยากร Azure ที่เชื่อมโยงทั้งหมดอยู่ภายใต้กลุ่มทรัพยากรเดียวกัน