Windows 365 arkitektur

Windows 365 tillhandahåller en licensmodell per användare och månad genom att vara värd för molndatorer för kunders räkning i Microsoft Azure. I den här modellen behöver du inte tänka på lagring, arkitektur för beräkningsinfrastruktur eller kostnader. Med Windows 365-arkitekturen kan du också använda dina befintliga investeringar i Azure-nätverk och säkerhet. Varje molndator etableras enligt den konfiguration som du definierar i avsnittet Windows 365 i Microsoft Intune administrationscenter.

Anslutning till virtuellt nätverk

Varje molndator har ett virtuellt nätverkskort (NIC) i Microsoft Azure. Du har två alternativ för NIC-hantering:

- Om du använder Microsoft Entra anslutning och ett Microsoft-värdbaserat nätverk behöver du inte ta med en Azure-prenumeration eller hantera nätverkskortet.

- Om du tar med ditt eget nätverk och använder en Azure-nätverksanslutning (ANC) skapas nätverkskorten av Windows 365 i din Azure-prenumeration.

Nätverkskorten är anslutna till en Azure-Virtual Network baserat på din Konfiguration av Azure-nätverksanslutning (ANC).

Windows 365 stöds i många Azure-regioner. Du kan styra vilken Azure-region som används på två sätt:

- Genom att välja det Microsoft-värdbaserade nätverket och en Azure-region.

- Genom att välja ett virtuellt Azure-nätverk från din Azure-prenumeration när du skapar en ANC.

Det virtuella Azure-nätverkets region avgör var molndatorn skapas och finns.

När du använder ditt eget virtuella nätverk kan du utöka åtkomsten mellan dina aktuella Azure-regioner till andra Azure-regioner som stöds av Windows 365. Om du vill utöka till andra regioner kan du använda peering för virtuella Azure-nätverk eller Virtual WAN.

Med ditt eget virtuella Azure-nätverk kan du Windows 365 använda Virtual Network säkerhets- och routningsfunktioner, inklusive:

- Azure Network Security Grupper

- Användardefinierad routning

- Azure Firewall

- Virtuella nätverksinstallationer (NVA)

Tips

För webbfiltrering och nätverksskydd för molndatorer bör du överväga att använda nätverks- och webbskyddsfunktionerna i Microsoft Defender för Endpoint. Dessa funktioner kan distribueras över både fysiska och virtuella slutpunkter med hjälp av Microsoft Intune administrationscenter.

Microsoft Intune integrering

Microsoft Intune används för att hantera alla dina molndatorer. Microsoft Intune och associerade Windows-komponenter har olika nätverksslutpunkter som måste tillåtas via Virtual Network. Apple- och Android-slutpunkter kan ignoreras på ett säkert sätt om du inte använder Microsoft Intune för att hantera dessa enhetstyper.

Tips

Se till att tillåta åtkomst till Windows Notification Services (WNS). Du kanske inte märker någon påverkan omedelbart om åtkomst blockeras. WNS gör det dock möjligt för Microsoft Intune att utlösa åtgärder på Windows-slutpunkter omedelbart i stället för att vänta på normala avsökningsintervall för principer på dessa enheter eller principsökning vid start/inloggning. WNS rekommenderar direktanslutning från Windows-klienten till WNS.

Du behöver bara bevilja åtkomst till en delmängd av slutpunkter baserat på din Microsoft Intune klientplats. Om du vill hitta din klientplats (eller Azure Scale Unit (ASU)) loggar du in på administrationscentret för Microsoft Intune och väljer klientadministrationsinformation för klientorganisation>. Under Klientorganisationsplats ser du något som liknar "Nordamerika 0501" eller "Europa 0202". Raderna i Microsoft Intune-dokumentationen särskiljs efter geografisk region. Regionerna anges med de två första bokstäverna i namnen (na = Nordamerika, eu = Europa, ap = Asien och stillahavsområdet). Eftersom klienter kan flyttas inom en region är det bäst att tillåta åtkomst till en hel region i stället för en specifik slutpunkt i den regionen.

Mer information om Microsoft Intune tjänstregioner och information om dataplats finns i Datalagring och bearbetning i Intune.

Identitetstjänster

Windows 365 använder både Microsoft Entra ID och lokal Active Directory Domain Services (AD DS). Microsoft Entra ID tillhandahåller:

- Användarautentisering för Windows 365 (som med andra Microsoft 365-tjänster).

- Enhetsidentitetstjänster för Microsoft Intune via Microsoft Entra hybridanslutning eller Microsoft Entra anslutning.

När du konfigurerar molndatorer för att använda Microsoft Entra hybridanslutning tillhandahåller AD DS:

- Lokal domänanslutning för molndatorerna.

- Användarautentisering för RDP-anslutningar (Remote Desktop Protocol).

När du konfigurerar molndatorer för att använda Microsoft Entra join tillhandahåller Microsoft Entra ID:

- Mekanismen för domänanslutning för molndatorerna.

- Användarautentisering för RDP-anslutningar.

Mer information om hur identitetstjänsterna påverkar distribution, hantering och användning av molndatorer finns i Identitet och autentisering.

Microsoft Entra ID

Microsoft Entra ID tillhandahåller användarautentisering och auktorisering för både Windows 365-webbportalen och för klientapparna för fjärrskrivbord. Båda stöder modern autentisering, vilket innebär att Microsoft Entra villkorlig åtkomst kan integreras för att tillhandahålla:

- multifaktorautentisering

- platsbaserade begränsningar

- hantering av inloggningsrisk

- sessionsgränser, inklusive:

- inloggningsfrekvens för fjärrskrivbordsklienter och Windows 365-webbportalen

- cookiepersistence för Windows 365-webbportalen

- kontroller för enhetsefterlevnad

Mer information om hur du använder Microsoft Entra villkorlig åtkomst med Windows 365 finns i Ange principer för villkorlig åtkomst.

Active Directory Domain Services

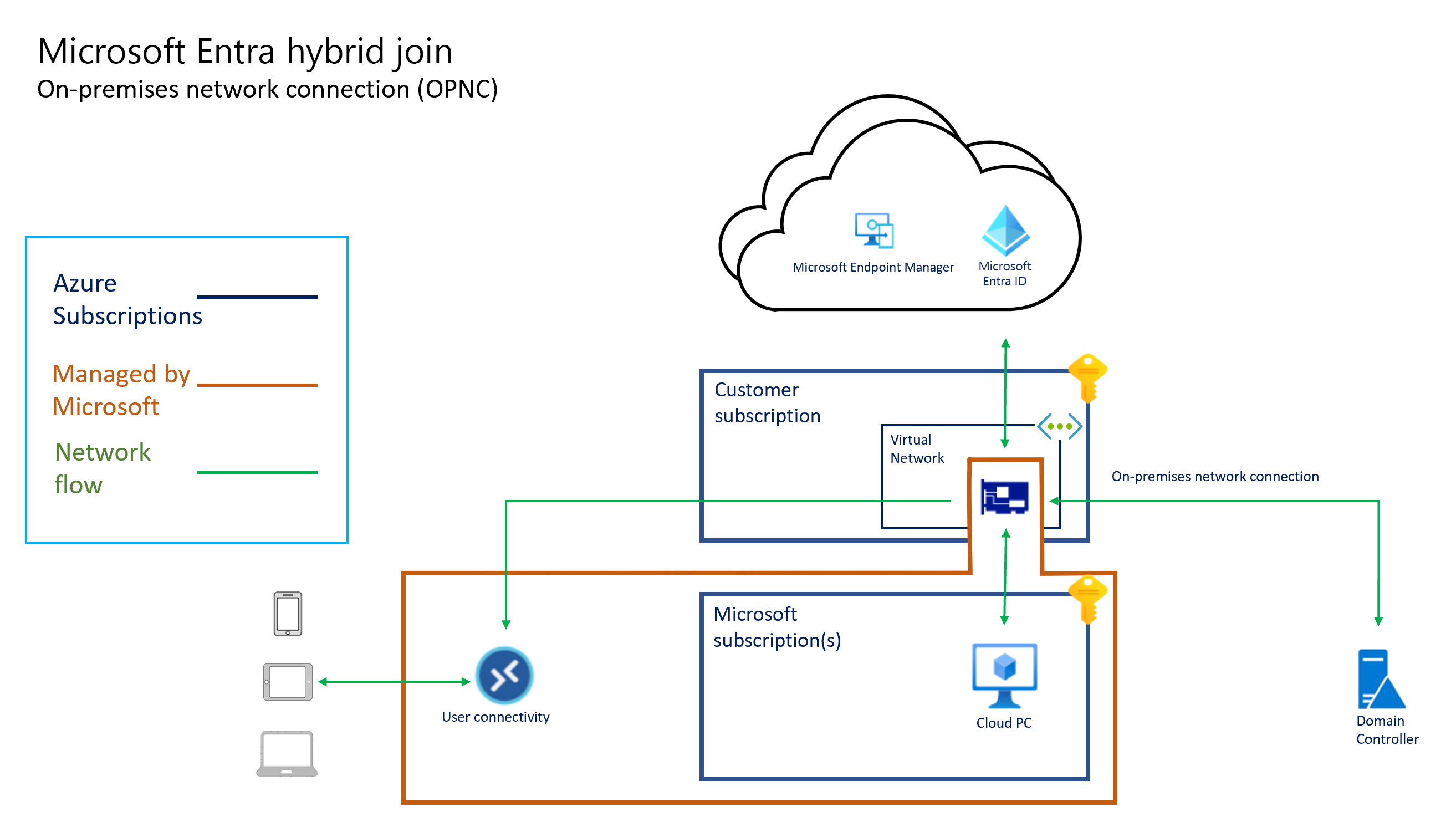

Windows 365 Cloud-datorer kan antingen vara Microsoft Entra hybridanslutningar eller Microsoft Entra anslutna. När du använder Microsoft Entra hybridanslutning måste molndatorer domänansluta till en AD DS-domän. Den här domänen måste synkroniseras med Microsoft Entra ID. Domänens domänkontrollanter kan finnas i Azure eller lokalt. Om den finns lokalt måste anslutningen upprättas från Azure till den lokala miljön. Anslutningen kan vara i form av Azure Express Route eller ett plats-till-plats-VPN. Mer information om hur du upprättar hybridnätverksanslutningar finns i Implementera ett säkert hybridnätverk. Anslutningen måste tillåta kommunikation från molndatorerna till de domänkontrollanter som krävs av Active Directory. Mer information finns i Konfigurera brandvägg för AD-domän och förtroenden.

Användaranslutning

Cloud PC-anslutning tillhandahålls av Azure Virtual Desktop. Inga inkommande anslutningar direkt från Internet görs till molndatorn. I stället görs anslutningar från:

- Molndatorn till Azure Virtual Desktop-slutpunkterna.

- Fjärrskrivbordsklienter till Azure Virtual Desktop-slutpunkter.

Mer information om dessa portar finns i listan över url-adresser som krävs för Azure Virtual Desktop. För att underlätta konfigurationen av nätverkssäkerhetskontroller använder du tjänsttaggar för Azure Virtual Desktop för att identifiera dessa slutpunkter. Mer information om Azure-tjänsttaggar finns i Översikt över Azure-tjänsttaggar.

Det finns inget krav på att konfigurera dina molndatorer för att upprätta dessa anslutningar. Windows 365 integrerar anslutningskomponenter för Azure Virtual Desktop sömlöst i galleri eller anpassade avbildningar.

Mer information om nätverksarkitekturen för Azure Virtual Desktop finns i Förstå Nätverksanslutning för Azure Virtual Desktop.

Windows 365 Molndatorer stöder inte anslutningsutjämning från tredje part.

Arkitekturen "Värdhanterad för"

Med arkitekturen "värdhanterad för" kan Microsoft-tjänster, när de har delegerats lämpliga och begränsade behörigheter till ett virtuellt nätverk av en prenumerationsägare, koppla värdbaserade Azure-tjänster till en kundprenumeration. Med den här anslutningsmodellen kan en Microsoft-tjänst tillhandahålla program som en tjänst och användarlicensierade tjänster i stället för standardförbrukningsbaserade tjänster.

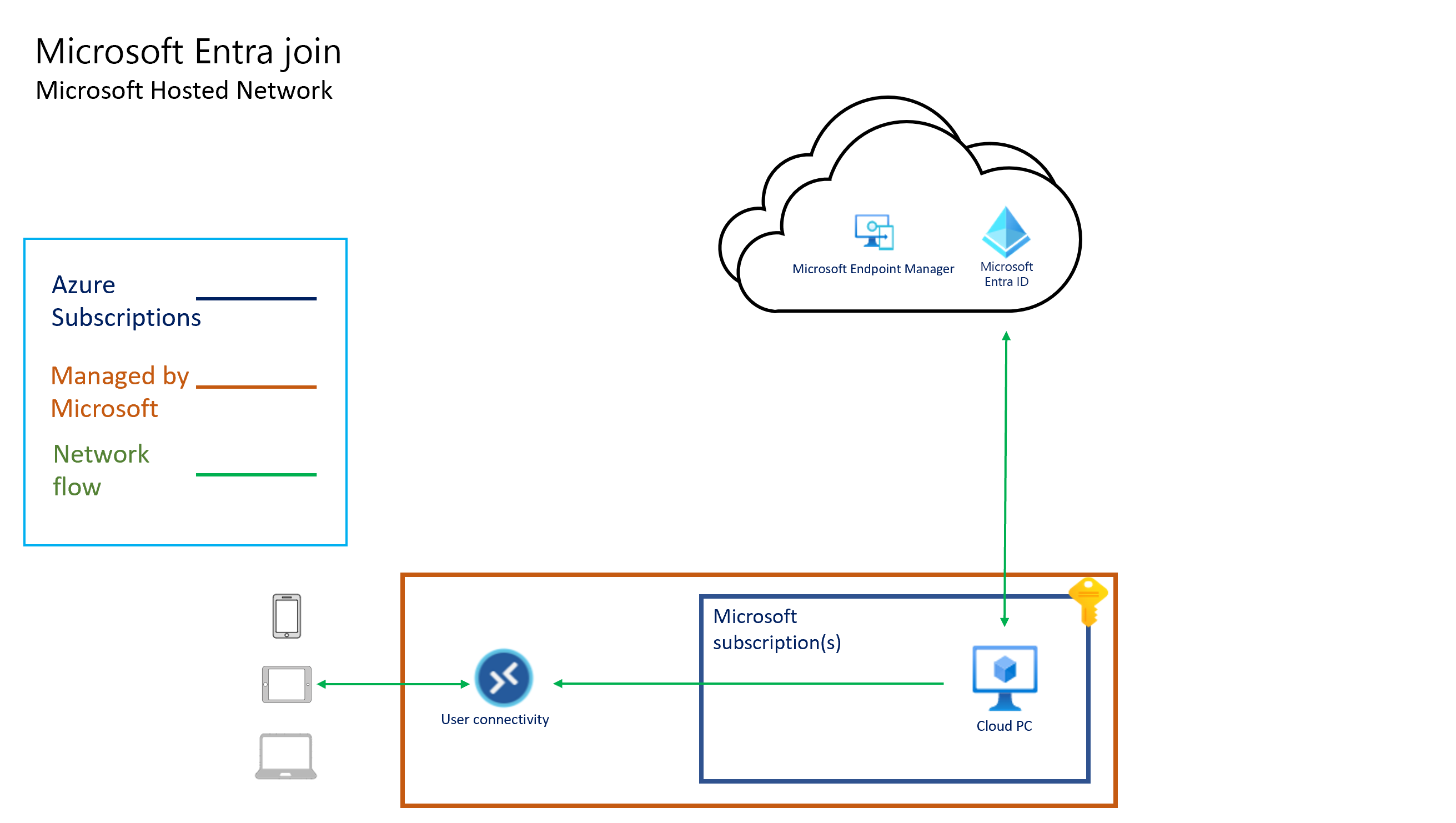

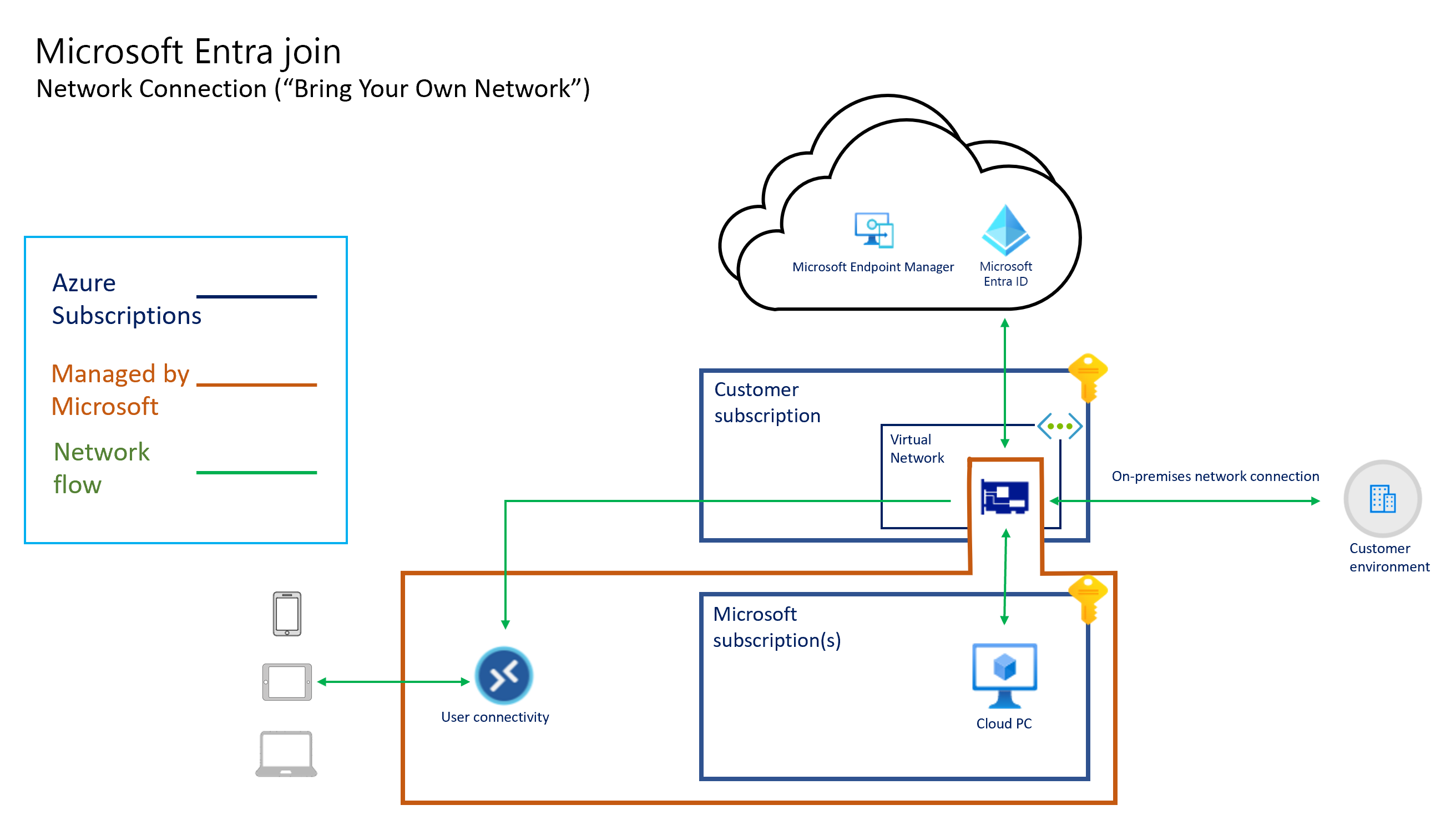

Följande diagram visar den logiska arkitekturen för en Microsoft Entra anslutningskonfiguration med hjälp av ett Microsoft-värdbaserat nätverk, en Microsoft Entra kopplingskonfiguration med hjälp av en kunds nätverksanslutning ("bring your own network") och en Microsoft Entra hybridanslutningskonfiguration med hjälp av en ANC.

Alla Cloud PC-anslutningar tillhandahålls av kortet för det virtuella nätverksgränssnittet. Arkitekturen "värdhanterad för" innebär att molndatorerna finns i prenumerationen som ägs av Microsoft. Därför medför Microsoft kostnader för att köra och hantera den här infrastrukturen.

Windows 365 hanterar kapaciteten och tillgängligheten i regionen i Windows 365-prenumerationer. Windows 365 avgör storlek och typ av virtuell dator baserat på den licens som du tilldelar användaren. Windows 365 avgör vilken Azure-region som ska vara värd för dina molndatorer baserat på det virtuella nätverk du väljer när du skapar en lokal nätverksanslutning.

Windows 365 överensstämmer med Microsoft 365-dataskyddsprinciper. Kunddata i Microsofts molntjänster för företag skyddas av olika tekniker och processer:

- Olika former av kryptering.

- Isolerat logiskt från andra klienter.

- Tillgänglig för en begränsad, kontrollerad och skyddad uppsättning användare från specifika klienter.

- Skyddad för åtkomst med hjälp av rollbaserade åtkomstkontroller.

- Replikeras till flera servrar, lagringsslutpunkter och datacenter för redundans.

- Övervakas för obehörig åtkomst, överdriven resursförbrukning och tillgänglighet.

Mer information om Windows 365 Molnbaserad dator kryptering finns i Datakryptering i Windows 365.