Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln hjälper dig att felsöka problem som kan uppstå om du använder Microsoft Intune-principen för att hantera tyst BitLocker-kryptering på enheter. Intune-portalen anger om BitLocker har misslyckats med att kryptera en eller flera hanterade enheter.

Om du vill börja begränsa orsaken till problemet läser du händelseloggarna enligt beskrivningen i Felsöka BitLocker. Koncentrera dig på hanterings- och driftloggarna i program- och tjänstloggarna>i Microsoft>Windows>BitLocker-API-mappen. Följande avsnitt innehåller mer information om hur du löser de angivna händelserna och felmeddelandena:

- Händelse-ID 853: Fel: Det går inte att hitta en kompatibel TPM-säkerhetsenhet (Trusted Platform Module) på den här datorn

- Händelse-ID 853: Fel: BitLocker-diskkryptering identifierade startbara medier (CD eller DVD) på datorn

- Händelse-ID 854: WinRE har inte konfigurerats

- Händelse-ID 851: Kontakta tillverkaren för BIOS-uppgradering

- Felmeddelande: UEFI-variabeln "SecureBoot" kunde inte läsas

- Händelse-ID 846, 778 och 851: Fel 0x80072f9a

- Felmeddelande: Det finns motstridiga grupprincipinställningar för återställningsalternativ på operativsystemenheter

Om det inte finns några tydliga spår av händelser eller felmeddelanden att följa, inkluderar andra områden att undersöka följande områden:

- Granska maskinvarukraven för att använda Intune för att hantera BitLocker på enheter

- Granska BitLocker-principkonfiguration

Information om hur du kontrollerar om Intune-principer tillämpar BitLocker korrekt finns i Kontrollera att BitLocker fungerar korrekt.

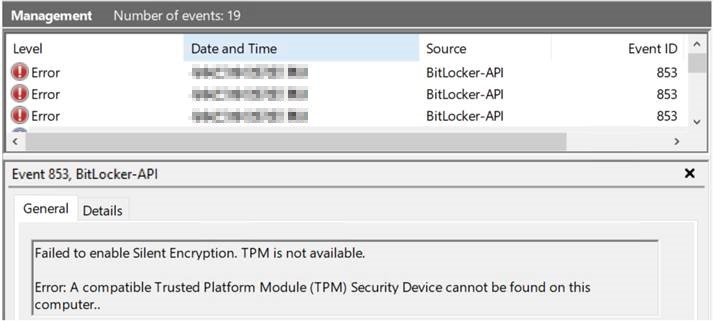

Händelse-ID 853: Fel: Det går inte att hitta en kompatibel TPM-säkerhetsenhet (Trusted Platform Module) på den här datorn

Händelse-ID 853 kan innehålla olika felmeddelanden, beroende på kontexten. I det här fallet anger händelse-ID 853-felmeddelandet att enheten inte verkar ha någon TPM. Händelseinformationen liknar följande händelse:

Orsak till händelse-ID 853: Fel: Det går inte att hitta en kompatibel TPM-säkerhetsenhet (Trusted Platform Module) på den här datorn

Enheten som skyddas kanske inte har något TPM-chip, eller så kan enhetens BIOS ha konfigurerats för att inaktivera TPM.

Lösning för händelse-ID 853: Fel: Det går inte att hitta en kompatibel TPM-säkerhetsenhet (Trusted Platform Module) på den här datorn

Lös problemet genom att kontrollera följande konfigurationer:

- TPM är aktiverat i enhetens BIOS.

- TPM-statusen i TPM-hanteringskonsolen liknar följande statusar:

- Klar (TPM 2.0)

- Initierad (TPM 1.2)

Mer information finns i FelsökA TPM.

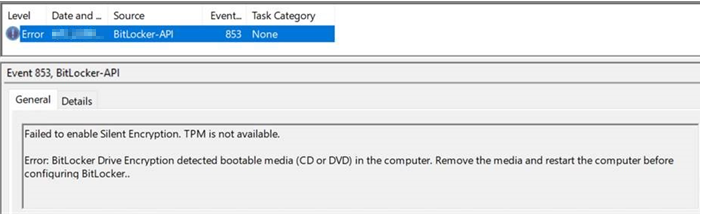

Händelse-ID 853: Fel: BitLocker-diskkryptering identifierade startbara medier (CD eller DVD) på datorn

I det här fallet visas händelse-ID 853 och felmeddelandet i händelsen anger att startbara medier är tillgängliga för enheten. Händelseinformationen liknar följande.

Orsak till händelse-ID 853: Fel: BitLocker-diskkryptering identifierade startbara medier (CD eller DVD) på datorn

Under etableringsprocessen registrerar BitLocker-diskkryptering enhetens konfiguration för att upprätta en baslinje. Om enhetskonfigurationen ändras senare (till exempel om mediet tas bort) startar BitLocker-återställningsläget automatiskt.

För att undvika den här situationen stoppas etableringsprocessen om den identifierar ett flyttbart startbart medium.

Lösning för händelse-ID 853: Fel: BitLocker-diskkryptering identifierade startbara medier (CD eller DVD) på datorn

Ta bort det startbara mediet och starta om enheten. När enheten har startats om kontrollerar du krypteringsstatusen.

Händelse-ID 854: WinRE har inte konfigurerats

Händelseinformationen liknar följande felmeddelande:

Det gick inte att aktivera tyst kryptering. WinRe har inte konfigurerats.

Fel: Den här datorn kan inte stödja enhetskryptering eftersom WinRE inte är korrekt konfigurerat.

Orsak till händelse-ID 854: WinRE har inte konfigurerats

Windows Recovery Environment (WinRE) är ett minimalt Windows-operativsystem som baseras på Windows Preinstallation Environment (Windows PE). WinRE innehåller flera verktyg som en administratör kan använda för att återställa Eller återställa Windows och diagnostisera Windows-problem. Om en enhet inte kan starta det vanliga Windows-operativsystemet försöker enheten starta WinRE.

Etableringsprocessen möjliggör BitLocker-diskkryptering på operativsystemenheten under Windows PE-fasen av etableringen. Den här åtgärden ser till att enheten skyddas innan det fullständiga operativsystemet installeras. Etableringsprocessen skapar också en systempartition som WinRE kan använda om systemet kraschar.

Om WinRE inte är tillgängligt på enheten stoppas etableringen.

Lösning för händelse-ID 854: WinRE har inte konfigurerats

Det här problemet kan lösas genom att verifiera konfigurationen av diskpartitionerna, statusen för WinRE och Windows Boot Loader-konfigurationen genom att följa dessa steg:

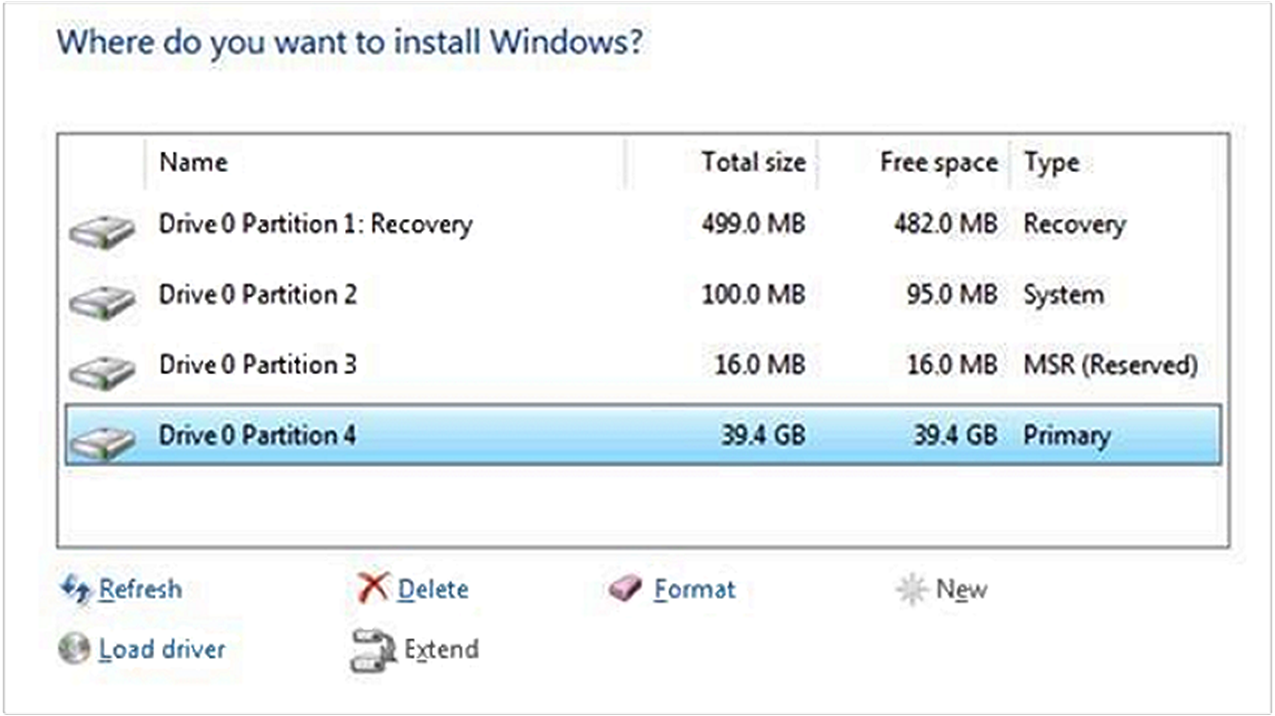

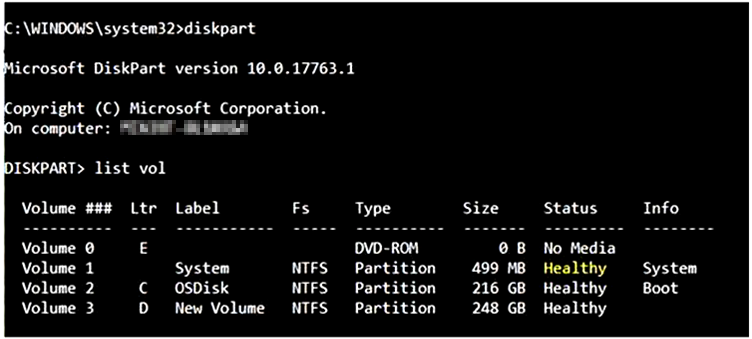

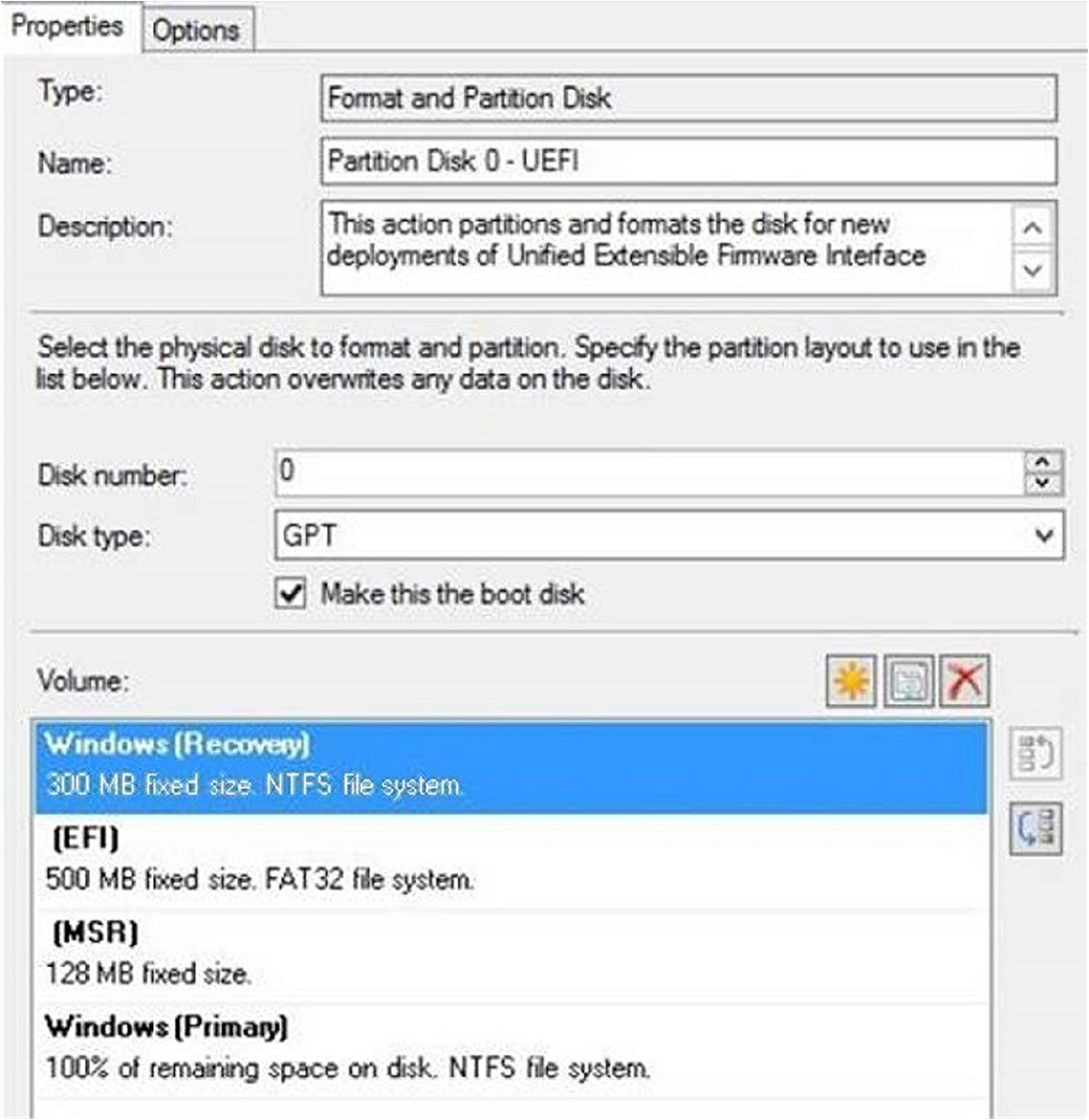

Steg 1: Verifiera konfigurationen av diskpartitionerna

Procedurerna som beskrivs i det här avsnittet beror på standarddiskpartitionerna som Windows konfigurerar under installationen. Windows 11 och Windows 10 skapar automatiskt en återställningspartition som innehåller Winre.wim-filen . Partitionskonfigurationen liknar följande.

Om du vill verifiera konfigurationen av diskpartitionerna öppnar du ett förhöjt kommandotolkfönster och kör följande kommandon:

diskpart.exe

list volume

Om statusen för någon av volymerna inte är felfri eller om återställningspartitionen saknas kan Windows behöva installeras om. Innan du installerar om Windows kontrollerar du konfigurationen av Den Windows-avbildning som etableras. Kontrollera att avbildningen använder rätt diskkonfiguration. Avbildningskonfigurationen bör likna följande (det här exemplet kommer från Microsoft Configuration Manager):

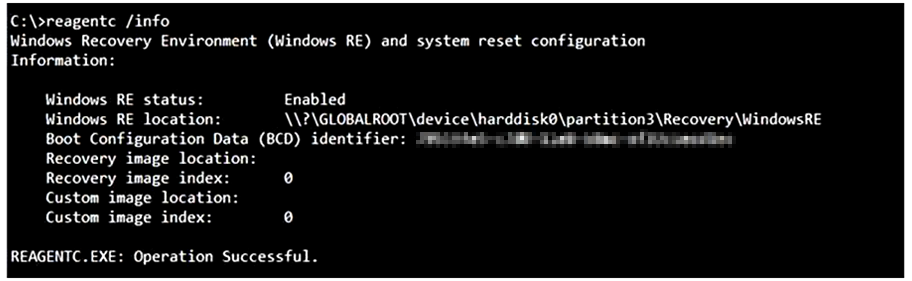

Steg 2: Verifiera status för WinRE

Om du vill kontrollera statusen för WinRE på enheten öppnar du ett upphöjt kommandotolkfönster och kör följande kommando:

reagentc.exe /info

Utdata från det här kommandot liknar följande.

Om Windows RE-statusen inte är Aktiverad kör du följande kommando för att aktivera den:

reagentc.exe /enable

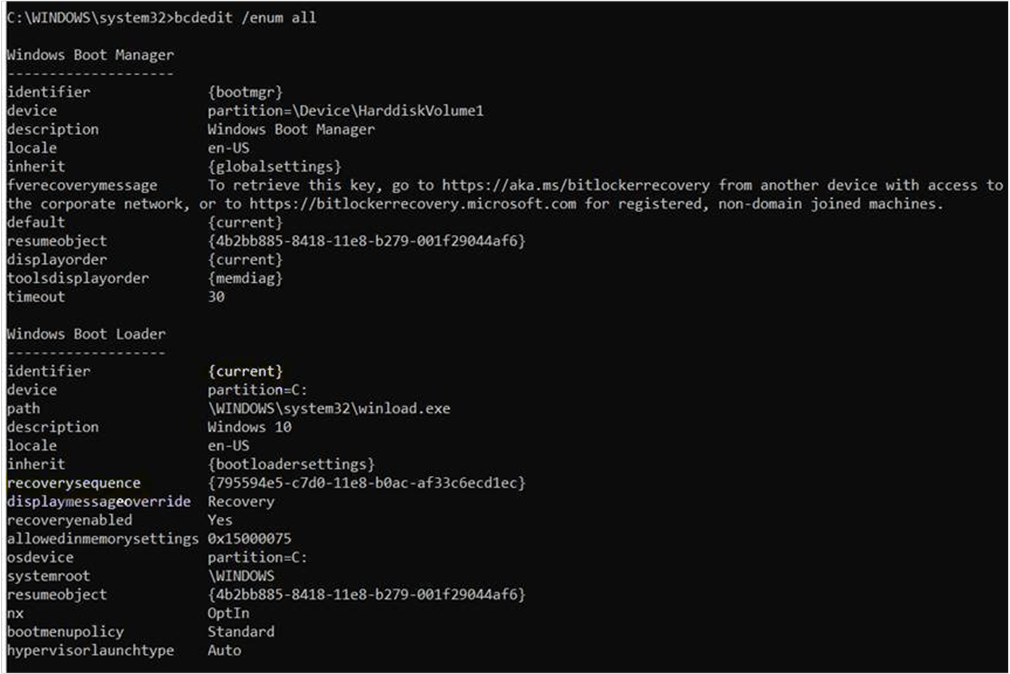

Steg 3: Verifiera Windows Boot Loader-konfigurationen

Om partitionsstatusen är felfri, men kommandot reagentc.exe /enable resulterar i ett fel, kontrollerar du om Windows Boot Loader innehåller återställningssekvensens GUID genom att köra följande kommando i ett upphöjd kommandotolkfönster:

bcdedit.exe /enum all

Utdata för det här kommandot liknar följande utdata:

I utdata letar du upp avsnittet Windows Boot Loader som innehåller radidentifieraren ={current}. Leta upp attributet recoverysequence i det avsnittet. Värdet för det här attributet ska vara ett GUID-värde, inte en sträng med nollor.

Händelse-ID 851: Kontakta tillverkaren för BIOS-uppgraderingsinstruktioner

Händelseinformationen liknar följande felmeddelande:

Det gick inte att aktivera tyst kryptering.

Fel: BitLocker-diskkryptering kan inte aktiveras på operativsystemenheten. Kontakta datortillverkaren för bios-uppgraderingsinstruktioner.

Orsak till händelse-ID 851: Kontakta tillverkaren för BIOS-uppgraderingsinstruktioner

Enheten måste ha UEFI(Unified Extensible Firmware Interface) BIOS. Tyst BitLocker-diskkryptering stöder inte äldre BIOS.

Lösning för händelse-ID 851: Kontakta tillverkaren för BIOS-uppgraderingsinstruktioner

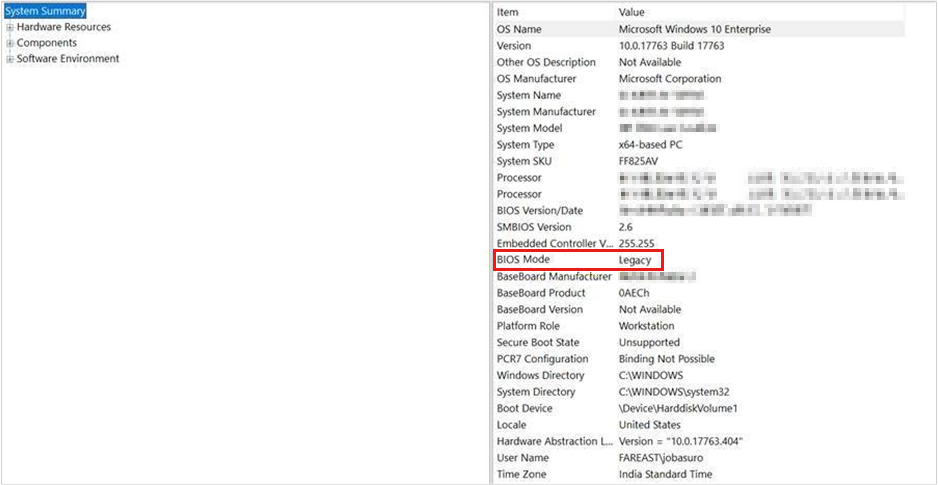

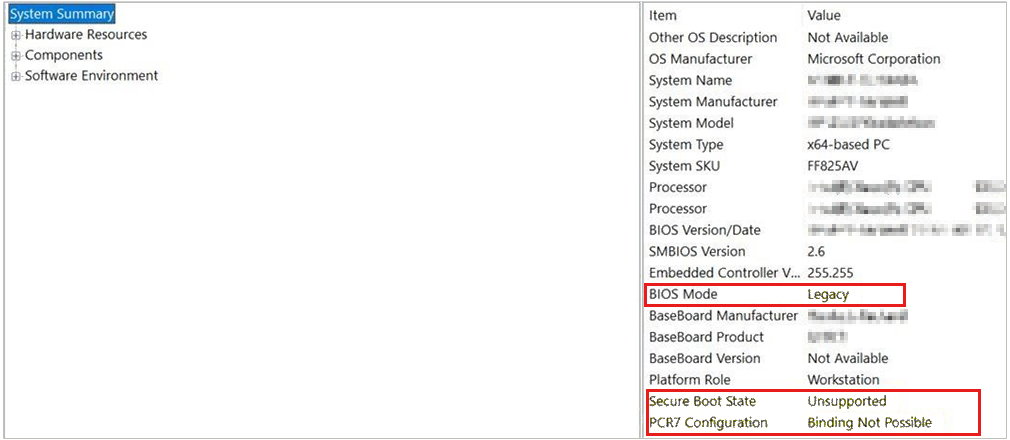

Om du vill verifiera BIOS-läget använder du Systeminformation-programmet genom att följa dessa steg:

Välj Start och ange msinfo32 i sökrutan.

Kontrollera att INSTÄLLNINGEN BIOS-läge är UEFI och inte äldre.

Om INSTÄLLNINGEN BIOS-läge är Äldre måste UEFI-inbyggda programvara växlas till UEFI- eller EFI-läge. Stegen för att växla till UEFI - eller EFI-läge är specifika för enheten.

Kommentar

Om enheten endast stöder äldre läge kan Intune inte användas för att hantera BitLocker-enhetskryptering på enheten.

Felmeddelande: UEFI-variabeln "SecureBoot" kunde inte läsas

Ett felmeddelande som liknar följande felmeddelande visas:

Fel: BitLocker kan inte använda Säker start för integritet eftersom UEFI-variabeln "SecureBoot" inte kunde läsas. Klienten har inte behörighet som krävs.

Orsak till felmeddelande: UEFI-variabeln "SecureBoot" kunde inte läsas

Ett plattformskonfigurationsregister (PCR) är en minnesplats i TPM. I synnerhet mäter PCR 7 tillståndet för säker start. Tyst BitLocker-diskkryptering kräver att säker start aktiveras.

Lösning för felmeddelande: UEFI-variabeln "SecureBoot" kunde inte läsas

Det här problemet kan lösas genom att verifiera PCR-valideringsprofilen för TPM och det säkra starttillståndet genom att följa dessa steg:

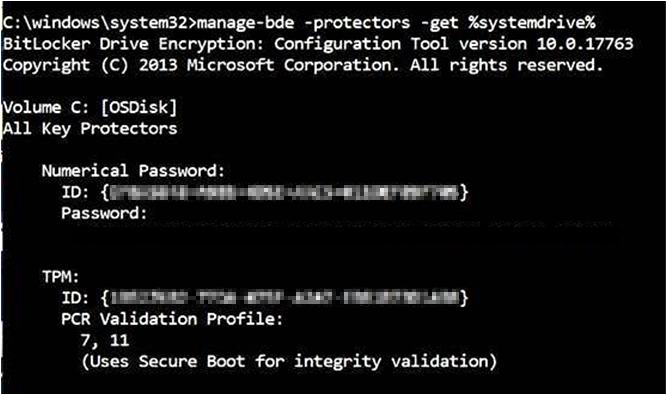

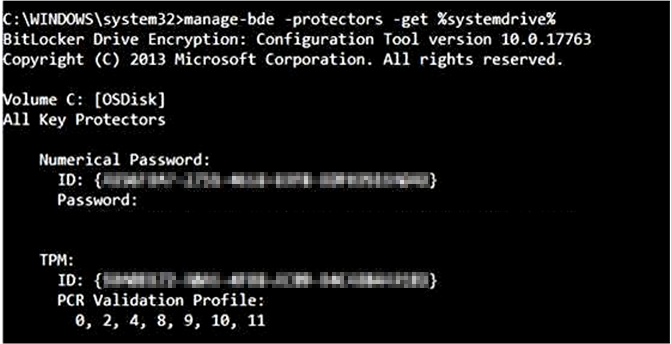

Steg 1: Verifiera PCR-valideringsprofilen för TPM

Om du vill kontrollera att PCR 7 används öppnar du ett upphöjt kommandotolkfönster och kör följande kommando:

Manage-bde.exe -protectors -get %systemdrive%

I TPM-avsnittet i utdata från det här kommandot kontrollerar du om inställningen FÖR PCR-valideringsprofil innehåller 7 på följande sätt:

Om PCR-valideringsprofilen inte innehåller 7 (till exempel värdena är 0, 2, 4 och 11, men inte 7), aktiveras inte säker start.

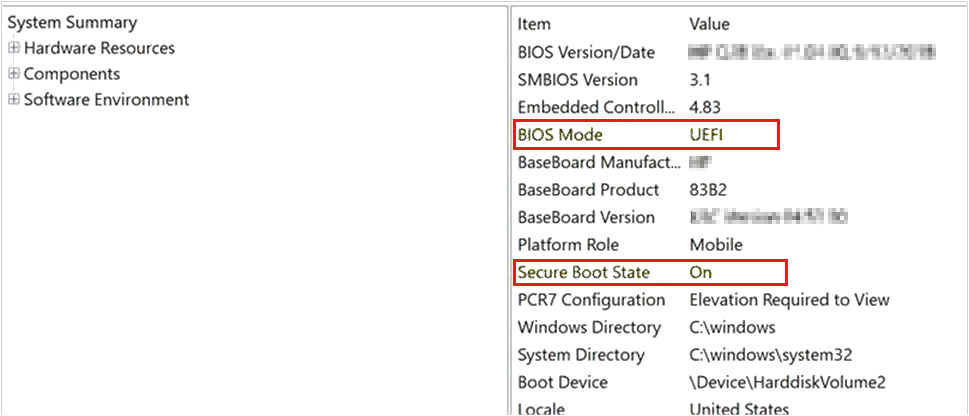

2: Verifiera tillståndet för säker start

Om du vill verifiera det säkra starttillståndet använder du Systeminformation-programmet genom att följa dessa steg:

Välj Start och ange msinfo32 i sökrutan.

Kontrollera att inställningen För säkert starttillstånd är På enligt följande:

Om inställningen För säker startstatus inte stöds kan inte Tyst BitLocker-kryptering användas på enheten.

Kommentar

PowerShell-cmdleten Confirm-SecureBootUEFI kan också användas för att verifiera tillståndet Säker start genom att öppna ett upphöjt PowerShell-fönster och köra följande kommando:

Confirm-SecureBootUEFI

Om datorn stöder säker start och säker start är aktiverat returnerar den här cmdleten "True".

Om datorn stöder säker start och säker start är inaktiverad returnerar den här cmdleten "False".

Om datorn inte stöder säker start eller är en BIOS-dator (icke-UEFI) returnerar den här cmdleten "Cmdlet stöds inte på den här plattformen".

Händelse-ID 846, 778 och 851: Fel 0x80072f9a

Föreställ dig följande scenario:

Intune-principen distribueras för att kryptera en Windows 10-version 1809-enhet och återställningslösenordet lagras i Microsoft Entra-ID. Som en del av principkonfigurationen har alternativet Tillåt standardanvändare att aktivera kryptering under Microsoft Entra-anslutning valts.

Principdistributionen misslyckas och felet genererar följande händelser i Loggboken i mappen Program- och tjänstloggar>i Microsoft>Windows>BitLocker API:

Händelse-ID:846

Händelse: Det gick inte att säkerhetskopiera återställningsinformation för BitLocker-diskkryptering för volym C: till ditt Microsoft Entra-ID.

TraceId: {cbac2b6f-1434-4faa-a9c3-597b17c1dfa3} Fel: Okänd HResult-felkod: 0x80072f9a

Händelse-ID:778

Händelse: BitLocker-volymen C: återställdes till ett oskyddat tillstånd.

Händelse-ID: 851

Händelse: Det gick inte att aktivera tyst kryptering.

Fel: Okänd HResult-felkod: 0x80072f9a.

Dessa händelser refererar till Felkod 0x80072f9a.

Orsak till händelse-ID 846, 778 och 851: Fel 0x80072f9a

Dessa händelser indikerar att den inloggade användaren inte har behörighet att läsa den privata nyckeln på certifikatet som genereras som en del av etablerings- och registreringsprocessen. Därför misslyckas bitLocker MDM-principuppdateringen.

Problemet påverkar Windows 10 version 1809.

Lösning för händelse-ID 846, 778 och 851: Fel 0x80072f9a

Lös problemet genom att installera uppdateringen den 21 maj 2019 .

Felmeddelande: Det finns motstridiga grupprincipinställningar för återställningsalternativ på operativsystemenheter

Ett felmeddelande som liknar följande felmeddelande visas:

Fel: BitLocker-diskkryptering kan inte tillämpas på den här enheten eftersom det finns motstridiga grupprincip inställningar för återställningsalternativ på operativsystemenheter. Det går inte att lagra återställningsinformation till Active Directory-domän Services när det inte är tillåtet att generera återställningslösenord. Låt systemadministratören lösa dessa principkonflikter innan du försöker aktivera BitLocker...

Lösning för felmeddelande: Det finns motstridiga grupprincipinställningar för återställningsalternativ på operativsystemenheter

Lös problemet genom att granska grupprincipobjektinställningarna (GPO) för konflikter. Mer information finns i nästa avsnitt, Granska BitLocker-principkonfiguration.

Mer information om grupprincipobjekt och BitLocker finns i BitLocker grupprincip-referens.

Granska BitLocker-principkonfiguration

Information om hur du använder principer tillsammans med BitLocker och Intune finns i följande resurser:

- BitLocker-hantering för företag: Hantera enheter som är anslutna till Microsoft Entra-ID

- BitLocker grupprincip-referens

- Referens för konfigurationstjänstprovider

- CSP för princip – BitLocker

- BitLocker CSP

- Aktivera ADMX-backade principer i MDM

- gpresult

Intune erbjuder följande tvingande typer för BitLocker:

- Automatisk (framtvingas när enheten ansluter till Microsoft Entra-ID under etableringsprocessen. Det här alternativet är tillgängligt i Windows 10 version 1703 och senare.)

- Tyst (Slutpunktsskyddsprincip. Det här alternativet är tillgängligt i Windows 10 version 1803 och senare.)

- Interaktiv (Slutpunktsprincip för Windows-versioner som är äldre än Windows 10 version 1803.)

Om enheten kör Windows 10 version 1703 eller senare stöder modern vänteläge (även kallat Instant Go) och är HSTI-kompatibel, utlöser anslutning av enheten till Microsoft Entra ID automatisk enhetskryptering. En separat slutpunktsskyddsprincip krävs inte för att framtvinga enhetskryptering.

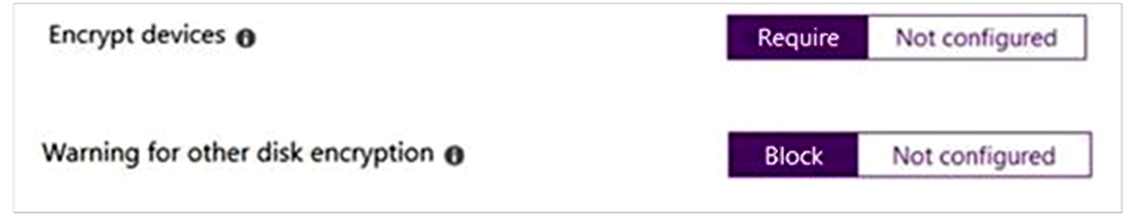

Om enheten är HSTI-kompatibel men inte stöder modern vänteläge måste en slutpunktsskyddsprincip konfigureras för att framtvinga tyst BitLocker-diskkryptering. Inställningarna för den här principen bör likna följande inställningar:

OMA-URI-referenserna för dessa inställningar är följande:

OMA-URI: ./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

Värdetyp: Heltal

Värde: 1 (1 = Kräv, 0 = Inte konfigurerad)OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowWarningForOtherDiskEncryption

Värdetyp: Heltal

Värde: 0 (0 = Blockerad, 1 = Tillåten)

Kommentar

Om enheten använder Windows 10 version 1809 eller senare kan en slutpunktsskyddsprincip användas för att framtvinga tyst BitLocker-enhetskryptering, även om enheten inte är HSTI-kompatibel på grund av en uppdatering av CSP:n för BitLocker-princip.

Kommentar

Om inställningen Varning för annan diskkryptering är inställd på Inte konfigurerad måste krypteringsguiden för BitLocker-enheten startas manuellt.

Om enheten inte har stöd för modern vänteläge men är HSTI-kompatibel och använder en version av Windows som är tidigare än Windows 10 version 1803, levererar en slutpunktsskyddsprincip som innehåller de inställningar som beskrivs i den här artikeln principkonfigurationen till enheten. Windows meddelar dock användaren att manuellt aktivera BitLocker-diskkryptering. När användaren väljer meddelandet startas guiden BitLocker-diskkryptering.

Intune innehåller inställningar som kan användas för att konfigurera automatisk enhetskryptering för Autopilot-enheter för standardanvändare. Varje enhet måste uppfylla följande krav:

- Vara HSTI-kompatibel

- Stöd för modernt vänteläge

- Använda Windows 10 version 1803 eller senare

OMA-URI-referenserna för dessa inställningar är följande:

- OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowStandardUserEncryption

Värdetyp: Heltalsvärde : 1

Kommentar

Den här noden fungerar tillsammans med noderna RequireDeviceEncryption och AllowWarningForOtherDiskEncryption . Därför, när följande inställningar har angetts:

- RequireDeviceEncryption till 1

- AllowStandardUserEncryption till 1

- AllowWarningForOtherDiskEncryption till 0

Intune tillämpar tyst BitLocker-kryptering för Autopilot-enheter som har standardanvändarprofiler.

Kontrollera att BitLocker fungerar korrekt

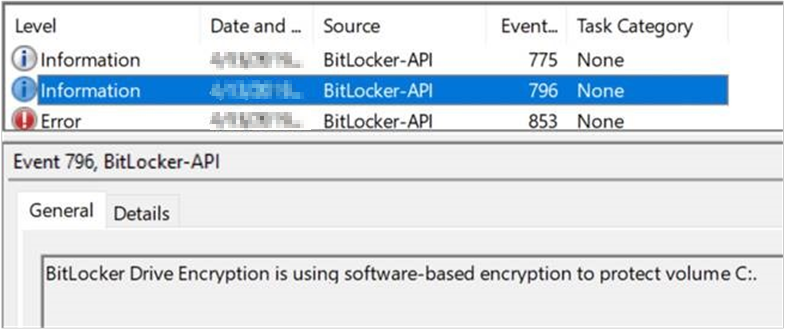

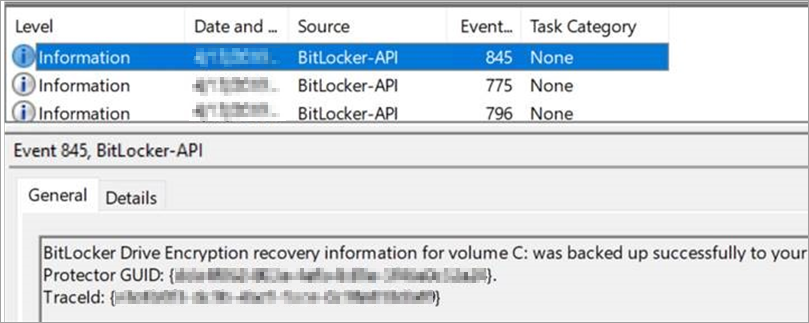

Under regelbundna åtgärder genererar BitLocker-diskkryptering händelser som händelse-ID 796 och händelse-ID 845.

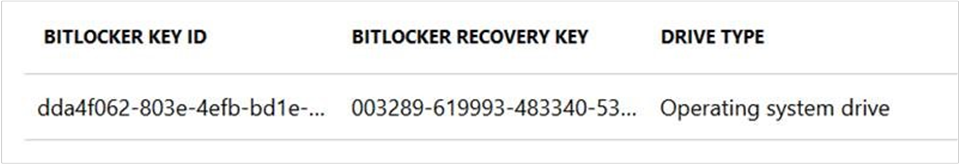

Det kan också avgöras om BitLocker-återställningslösenordet har laddats upp till Microsoft Entra-ID genom att kontrollera enhetsinformationen i avsnittet Microsoft Entra-enheter.

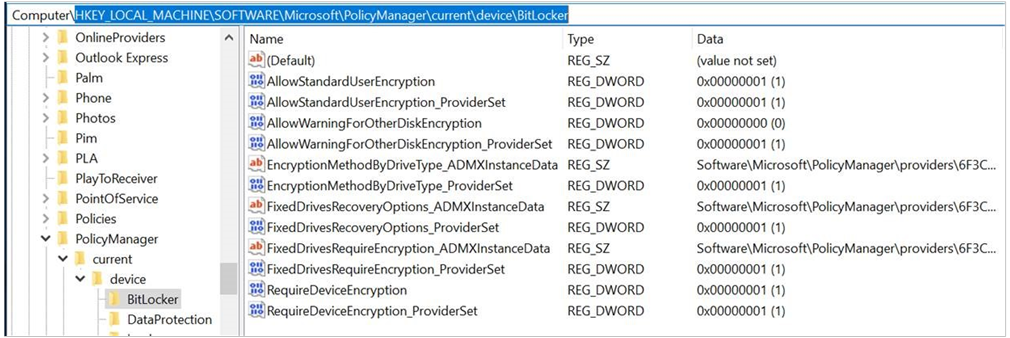

På enheten kontrollerar du registerredigeraren för att verifiera principinställningarna på enheten. Kontrollera posterna under följande undernycklar:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLockerHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device