BitLocker-diskkryptering i Windows 11 för OEM-tillverkare

BitLocker-diskkryptering ger skydd mot offlinedata och operativsystem genom att säkerställa att enheten inte manipuleras när operativsystemet är offline. BitLocker-diskkryptering använder en TPM, antingen diskret eller inbyggd programvara, som stöder Static Root of Trust Measurement som definieras av Trusted Computing Group.

Automatisk BitLocker-enhetskryptering

BitLocker automatisk enhetskryptering använder BitLocker-enhetskrypteringsteknik för att automatiskt kryptera interna enheter när användaren har slutfört OOBE (Out Of Box Experience) på enheter som uppfyller maskinvarukraven.

Not

Automatisk enhetskryptering med BitLocker startar under ut-ur-låda-upplevelsen (OOBE). Skydd aktiveras dock (väpnat) först efter att användare har loggat in med ett Microsoft-konto eller ett Azure Active Directory--konto. Fram till dess pausas skyddet och data skyddas inte. BitLocker automatisk enhetskryptering är inte aktiverat med lokala konton, i vilket fall BitLocker kan aktiveras manuellt med hjälp av BitLocker-kontrollpanelen.

Maskinvarukrav för BitLocker-automatisk enhetskryptering

Notis

Från och med Windows 11 version 24H2 har Microsoft minskat maskinvarukraven för automatisk enhetskryptering (Auto-DE) i Windows:

Auto-DE är inte längre beroende av HSTI (Hardware Security Test Interface) /Modern Standby.

Auto-DE aktiveras även om obetrodda DMA-bussar (Direct Memory Access) identifieras

Det innebär att OEM-tillverkare inte behöver lägga till DMA-gränssnitt i Registernyckeln AllowedBuses: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Dessa nya, minskade krav återspeglas automatiskt i HLK-tester och inga ytterligare åtgärder krävs från OEM-tillverkare.

BitLocker automatisk enhetskryptering är aktiverad när:

- Enheten innehåller en TPM- (Trusted Platform Module), TPM 1.2 eller TPM 2.0.

- UEFI Secure Boot är aktiverat. Mer information finns i Säker start.

- Platform Secure Boot är aktiverat

- Plattformen är Modern Standby eller HSTI-kompatibel (detta krav har avlägsnats sedan Windows 11 24H2)

- Det finns inga O-tillåtna Direkt minnesåtkomst (DMA) gränssnitt (detta krav har tagits bort sedan Windows 11 24H2)

Följande tester måste godkännas innan Windows 11 aktiverar automatisk BitLocker-enhetskryptering. Om du vill skapa maskinvara som stöder den här funktionen måste du kontrollera att enheten klarar dessa tester.

TPM-: Enheten måste innehålla en TPM med PCR 7-stöd. Se System.Fundamentals.TPM20.TPM20.

- Om förekomsten av utökningsbara kort resulterar i OROM UEFI-drivrutiner som läses in av UEFI BIOS under start använder BitLocker INTE PCR7-bindning.

- Om du kör en enhet som inte binder till PCR7 och Bitlocker är aktiverad finns det inga säkerhetsbortfall eftersom BitLocker fortfarande är säker när du använder vanlig UEFI PCR-profil (0,2,4,11).

- Eventuell extra CA-hash (till och med Windows Prod CA) före den slutliga bootmgr Windows Prod CA hindrar BitLocker från att välja att använda PCR7. Det spelar ingen roll om den extra hashen eller hash-filen kommer från UEFI CA (aka. Microsoft 3rd Party CA) eller någon annan CA.

Säker start: UEFI Secure Boot är aktiverat. Se System.Fundamentals.Firmware.UEFISecureBoot.

krav för modernt vänteläge eller HSTI- validering. (har tagits bort sedan Windows 11 24H2)

Det här kravet uppfylls av något av följande:- Moderna standby-krav implementeras. Dessa omfattar krav för UEFI Secure Boot och skydd mot obehörig DMA.

- Från och med Windows 10 version, 1703, kan detta krav uppfyllas via HSTI-test:

- Självtest för säker start (eller ytterligare självtester som konfigurerats i registret) ska rapporteras av HSTI som genomförda och godkända.

- Exklusive Thunderbolt får HSTI inte rapportera några icke-tillåtna DMA-bussar.

- Om Thunderbolt finns måste HSTI rapportera att Thunderbolt är konfigurerat på ett säkert sätt (säkerhetsnivån måste vara SL1 – "Användarauktorisering" eller högre).

Du måste ha 250 MB ledigt utrymme ovanpå allt du behöver för att starta (och återställa Windows, om du placerar WinRE på systempartitionen). Mer information finns i System- och verktygspartitioner.

När kraven som anges ovan är uppfyllda anger systeminformation att systemet stöder bitLocker-automatisk enhetskryptering. Den här funktionen är tillgänglig i Windows 10, version 1703 eller senare. Så här kontrollerar du systeminformation.

- Klicka på Startaoch skriv Systeminformation

- Högerklicka på Systeminformationsapplikationen och klicka på Öppna som administratör. Tillåt att appen gör ändringar på enheten genom att klicka på Ja. Vissa enheter kan kräva utökade behörigheter för att visa krypteringsinställningarna.

- I Systemsammanfattningkan du läsa Stöd för enhetskryptering. Värdet anger om enheten är krypterad, eller om inte, varför den är inaktiverad.

Ej tillåten DMA-kompatibel buss/enhet har identifierats

Den här systeminformationsstatusen i stöd för enhetskryptering innebär att Windows har identifierat minst en potentiell extern DMA-kompatibel buss eller enhet som kan exponera ett DMA-hot.

Lös problemet genom att kontakta IHV:erna för att avgöra om den här enheten inte har några externa DMA-portar. Om det bekräftas av IHV:erna att bussen eller enheten bara har intern DMA kan OEM-tillverkaren lägga till detta i listan över tillåtna.

Om du vill lägga till en buss eller enhet i listan över tillåtna måste du lägga till ett värde i en registernyckel. För att göra detta måste du först ta ägarskapet för AllowedBuses registernyckel. Följ dessa steg:

Gå till HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses registernyckel.

Högerklicka på registernyckeln och välj Behörigheter....

Klicka på Avancerat, klicka på länken Ändra i fältet Ägare, ange ditt användarnamn, klicka på Kontrollera namn och klicka sedan på OK tre gånger för att stänga alla behörighetsdialogrutor.

Högerklicka på registernyckeln och välj Behörigheter... igen.

Klicka på knappen Lägg till..., lägg till ditt användarkonto, klicka på Kontrollera namn och klicka sedan på OK. Markera kryssrutan under Tillåt för fullständig kontroll. Klicka sedan på OK.

Under nyckeln AllowedBuses lägger du sedan till strängnamn/värdepar (REG_SZ) för varje flaggad DMA-kompatibel buss som bedöms vara säker:

- Nyckel: enhetens vänliga namn /beskrivning

- Värde: PCI\VEN_ID&DEV_ID.

Se till att ID:erna matchar utdata från HLK-testet. Om du till exempel har en säker enhet med ett användarvänligt namn på "Contoso PCI Express Root Port", leverantörs-ID 1022 och enhets-ID 157C, skapar du en registerpost med namnet Contoso PCI Express-rotport som REG_SZ datatyp i: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DmaSecurity\AllowedBuses

Där värdet = "PCI\VEN_1022&DEV_157C"

Obs! Den här registernyckeln ignoreras från och med Windows 11 24H2.

Partitionslayout för BitLocker-diskkryptering

BitLocker-diskkryptering använder en systempartition som är separat från Windows-partitionen. BitLocker-systempartitionen måste uppfylla följande krav.

- BitLocker-systempartitionen konfigureras som den aktiva partitionen.

- BitLocker-systempartitionen får inte krypteras.

- BitLocker-systempartitionen måste ha minst 250 MB ledigt utrymme utöver allt utrymme som används av nödvändiga filer. Den här ytterligare systempartitionen kan användas som värd för Windows Recovery Environment (RE) och OEM-verktyg (tillhandahålls av OEM), så länge partitionen fortfarande uppfyller kravet på 250 MB ledigt utrymme.

Mer information finns i System- och verktygspartitioneroch Hårddiskar och partitioner.

Inaktivera automatisk bitLocker-enhetskryptering

OEM-tillverkare kan välja att inaktivera enhetskryptering och i stället implementera sin egen krypteringsteknik på en enhet. Det är förbjudet att inaktivera kryptering utanför det här scenariot eftersom det strider mot licenskraven för Windows 11 och Windows 11 säkra som standard princip. Om du vill inaktivera bitLocker-automatisk enhetskryptering kan du använda en obevakad fil och ange PreventDeviceEncryption till True.

Alternativt kan du uppdatera HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker registernyckel:

Värde: PreventDeviceEncryption lika med True (1).

Vi rekommenderar inte att du ställer in den här registernyckeln på enheter med recall-funktionen."

Felsökning av BitLocker HLK-tester

Rekommenderade förutsättningar

Sortering är mycket enklare när du känner till följande information om enheten som testas:

- TPM-specifikation (t.ex. 1.2, 2.0)

- BitLocker PCR-profil (t.ex. 7, 11 eller 0, 2, 4, 11)

- Huruvida maskinen är non-AOAC eller AOAC (t.ex. Surface-enheter är AOAC-maskiner)

Den här informationen rekommenderas men krävs inte för att utföra sortering.

BitLocker HLK-problem är vanligtvis relaterade till något av följande: feltolkning av testresultat eller PCR7-bindningsproblem.

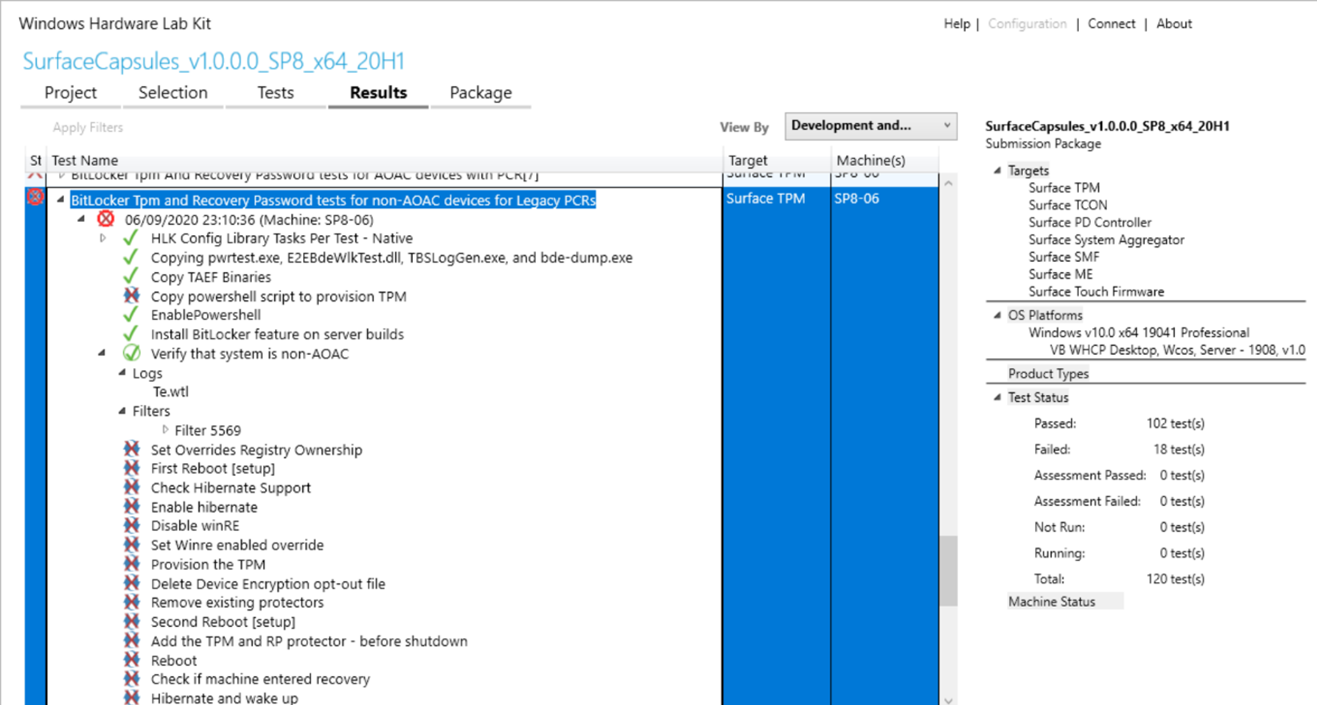

Feltolkning av testresultat

Ett HLK-test består av flera teststeg. Vissa teststeg kan misslyckas utan att påverka det övergripande testets lyckade/misslyckade resultat. Mer information om hur du tolkar resultatsidan finns här. Om vissa teststeg har misslyckats men det övergripande testet godkänns (vilket anges av en grön kontroll bredvid testnamnet) stannar du här. Testet har körts och det krävs ingen mer åtgärd från din sida.

Sorteringssteg:

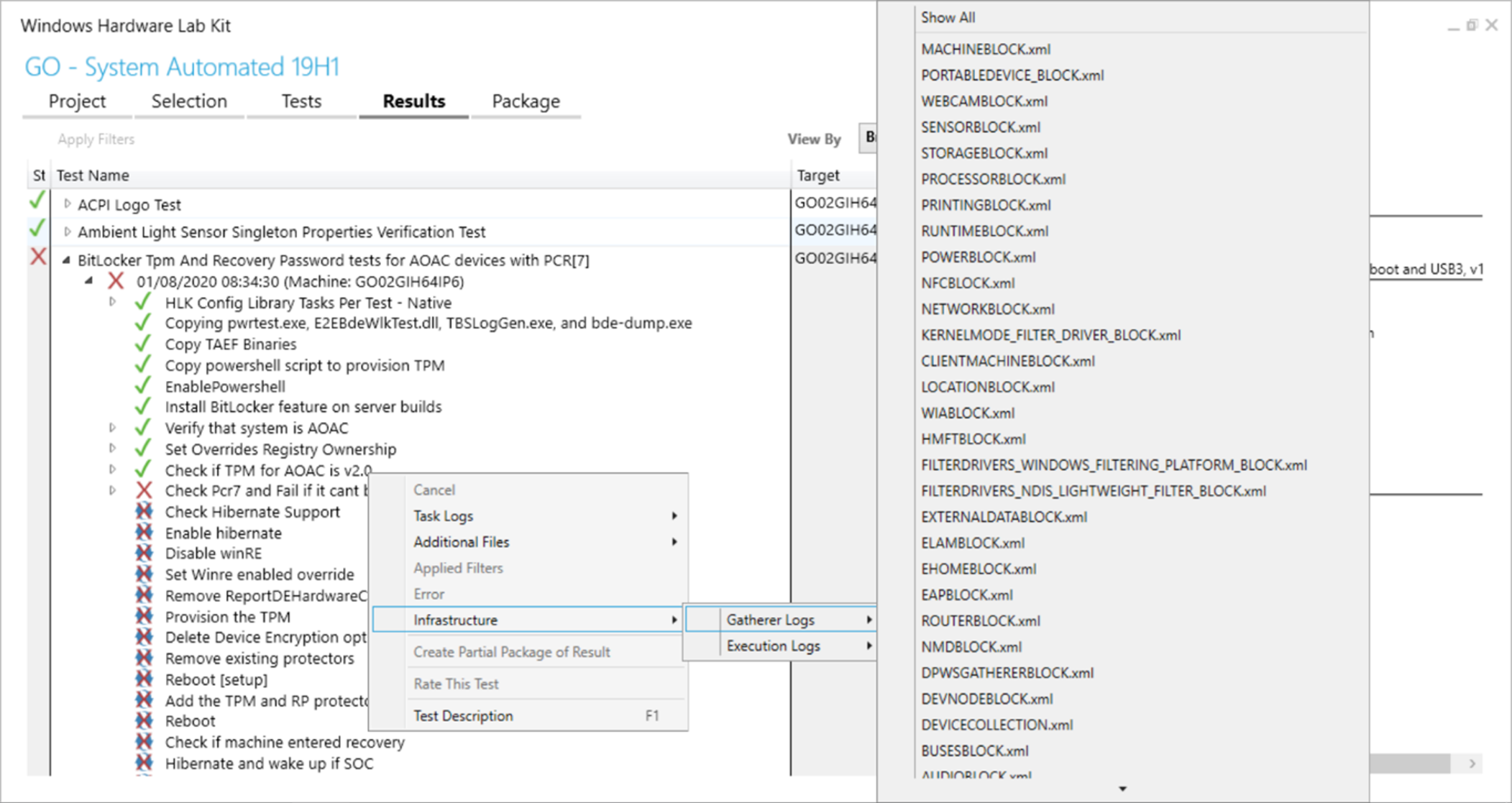

Bekräfta att du kör rätt test mot datorn. Högerklicka på ett steg i det misslyckade testet > Infrastruktur > Insamlingsloggar > titta i RUNTIMEBLOCK.xml efter objektet IsAOAC. Om IsAOAC=true och du kör ett icke-AOAC-test ignorerar du felet och kör inte det här testet mot datorn. Om det behövs, kontakta supportteamet på Microsoft för att få en errata för att klara spellistan.

Avgör om ett filter tillämpas på testet. HLK kan automatiskt föreslå ett filter för ett felaktigt mappat test. Ett filter visas som en grön bockmarkering i en cirkel bredvid ett teststeg. (Observera att vissa filter kan visa att de efterföljande teststegen har misslyckats eller avbrutits.) Granska den utökade informationen om filtret genom att expandera teststeget med specialikonen. Om filtret säger att du ska ignorera testfelet ska du stanna här.

PCR7-problem

Ett vanligt BitLocker-problem som är specifikt för de två PCR7-testerna är att det inte går att binda till PCR7.

Sorteringssteg:

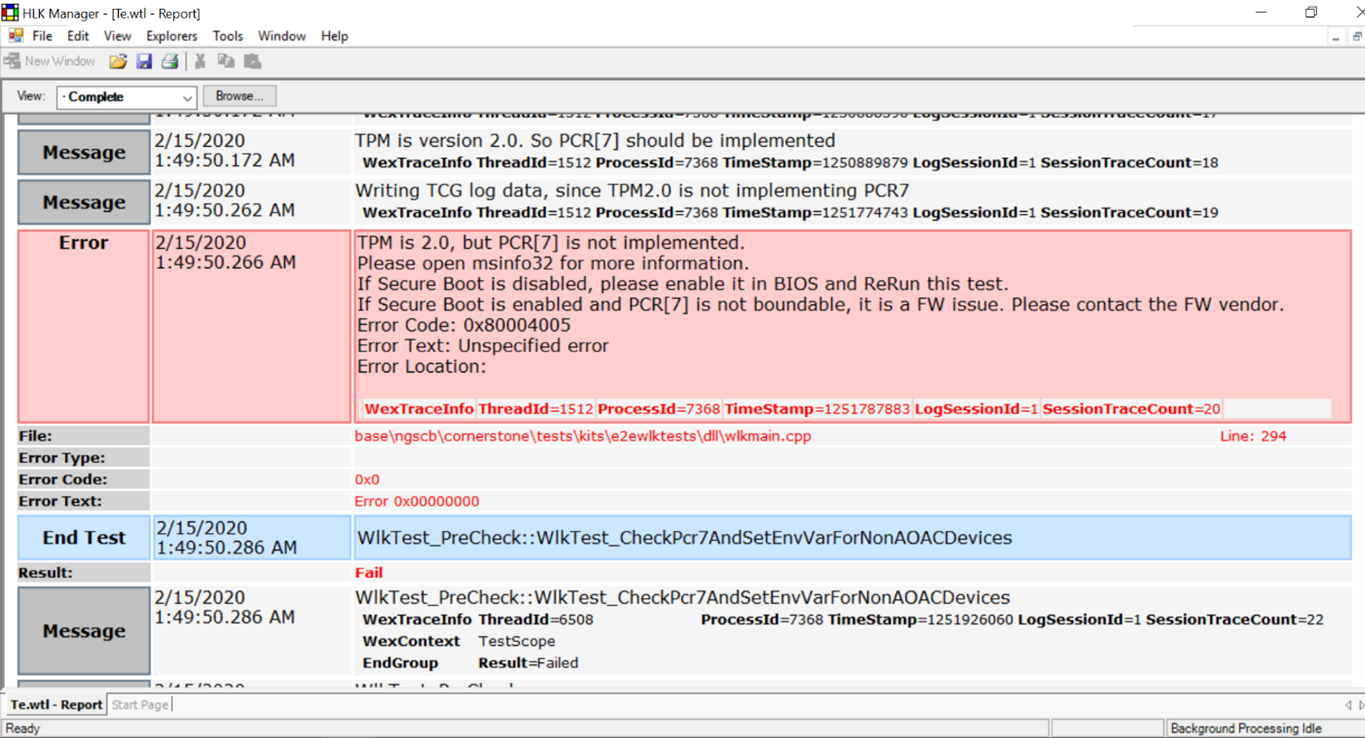

Hitta felmeddelandet i HLK-loggarna. Expandera det misslyckade teststeget och granska Te.wtl-loggen. (Du kan också komma åt loggen genom att högerklicka på ett teststeg > aktivitetsloggar > Te.wtl) Fortsätt att följa hanteringsstegen om du ser det här felet:

Kör msinfo32 som administratör och kontrollera säker startstatus/PCR7-konfiguration. Testet ska köras med Säker start på. Om PCR7-bindningen inte stöds kör du lämpligt äldre PCR HLK-test i stället. Om PCR7-bindning inte är möjlig, fortsätt att följa triagestegen.

Granska felloggarna. Högerklicka på testuppgiften > Ytterligare filer. Vanligtvis är PCR7-bindningsproblemet ett resultat av felaktiga mätningar i PCR7.

- Loggar. Microsoft-BitLocker-Management-loggen innehåller värdefull felinformation om varför PCR7 inte kan användas. BitLocker HLK-testet ska bara köras på en dator med BitLocker installerat. Händelseloggar ska kontrolleras på den dator som genererar dem.

- Uppmätta uppstartsloggar. Dessa finns också i C:\Windows\Logs\MeasuredBoot

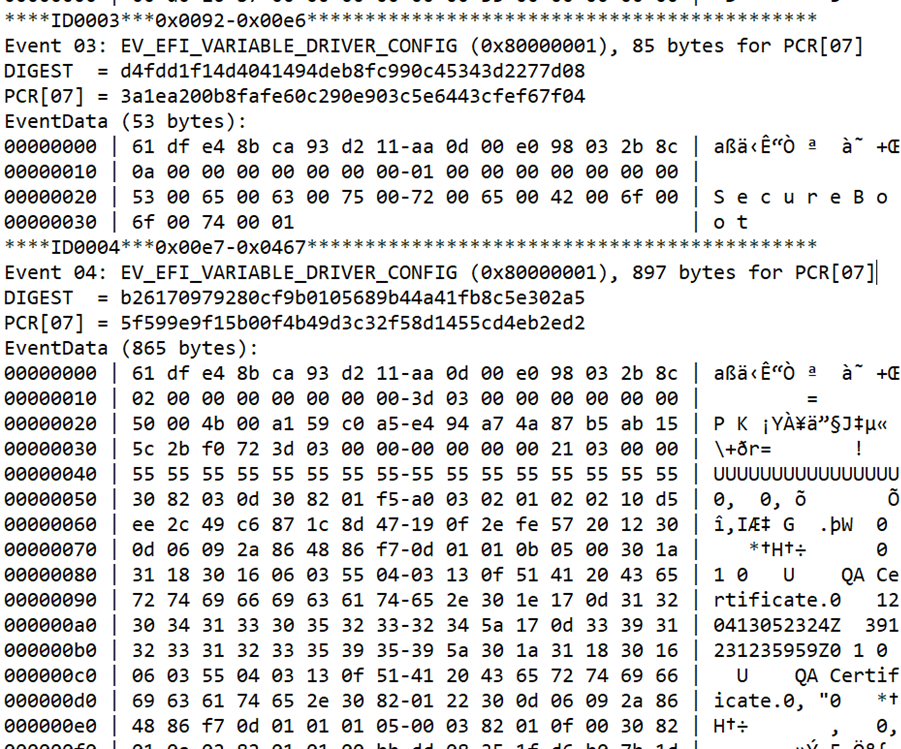

Parsa den uppmätta startloggen med hjälp av TBSLogGenerator.exe eller motsvarande. På HLK-kontrollanten finns TBSLogGenerator.exe under katalogen HLK-tester där du har installerat HLK, till exempel C:\Program Files (x86)\Windows Kits\10\Hardware Lab Kit\Tests\amd64\nttest\BASETEST\ngscb\TBSLogGenerator.exe.

- TBSLogGenerator.exe -lf <sökväg till uppmätt startlogg>> OutputLog.txt

- I OutputLog.txtsöker du efter "PCR[07]" och undersöker måtten i ordning. Den första mätningen bör se ut ungefär så här:

BitLocker förväntar sig vissa statiska förtroenderotsmätningar och statiska förtroenderotsmätningar i PCR7, och alla variationer i dessa mätningar förhindrar ofta bindning till PCR7. Följande värden ska mätas (i ordning och utan onödiga mätningar däremellan) i PCR7:

- Innehållet i SecureBoot-variabeln

- Innehållet i PK-variabeln

- Innehållet i KEK-variabeln

- Innehållet i EFI_IMAGE_SECURITY_DATABASE variabeln (DB)

- Innehållet i EFI_IMAGE_SECURITY_DATABASE1-variabeln (DBX)

- (valfritt men vanligt EV_SEPARATOR)

- Poster i EFI_IMAGE_SECURITY_DATABASE som används till att verifiera EFI-drivrutiner eller EFI-startprogram i startsökvägen. BitLocker förväntar sig bara en inmatning här.

Vanliga problem med den uppmätta startloggen:

- UEFI-felsökningsläge på

- PK- eller KEK-variabler saknas: PK/KEK-mätning har inga data (t.ex. 4 byte av 0:or)

- Ej betrodd UEFI CA-undertecknare

Vissa uppmätta startproblem, till exempel körning med UEFI-felsökningsläge på, kan åtgärdas av testaren. Andra problem kan kräva en errata, i vilket fall du bör kontakta Microsofts supportteam för vägledning.

Tillämpa uppdateringar av inbyggd programvara på enheter

Förutom att köra HLK-tester måste OEM-tillverkare testa uppdateringar av inbyggd programvara med BitLocker aktiverat. Om du vill förhindra att enheter startar återställningen i onödan följer du dessa riktlinjer för att tillämpa uppdateringar av inbyggd programvara:

- Pausa BitLocker (krävs för enheter som är bundna till PCR[07] endast om uppdateringen av den inbyggda programvaran ändrar principen för säker start)

- Tillämpa uppdateringen

- Starta om enheten

- Återuppta BitLocker

Uppdateringen av den inbyggda programvaran bör kräva att enheten endast pausar Bitlocker under en kort tid och att enheten ska startas om så snart som möjligt. BitLocker kan pausas programmatiskt precis innan du stänger av med hjälp av metoden DisableKeyProtectors i Windows Management Instrumentation (WMI).