Implementera dataåtkomstsäkerhet

HDInsight är en PaaS-tjänst och det mest implementerade mönstret är fullständig separation av beräkning från lagring. I sådana mönster ger dataåtkomstsäkerhet skydd av vilande data och skyddar trafik mellan HDInsight och dataskiktet. Dessa säkerhetsområden ligger utanför hdInsight-specifika säkerhetsfunktioner och utförs av säkerhetsfunktioner som är tillgängliga i Azure Storage- och nätverkstjänsterna. Nedan visas en lista över rekommendationer om hur dataåtkomstsäkerhet kan uppnås i HDInsight-kluster. Du kan välja att implementera vissa eller alla dessa rekommendationer baserat på ditt användningsfall.

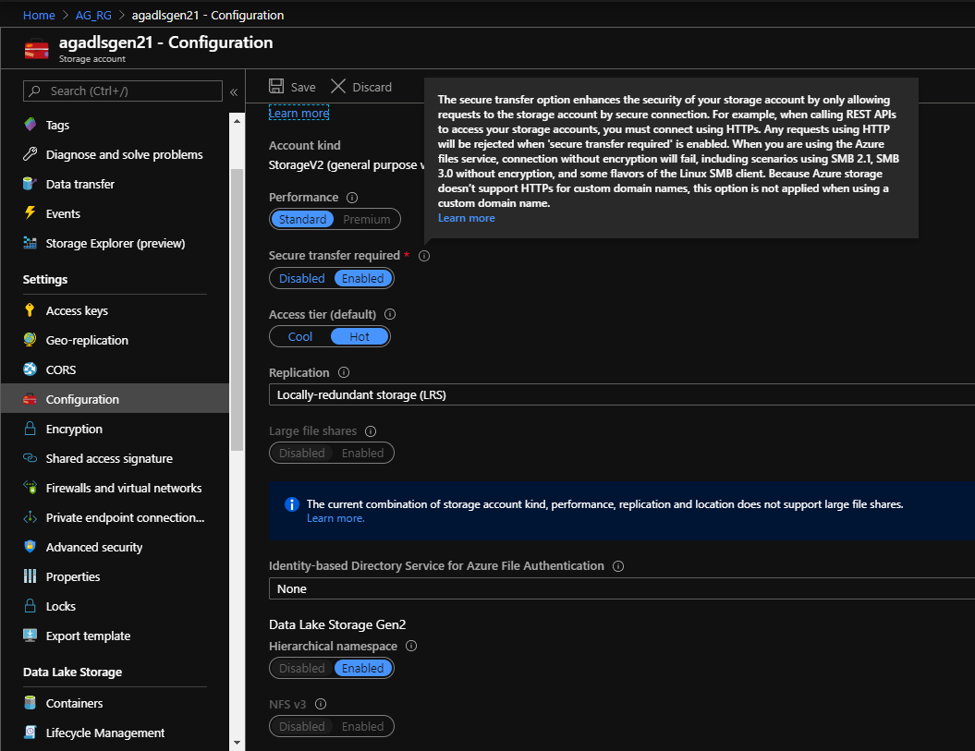

Tillåt endast begäranden till lagring från säkra anslutningar

Säker överföring tillåter begäranden som kommer från säkra anslutningar (https) och avvisar alla anslutningar som kommer från http. Innan du skapar klustret bör du aktivera en säker överföring. Klicka på skjutreglaget "Välj säker överföring krävs" till "Aktiverad". Lär dig säkerhetsrekommendationer för bästa praxis för ADLSG2, inklusive säker överföring.

Implementera åtkomstkontrollistor (ACL: er) för ADLS Gen2

ADLS Gen2-åtkomstkontrollmodellen stöder både Azure Role Based Access Control (RBAC) och POSIX som åtkomstkontroll (ACL). Du kan välja att implementera ACL-modellen på POSIX-nivå för HDInsight för att konfigurera direktautentisering för filer och mappar. Varje fil eller katalog på ADLS Gen2 har distinkta behörigheter för dessa identiteter.

- Ägande användare

- Ägande grupp

- Namngivna användare

- Namngivna grupper

- Namngivna tjänstens huvudnamn

- Namngivna hanterade identiteter

- Alla andra användare POSIX-nivå Åtkomstkontroll för ADLS Gen2-fil och -mappar kan därför beviljas till HDInsight-domänanvändare och -grupper och dessa auktoriseringar kommer att respekteras av alla HDInsight-tjänster under åtkomsten. Läs mer om åtkomstkontroll på Azure Data lake Storage Gen2.

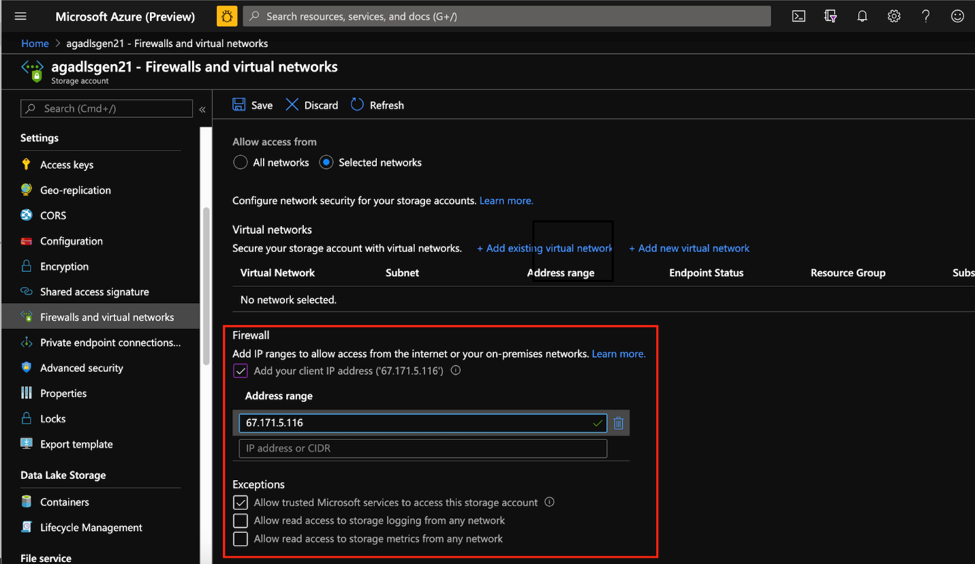

Azure Storage-brandväggar

Azure Storage-brandväggen använder nätverksprincipen "neka alla, tillåt efter undantag" för att säkerställa att endast de tillåtna listade entiteterna kan få åtkomst till lagringskontot. Lagringsbrandväggar kan konfigureras för att aktivera kontoåtkomst från en fast betrodd IP-adress eller ett fördefinierat betrott IP-intervall. Kontrollera att lagringskontot kan nås av betrodda Microsoft-tjänster för att aktivera funktioner som loggning. Du kan aktivera Azure Firewall på ditt lagringskonto från bladet Brandväggar och virtuella nätverk enligt beskrivningen nedan.

Transport Layer Security (TLS) för en lagringsklient utanför HDInsight-klustret

Om du aktiverar TLS på lagringskontot ser du till att data som överförs till och från lagringskontot krypteras. Azure Storage använder TLS 1.2 på offentliga HTTPs-slutpunkter, men TLS 1.0 och TLS 1.1 stöds fortfarande för bakåtkompatibilitet. För att säkerställa säker och kompatibel anslutning till Azure Storage måste du aktivera TLS 1.2 eller senare version på klientsidan innan du skickar begäranden om att använda Azure Storage-tjänsten. I det här fallet är TLS 1.2 redan aktiverat som standard när ett lagringskonto utbyter data med HDInsight och du inte behöver göra något specifikt för att aktivera det. Läs mer om säker TLS för Azure Storage-klienter.

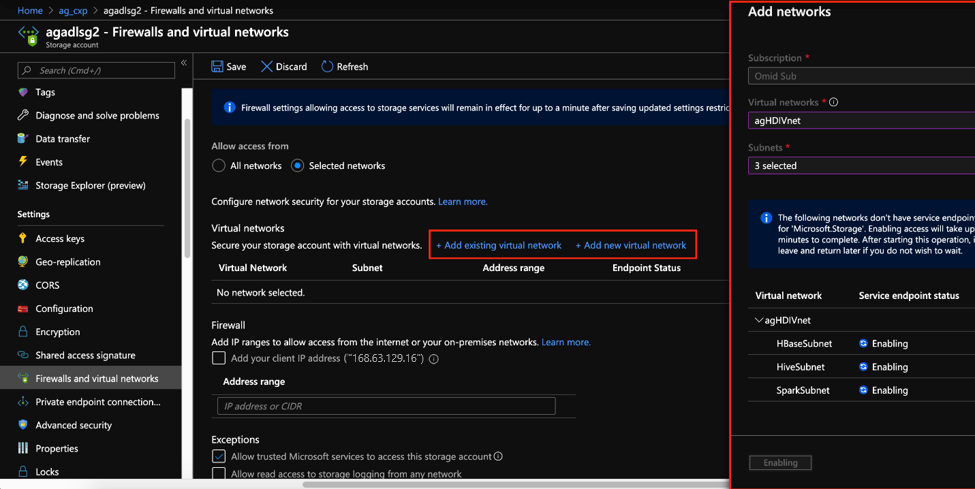

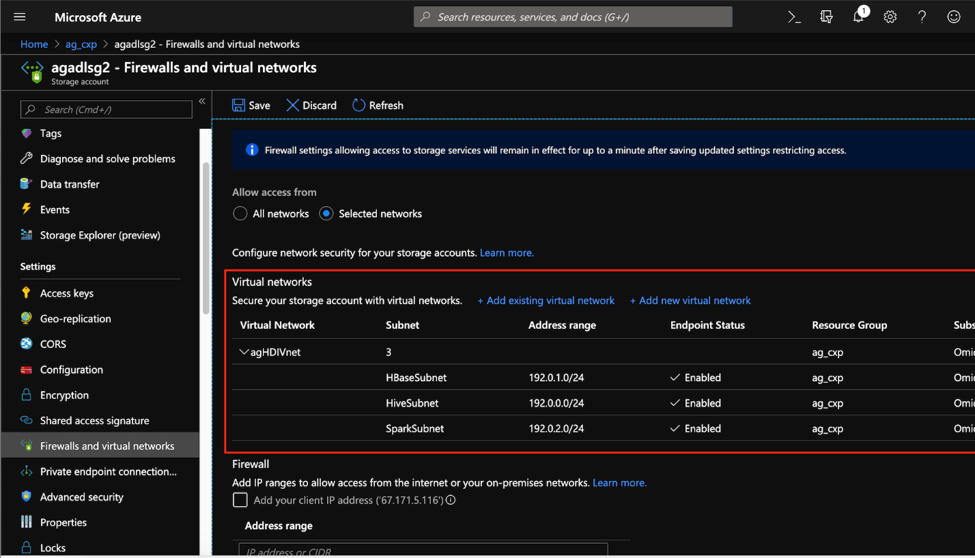

Tjänstslutpunkter för virtuellt nätverk

HDInsight stöder VNet-tjänstslutpunkter för Azure Blob Storage, Azure Data Lake Storage Gen2, Cosmos DB och SQL Database. När det gäller HDInsight Security kan VNet-tjänstslutpunkter konfigureras på lagringskonton, klustermetaarkiv och Cosmos DB för att endast tillåta åtkomst från HDInsight-undernätet. Trafik som flyttas mellan dessa entiteter och HDInsight finns alltid kvar på Azure-stamnätet. I lagringskontot kan VNet-tjänstslutpunkter aktiveras från bladet Brandväggar och virtuella nätverk genom att klicka på Lägg till befintligt/nytt virtuellt nätverk, välja alternativknappen Tillåt åtkomst från till valt nätverk och sedan ange VNet-information som åtkomst ska tillåtas från. I det här fallet skulle du placera ditt virtuella HDInsight-nätverk och undernät från vilket du vill komma åt det här lagringskontot. I exemplet nedan kan lagringskontot endast komma åt trafik från de tre HDInsight-undernät som uttryckligen har angetts.

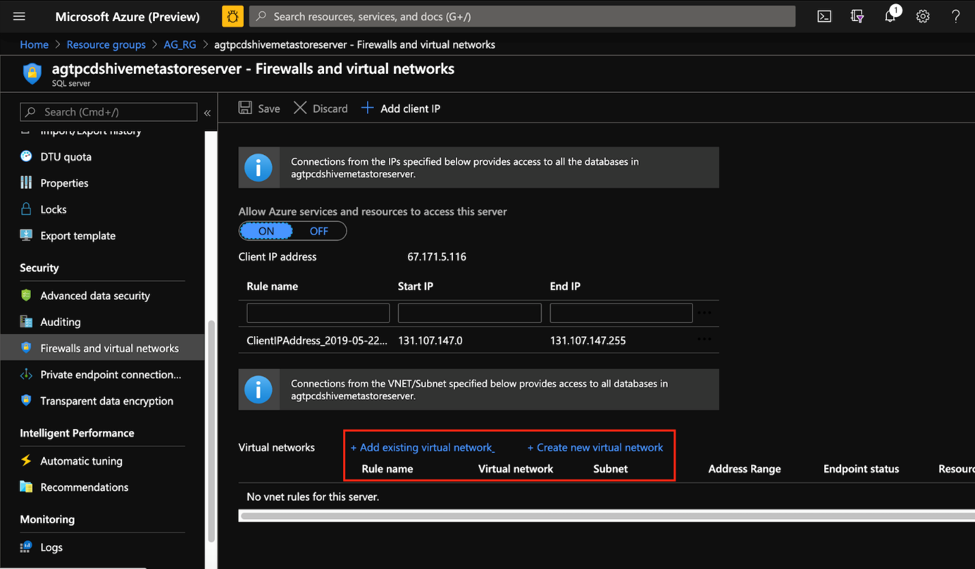

För SQL-databaser kan VNet-tjänstslutpunkter konfigureras från bladet Brandväggar och virtuella nätverk.

Läs mer om VNet-tjänstslutpunkter i Azure.

Kundhanterade nycklar

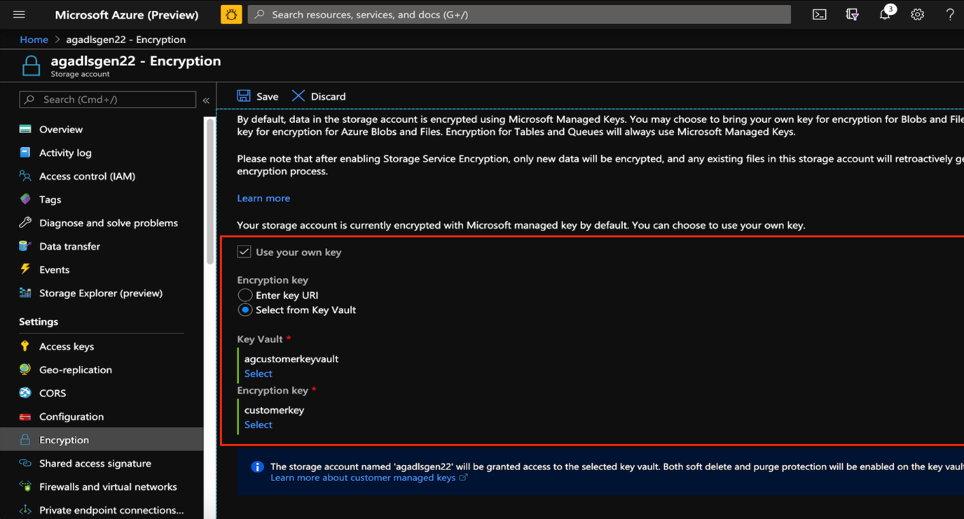

Kryptering av vilande data i ett viktigt krav för säkerhet i stordatalandskap. Azure Storage krypterar alla data i ett lagringskonto med hjälp av Microsoft-hanterade nycklar som standard. Kunder kan dock välja att ta med egna nycklar för att utnyttja ytterligare kontroll över sina data. Från portalen används bladet Kryptering på lagringskontot för att fastställa nyckelinställningar för lagringskontot. Välj Använd din egen nyckel och välj sedan en nyckel-URI eller Välj en nyckel från Azure Key Vault. Läs mer om kundhanterade nycklar för Azure Storage.

På samma sätt kan du för Kafka-kluster ta med din egen nyckel när du skapar klustret för att kryptera alla koordinatordata i vila.