Hotinformationsbaserad filtrering i Azure Firewall

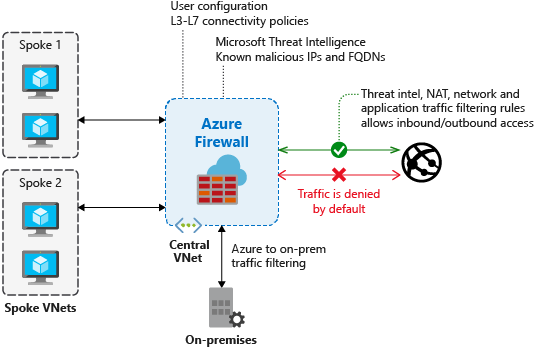

Du kan aktivera hotinformationsbaserad filtrering för brandväggen för att avisera och neka trafik från/till kända skadliga IP-adresser, FQDN och URL:er. IP-adresser, domäner och URL:er kommer från Microsoft Threat Intelligence-flödet, som innehåller flera källor, inklusive Microsoft Cyber Security-teamet.

Intelligent Security Graph driver Microsofts hotinformation och använder flera tjänster, inklusive Microsoft Defender för molnet.

Om du har aktiverat hotinformationsbaserad filtrering bearbetar brandväggen de associerade reglerna före någon av NAT-reglerna, nätverksregler eller programregler.

När en regel utlöses kan du välja att bara logga en avisering eller välja aviserings- och neka-läge.

Som standard är hotinformationsbaserad filtrering i aviseringsläge. Du kan inte inaktivera den här funktionen eller ändra läget förrän portalgränssnittet blir tillgängligt i din region.

Du kan definiera tillåtna listor så att hotinformation inte filtrerar trafik till något av de listade FQDN:erna, IP-adresserna, intervallen eller undernäten.

För en batchåtgärd kan du ladda upp en CSV-fil med en lista över IP-adresser, intervall och undernät.

Loggar

Följande loggutdrag visar en utlöst regel:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testning

Utgående testning – Utgående trafikaviseringar bör vara sällsynta, eftersom det innebär att din miljö är komprometterad. För att hjälpa till att testa utgående aviseringar fungerar finns det ett test-FQDN som utlöser en avisering. Använd

testmaliciousdomain.eastus.cloudapp.azure.comför dina utgående tester.Konfigurera följande objekt för att förbereda för dina tester och se till att du inte får ett DNS-matchningsfel:

- Lägg till en dummypost i värdfilen på testdatorn. På en dator som kör Windows kan du till exempel lägga till

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comiC:\Windows\System32\drivers\etc\hostsfilen. - Kontrollera att den testade HTTP/S-begäran tillåts med hjälp av en programregel, inte en nätverksregel.

- Lägg till en dummypost i värdfilen på testdatorn. På en dator som kör Windows kan du till exempel lägga till

Inkommande testning – Du kan förvänta dig att se aviseringar om inkommande trafik om brandväggen har konfigurerat DNAT-regler. Du ser aviseringar även om brandväggen endast tillåter specifika källor i DNAT-regeln och trafiken annars nekas. Azure Firewall varnar inte för alla kända portskannrar. endast på skannrar som också ägnar sig åt skadlig aktivitet.