Tillämpa principer för Nolltillit på Microsoft 365 Copilot

Sammanfattning: Om du vill tillämpa Nolltillit principer på Microsoft 365 Copilot måste du använda sju skyddslager i din Microsoft 365-klientorganisation:

- Dataskydd

- Identitet och åtkomst

- Skydd av appar

- Enhetshantering och skydd

- Hotskydd

- Skydda samarbete med Teams

- Användarbehörigheter till data

Introduktion

Innan du introducerar Microsoft 365 Copilot (Copilot) i din miljö rekommenderar Microsoft att du skapar en stark grund för säkerhet. Lyckligtvis finns det vägledning för en stark säkerhetsgrund i form av Nolltillit. Säkerhetsstrategin Nolltillit behandlar varje anslutnings- och resursbegäran som om den kommer från ett okontrollerat nätverk och en dålig aktör. Oavsett var begäran kommer från eller vilken resurs den kommer åt lär Nolltillit oss att "aldrig lita på, alltid verifiera".

Den här artikeln innehåller steg för att tillämpa principerna för Nolltillit säkerhet för att förbereda din miljö för Copilot på följande sätt:

| Nolltillit princip | Definition | Uppfylld av |

|---|---|---|

| Verifiera explicit | Autentisera och auktorisera alltid baserat på alla tillgängliga datapunkter. | Framtvinga verifiering av användarautentiseringsuppgifter, enhetskrav och appbehörigheter och beteenden. |

| Använd minst privilegierad åtkomst | Begränsa användaråtkomst med JUST-In-Time och Just-Enough-Access (JIT/JEA), riskbaserade adaptiva principer och dataskydd. | Verifiera JEA i hela organisationen för att eliminera överdelning genom att se till att rätt behörigheter tilldelas till filer, mappar, Teams och e-post. Använd känslighetsetiketter och principer för dataförlustskydd för att skydda data. |

| Anta intrång | Minimera explosionsradie och segmentåtkomst. Verifiera kryptering från slutpunkt till slutpunkt och använd analys för att få synlighet, driva hotidentifiering och förbättra skyddet. | Använd Exchange Online Protection (EOP) och Microsoft Defender XDR-tjänster för att automatiskt förhindra vanliga attacker och för att identifiera och svara på säkerhetsincidenter. |

Grunderna i Copilot finns i översikten och hur du kommer igång.

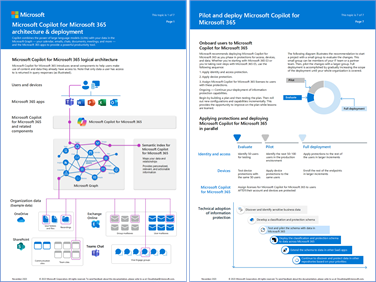

Logisk arkitektur

Du tillämpar Nolltillit principer för Copilot i hela arkitekturen, från användare och enheter till programdata som de har åtkomst till. Följande diagram visar komponenterna i den logiska arkitekturen.

I diagrammet:

- Användarenheter har Microsoft 365-appar installerade från vilka användare kan initiera Copilot-frågor

- Copilot-komponenter inkluderar:

- Copilot-tjänsten, som samordnar svar på användarfrågor

- Den stora språkmodellen (LLM) som Copilot refererar till för att skapa det bästa svaret för en användare

- En instans av Microsoft Graph för data från din Microsoft 365-klientorganisation

- Din Microsoft 365-klientorganisation som innehåller organisationsdata

- Copilot-resultat för en användare innehåller endast data som användaren har åtkomst till

Ytterligare tekniska illustrationer finns i följande artiklar i Microsoft 365 Copilot-biblioteket:

- Microsoft 365 Copilot arkitektur och hur den fungerar

- Microsoft 365 Copilot-dataskydds- och granskningsarkitektur

Vad finns i den här artikeln

Den här artikeln beskriver hur du tillämpar principerna för Nolltillit för att förbereda Din Microsoft 365-miljö för Copilot.

| Steg | Aktivitet | Nolltillit principer som tillämpas |

|---|---|---|

| 1 | Distribuera eller verifiera dataskyddet | Verifiera explicit Använd minst privilegierad åtkomst |

| 2 | Distribuera eller verifiera dina identitets- och åtkomstprinciper | Verifiera explicit Använd minst privilegierad åtkomst |

| 3 | Distribuera eller verifiera dina appskyddsprinciper | Använd minst privilegierad åtkomst Anta intrång |

| 4 | Distribuera eller verifiera enhetshantering och skydd | Verifiera explicit |

| 5 | Distribuera eller verifiera dina hotskyddstjänster | Anta intrång |

| 6 | Distribuera eller validera säkert samarbete med Teams | Verifiera explicit Använd minst privilegierad åtkomst |

| 7 | Distribuera eller verifiera användarbehörigheter till data | Använd minst privilegierad åtkomst |

Komma igång med E3 och nästa steg med E5

För att hjälpa dig att göra framsteg ordnas vart och ett av stegen i den här artikeln på följande sätt:

- Kom igång med E3-funktioner

- Nästa steg med E5-funktioner

Anpassa den här vägledningen för din organisation

Eftersom olika organisationer kan vara i olika skeden av distributionen Nolltillit skydd, i vart och ett av följande steg:

- Om du INTE använder något av de skydd som beskrivs i steget tar du dig tid att pilottesta och distribuera dem innan du tilldelar Copilot-licenser.

- Om du använder några av de skydd som beskrivs i steget använder du informationen i steget som en checklista och kontrollerar att varje skydd som anges har testats och distribuerats innan du tilldelar Copilot-licenser.

Det senaste Copilot-stödet för säkerhetsrelaterade och andra funktioner i Microsoft 365 finns i Krav för Copilot.

Steg 1. Distribuera eller verifiera dataskyddet

För att förhindra att organisationens data riskerar att överexponeras eller delas över är nästa steg att skydda data i din Microsoft 365-klientorganisation. Microsoft Purview innehåller en robust uppsättning funktioner för att identifiera, klassificera, märka och skydda data. Vi förstår dock att det kan ta ett tag att göra det här arbetet. Microsoft 365 innehåller kontroller som du kan använda direkt för att förhindra överdelning av data via Copilot.

Överdelningskontroller

Microsoft 365-överdelningskontroller hjälper dig:

- Begränsa tillfälligt Copilot-sökningen till en lista över webbplatser som du anger (begränsad SharePoint-sökning)

- Identifiera snabbt webbplatser som potentiellt innehåller överdelade data eller känsligt innehåll (styrningsrapporter för dataåtkomst)

- Flagga webbplatser så att användarna inte kan hitta dem via Copilot- eller organisationsomfattande sökning (begränsad innehållsidentifiering)

Använd följande resurser för att komma igång med överdelningskontroller:

- Bild och beskrivning av överdelningskontroller som du kan använda med Microsoft 365 Copilot

- Nedladdningsbar skiss för att hindra översharing

Microsoft Purview-funktioner

Använd Microsoft Purview för att minimera och hantera riskerna med AI-användning och implementera motsvarande skydds- och styrningskontroller.

Microsoft Purview Data Security Posture Management (DSPM) för AI ger lätthanterliga grafiska verktyg och rapporter för att snabbt få insikter om AI-användning inom din organisation. Principer med ett klick hjälper dig att skydda dina data och uppfylla regelkrav.

Använd Data Security Posture Management för AI tillsammans med andra Microsoft Purview-funktioner för att stärka din datasäkerhet och efterlevnad för Microsoft 365 Copilot och Microsoft 365 Copilot Chat:

- Känslighetsetiketter och innehåll som krypterats av Microsoft Purview Information Protection

- Dartaklassificering

- Kundnyckel

- Kommunikationsefterlevnad

- Granskning

- Sök innehåll

- eDiscovery

- Kvarhållning och borttagning

- Customer Lockbox

Mer information finns i följande resurser:

- Illustrationer för dataskydd och granskning med Microsoft 365 Copilot

- Säkerhets- och efterlevnadsskydd för Microsoft Purview-data för Microsoft Copilot

- Överväganden för att distribuera datasäkerhets- och efterlevnadsskydd i Microsoft Purview för Copilot.

Komma igång med E3

Börja med att tillämpa överdelningskontroller som fungerar med Copilot, efter behov för din miljö. Dessa kontroller hjälper dig att skydda data omedelbart. När du har gjort det långsiktiga arbetet med att klassificera data och tillämpa känslighetsetiketter och skydd bör du gå tillbaka till de överdelningskontroller som du tillämpade från början för att säkerställa att dessa fortfarande är lämpliga. Granska överdelningsbilden och ladda ned skissen för att förhindra överdelning av.

Investera sedan i dataklassificering och skydd med Microsoft Purview-funktioner.

Känslighetsetiketter utgör hörnstenen för att skydda dina data. Innan du skapar etiketterna för att ange känsligheten för objekt och de skyddsåtgärder som tillämpas måste du förstå organisationens befintliga klassificeringstaxonomi och hur den mappar till etiketter som användarna ser och tillämpar i appar. När du har skapat känslighetsetiketterna publicerar du dem och ger vägledning till användarna hur och när de ska användas i Word, Excel, PowerPoint och Outlook.

Mer information finns i:

- Kom igång med känslighetsetiketter

- Skapa och konfigurera känslighetsetiketter och deras principer

- Aktivera känslighetsetiketter för Office-filer i SharePoint och OneDrive

Överväg att utöka manuell etikettering med hjälp av principinställningarna för känslighetsetiketter för en standardetikett och obligatorisk etikettering. En standardetikett hjälper dig att ange en basnivå av skyddsinställningar som du vill tillämpa på allt innehåll. Obligatorisk etikettering säkerställer att användarna märker dokument och e-postmeddelanden. Men utan omfattande användarutbildning och andra kontroller kan dessa inställningar resultera i felaktig etikettering.

Se dessa ytterligare resurser för att skydda organisationens data:

- Skapa DLP-principer för filer och e-post.

- Skapa kvarhållningsprinciper för att behålla det du behöver och ta bort det du inte behöver.

- Använd innehållsutforskaren för att se och verifiera objekt som har en känslighetsetikett, en kvarhållningsetikett eller som klassificerats som en typ av känslig information i din organisation.

Nästa steg med E5

Med Microsoft 365 E5 kan du utöka känslighetsetiketter för att skydda mer innehåll och fler etiketteringsmetoder. Till exempel etikettering av SharePoint-webbplatser och Teams med hjälp av containeretiketter och automatiskt etikettering av objekt i Microsoft 365 och senare. Mer information finns i en lista över vanliga etiketteringsscenarier och hur de överensstämmer med affärsmålen.

Överväg dessa ytterligare Microsoft 365 E5-funktioner:

- Utöka dina principer för dataförlustskydd till fler platser och använd ett större antal klassificerare för att hitta känslig information.

- Kvarhållningsetiketter kan tillämpas automatiskt när känslig information hittas som behöver olika inställningar från dina kvarhållningsprinciper eller en högre hanteringsnivå.

- Om du vill hjälpa dig att bättre förstå dina känsliga data och hur de märks använder du aktivitetsutforskaren och de fullständiga funktionerna i innehållsutforskaren.

Steg 2. Distribuera eller verifiera dina identitets- och åtkomstprinciper

För att förhindra att dåliga aktörer använder Copilot för att snabbare identifiera och komma åt känsliga data är det första steget att förhindra att de får åtkomst. Du måste se till att:

- Användare måste använda stark autentisering som inte kan komprometteras genom att gissa enbart användarlösenord.

- Autentiseringsförsök utvärderas för deras risk och har fler krav.

- Du kan utföra granskningar av åtkomst som beviljats användarkonton för att förhindra överdelning.

Komma igång med E3

Microsoft 365 E3 innehåller Microsoft Entra ID P1-licenser. Med den här planen rekommenderar Microsoft att du använder vanliga principer för villkorlig åtkomst, som är följande:

- Kräv multifaktorautentisering (MFA) för administratörer

- Kräv MFA för alla användare

- Blockera äldre autentisering

Se till att du inkluderar Microsoft 365-tjänster och dina andra SaaS-appar i omfånget för dessa principer.

Om din miljö innehåller hybrididentiteter med lokal Active Directory Domain Services ska du distribuera Microsoft Entra Password Protection. Den här funktionen identifierar och blockerar kända svaga lösenord och deras varianter och kan även blockera mer svaga termer inom lösenord som är specifika för din organisation.

Nästa steg med E5

Microsoft 365 E5 innehåller Microsoft Entra ID P2-licenser. Börja implementera Microsofts rekommenderade uppsättning villkorsstyrd åtkomst och relaterade principer, inklusive:

- Kräver MFA när inloggningsrisken är medelhög eller hög.

- Kräver att högriskanvändare ändrar sitt lösenord (gäller när du inte använder lösenordslös autentisering).

Mer information om hur du implementerar skydd för identitet och åtkomst baserat på din licensieringsplan finns i Öka inloggningssäkerheten för hybridarbetare med MFA.

Microsoft 365 E5 och Microsoft Entra ID P2 innehåller båda mer skydd för privilegierade konton. Implementera funktionerna som sammanfattas i följande tabell.

| Kapacitet | Resurser |

|---|---|

| Privileged Identity Management (PIM) | Ger skydd för privilegierade konton som har åtkomst till resurser, inklusive resurser i Microsoft Entra-ID, Azure och andra Microsoft Online-tjänster som Microsoft 365 eller Microsoft Intune. Se Planera en distribution av privilegierad identitetshantering. |

| Microsoft Purview Privileged Access Management | Tillåter detaljerad åtkomstkontroll över privilegierade Exchange Online-administratörsuppgifter i Office 365. Det kan hjälpa till att skydda din organisation från överträdelser som använder befintliga privilegierade administratörskonton med stående åtkomst till känsliga data eller åtkomst till kritiska konfigurationsinställningar. Se Översikt över privilegierad åtkomsthantering. |

Överväg slutligen att implementera åtkomstgranskningar som en del av din övergripande JEA-strategi. Med åtkomstgranskningar kan din organisation effektivt hantera gruppmedlemskap, åtkomst till företagsprogram och rolltilldelningar. Användarens åtkomst kan granskas regelbundet för att se till att endast rätt personer har rätt fortsatt åtkomst.

Steg 3. Distribuera eller verifiera dina appskyddsprinciper

För både Microsoft 365 E3 och E5 använder du Intune App Protection-principer (APP) som är regler som säkerställer att en organisations data förblir säkra eller finns i en hanterad app.

Med APP skapar Intune en vägg mellan organisationens data och personliga data. APP säkerställer att organisationsdata i angivna appar inte kan kopieras och klistras in till andra appar på enheten, även om enheten inte hanteras.

APP kan förhindra oavsiktlig eller avsiktlig kopiering av Copilot-genererat innehåll till appar på en enhet som inte ingår i listan över tillåtna appar. APP kan begränsa en angripares explosionsradie med hjälp av en komprometterad enhet.

Mer information finns i Skapa appskyddsprinciper.

Steg 4. Distribuera eller verifiera enhetshantering och -skydd

För att förhindra att dåliga aktörer komprometterar enheter eller använder komprometterade enheter för att få åtkomst till Copilot är nästa steg att använda Microsoft 365-funktioner för enhetshantering och skydd. Du måste se till att:

- Enheter registreras i Microsoft Intune och måste uppfylla hälso- och efterlevnadskraven.

- Du kan administrera inställningar och funktioner på enheter.

- Du kan övervaka dina enheter för deras risknivå.

- Du kan proaktivt förhindra dataförlust.

Komma igång med E3

Microsoft 365 E3 innehåller Microsoft Intune för hantering av enheter.

Börja sedan att registrera enheter i hanteringen. När du har registrerat dig konfigurerar du efterlevnadsprinciper och kräver sedan felfria och kompatibla enheter. Slutligen kan du distribuera enhetsprofiler, även kallade konfigurationsprofiler, för att hantera inställningar och funktioner på enheter.

Om du vill distribuera dessa skydd använder du följande uppsättning artiklar.

- Steg 1. Implementera appskyddsprinciper

- Steg 2. Registrera enheter i hanteringen

- Steg 3. Konfigurera efterlevnadsprinciper

- Steg 4. Kräv felfria och kompatibla enheter

- Steg 5. Distribuera enhetsprofiler

Nästa steg med E5

Microsoft 365 E5 innehåller även Microsoft Defender för Endpoint. När du har distribuerat Microsoft Defender för Endpoint kan du få bättre insikter och skydd för dina enheter genom att integrera Microsoft Intune med Defender för Endpoint. För mobila enheter omfattar detta möjligheten att övervaka enhetsrisker som ett villkor för åtkomst. För Windows-enheter kan du övervaka efterlevnaden av dessa enheter till säkerhetsbaslinjer.

Microsoft 365 E5 innehåller även dataförlustskydd för slutpunkter (DLP). Om din organisation redan förstår dina data, har utvecklat ett datakänslighetsschema och tillämpat schemat, kan du vara redo att utöka elementen i det här schemat till slutpunkter med hjälp av Microsoft Purview DLP-principer.

Om du vill distribuera dessa funktioner för enhetsskydd och hantering använder du följande artiklar:

- Steg 6. Övervaka enhetsrisk och efterlevnad av säkerhetsbaslinjer

- Steg 7. Implementera DLP med informationsskyddsfunktioner

Steg 5. Distribuera eller verifiera dina hotskyddstjänster

För att identifiera aktiviteter för dåliga aktörer och hindra dem från att få åtkomst till Copilot är nästa steg att använda hotskyddstjänster i Microsoft 365. Du måste se till att:

- Du kan automatiskt förhindra vanliga typer av e-post- och enhetsbaserade attacker.

- Du kan använda funktioner för att minska attackytan på Windows-enheter.

- Du kan identifiera och svara på säkerhetsincidenter med en omfattande uppsättning hotskyddstjänster.

Komma igång med E3

Microsoft 365 E3 innehåller flera viktiga funktioner i Defender för Office 365 och Defender för Endpoint. Dessutom innehåller Windows 11 och Windows 10 många funktioner för skydd mot hot.

Microsoft Defender för Office 365 P1

Microsoft Defender för Office 365 P1 innehåller Exchange Online Protection (EOP), som ingår i Microsoft 365 E3. EOP skyddar dina e-post- och samarbetsverktyg mot nätfiske, personifiering och andra hot. Använd dessa resurser för att konfigurera skydd mot skadlig kod, skräppostskydd och skydd mot nätfiske:

Defender för Endpoint P1

Microsoft 365 E3 innehåller Microsoft Defender för Endpoint P1, som innehåller följande funktioner:

- Nästa generations skydd – Skyddar dina enheter från nya hot i realtid. Den här funktionen omfattar Microsoft Defender Antivirus, som kontinuerligt söker igenom enheten med hjälp av övervakning av fil- och processbeteende.

- Minskning av attackytan – Förhindrar att attacker sker i första hand genom att konfigurera inställningar som automatiskt blockerar potentiellt misstänkt aktivitet.

Använd dessa resurser för att konfigurera Defender för Endpoint Plan 1:

Windows-skyddsfunktioner

Som standard innehåller Windows stark säkerhet och skydd för maskinvara, operativsystem, appar med mera. Mer information finns i Introduktion till Windows-säkerhet . I följande tabell visas de viktiga funktionerna för skydd mot windows-klienthot som ingår i Microsoft 365 E3.

| Kapacitet | Resurser |

|---|---|

| Windows Hello | översikt över Windows Hello för företag |

| Microsoft Defender-brandväggen | Dokumentation om Windows Defender-brandväggen |

| Microsoft Defender SmartScreen | Översikt över Microsoft Defender SmartScreen |

| Programkontroll för Windows | Programkontroll för Windows |

| BitLocker | Översikt över BitLocker-enhetskryptering |

| Microsoft Defender Application Guard för Edge | Översikt över Microsoft Defender Application Guard |

Dessa funktioner kan konfigureras direkt på klienten, med hjälp av grupprincip objekt (GPO: er) eller med hjälp av ett verktyg för enhetshantering, inklusive Intune. Du kan dock bara hantera inställningar på enheter i Intune genom att distribuera konfigurationsprofiler, vilket är en funktion i Microsoft 365 E5.

Nästa steg med E5

För mer omfattande skydd mot hot kan du pilottesta och distribuera Microsoft Defender XDR, som omfattar:

- Defender för identitet

- Defender för Office 365 P2

- Defender för Endpoint P2

- Defender för molnappar

Microsoft rekommenderar att du aktiverar komponenterna i Microsoft 365 i den ordning som visas:

Mer information och en beskrivning av den här bilden finns i Utvärdera och testa Microsoft Defender XDR.

När du har distribuerat Microsoft Defender XDR integrerar du dessa XDR-verktyg (eXtended detection and response) med Microsoft Sentinel. Microsoft Sentinel licensieras och faktureras separat från Microsoft 365 E5. Använd dessa resurser för mer information:

- Implementera Microsoft Sentinel och Microsoft Defender XDR för Nolltillit

- Planera kostnader och förstå priser och fakturering för Microsoft Sentinel

Steg 6. Distribuera eller verifiera säkert samarbete för Microsoft Teams

Microsoft ger vägledning för att skydda dina Teams på tre olika nivåer – baslinje, känslig och mycket känslig. Att introducera Copilot är ett bra tillfälle att granska din miljö och se till att lämpligt skydd har konfigurerats. Följ dessa steg:

- Identifiera Teams eller projekt som garanterar mycket känsligt skydd. Konfigurera skydd för den här nivån. Många organisationer har inte data som kräver den här skyddsnivån.

- Identifiera Teams eller projekt som garanterar känsligt skydd och tillämpa det här skyddet.

- Se till att alla Teams och projekt är konfigurerade för baslinjeskydd, minst.

Mer information finns i dessa resurser:

Extern delning

Att introducera Copilot är ett bra tillfälle att granska dina principer för att dela filer med personer utanför organisationen och för att tillåta externa deltagare. Gästkonton är inte licensierade för att använda Copilot.

Om du vill dela med personer utanför organisationen kan du behöva dela information om eventuell känslighet. Se följande resurser:

- Tillämpa metodtips för att dela filer och mappar med oautentiserade användare

- Begränsa oavsiktlig exponering för filer när du delar med personer utanför organisationen

- Skapa en säker gästdelningsmiljö

Information om hur du samarbetar med personer utanför organisationen finns i följande resurser:

- Samarbeta med dokument för att dela enskilda filer eller mappar

- Samarbeta på en webbplats för gäster på en SharePoint-webbplats

- Samarbeta som ett team för gäster i ett team

- Samarbeta med externa deltagare i en kanal för personer utanför organisationen i en delad kanal

Steg 7. Distribuera eller verifiera minsta användarbehörighet till data

För att förhindra att organisationens data riskerar överexponering eller överdelning är nästa steg att se till att alla användare har JUST Enough Access (JEA) för att utföra sina jobb och inte mer. Användare bör inte identifiera data som de inte ska kunna visa eller dela data som de inte ska dela.

För att förhindra överdelning implementerar du behörighetskrav och organisationsprinciper som alla användare måste följa och träna användarna att använda dem. Du kan till exempel införa kontroller som att kräva webbplatsåtkomstgranskningar av webbplatsägare eller begränsa åtkomsten till definierade säkerhetsgrupper från en central plats.

Så här identifierar du befintlig överdelning:

På filnivå

Använd Microsoft Purviews informationsskydd och dess dataklassificeringskontroller, integrerad innehållsetikettering och motsvarande principer för dataförlustskydd.

De här funktionerna kan hjälpa dig att identifiera filer i Microsoft Teams, SharePoint-webbplatser, OneDrive-platser, i e-post, i chattkonversationer, i din lokala infrastruktur och på slutpunktsenheter som antingen innehåller känslig information eller klassificerat innehåll, och sedan automatiskt tillämpa kontroller för att begränsa deras åtkomst.

På platsteamets och containernivån i Microsoft Teams och SharePoint

Du kan granska åtkomsten till delat innehåll på webbplats- och teamnivå och tillämpa begränsningar som begränsar informationsidentifiering till endast de som ska ha åtkomst.

För att automatisera den här processen ännu mer hjälper Microsoft Syntex – SharePoint Advanced Management dig att hitta potentiell överdelning med dina SharePoint- och Microsoft Teams-filer.

Tillämpa skydd och distribuera Copilot parallellt

För att effektivisera tilldelningen av Copilot-licenser i din klientorganisation med rätt skydd på plats gör du båda parallellt. Följande diagram visar hur du kan gå igenom faserna för att distribuera skydd innan du tilldelar Copilot-licenser till enskilda användarkonton och deras enheter när de är skyddade.

Som diagrammet också visar kan du distribuera informationsskydd i hela organisationen när du distribuerar identitets- och enhetsåtkomstskydd.

Utbildning

Kom i gång med Copilot

| Utbildning | Kom i gång med Copilot |

|---|---|

|

Den här utbildningsvägen vägleder dig genom grunderna i Copilot, visar dess mångsidighet i olika Microsoft 365-program och ger råd om hur du maximerar dess potential. |

| Utbildning | Förbereda din organisation för Copilot |

|---|---|

|

Den här utbildningsvägen undersöker Copilot-designen, dess säkerhets- och efterlevnadsfunktioner och ger instruktioner om hur du implementerar Copilot. |

Nästa steg

Titta på videon Så här gör du dig redo för Copilot .

Se följande ytterligare artiklar för Nolltillit och Microsofts Copilots:

Se även:

- Säkerhets- och efterlevnadsskydd för Microsoft Purview-data för Microsoft Copilot

- Data, sekretess och säkerhet för Copilot för Microsoft 365

- Dokumentation om Copilot för Microsoft 365

Sammanfattningsaffisch

En visuell sammanfattning av informationen i den här artikeln finns i affischen för Copilot-arkitektur och distribution .

Använd Visio-filen för att anpassa de här illustrationerna för eget bruk.

Mer Nolltillit tekniska illustrationer finns i Nolltillit illustrationer för IT-arkitekter och implementerare.

Referenser

Se de här länkarna om du vill veta mer om de olika tjänster och tekniker som nämns i den här artikeln.

- Översikt över Copilot för Microsoft 365

- Vanliga säkerhetsprinciper för Microsoft 365-organisationer

- Intune App Protection-principer (APP)

- Hantera enheter med Intune

- EOP-översikt

- Introduktion till Windows-säkerhet

- Utvärdera och pilottesta Microsoft Defender XDR

- Kom igång med känslighetsetiketter

- Skapa DLP-principer

- Konfigurera Teams med tre skyddsnivåer

- Microsoft Syntex – Avancerad hantering av SharePoint