Privilegierad åtkomst: Gränssnitt

En viktig komponent för att skydda privilegierad åtkomst är tillämpningen av noll förtroendeprincip för att säkerställa att enheter, konton och mellanhänder uppfyller säkerhetskraven innan de ger åtkomst.

Den här principen säkerställer att användare och enheter som initierar den inkommande sessionen är kända, betrodda och tillåtna att komma åt resursen (via gränssnittet). Principtillämpningen utförs av principmotorn för villkorsstyrd åtkomst i Microsoft Entra som utvärderar principen som tilldelats det specifika programgränssnittet (till exempel Azure Portal, Salesforce, Office 365, AWS, Workday och andra).

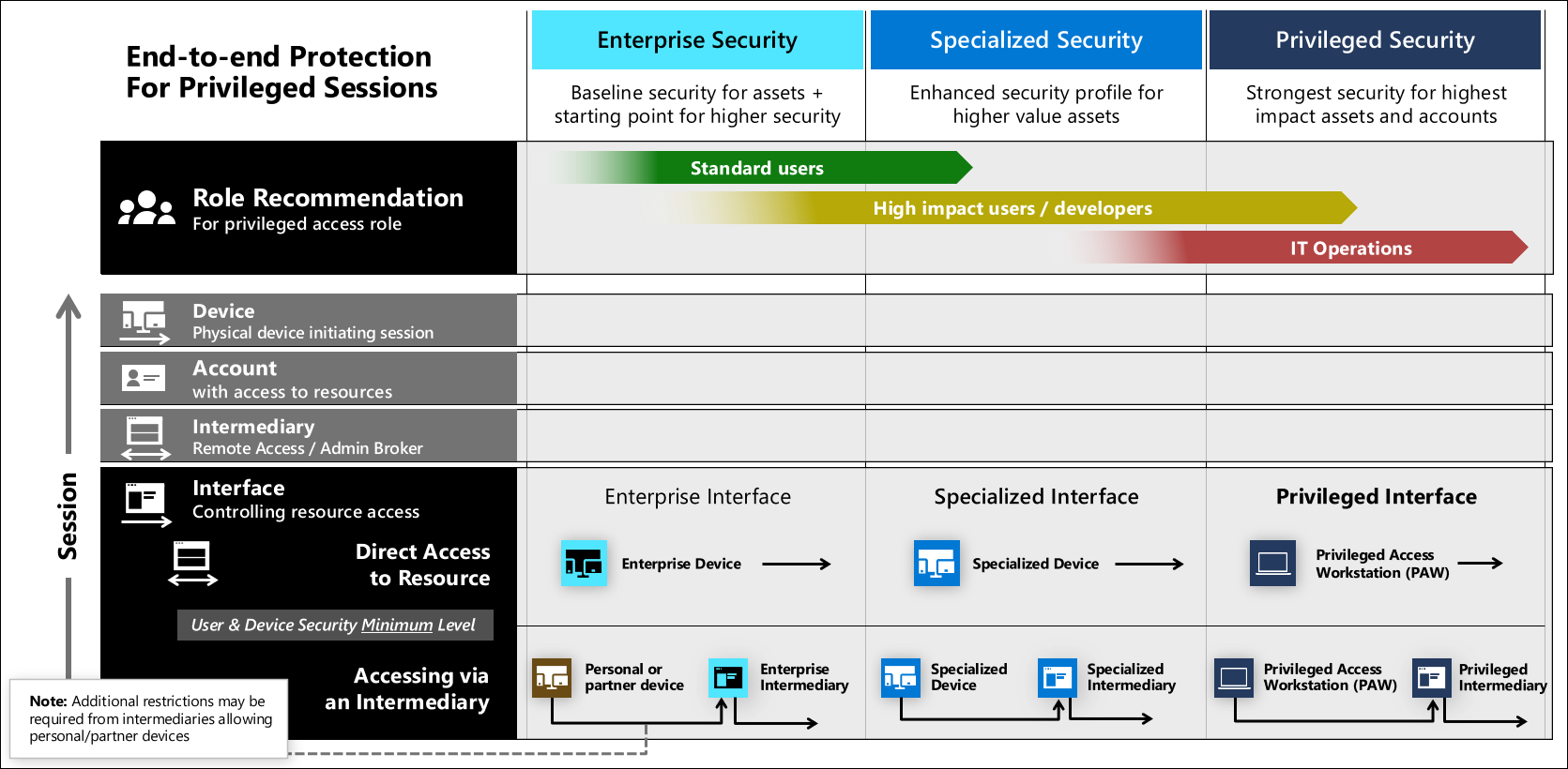

Den här vägledningen definierar tre säkerhetsnivåer för gränssnittssäkerhet som du kan använda för tillgångar med olika känslighetsnivåer. Dessa nivåer konfigureras i den säkrande planen för snabb modernisering av privilegierad åtkomst (RAMP) och motsvarar säkerhetsnivåerna för konton och enheter.

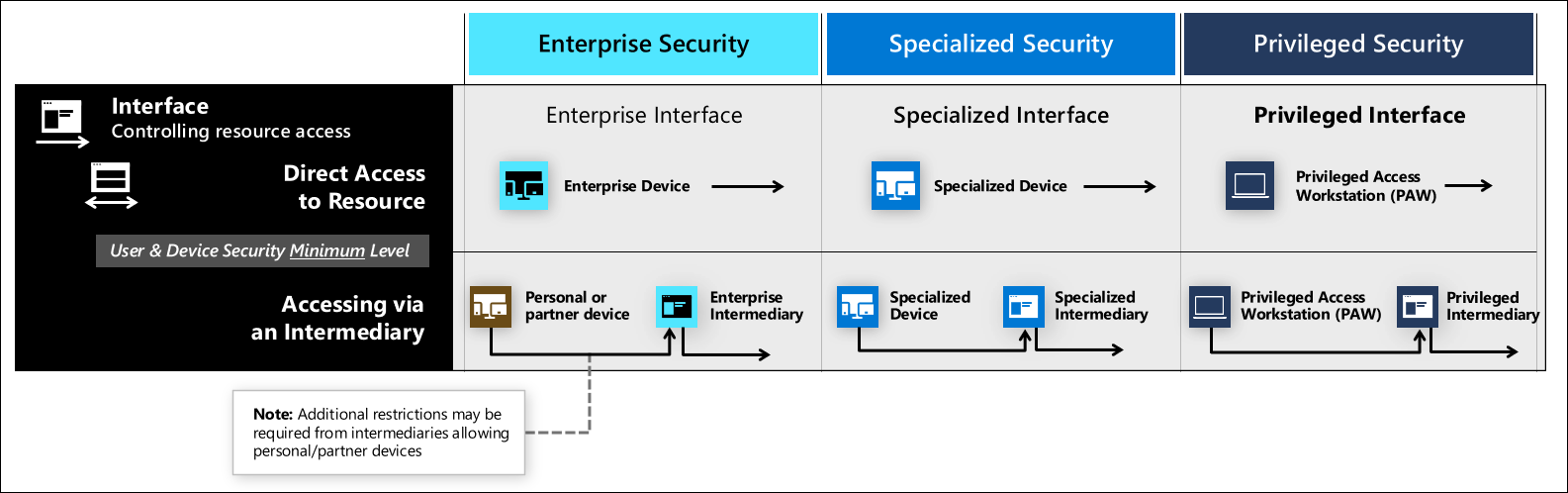

Säkerhetskrav för inkommande sessioner till gränssnitt gäller för konton och källenheten, oavsett om det är en direkt anslutning från fysiska enheter eller en fjärrskrivbords-/jump-serverförmedlare. Mellanhänder kan acceptera sessioner från personliga enheter för att tillhandahålla företagssäkerhetsnivå (för vissa scenarier), men specialiserade eller privilegierade mellanhänder bör inte tillåta anslutningar från lägre nivåer på grund av den säkerhetskänsliga karaktären hos deras roller.

Kommentar

Dessa tekniker ger stark åtkomstkontroll från slutpunkt till slutpunkt till programgränssnittet, men själva resursen måste också skyddas från out-of-band-attacker på programkoden/funktionerna, okopplade säkerhetsrisker eller konfigurationsfel i det underliggande operativsystemet eller den inbyggda programvaran, på vilande data eller under överföring, leveranskedjor eller på annat sätt.

Se till att utvärdera och identifiera risker för själva tillgångarna för fullständigt skydd. Microsoft tillhandahåller verktyg och vägledning som hjälper dig med det, inklusive vägledning för Microsoft Defender för molnet, Microsoft Secure Score och hotmodellering.

Gränssnittsexempel

Gränssnitt finns i olika former, vanligtvis som:

- Molntjänst-/programwebbplatser som Azure Portal, AWS, Office 365

- Skrivbordskonsol som hanterar ett lokalt program (Microsoft Management Console (MMC) eller anpassat program)

- Skript-/konsolgränssnitt som Secure Shell (SSH) eller PowerShell

Vissa av dessa har direkt stöd för Nolltillit verkställighet via microsoft Entra policymotor för villkorsstyrd åtkomst, men vissa av dem måste publiceras via en mellanhand, till exempel Microsoft Entra-programproxy eller Fjärrskrivbord/jump-server.

Gränssnittssäkerhet

Det ultimata målet med gränssnittssäkerhet är att säkerställa att varje inkommande session i gränssnittet är känd, betrodd och tillåten:

- Känd – Användaren autentiseras med stark autentisering och enheten autentiseras (med undantag för personliga enheter som använder en Fjärrskrivbords- eller VDI-lösning för företagsåtkomst)

- Betrodd – Säkerhetshälsa verifieras uttryckligen och framtvingas för konton och enheter med hjälp av en Nolltillit principmotor

- Tillåten – Åtkomst till resurserna följer principen om lägsta behörighet med hjälp av en kombination av kontroller för att säkerställa att den endast kan nås

- Av rätt användare

- Vid rätt tidpunkt (just-in-time-åtkomst, inte permanent åtkomst)

- Med rätt arbetsflöde för godkännande (efter behov)

- På en acceptabel risk-/förtroendenivå

Gränssnittssäkerhetskontroller

För att upprätta säkerhetsgarantier för gränssnitt krävs en kombination av säkerhetskontroller, bland annat:

- Nolltillit principtillämpning – med villkorlig åtkomst för att säkerställa att de inkommande sessionerna uppfyller kraven för:

- Enhetsförtroende för att säkerställa att enheten är minst:

- Hanteras av företaget

- Har identifiering och åtgärd på slutpunkt på sig

- Är kompatibel med organisationens konfigurationskrav

- Är inte infekterad eller under attack under sessionen

- Användarförtroendet är tillräckligt högt baserat på signaler, inklusive:

- Användning av multifaktorautentisering under den första inloggningen (eller läggs till senare för att öka förtroendet)

- Om den här sessionen matchar historiska beteendemönster

- Om kontot eller den aktuella sessionen utlöser några aviseringar baserat på hotinformation

- Microsoft Entra ID Protection-risk

- Enhetsförtroende för att säkerställa att enheten är minst:

- Rollbaserad åtkomstkontrollmodell (RBAC) som kombinerar företagskataloggrupper/behörigheter och programspecifika roller, grupper och behörigheter

- Just-in-time-arbetsflöden för åtkomst som säkerställer specifika krav för behörigheter (peer-godkännanden, spårningsloggar, privilegierad förfallotid osv.) tillämpas innan behörigheter som kontot är berättigat till tillåts för.

Gränssnittssäkerhetsnivåer

Den här vägledningen definierar tre säkerhetsnivåer. Mer information om dessa nivåer finns i Keep it Simple – Personas and Profiles (Håll det enkelt – personas och profiler). Vägledning för implementering finns i den snabba moderniseringsplanen.

Företagsgränssnitt

Säkerhet i företagsgränssnittet är lämpligt för alla företagsanvändare och produktivitetsscenarier. Enterprise fungerar också som utgångspunkt för arbetsbelastningar med högre känslighet som du stegvis kan bygga vidare på för att nå specialiserade och privilegierade åtkomstnivåer.

- Nolltillit principtillämpning – vid inkommande sessioner med villkorlig åtkomst för att säkerställa att användare och enheter skyddas på företagsnivå eller högre nivå

- För att stödja kan BYOD-scenarier (Bring Your Own Device), personliga enheter och partnerhanterade enheter tillåtas ansluta om de använder en företagsförmedlare, till exempel en dedikerad Windows Virtual Desktop (WVD) eller liknande lösning för fjärrskrivbord/jump-server.

- Rollbaserad åtkomstkontroll (RBAC) – Modellen bör se till att programmet endast administreras av roller på den specialiserade eller privilegierade säkerhetsnivån

Specialiserat gränssnitt

Säkerhetskontroller för specialiserade gränssnitt bör omfatta

- Nolltillit principtillämpning – vid inkommande sessioner med villkorlig åtkomst för att säkerställa att användare och enheter skyddas på specialiserad eller privilegierad nivå

- Rollbaserad åtkomstkontroll (RBAC) – Modellen bör se till att programmet endast administreras av roller på den specialiserade eller privilegierade säkerhetsnivån

- Just-in-time-arbetsflöden (valfritt) – som framtvingar minsta behörighet genom att säkerställa att behörigheter endast används av behöriga användare under den tid de behövs.

Privilegierat gränssnitt

Säkerhetskontroller för privilegierade gränssnitt bör innehålla

- Nolltillit principtillämpning – vid inkommande sessioner med villkorlig åtkomst för att säkerställa att användare och enheter skyddas på privilegierad nivå

- Rollbaserad åtkomstkontroll (RBAC) – Modellen bör se till att programmet endast administreras av roller på den privilegierade säkerhetsnivån

- Just-in-time-arbetsflöden (krävs) som framtvingar minsta behörighet genom att säkerställa att behörigheter endast används av behöriga användare under den tid de behövs.