Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Azure Data Lake Storage Gen1 använder Microsoft Entra-ID för autentisering. Innan du skapar ett program som fungerar med Data Lake Storage Gen1 eller Azure Data Lake Analytics måste du bestämma hur du ska autentisera ditt program med Microsoft Entra-ID. De två huvudsakliga tillgängliga alternativen är:

- Slutanvändarautentisering (den här artikeln)

- Tjänst-till-tjänst-autentisering (välj det här alternativet i listrutan ovan)

Båda dessa alternativ resulterar i att ditt program får en OAuth 2.0-token som kopplas till varje begäran som görs till Data Lake Storage Gen1 eller Azure Data Lake Analytics.

I den här artikeln beskrivs hur du skapar ett inbyggt Microsoft Entra-program för slutanvändarautentisering. Anvisningar om Microsoft Entra-programkonfiguration för tjänst-till-tjänst-autentisering finns i Tjänst-till-tjänst-autentisering med Data Lake Storage Gen1 med Microsoft Entra-ID.

Förutsättningar

Ett Azure-abonnemang. Se Hämta en kostnadsfri utvärderingsversion av Azure.

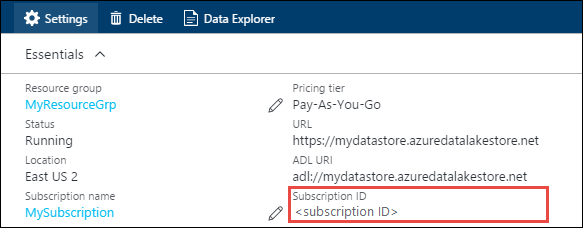

Ditt prenumerations-ID. Du kan hämta den från Azure Portal. Den är till exempel tillgänglig från bladet Data Lake Storage Gen1-konto.

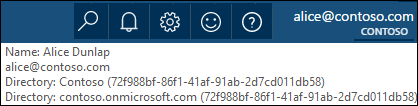

Ditt Microsoft Entra-domännamn. Du kan hämta den genom att hovra musen i det övre högra hörnet av Azure Portal. På skärmbilden nedan visas domännamnet contoso.onmicrosoft.com, och GUID inom parentes är hyrd-ID.

Ditt ID för Azure-klient. För instruktioner om hur du hämtar klientorganisations-ID, se Hämta klientorganisations-ID.

Slutanvändarautentisering

Den här autentiseringsmekanismen är den rekommenderade metoden om du vill att en slutanvändare ska logga in på ditt program via Microsoft Entra-ID. Ditt program kan sedan komma åt Azure-resurser med samma åtkomstnivå som slutanvändaren som loggade in. Slutanvändaren måste ange sina autentiseringsuppgifter regelbundet för att programmet ska kunna behålla åtkomsten.

Resultatet av att slutanvändaren loggar in är att programmet får en åtkomsttoken och en uppfriskningstoken. Åtkomsttoken kopplas till varje begäran som görs till Data Lake Storage Gen1 eller Data Lake Analytics, och den är giltig i en timme som standard. Uppdateringstoken kan användas för att hämta en ny åtkomsttoken och den är giltig i upp till två veckor som standard. Du kan använda två olika metoder för slutanvändares inloggning.

Använda popup-fönstret OAuth 2.0

Ditt program kan utlösa ett popup-fönster för OAuth 2.0-auktorisering, där slutanvändaren kan ange sina autentiseringsuppgifter. Det här popup-fönstret fungerar också med 2FA-processen (Microsoft Entra Two-Factor Authentication) om det behövs.

Anmärkning

Den här metoden stöds ännu inte i Azure AD Authentication Library (ADAL) för Python eller Java.

Skicka användarautentiseringsuppgifter direkt

Ditt program kan ange användarautentiseringsuppgifter direkt till Microsoft Entra-ID. Den här metoden fungerar bara med organisations-ID-användarkonton. det är inte kompatibelt med personliga/"live-ID"-användarkonton, inklusive konton som slutar på @outlook.com eller @live.com. Dessutom är den här metoden inte kompatibel med användarkonton som kräver Microsoft Entra Tvåfaktorautentisering (2FA).

Vad behöver jag för den här metoden?

- Microsoft Entra-domännamn. Det här kravet visas redan i förutsättningen för den här artikeln.

- Microsoft Entra-klient-ID. Det här kravet visas redan i förutsättningen för den här artikeln.

- Microsoft Entra ID inbyggd applikation

- Program-ID för det inbyggda Microsoft Entra-programmet

- Omdirigerings-URI för det inbyggda Microsoft Entra-programmet

- Ange delegerade behörigheter

Steg 1: Skapa ett inbyggt Active Directory-program

Skapa och konfigurera ett internt Microsoft Entra-program för slutanvändarautentisering med Data Lake Storage Gen1 med hjälp av Microsoft Entra-ID. Anvisningar finns i Skapa ett Microsoft Entra-program.

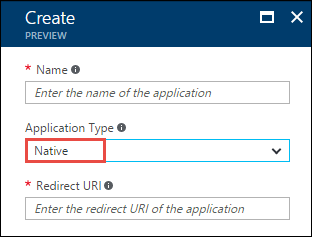

När du följer anvisningarna i länken ser du till att du väljer Intern för programtyp, som du ser i följande skärmbild:

Steg 2: Hämta program-ID och omdirigerings-URI

Se Hämta program-ID :t för att hämta program-ID:t.

Utför följande steg för att hämta omdirigerings-URI:n.

Från Azure Portal väljer du Microsoft Entra-ID, väljer Appregistreringar och letar sedan upp och väljer det inbyggda Microsoft Entra-programmet som du skapade.

På bladet Inställningar för programmet väljer du Omdirigerings-URI:er.

Kopiera värdet som visas.

Steg 3: Ange behörigheter

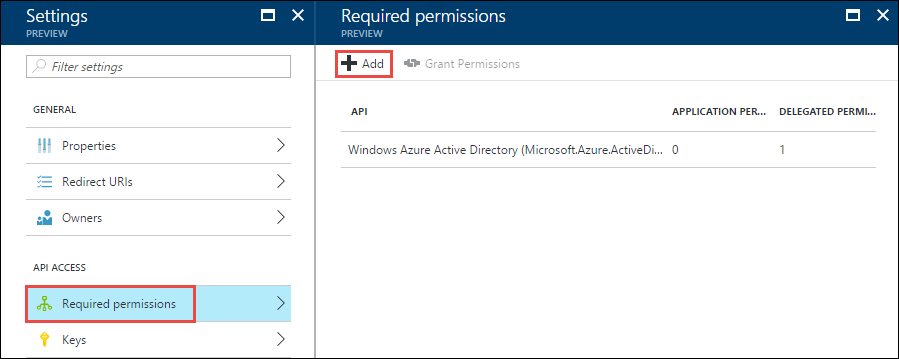

Från Azure Portal väljer du Microsoft Entra-ID, väljer Appregistreringar och letar sedan upp och väljer det inbyggda Microsoft Entra-programmet som du skapade.

På bladet Inställningar för programmet väljer du Nödvändiga behörigheter och sedan Lägg till.

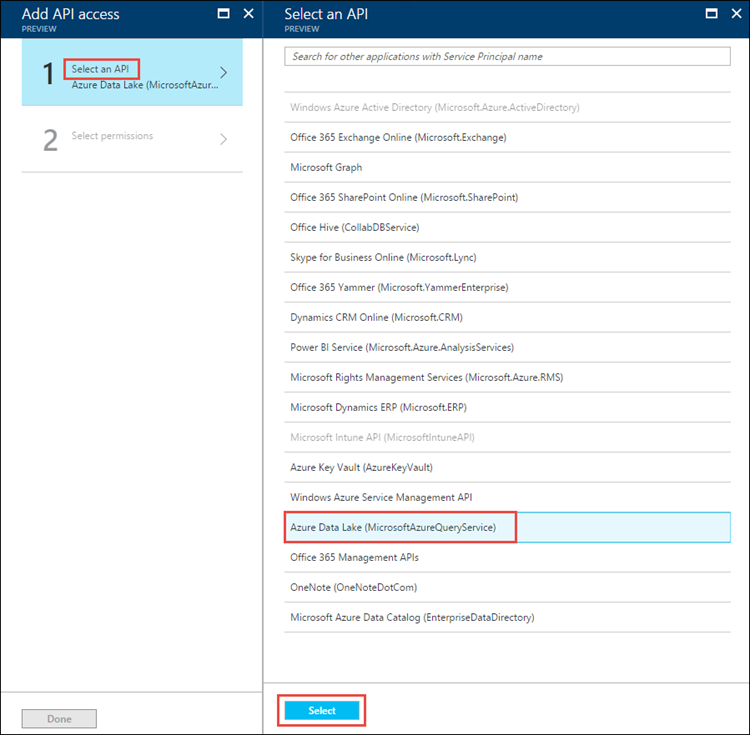

På bladet Lägg till API-åtkomst väljer du Välj ett API, väljer Azure Data Lake och sedan Välj.

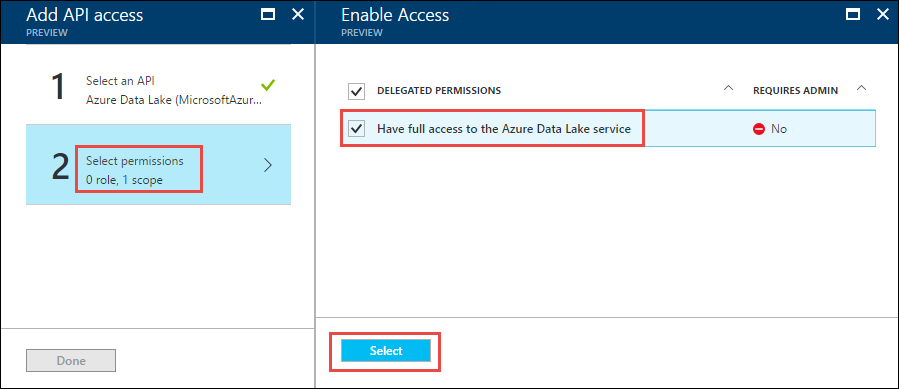

På bladet Lägg till API-åtkomst väljer du Välj behörigheter, markerar kryssrutan för att ge fullständig åtkomst till Data Lake Store och väljer sedan Välj.

Välj Färdig.

Upprepa de två sista stegen för att bevilja behörigheter för Windows Azure Service Management API .

Nästa steg

I den här artikeln har du skapat ett internt Microsoft Entra-program och samlat in den information du behöver i dina klientprogram som du skapar med hjälp av .NET SDK, Java SDK, REST API osv. Nu kan du gå vidare till följande artiklar som beskriver hur du använder Microsoft Entra-webbprogrammet för att först autentisera med Data Lake Storage Gen1 och sedan utföra andra åtgärder i arkivet.