Konfigurera autentisering för SAP-inköpslösningar

SAP ERP-anslutningen är utformad så att flera personen kan få åtkomst till appen samtidigt och därför delas inte anslutningarna. Autentiseringsuppgifterna anges i anslutningen och annan information som krävs för att ansluta till SAP-systemet (som serverinformation och säkerhetskonfiguration) tillhandahålls som en del av åtgärden.

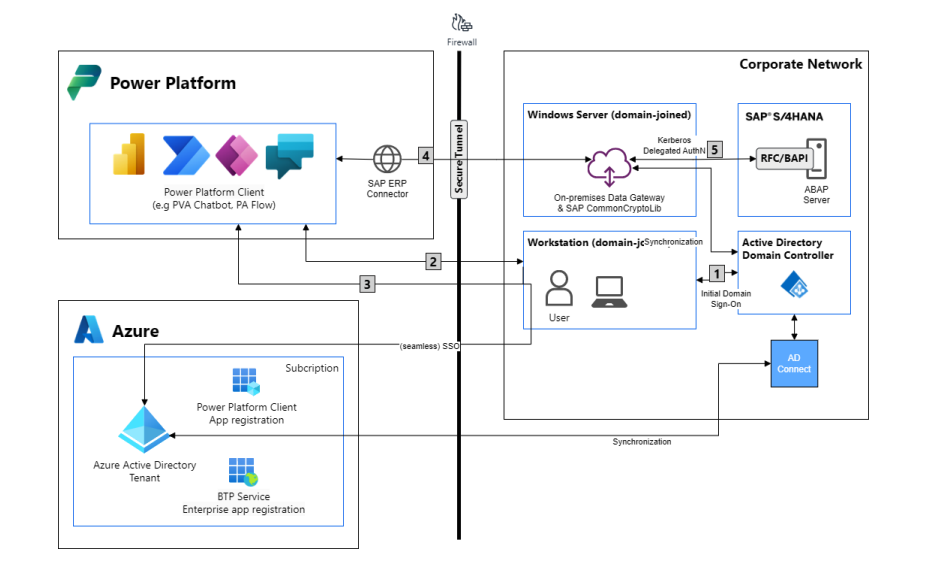

Genom att aktivera enkel inloggning (SSO) blir det enkelt att uppdatera data från SAP samtidigt som man följer behörigheter på användarnivå som konfigurerats i SAP. Det finns flera sätt du kan ställa in SSO för effektiv identitets- och åtkomsthantering.

SAP ERP-anslutningen stöder följande autentiseringstyper:

| Authentication type | Så här ansluter en användare | Konfigurationssteg |

|---|---|---|

| SAP-autentisering | Använd SAP-användarnamn och -lösenord för att få åtkomst till SAP-server. | Steg 4 |

| Windows-autentisering | Använd Windows-användarnamn och -lösenord för att få åtkomst till SAP-server. | Steg 1, 2, 3, 4 |

| Microsoft Entra ID-autentisering | Använd Microsoft Entra ID för att få åtkomst till SAP-server. | Steg 1, 2, 3, 4 |

Kommentar

Specifika administratörsprivilegier krävs för att konfigurera enkel inloggning i Microsoft Entra ID och SAP. Se till att du har de administratörsprivilegier som krävs för varje system innan du konfigurerar enkel inloggning.

Mer information:

Steg 1: Konfigurera Kerberos-begränsad delegering

Kerberos begränsad delegering (KCD) ger säker användare eller tjänst åtkomst till resurser som tillåts av administratörer utan flera begäranden om autentiseringsuppgifter. Konfigurera Kerberos-begränsad delegering måste konfigureras för Microsoft Entra ID-autentisering.

Kör Windows gatewaytjänsten som ett domänkonto med SPN-namn (Service Principal Names) (SetSPN).

Konfigurationsuppgifter:

Konfigurera ett SPN för gatewaytjänstkontot. Som domänadministratör använder du Setpn-verktyget som medföljer Windows för att aktivera delegering.

Justera kommunikationsinställningar för datagateway. Aktivera Microsoft Entra ID-anslutningar och granska dina brandväggs- och portinstallationer för att säkerställa kommunikation.

Konfigurera för standard Kerberos begränsad delegering. Som domänadministratör konfigurerar du ett domänkonto för en tjänst att det begränsar kontot till att köras på en enda domän.

Bevilja gatewaytjänstkontot lokala principrättigheter på gatewaydatorn.

Lägg till gatewaytjänstkontot i auktoriserings- och åtkomstgruppen för Windows om det behövs.

Ange konfigurationsparametrar för användarmappning på gatewaydatorn.

Ändra gatewayens tjänstkonto till en domänkonto. I en standardinstallation körs gatewayen som standarddator-lokalt tjänstkonto, NT Service\PBIEgwService. Det måste köras som ett domänkonto för att underlätta Kerberos-biljetter för SSO.

Mer information:

- Översikt över Kerberos begränsad delegering

- Konfigurera Kerberos-baserad enkel inloggning till lokala datakällor

Steg 2: Konfigurera SAP ERP för att aktivera med CommonCryptoLib (sapcrypto.dll)

Om du vill använda SSO för att få åtkomst till din SAP-server måste du kontrollera följande:

- Du konfigurerar SAP-server för Kerberos SSO med CommonCryptoLib som SNC-bibliotek (säker nätverkskommunikation).

- SNC-namnet börjar med CN.

Viktigt!

Se till att SAP Secure Login Client (SLC) inte körs på den dator där gatewayen är installerad. SLC cachelagrar Kerberos-biljetter på ett sätt som kan störa gatewayens förmåga att använda Kerberos för enkel inloggning. Mer information finns i SAP-anteckningen 2780475 (s-användare krävs).

Ladda ned 64-bit CommonCryptoLib (

sapcrypto.dll) version 8.5.25 eller senare från SAP Launchpad och kopiera den till en mapp på din gatewaydator.I samma katalog dit du kopierade

sapcrypto.dll, skapade en fil med namnetsapcrypto.ini, med följande innehåll:ccl/snc/enable_kerberos_in_client_role = 1Filen

.iniinnehåller konfigurationsinformation som krävs av CommonCryptoLib to enable enkel inloggning i gatewaycenariot. Kontrollera att sökvägen (d.v.s.c:\sapcryptolib\) innehåller bådesapcrypto.iniochsapcrypto.dll. Filerna.dlloch.inimåste finnas på samma plats.Bevilja behörigheter till både

.inioch.dllfiler till gruppen Autentiserade användare. Både gatewayens tjänstanvändare och den AD-användare (Active Directory) som tjänstanvändaren personifierar behöver läs- och körningsbehörigheter för båda filerna.Skapa en

CCL_PROFILEsystemmiljövariabel och ställ in värdet på sökvägensapcrypto.ini.Starta om gatewaytjänsten.

Mer information: Använda enkel inloggning med Kerberos för SSO till SAP BW med CommonCryptoLib

Steg 3: Aktivera SAP SNC för Azure AD och Windows-autentisering

SAP ERP-anslutningsprogrammet stöder Microsoft Entra och Windows Server AD-autentisering genom att aktivera SAP Säker nätverkskommunikation (SNC). SNC är ett programvarulager i SAP-systemarkitekturen som tillhandahåller ett gränssnitt till externa säkerhetsprodukter så att säker enkel inloggning till SAP-miljöer kan etableras. Följande egenskapsvägledning hjälper dig med konfigurationen.

| Egenskap | Beskrivning |

|---|---|

| Använd SNC | Ange Ja om du vill aktivera SNC. |

| SNC-bibliotek | SNC-bibliotekets namn eller sökväg i förhållande till NCo-installationsplatsen eller den absoluta sökvägen. Exempel är sapcrypto.dll eller c:\sapcryptolib\sapcryptolib.dll. |

| SNC enkel inloggning | Anger om anslutningsprogrammet ska använda identiteten för tjänsten eller slutanvändaren. Ange På om du vill använda slutanvändarens identitet. |

| SNC-partnernamn | Namnet på serverdelens SNC-server Exempel p:CN=SAPserver. |

| SNC-skyddskvalitet | Tjänstkvalitet som ska användas för SNC-kommunikation för det här målet eller servern. Standardvärdet definieras av serversystemet. Maximivärdet definieras av säkerhetsprodukten som används för SNC. |

SAP SNC-namn för användaren måste vara lika med användarens fullständiga domännamn för Active Directory. Till exempel p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM måste vara lika medJANEDOE@REDMOND.CORP.CONTOSO.COM.

Kommentar

Microsoft Entra ID endast aut – kontot Active DirectorySAP huvudkonto för tjänsten måste ha AES 128 eller AES 256 definierat på attributet msDS-SupportedEncryptionType.

Steg 4: Konfigurera SAP-server och användarkonton för att tillåta åtgärder

Granska SAP-anteckning 460089 – Minsta behörighetsprofiler för externa RFC-program för att lära dig mer om de användarkontotyper som stöds och den minsta behörighet som krävs för varje åtgärdstyp, som fjärrfunktionsanrop (RFC), programmeringsgränssnitt för företagsapp (BAPI) och mellanliggande dokument (IDOC).

SAP-användarkonton måste ha åtkomst till RFC_Metadata funktionsgrupper och respektive funktionsmodul för följande åtgärder:

| Operationer | Åtkomst till funktionsmodul |

|---|---|

| RFC-åtgärder | RFC_GROUP_SEARCH och DD_LANGU_TO_ISOLA |

| Read Table-åtgärd | Antingen RFC BBP_RFC_READ_TABLE eller RFC_READ_TABLE |

| Ge strikt minimiåtkomst till SAP-servern för din SAP-anslutning | RFC_METADATA_GET och RFC_METADATA_GET_TIMESTAMP |

Gå vidare

Installera med mall för SAP-inköp

Relaterat innehåll

- SAP enkel inloggning

- Implementeringsguide för säker inloggning för SAP enkel inloggning

- Hjälpportal för SAP-identitet och åtkomsthantering (IAM)