Justera kommunikationsinställningar för den lokala datagatewayen

Den här artikeln beskriver flera kommunikationsinställningar som är associerade med den lokala datagatewayen. De här inställningarna måste justeras för att stödja datakällanslutningar och utdatamålåtkomst.

Aktivera utgående Azure-anslutningar

Gatewayen förlitar sig på Azure Relay för molnanslutning. Gatewayen upprättar på motsvarande sätt utgående anslutningar till den associerade Azure-regionen.

Om du har registrerat dig för antingen en Power BI-klientorganisation eller en Office 365-klientorganisation, är din Azure-region som standard regionen för den tjänsten. Annars kan din Azure-region vara den som är närmast dig.

Om en brandvägg blockerar utgående anslutningar konfigurerar du brandväggen för att tillåta utgående anslutningar från gatewayen till den associerade Azure-regionen. Brandväggsreglerna på gatewayservern och/eller kundens proxyservrar måste uppdateras för att tillåta utgående trafik från gatewayservern till slutpunkterna nedan. Om brandväggen inte stöder jokertecken använder du IP-adresserna från Azure IP-intervall och tjänsttaggar. Observera att de måste synkroniseras varje månad.

Nödvändiga portar för att gatewayen ska fungera

Gatewayen kommunicerar på följande utgående portar: TCP 443, 5671, 5672 och från 9350 till 9354. Gatewayen kräver inte inkommande portar.

Om du vill ha vägledning om hur du konfigurerar din lokala brandvägg och/eller proxy med fullständigt kvalificerade domännamn (FQDN) i stället för att använda IP-adresser som kan komma att ändras följer du stegen i Azure WCF Relay DNS-stöd.

Du kan också tillåta IP-adresserna för din dataregion i brandväggen. Använd JSON-filerna som anges nedan, som uppdateras varje vecka.

Du kan också hämta listan över nödvändiga portar genom att utföra nätverksporttestet regelbundet i gatewayappen.

Gatewayen kommunicerar med Azure Relay med hjälp av FQDN. Om du tvingar gatewayen att kommunicera via HTTPS använder den endast FQDN och kommunicerar inte med ip-adresser.

Kommentar

Ip-listan för Azure-datacenter visar IP-adresser i CIDR-notation (Classless Inter-Domain Routing). Ett exempel på den här notationen är 10.0.0.0/24, vilket inte betyder från 10.0.0.0 till 10.0.0.24. Läs mer om CIDR-notation.

I följande lista beskrivs FQDN:er som används av gatewayen. Dessa slutpunkter krävs för att gatewayen ska fungera.

| Offentliga molndomännamn | Utgående portar | beskrivning |

|---|---|---|

| *.download.microsoft.com | 443 | Används för att ladda ned installationsprogrammet. Gateway-appen använder också den här domänen för att kontrollera version och gateway-region. |

| *.powerbi.com | 443 | Används för att identifiera det relevanta Power BI-klustret. |

| *. analysis.windows.net | 443 | Används för att identifiera det relevanta Power BI-klustret. |

| *.login.windows.net, login.live.com, aadcdn.msauth.net, login.microsoftonline.com, *.microsoftonline-p.com | 443 | Används för att autentisera gatewayappen för Microsoft Entra ID och OAuth2. Observera att ytterligare URL:er kan krävas som en del av inloggningsprocessen för Microsoft Entra-ID som kan vara unik för en klientorganisation. |

| *.servicebus.windows.net | 5671-5672 | Används för Advanced Message Queuing Protocol (AMQP). |

| *.servicebus.windows.net | 443 och 9350-9354 | Lyssnar på Azure Relay via TCP. Port 443 krävs för att hämta Azure Access Control-token. |

| *.msftncsi.com | 80 | Används för att testa Internetanslutningen om Power BI-tjänst inte kan nå gatewayen. |

| *.dc.services.visualstudio.com | 443 | Används av AppInsights för att samla in telemetri. |

För GCC, GCC high och DoD används följande FQDN:er av gatewayen.

| Hamnar | GCC | GCC – hög | DoD |

|---|---|---|---|

| 443 | *.download.microsoft.com | *.download.microsoft.com | *.download.microsoft.com |

| 443 | *.powerbigov.us, *.powerbi.com | *.high.powerbigov.us | *.mil.powerbigov.us |

| 443 | *.analysis.usgovcloudapi.net | *.high.analysis.usgovcloudapi.net | *.mil.analysis.usgovcloudapi.net |

| 443 | *.login.windows.net, *.login.live.com, *.aadcdn.msauth.net | Go Go-dokumentation | Gå till dokumentationen |

| 5671-5672 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 och 9350-9354 | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net | *.servicebus.usgovcloudapi.net |

| 443 | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net | *.core.usgovcloudapi.net |

| 443 | *.login.microsoftonline.com | *.login.microsoftonline.us | *.login.microsoftonline.us |

| 443 | *.msftncsi.com | *.msftncsi.com | *.msftncsi.com |

| 443 | *.microsoftonline-p.com | *.microsoftonline-p.com | *.microsoftonline-p.com |

| 443 | *.dc.applicationinsights.us | *.dc.applicationinsights.us | *.dc.applicationinsights.us |

För China Cloud (Mooncake) används följande FQDN:er av gatewayen.

| Hamnar | China Cloud (Mooncake) |

|---|---|

| 443 | *.download.microsoft.com |

| 443 | *.powerbi.cn |

| 443 | *.asazure.chinacloudapi.cn |

| 443 | *.login.chinacloudapi.cn |

| 5671-5672 | *.servicebus.chinacloudapi.cn |

| 443 och 9350-9354 | *.servicebus.chinacloudapi.cn |

| 443 | *.chinacloudapi.cn |

| 443 | login.partner.microsoftonline.cn |

| 443 | Ingen Mooncake-motsvarighet – krävs inte för att köra gatewayen – används endast för att kontrollera nätverket under felförhållanden |

| 443 | Ingen Mooncake-motsvarighet – används under inloggning med Microsoft Entra-ID. Mer information om Microsoft Entra-ID-slutpunkter finns i Kontrollera slutpunkterna i Azure |

| 443 | applicationinsights.azure.cn |

| 433 | clientconfig.passport.net |

| 433 | aadcdn.msftauth.cn |

| 433 | aadcdn.msauth.cn |

Kommentar

När gatewayen har installerats och registrerats är de enda portar och IP-adresser som krävs av Azure Relay, enligt beskrivningen för servicebus.windows.net i föregående tabell. Du kan hämta listan över nödvändiga portar genom att utföra testet nätverksportar regelbundet i gatewayappen. Du kan också tvinga gatewayen att kommunicera med HTTPS.

Nödvändiga portar för körning av Fabric-arbetslaster

När en Infrastruktur-arbetsbelastning (till exempel semantiska modeller eller infrastrukturdataflöden) innehåller en fråga som ansluter till både lokala datakällor (via en lokal datagateway) och molndatakällor körs hela frågan på den lokala datagatewayen. För att kunna köra en Fabric-arbetsbelastningspunkt måste följande slutpunkter därför vara öppna så att den lokala datagatewayen har fri sikt för åtkomst till de datakällor som krävs för arbetsbelastningen.

| Offentliga molndomännamn | Utgående portar | beskrivning |

|---|---|---|

| *.core.windows.net | 443 | Används av Dataflow Gen1 för att skriva data till Azure Data Lake. |

| *.dfs.fabric.microsoft.com | 1433 | Slutpunkt som används av Dataflow Gen1 och Gen2 för att ansluta till OneLake. Läs mer |

| *.datawarehouse.pbidedicated.windows.net | 1433 | Gammal slutpunkt använd av Dataflow Gen2 för att ansluta till Fabric staging lakehouse. Läs mer |

| *.datawarehouse.fabric.microsoft.com | 1433 | Ny slutpunkt som används av Dataflow Gen2 för att ansluta till Fabric förberedande lakehouse. Läs mer |

| *.frontend.clouddatahub.net | 443 | ** Krävs för körning av Fabric-pipeline |

Kommentar

*.datawarehouse.pbidedicated.windows.net ersätts av *.datawarehouse.fabric.microsoft.com. Under den här övergångsprocessen ser du till att båda slutpunkterna är öppna för att säkerställa att Dataflow Gen2 uppdateras.

Dessutom, när andra molndataanslutningar (både datakällor och utdatamål) används med en anslutning till lokal datakälla i en arbetsbelastningsfråga, måste du också öppna de slutpunkter som krävs för att säkerställa att den lokala datagatewayen har siktlinjeåtkomst till dessa molndatakällor.

Test av nätverksportar

Så här testar du om gatewayen har åtkomst till alla nödvändiga portar:

På den dator som kör gatewayen anger du "gateway" i Windows-sökning och väljer sedan appen Lokal datagateway .

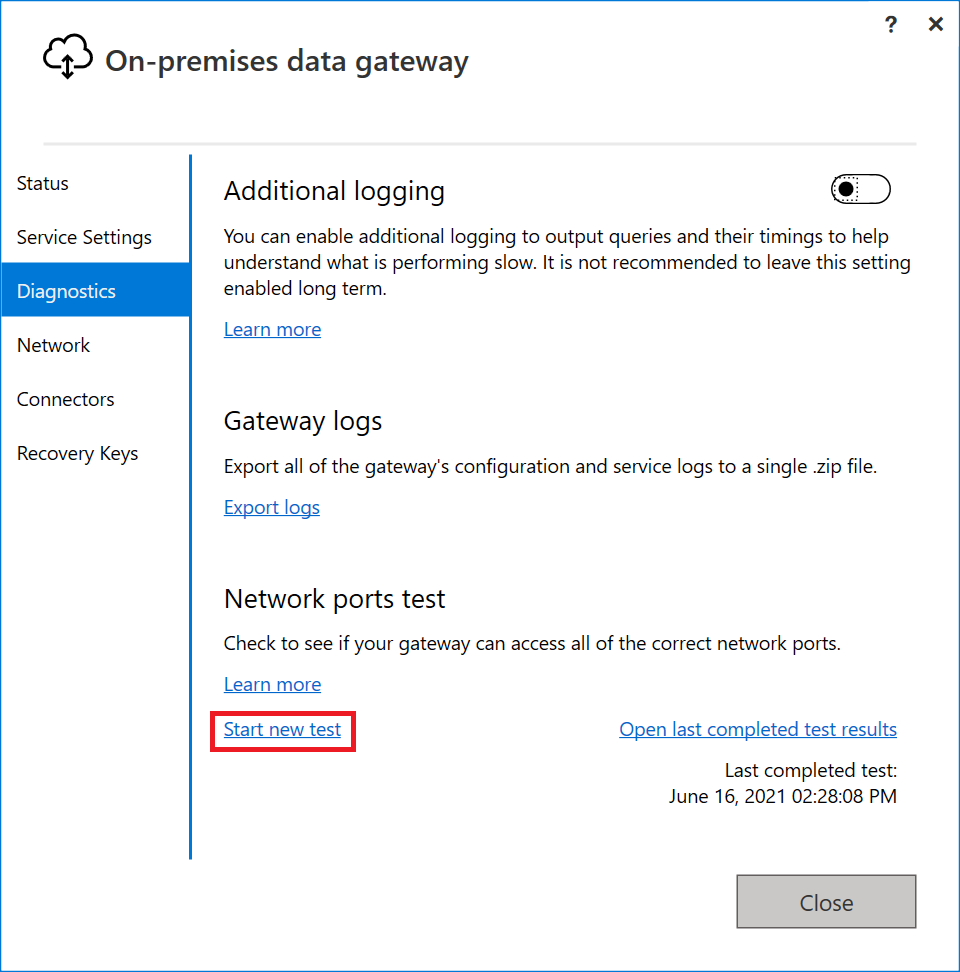

Välj Diagnostik. Under Test av nätverksportar väljer du Starta nytt test.

När din gateway kör nätverksporttestet hämtar den en lista över portar och servrar från Azure Relay och försöker sedan ansluta till dem alla. När länken Starta nytt test visas igen har nätverksporttestet slutförts.

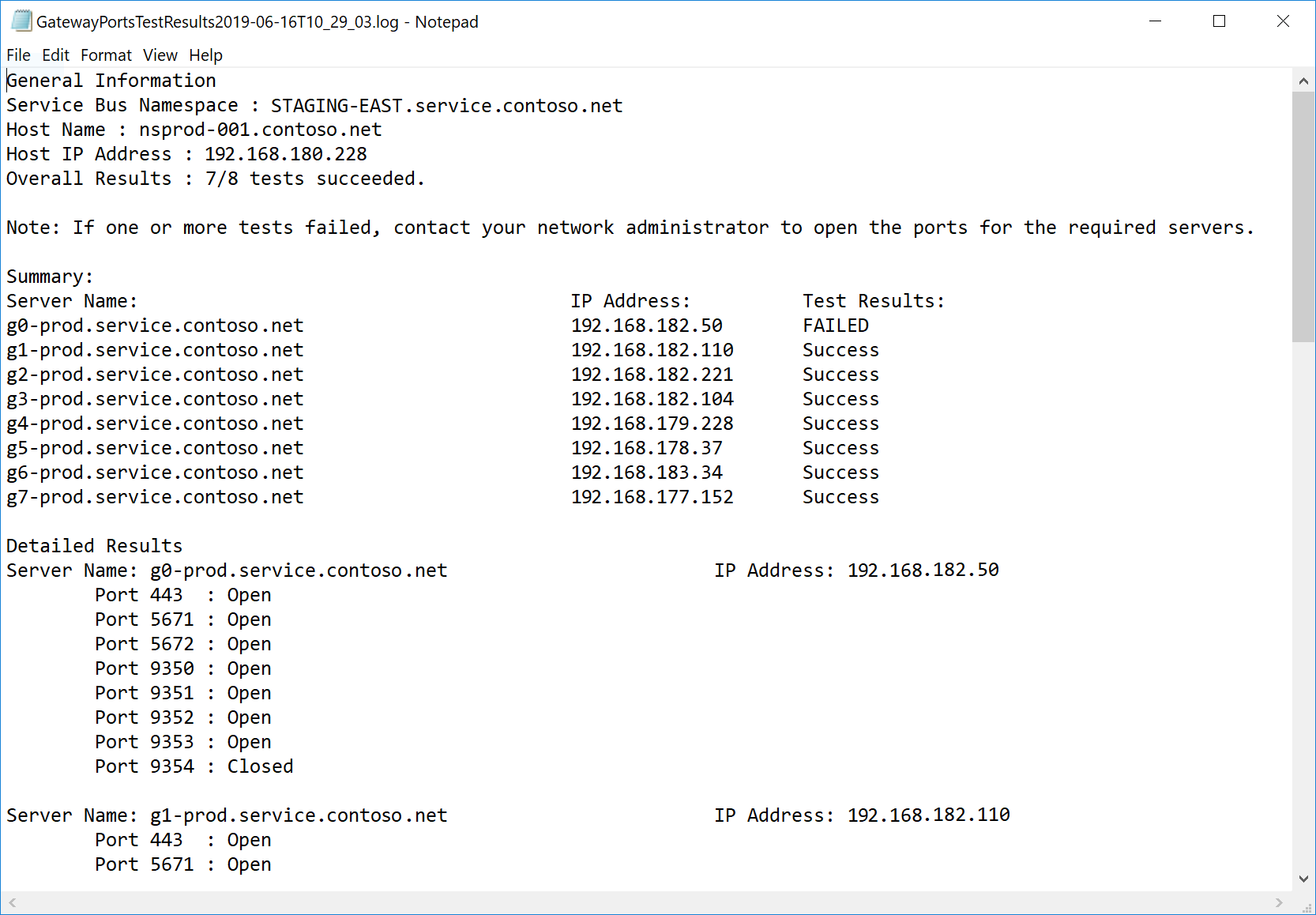

Sammanfattningsresultatet för testet är antingen "Slutfört (lyckades)" eller "Slutfört (misslyckades, se senaste testresultat)". Om testet lyckades ansluter din gateway till alla nödvändiga portar. Om testet misslyckades kan nätverksmiljön ha blockerat de portar och servrar som krävs.

Kommentar

Brandväggar tillåter ofta tillfälligt trafik på blockerade platser. Även om ett test lyckas kan du fortfarande behöva tillåtalistning av servern i brandväggen.

Om du vill visa resultatet av det senaste slutförda testet väljer du länken Öppna senast slutförda testresultat . Testresultaten öppnas i standardtextredigeraren.

Testresultaten visar alla servrar, portar och IP-adresser som din gateway kräver. Om testresultaten visar "Stängd" för alla portar enligt följande skärmbild kontrollerar du att nätverksmiljön inte blockerade dessa anslutningar. Du kan behöva kontakta nätverksadministratören för att öppna de portar som krävs.

Tvinga HTTPS-kommunikation med Azure Relay

Du kan tvinga gatewayen att kommunicera med Azure Relay med hjälp av HTTPS i stället för direkt TCP.

Kommentar

Från och med gatewayversionen från juni 2019 och baserat på rekommendationer från Relay är nya installationer som standard HTTPS i stället för TCP. Det här standardbeteendet gäller inte för uppdaterade installationer.

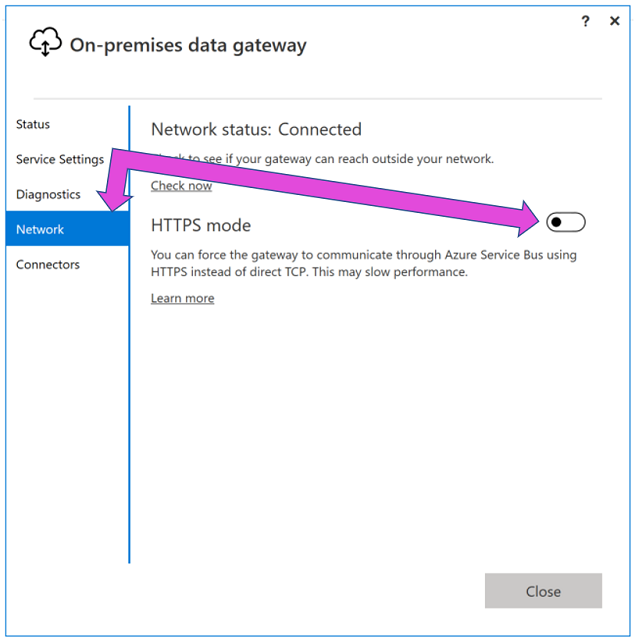

Du kan använda gatewayappen för att tvinga gatewayen att anta det här beteendet. I gatewayappen väljer du Nätverk och aktiverar sedan HTTPS-läge.

När du har genomfört den här ändringen och sedan valt Använd startas gatewayens Windows-tjänst om automatiskt så att ändringen kan börja gälla. Knappen Använd visas bara när du gör en ändring.

Om du vill starta om gatewayens Windows-tjänst från gatewayappen går du till Starta om en gateway.

Kommentar

Om gatewayen inte kan kommunicera med hjälp av TCP använder den automatiskt HTTPS. Valet i gatewayappen återspeglar alltid det aktuella protokollvärdet.

TLS 1.3 för gatewaytrafik

Som standard använder gatewayen TLS (Transport Layer Security) 1.3 för att kommunicera med Power BI-tjänst. För att säkerställa att all gatewaytrafik använder TLS 1.3 kan du behöva lägga till eller ändra följande registernycklar på den dator som kör gatewaytjänsten.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319]"SchUseStrongCrypto"=dword:00000001

Kommentar

Om du lägger till eller ändrar dessa registernycklar tillämpas ändringen på alla .NET-program. Information om registerändringar som påverkar TLS för andra program finns i Registerinställningar för Transport Layer Security (TLS).

Tjänsttaggar

En tjänsttagg representerar en grupp IP-adressprefix från en viss Azure-tjänst. Microsoft hanterar adressprefixen som omfattas av tjänsttaggen och uppdaterar automatiskt tjänsttaggen när adresserna ändras, vilket minimerar komplexiteten i frekventa uppdateringar av nätverkssäkerhetsregler. Datagatewayen har beroenden för följande tjänsttaggar:

- Power BI

- ServiceBus

- AzureActiveDirectory

- AzureCloud

Den lokala datagatewayen använder Azure Relay för viss kommunikation. Det finns dock inga tjänsttaggar för Azure Relay-tjänsten. ServiceBus-tjänsttaggar krävs dock fortfarande eftersom de fortfarande gäller tjänstköer och ämnen, även om de inte är för Azure Relay.

AzureCloud-tjänsttaggen representerar alla globala IP-adresser för Azure Data Center. Eftersom Azure Relay-tjänsten bygger på Azure Compute är offentliga IP-adresser i Azure Relay en delmängd av AzureCloud-IP-adresserna. Mer information: Översikt över Azure-tjänsttaggar