Datalagring och lagring av data i Power Platform

Obs

Det nya och förbättrade administratörscentret för Power Platform finns nu i en allmänt tillgänglig förhandsversion! Vi har utformat det nya administrationscentret så att det är enklare att använda, med uppgiftsorienterad navigering som hjälper dig att uppnå specifika resultat snabbare. Vi kommer att publicera ny och uppdaterad dokumentation när det nya administratörscentret för Power Platform blir allmänt tillgängligt.

Först är det viktigt att skilja mellan personuppgifter och kunddata.

Personliga data är information om personer som kan användas för att identifiera dem.

Kunddata innehåller personliga data men innehåller även andra kunddata som URL:er, metadata och autentiseringsinformation för medarbetare, till exempel DNS-namn.

Dataresidens

eN Microsoft Entra-klientorganisation innehåller information som är relevant för en organisation och dess säkerhet. När en Microsoft Entra-klientorganisation registrerar sig Power Platform-tjänster, mappas klientorganisationens valda land eller region till den mest lämpliga Azure-geografiskt där Power Platform en distribution finns. Power Platform lagrar kunddata i klientorganisationens tilldelade Azure-geografisk information, eller i hemregionen, förutom när organisationer distribuerar tjänster i flera regioner.

Vissa organisationer har global närvaro. Ett företag kan till exempel vara huvudföretag i USA men göra affärer i Australien. Vissa Power Platform data kan behöva lagras i Australien för att följa lokala regler. När Power Platform-tjänster distribueras i mer än en Azure-geografisk distribution kallas de för en distribution med flera geografiska områden. I det här fallet lagras endast metadata relaterad till miljön i hemgeografi. Alla metadata och produktdata i den miljön lagras i fjärregion.

Microsoft kan replikera data till andra regioner för att de innehåller data. Däremot replikerar eller flyttar vi inte personliga data utanför programmet. Data som replikerats till andra regioner kan komma att innehålla icke-personliga data, till exempel autentiseringsinformation om medarbetare.

Power Platform-tjänster är tillgängliga i specifika Azure-geografier. Mer information om var Power Platform tjänster är tillgängliga, var din data lagras och hur den används, gå till Microsoft Trust Center. Åtaganden om platsen för vilande kunddata anges i databehandlingsvillkoren i villkoren för Microsoft Online Services-villkor. Microsoft tillhandahåller även datacenter för självständiga enheter.

Datahantering

I det här avsnittet beskrivs hur Power Platform lagrar, bearbetar och överför kunddata.

Vilande data

Om inget annat anges i dokumentationen finns kunddata kvar i ursprungskällan (till exempel Dataverse eller SharePoint). Ett Power Platform-program lagras i Azure Storage som en del av en miljö. Data som används i mobilappar krypteras och lagras data i SQL Express. I de flesta fall använder program Azure Storage för att bevara Power Platform servicedata och Azure SQL Database för att bevara tjänstmetadata. Data som skrivs in av programanvändare lagras i respektive datakälla för tjänsten till exempel Dataverse.

Alla data som bevaras av Power Platform krypteras som standard med Microsoft-hanterade nycklar. Kunddata lagras i Azure SQL Database krypteras fullständigt med hjälp av Azure SQL-tekniken Transparent datakryptering (TDE). Kunddata som lagras i Azure blobblagring krypteras med Azure Storage Encryption.

Data under behandling

Data bearbetas antingen aktivt av en eller flera användare som en del av ett interaktivt scenario eller när en bakgrundsprocess som refresh förser data med varandra. Power Platform läser in bearbetade data i minnesutrymmet för en eller flera servicearbetsbelastningar. För att underlätta arbetsbelastningens funktion är data som är lagrade i minnet inte krypterade.

Data under överföring

Power Platform kräver att all inkommande HTTP-trafik krypteras med TLS 1.2 eller högre. Förfrågningar som försöker använda TLS 1.1 eller lägre avvisas.

Avancerade säkerhetsfunktioner

Vissa Power Platform avancerade säkerhetsfunktioner har specifika licenskrav.

Tjänstetaggar

En tjänstetagg representerar en grupp IP-adressprefix från en viss Azure-tjänst. Du kan använda tjänstetaggar för att definiera nätverksåtkomstkontroller på nätverkssäkerhetsgrupperna eller Azure-brandväggen.

Tjänstetagg hjälper till att minimera komplexiteten i att ofta uppdatera regler för nätverkssäkerhet. Du kan använda tjänstetaggar i stället för specifika IP-adresser när du skapar säkerhetsregler som till exempel tillåter eller nekar trafik för motsvarande tjänst.

Microsoft hanterar adressprefixen som omfattar tjänstetaggen och uppdaterar automatiskt tjänstetaggen när adresser ändras. För mer information, se Azure IP-intervaller och tjänstetaggar – offentliga moln.

Dataförlustskydd

Slutligen har Power Platform en omfattande uppsättning funktioner dataförlust (DLP) som hjälper dig att hantera säkerheten för dina data.

IP-begränsning för lagring av signaturer för delad åtkomst (SAS)

Kommentar

Innan någon av dessa SAS-funktioner aktiveras måste kunderna först tillåta https://*.api.powerplatformusercontent.com åtkomst till domänen eller så fungerar inte de flesta SAS-funktionerna.

Den här funktionsuppsättningen är en klientorganisationsspecifik funktion som begränsar SAS-tokens (Storage Shared Access Signature) och som styrs via ett meny i Power Platform administrationscenter. Den här inställningen begränsar vem, baserat på IP (IPv4 och IPv6) som kan använda SAS-token för företag.

De här inställningarna hittar du i miljöns inställningar Sekretess + säkerhet i administrationscenter. Du måste aktivera alternativet regel Aktivera IP-adressbaserad Storage Shared Access Signature (SAS).

Administratörer kan tillåta något av följande fyra alternativ för den här inställningen:

| Alternativ | Inställning | Description |

|---|---|---|

| 1 | Endast IP-bindning | Detta begränsar SAS-nycklar till beställarens IP-adress. |

| 2 | Endast IP-brandväggen | Detta begränsar användningen av SAS-nycklar till att endast fungera inom ett angivet adminintervall. |

| 3 | IP-bindning och brandvägg | Detta begränsar användningen av SAS-nycklar till att endast fungera inom ett angivet adminintervall och endas för begärarens IP. |

| 4 | IP-bindning eller brandvägg | Tillåter att SAS-nycklar används inom det angivna intervallet. Om begäran kommer från ett annat område tillämpas IP-bindning. |

Obs

Administratörer som väljer att tillåta IP-brandvägg (alternativ 2, 3 och 4 som anges i tabellen ovan) måste ange både IPv4- och IPv6-intervallen för sina nätverk för att säkerställa en korrekt täckning för sina användare.

Produkter som framtvingar IP-bindning när det är aktiverat:

- Dataverse

- Power Automate

- Anpassade anslutningsprogram

- Power Apps

Påverkan på användarupplevelsen

När en användare som inte uppfyller en miljös begränsningar för IP-adresser öppnar ett program: Användarna får ett felmeddelande med hänvisning till ett generiskt IP-problem.

När en användare som uppfyller IP-adressbegränsningarna öppnas ett program: Följande händelser inträffar:

- Användarna kan få en banderoll som snabbt försvinner så att användarna vet att en IP-inställning har ställts in och att kontakta administratören för mer information eller uppdatera sidor som förlorar anslutningen.

- På grund av den IP-validering som används för den här säkerhetsinställningen kan vissa funktioner fungera bättre än om de var inaktiverade.

Uppdatera inställningar programmatiskt

Administratörer kan använda automatisering för att ange och uppdatera både IP-bindnings- och brandväggsinställningar, det IP-intervall som tillåts samt växlingsknappen Loggning. Läs mer i Självstudier: Skapa, uppdatera och lista inställningar för miljöhantering.

Loggning av SAS-samtal

Den här inställningen gör att alla SAS-samtal inom Power Platform kan loggas in på Purview. Den här loggningsloggen visar relevanta metadata för alla skapande- och användningshändelser och kan aktiveras oberoende av SAS IP-begränsningar ovan. Power Platform -tjänster onboarding för SAS-samtal under 2024.

| Fältnamn | Fältbeskrivning |

|---|---|

| response.status_message | Meddelar om händelsen var lyckad eller inte: SASSuccess eller SASAuthorizationError. |

| response.status_code | Meddelar om händelsen var lyckad eller inte: 200, 401 eller 500. |

| ip_binding_mode | IP-bindningsläge anges av en administratör i en klientorganisation om det är aktiverat. Gäller endast för SAS-skapandehändelse. |

| admin_provided_ip_ranges | IP-intervall som ställs in av en administratör i en klientorganisation, i förekommande fall. Gäller endast för SAS-skapandehändelse. |

| computed_ip_filters | Slutlig uppsättning IP-filter bundna till SAS URI:er baserat på IP-bindningsläge och de intervall som ställts in av en klientorganisationsadministratör. Gäller både SAS skapande- och användningshändelser. |

| analytics.resource.sas.uri | Data som försökte nås eller skapas. |

| enduser.ip_address | Anroparens offentliga IP. |

| analytics.resource.sas.operation_id | Den unika identifieraren från skapandehändelsen. Genom att söka efter detta visas alla användnings- och skapandehändelser som är relaterade till SAS-anrop från skapandehändelsen. Mappad till svarshuvudet för ”x-ms-sas-operation-id”. |

| request.service_request_id | Unik identifierare från förfrågan eller svaret och kan användas för att söka efter en enskild post. Mappad till svarshuvudet för ”x-ms-service-request-id”. |

| version | Version av loggschemat. |

| type | Generiskt svar. |

| analytics.activity.name | Typen av aktivitet denna händelse var: Skapande eller Användning. |

| analytics.activity.id | Unikt ID för posten i Purview. |

| analytics.resource.organization.id | Org-ID |

| analytics.resource.environment.id | Miljö-ID |

| analytics.resource.tenant.id | Klientorganisations-ID |

| enduser.id | GUID från Microsoft Entra ID för utvecklaren av skapandehändelsen. |

| enduser.principal_name | UPN/e-postadress för utvecklaren. För användningshändelser är detta ett generiskt svar: ”system@powerplatform”. |

| enduser.role | Generiskt svar: Vanlig för skapandehändelser och System för användningshändelser. |

Aktivera spårningsloggning i Purview

För att loggarna ska visas i Purview-instansen måste du först välja den för varje miljö som du vill ha loggar för. Denna inställning kan uppdateras i administratörscentret för Power Platform av en klientorganisationsadministratör.

- Gå till administratörscentret för Power Platform och logga in med dina autentiseringsuppgifter som administratör för klientorganisation.

- Välj MIljöer i vänstra navigeringsfönstret.

- Välj den miljö som du vill aktivera administratörsloggning för.

- Välj Inställningar i kommandofältet.

- Välj Produkt>Sekretess + Säkerhet.

- Under Säkerhetsinställningar för signatur för delad åtkomst (SAS) för lagring (förhandsversion) aktiverar du funktionen Aktivera SAS-loggning i Purview.

Söka i spårningsloggar

Klientadministratörer kan använda Purview för att visa spårningslogggar som genereras för SAS-åtgärder och kan självdiagnostisera fel som kan returneras i IP-valideringsproblem. Loggar i Purview är den mest tillförlitliga lösningen.

Använd följande steg för att diagnostisera problem eller bättre förstå SAS-användningsmönster i din klientorganisation.

Kontrollera att spårningslogggning är aktiverat för miljön. Se Aktivera spårningsloggning i Purview.

Gå till Microsoft Purview-efterlevnadsportalen och logga in med autentiseringsuppgifter för klientorganisationsadministratör.

Välj Granska i vänstra navigeringsfönstret. Om det här alternativet inte är tillgängligt för dig innebär det att den inloggade användaren inte har administratörsåtkomst för att fråga spårningslogggar.

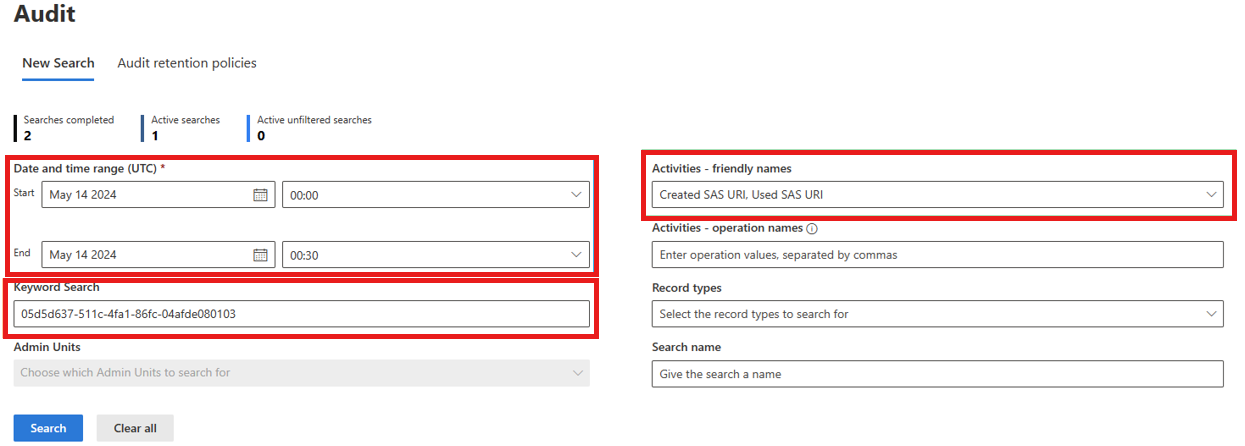

Välj datum- och tidsintervall i UTC för när du försöker söka efter loggar. Till exempel när ett fel av typen 403 Förbjudet fel med en felkod a typen unauthorized_caller returnerades.

I listrutan Aktiviteter – användarvänligt namn söker du efter Lagringsåtgärder för Power Platform och väljer Skapad SAS-URI och Använda SAS-URI.

Ange ett nyckelord i Nyckelordssökning. Mer information om det här fältet finns i Kom igång med sökning i Purview-dokumentationen. Du kan använda ett värde från något av fälten som beskrivs i tabellen ovan beroende på ditt scenario, men nedan visas de rekommenderade fälten att söka efter (i prioritetsordning):

- Värdet för x-ms-service-request-id-svarshuvudet. Detta filtrerar resultatet till en händelse för att skapa SAS-URI eller en SAS URI-användningshändelse, beroende på vilken typ av begäran som rubriken kommer från. Det är användbart när du undersöker ett 403 Forbidden-fel som returneras till användaren. Den kan också användas för att hämta värdet powerplatform.analytics.resource.sas.operation_id.

- Värdet för x-ms-sas-operation-id-svarshuvudet. Detta filtrerar resultatet till en händelse för att skapa en SAS-URI och en eller flera användningshändelser för den SAS-URI:n beroende på hur många gånger den har använts. Det mappas till fältet powerplatform.analytics.resource.sas.operation_id.

- Fullständig eller partiell SAS-URI, minus signaturen. Detta kan returnera många SAS-URI-skapelser och många SAS-URI-användningshändelser, eftersom det är möjligt att samma URI begärs för generering så många gånger som behövs.

- Anroparens IP-adress. Returnerar alla skapande- och användningshändelser för den IP-adressen.

- Miljöns ID. Detta kan returnera en stor uppsättning data som kan sträcka sig över många olika erbjudanden av Power Platform, så undvik om möjligt eller överväg att begränsa sökfönstret.

Varning

Vi rekommenderar inte att du söker efter användarens huvudnamn eller objekt-ID, eftersom de endast sprids till skapandehändelser, inte användningshändelser.

Välj Sök och vänta tills resultaten visas.

Varning

Logginmatning i Purview kan fördröjas i upp till en timme eller mer, så tänk på det när du letar efter de senaste händelserna.

Felsöka felet 403 Förbjudet/obehörigt_anrop

Du kan använda skapande- och användningsloggar för att avgöra varför ett anrop skulle resultera i ett 403 Förbjudet-felmeddelande med en felkod av typen obehörigt_anrop.

- Hitta loggar i Purview enligt beskrivningen i föregående avsnitt. Överväg att använda antingen x-ms-service-request-id eller x-ms-sas-operation-id från svarshuvudena som sökord.

- Öppna användningshändelsen, Använd SAS-URI, och leta efter fältet powerplatform.analytics.resource.sas.computed_ip_filters under PropertyCollection. Det här IP-intervallet är vad SAS-anropet använder för att avgöra om begäran har behörighet att fortsätta eller inte.

- Jämför det här värdet med fältet IP-adress i loggen, vilket bör vara tillräckligt för att avgöra varför begäran misslyckades.

- Om du tror att värdet för powerplatform.analytics.resource.sas.computed_ip_filters är felaktigt fortsätter du med nästa steg.

- Öppna skapandehändelsen, Skapad SAS-URI, genom att söka med hjälp av värdet för x-ms-sas-operation-id-svarshuvudet (eller värdet för fältet powerplatform.analytics.resource.sas.operation_id från skapandeloggen).

- Hämta värdet för fältet powerplatform.analytics.resource.sas.ip_binding_mode. Om den saknas eller är tom innebär det att IP-bindning inte aktiverades för den miljön vid tidpunkten för den specifika begäran.

- Hämta värdet för fältet powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Om den saknas eller är tom innebär det att IP-brandväggsintervall inte har angetts för den miljön vid tidpunkten för den specifika begäran.

- Hämta värdet för powerplatform.analytics.resource.sas.computed_ip_filters, som ska vara identiskt med användningshändelsen och härleds baserat på IP-bindningsläge och IP-brandväggsintervall som tillhandahålls av administratören. Se härledningslogiken i Datalagring och styrning i Power Platform.

Detta bör ge klientadministratörer tillräckligt med information för att korrigera eventuella felkonfigurationer mot miljön för IP-bindningsinställningar.

Varning

Det kan ta minst 30 minuter innan ändringar som görs i miljöinställningarna för SAS IP-bindning börjar gälla. Det kan vara mer om partnerteamen har en egen cache.

Relaterade artiklar

Säkerhet i Microsoft Power Platform

Autentisera för Power Platform-tjänster

Ansluta och autentisera till datakällor

Vanliga frågor och svar om Power Platform säkerhet