Hantera krypteringsnyckeln

Obs

Det nya och förbättrade administratörscentret för Power Platform finns nu i en allmänt tillgänglig förhandsversion! Vi har utformat det nya administrationscentret så att det är enklare att använda, med uppgiftsorienterad navigering som hjälper dig att uppnå specifika resultat snabbare. Vi kommer att publicera ny och uppdaterad dokumentation när det nya administratörscentret för Power Platform blir allmänt tillgängligt.

Alla miljöer för Microsoft Dataverse använder SQL Server transparent datakryptering (TDE) för att utföra realtidskryptering av data när de skrivs till disk, vilket även kallas för vilande kryptering.

Som standard lagrar och hanterar Microsoft databaskrypteringsnycklarna för dina miljöer så att du inte behöver göra det. Funktionen för nyckelhantering i Microsoft Power Platform administrationscenter ger administratörer möjligheten att själv hantera databaskrypteringsnycklar som är kopplade till Dataverse-klientorganisation.

Viktigt

Från och med den 6 januari 2026 kommer vi att upphöra med stödet för BYOK (Bring Your Own Key). Kunder uppmuntras att övergå till kundhanterade nycklar (CMK), en förbättrad lösning som erbjuder bättre funktioner, bredare stöd för datakällor och bättre prestanda. Läs mer i Hantera din kundhanterade krypteringsnyckel och Migrera BYOK-miljöer (Bring Your Own Key) till kundhanterad nyckel.

Hantering av krypteringsnycklar kan endast användas för databaser i Azure SQL-miljön. Följande funktioner och tjänster fortsätter använda Microsoft-hanterad krypteringsnyckel för att kryptera data och de kan inte krypteras med den självhanterade krypteringsnyckeln:

- Copilots och generativa AI-funktioner i Microsoft Power Platform och Microsoft Dynamics 365

- Dataverse-sökning

- Elastiska tabeller

- Mobile Offline

- Aktivitetslogg (Microsoft 365-portal)

- Exchange (serversynkronisering)

Obs

- Funktionen för självhanteringsdatabaskryptering måste vara aktiverad av Microsoft i klientorganisationen innan du kan använda funktionen.

- För att du ska kunna använda hanteringsfunktionerna för datakryptering måste miljön skapas efter det att Microsoft har aktiverat självhanteringsfunktionen för databaskrypteringsnycklar.

- När funktionen har aktiverats i din klientorganisation skapas alla nya miljöer endast med Azure SQL Storage. Dessa miljöer, oavsett om de är krypterade med BRING-your-own-key (BYISKA) eller en Microsoft-hanterad nyckel, har begränsningar med filöverföringsstorlek, kan inte använda tjänster för helsinglar och dataoptimer, Dataverse och sökindex krypteras med en Microsoft-hanterad nyckel. För att kunna använda dessa tjänster måste du migrera till en kund hanterad nyckel.

- Filer och Bilder som är mindre än 128 MB kan användas om miljön är av version 9.2.21052.00103 eller högre.

- De flesta befintliga miljöer har fil och logg lagrad i icke-Azure SQL-databaser. Det går inte att använda dessa miljöer för självhanterade krypteringsnycklar. Endast nya miljöer (när du har registrerat dig för det här programmet) kan aktiveras med självhanterade krypteringsnycklar.

Introduktion till nyckelhantering

Med nyckelhantering kan administratörer tillhandahålla sin egen krypteringsnyckel eller låta generera en krypteringsnyckel åt sig, som sedan används för att skydda databasen för en miljö.

Nyckelhanteringsfunktionen stöder både PFX- och BYOK-krypteringsnyckelfiler så som de som lagras i en maskinvarusäkerhetsmodul (HSM). Om du vill använda alternativet för att ladda upp krypteringsnyckel behöver du både den offentliga och privata krypteringsnyckeln.

Nyckelhanteringsfunktionen gör krypteringsnyckelns hantering mer komplex genom att använda Azure Key Vault för att lagra krypteringsnycklar på ett säkert sätt. Azure Key Vault hjälper till att bevara kryptografiska nycklar och hemligheter som används av molnprogram och molntjänster. Nyckelhanteringsfunktionen kräver inte att du har en Azure Key Vault-prenumeration och i de flesta situationer behöver du inte ha åtkomst till krypteringsnycklar som används för Dataverse i valvet.

Med funktionen för hantering av nycklar kan du utföra följande uppgifter.

Aktivera möjligheten att själv hantera databaskrypteringsnycklar som är associerade med miljöer.

Skapa nya krypteringsnycklar eller överföra befintliga .PFX- eller .BYOK-krypteringsnyckelfiler.

Låsa och låsa upp klientorganisationsmiljöer.

Varning

När en klientorganisation är låst är det ingen som har tillgång till alla miljöer inom klientorganisationen. Mer information: lås klientorganisationen.

Förstå den potentiella risken när du hanterar dina nycklar

Precis som med alla verksamhetskritiska program måste personal inom organisationen som har administrativ behörighet vara betrodd. Innan du använder funktionen för nyckelhantering bör du förstå risken när du hanterar dina databaskrypteringsnycklar. Det är möjligt att en ohederlig administratör (en person som har beviljats eller fått administratörsbehörighet med avsikt att skada verksamhetens säkerhets eller verksamhetsprocesser) arbetar inom organisationen kan använda funktionen för hanterade nycklar för att skapa en nyckel och använda den för att låsa en miljö i klientorganisationen.

Överväg följande händelseförlopp.

Den skadliga administratör loggar in på Power Platform administrationscenter, går till fliken miljöer och väljer hantera krypteringsnyckel. Den skadliga administratören skapar sedan en ny nyckel med ett lösenord och hämtar krypteringsnyckeln till den lokala enheten och aktiverar den nya nyckeln. Nu är alla miljödatabaser krypterade med den nya nyckeln. Därefter låser den skadliga administratören klientorganisationen med den nyligen hämtade nyckeln och tar bort den hämtade krypteringsnyckeln.

Med hjälp av de här åtgärderna inaktiveras alla miljöer i klientorganisationen från online-åtkomst och inga databassäkerhetskopior kan återställas.

Viktigt

Om du vill förhindra att ohederlig administratör gör avbrott i verksamhetsverksamheten genom att låsa databasen tillåter inte funktionen för att hantera nycklar att klientorganisationsmiljöer låser i 72 timmar efter att krypteringsnyckeln ändras eller aktiveras. Det ger upp till 72 timmar för andra administratörer att återställa otillåtna nyckeländringar.

Krav för krypteringsnyckeln

Om du anger din egen krypteringsnyckel måste nyckeln uppfylla följande villkor som godkänts av Azure Key Vault.

- Krypteringsnyckelns filformat måste vara PFX eller BYOK.

- 2048-bitars RSA.

- RSA-HSM-nyckeltyp (kräver en Microsoft Support-begäran).

- PFX-krypteringsnyckelfiler måste vara lösenordskyddade.

Mer information om generering och överföring av en HSM-skyddad nyckel via Internet finns i Så här genererar och överför du HSM-skyddade nycklar för Azure Key Vault. Endast nCipher HSM-nyckel för leverantör stöds. Innan du genererar din HSM-nyckel går du till administrationscentret för Power Platform och fönstret Hantera krypteringsnycklar/Skapa ny nyckel för att få prenumerations-ID för din miljöregion. Du måste kopiera och klistra in prenumerations-ID:t i din HSM för att skapa nyckeln. Detta säkerställer att endast vårt Azure Key Vault kan öppna din fil.

Nyckelhanteringsuppgifter

För att förenkla viktiga hanteringsuppgifter kan uppgifterna delas upp i tre områden:

- Skapa eller överföra en krypteringsnyckel för en klientorganisation

- Aktivera en krypteringsnyckel för en klientorganisation

- Hantera kryptering för en miljö

Administratörer kan använda Power Platform administrationscentret eller Power Platform administrationsmodulens cmdletar för att utföra de nyckelhanteringsuppgifter för klientskydd som beskrivs här.

Skapa eller överföra en krypteringsnyckel för en klientorganisation

Alla krypteringsnycklar lagras i Azure Key Vault och det kan bara finnas en enda aktiv nyckel när som helst. Eftersom den aktiva nyckeln används för att kryptera alla miljöer i klientorganisationen kan hanteringen av krypteringen köras på klientorganisationsnivå. När nyckeln har aktiverats kan varje enskild miljö väljas för att använda nyckeln för kryptering.

Använd den här proceduren för att hanterade nyckelfunktionen första gången för en miljö eller för att ändra (eller flytta över) en krypteringsnyckel för en redan egenhanterad klientorganisation.

Varning

När du utför de steg som beskrivs här för första gången som du anmälde dig till att själv hantera dina krypteringsnycklar. Mer information: Förstå den potentiella risken när du hanterar dina nycklar.

Logga in på administratörscentret för Power Platform som administratör (Dynamics 365-administratör eller Microsoft Power Platform-administratör).

Välj fliken Miljöer och välj sedan verktygsfältet Hantera krypteringsnycklar.

Välj Bekräfta om du vill godkänna den hanterade nyckelrisken.

Välj Ny nyckel i verktygsfältet.

I den vänstra rutan fyller du i detaljerna för att skapa eller överföra en nyckel:

- Välj en region Det här alternativet visas endast om klientorganisationen har flera regioner.

- Ange ett Nyckelnamn.

- Välj bland följande alternativ:

- Välj Generera ny (.pfx) om du vill skapa en ny nyckel. Mer information: skapa en ny nyckel (.pfx).

- Om du vill använda en egen, genererad nyckel väljer du överför (.pfx eller .byok). Mer information: överför en nyckel (.pfx eller .byok).

Klicka på Nästa.

Generera en ny nyckel (.pfx)

- Ange ett lösenord och bekräfta det genom att ange lösenordet igen.

- Välj skapa och välj sedan meddelandet för den skapade filen i webbläsaren.

- Krypteringsnyckeln .PFX-filen hämtas till webbläsarens standardmapp för hämtning. Spara filen på en säker plats (vi rekommenderar att du säkerhetskopierar den här nyckeln tillsammans med lösenordet).

Överför en nyckel (.pfx eller .byok)

- Välj överför nyckeln, välj .pfx eller .byok1-filen och välj sedan Öppna.

- Ange lösenordet för nyckeln och klicka på Skapa.

1 För .byok-krypteringsnyckelfiler, se till att du använder prenumerations-ID som visas på skärmen när du exporterar krypteringsnyckeln från din lokala HSM. Mer information: skapa och överföra HSM-skyddade nycklar för Azure Key Vault.

Kommentar

För att minska antalet steg för administratör att hantera nyckelprocessen aktiveras nyckeln automatiskt när den första gången överförs. Alla efterföljande nyckelöverföringar kräver ytterligare ett steg för att aktivera nyckeln.

Aktivera en krypteringsnyckel för en klientorganisation

När du har skapat eller uppladdat en krypteringsnyckel för klientorganisationen kan du aktivera den.

- Logga in på administratörscentret för Power Platform som administratör (Dynamics 365-administratör eller Microsoft Power Platform-administratör).

- Välj fliken Miljöer och välj sedan verktygsfältet Hantera krypteringsnycklar.

- Välj Bekräfta om du vill godkänna den hanterade nyckelrisken.

- Välj en nyckel som har status tillgänglig och välj sedan aktivera nyckel i verktygsfältet.

- Välj Bekräfta om du vill bekräfta nyckeländringen.

När du aktiverar en nyckel för klientorganisationen tar det en stund för nyckelhanteringstjänsten att aktivera nyckeln. Status för nyckeltillståndet visar nyckeln som installeras när den nya eller överförda nyckeln aktiveras. När nyckeln har aktiverats händer följande:

- Alla krypterade miljöer blir automatiskt krypterade med den aktiva nyckeln (ingen driftsavbrott uppstår med den här åtgärden).

- När det är aktiverat används krypteringsnyckeln för alla miljöer som ändras från Microsoft till självhanterad krypteringsnyckel.

Viktigt!

Om du vill förenkla nyckelhanteringsprocessen så att alla miljöer hanteras av samma nyckel kan den aktiva nyckeln inte uppdateras när det finns låsta miljöer. Alla låsta miljöer måste låsas upp innan en ny nyckel kan aktiveras. Om det finns låsta miljöer som inte behöver låsas upp måste de tas bort.

Kommentar

När en krypteringsnyckel har aktiverats kan du inte aktivera ytterligare en nyckel i 24 timmar.

Hantera kryptering för en miljö

Som standard krypteras varje miljö med den krypteringsnyckel som tillhandahålls av Microsoft. När en krypteringsnyckel har aktiverats för klientorganisation kan administratören välja att ändra standardkrypteringen så att den aktiverade krypteringsnyckeln används. Följ stegen nedan om du vill använda den aktiverade nyckeln.

Använd en krypteringsnyckel för en miljö

- Logga in på Power Platform administrationscenter, använda miljöadministratör eller systemadministratör rollautentiseringsuppgifter.

- Välj fliken miljöer.

- Öppna en Microsoft-tillhandahållen krypterad miljö.

- Markera Se alla.

- I avsnittet Miljökryptering välj Hantera.

- Välj Bekräfta om du vill godkänna den hanterade nyckelrisken.

- Välj tillämpa den här nyckeln för att acceptera byte av kryptering för att använda den aktiverade nyckeln.

- Välj bekräfta för att bekräfta att du hanterar nyckeln direkt och att det finns avbrott för den här åtgärden.

Returnera en hanterad krypteringsnyckel tillbaka till krypteringsnyckel från Microsoft

Om du återgår till krypteringsnyckel från Microsoft konfigureras miljön tillbaka till standardbeteendet där Microsoft hanterar krypteringsnyckeln åt dig.

- Logga in på Power Platform administrationscenter, använda miljöadministratör eller systemadministratör rollautentiseringsuppgifter.

- Välj fliken miljöer och välj sedan en miljö som är krypterad med en självhanterad nyckel.

- Markera Se alla.

- I avsnittet Miljökryptering, välj Hantera och välj Bekräfta.

- Under Gå tillbaka till standardhantering av krypteringsnycklar, välj Gå tillbaka .

- För produktionsmiljöer bekräftar du miljön genom att ange miljönamnet.

- Välj Bekräfta för att gå tillbaka till standardhantering av krypteringsnycklar.

Lås klientorganisationen

Eftersom det endast finns en aktiv nyckel per klientorganisation kommer låsning av krypteringen för klientorganisationen att inaktivera alla miljöer som är i klientorganisationen. Alla låsta miljöer förblir otillgängliga för alla, även Microsoft tills en Power Platform-tjänstadministratör i din organisation låser upp den med hjälp av nyckeln som användes för att låsa den.

Varning

Du bör aldrig låsa klientorganisations miljö som en del av dina vanliga verksamhetsprocess. När du låser en Dataverse-klientorganisation kommer alla miljöer att tas offline och kan inte användas av vem som helst, inklusive Microsoft. Dessutom stoppas tjänster som synkronisering och underhåll. Om du bestämmer dig för att lämna tjänsten, om du låser klientorganisation, ser du till att dina online-data aldrig öppnas igen av någon.

Notera följande om låsning av klientorganisationsmiljöer:

- Låsta miljöer kan inte återställas från en säkerhetskopia.

- Låsta miljöer tas bort om de inte låses upp efter 28 dagar.

- Du kan inte låsa miljöer i 72 timmar efter att en krypteringsnyckel har ändrats.

- Om du låser en klientorganisation låses alla aktiva miljöer i klientorganisationen.

Viktigt!

- Du måste vänta minst en timme efter att du låst aktiva miljöer innan du kan låsa upp dem.

- När låsprocessen har påbörjats tas alla krypteringsnycklar med antingen aktiv eller tillgänglig status bort. Låsprocessen kan ta upp till en timme och under den tiden är det inte tillåtet att låsa upp låsta miljöer.

- Logga in på administratörscentret för Power Platform som administratör (Dynamics 365-administratör eller Microsoft Power Platform-administratör).

- Välj fliken Miljöer och välj sedan Hantera krypteringsnycklar i kommandofältet.

- Markera nyckeln Aktiv och välj sedan Lås aktiva miljöer.

- I den högra panelen, välj Ladda upp aktiv nyckel, bläddra till och markera nyckeln, ange lösen ordet och välj sedan Lås.

- När du uppmanas till det anger du texten som visas på skärmen för att bekräfta att du vill låsa alla miljöer i regionen och väljer sedan bekräfta.

Lås upp låsta miljöer

För att låsa upp miljöer måste du först ladda upp och sedan aktivera krypteringsnyckeln för klientorganisationen med samma nyckel som användes för att låsa klientorganisationen. Observera att låsta miljöer automatiskt blir olåsta när nyckeln har aktiverats. Alla låsta miljöer måste låsas upp separat.

Viktigt!

- Du måste vänta minst en timme efter att du låst aktiva miljöer innan du kan låsa upp dem.

- Upplåsningsprocessen kan ta upp till en timme. När nyckeln har låsts upp kan du använda nyckeln för att hantera kryptering för en miljö.

- Du kan inte skapa en ny eller överföra en befintlig nyckel förrän alla låsta miljöer har låsts upp.

Lås upp krypteringsnyckel

- Logga in på administratörscentret för Power Platform som administratör (Dynamics 365-administratör eller Microsoft Power Platform-administratör).

- Välj fliken Miljöer och välj sedan Hantera krypteringsnycklar.

- Välj en nyckel som har status Låst och välj sedan lås upp nyckel i kommandofältet.

- I den högra panelen, välj Ladda upp låst nyckel, bläddra till och markera nyckeln som användes till att låsa klientorganisationen, ange lösenordet och välj sedan Lås upp. Nyckeln övergår till tillståndet installerar. Du måste vänta tills nyckeln har tillståndet aktiv innan du kan låsa upp låsta miljöer.

- Mer information om hur du låser upp en miljö finns i nästa avsnitt.

Lås upp miljöer

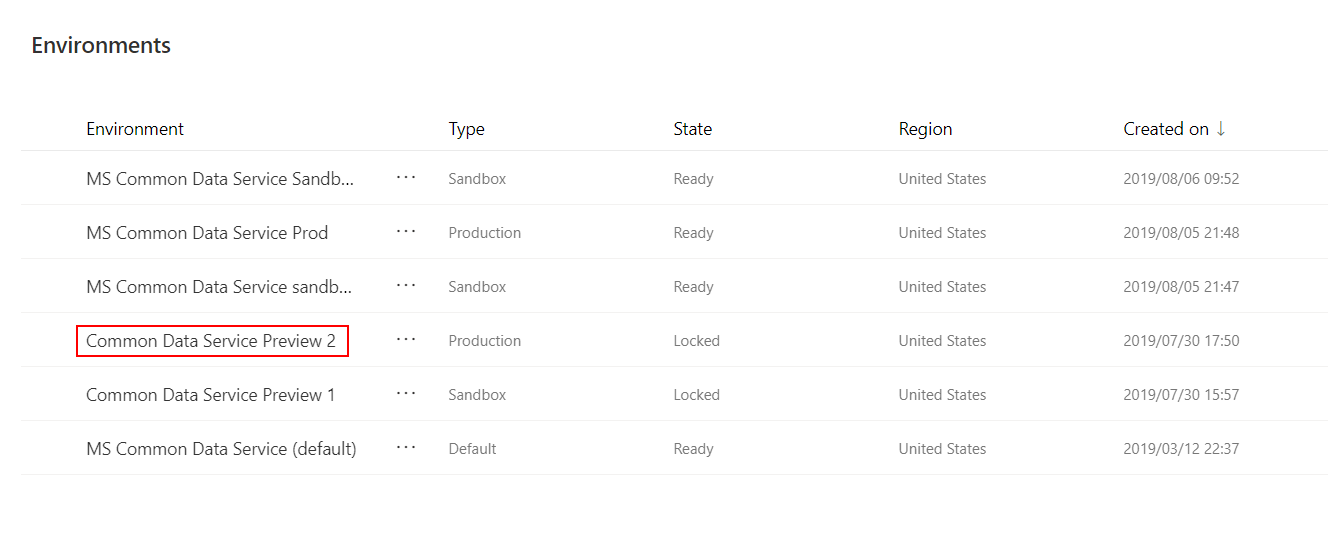

Klicka på fliken miljöer och välj sedan den låsta miljöns namn.

Dricks

Välj inte raden. Välj miljönamnet.

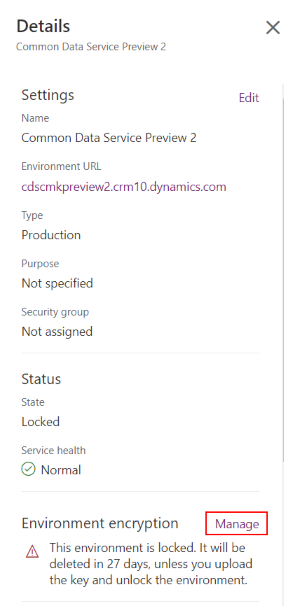

I avsnittet Detaljer, välj Se alla för att visa fönstret Detaljer till höger.

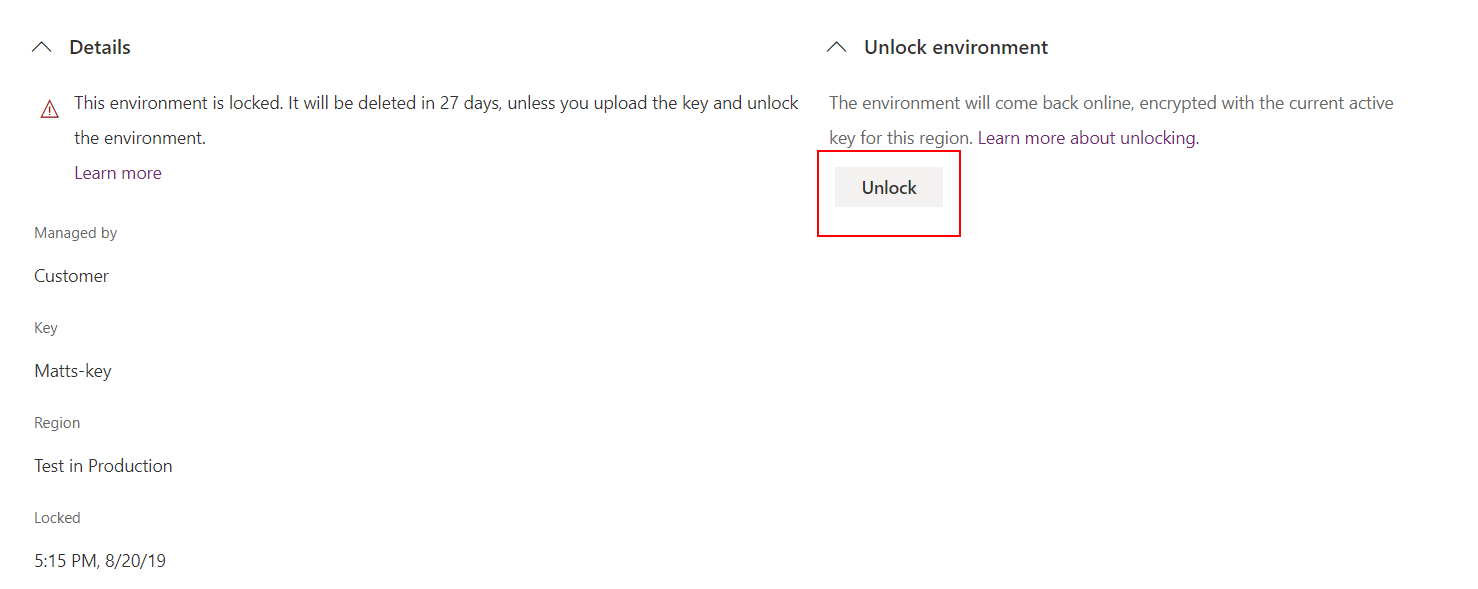

I avsnittet Miljökryptering, välj Detaljer och välj Hantera.

På sidan Miljökryptering välj Lås upp.

Välj Bekräfta för att bekräfta att du vill låsa upp miljön.

Upprepa stegen ovan om du vill låsa upp ytterligare miljöer.

Åtgärder för miljödatabas

En kunds klientorganisation kan ha miljöer som är krypterade med den Microsoft-hanterade nyckeln och de miljöer som är krypterade med den hanterade nyckeln från en kund. För att upprätthålla dataintegritet och dataskydd är följande kontroller tillgängliga när du hanterar åtgärder i miljödatabaser.

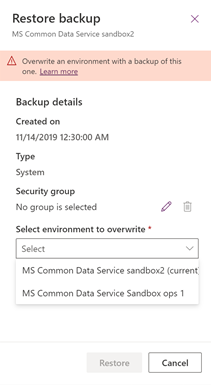

Återställ miljön som ska skrivas över (den återställda miljön) är begränsad till samma miljö som säkerhetskopian hämtades från eller till en annan miljö som är krypterad med samma hanterade kundhanteringsnyckel.

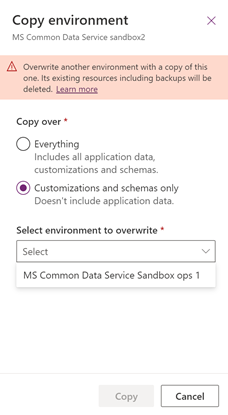

Kopiera miljön som ska skrivas över (den kopierade till miljön) är begränsad till en annan miljö som är krypterad med samma hanterade kundhanteringsnyckel.

Kommentar

Om en undersökningsmiljö för support har skapats för att lösa supportfråga i en kundhanterad miljö måste krypteringsnyckeln för undersökningsutredningsmiljön ändras till kundens hanterade nyckel innan kopieringsmiljön kan genomförs.

Återställ Miljöns krypterade data tas bort, inklusive säkerhetskopieringar. När miljön har återställts återgår miljökrypteringen tillbaka till den hanterade Microsoft-nyckeln.