Konfigurera en domän för scenario med grupphanterade tjänstkonton (gMSA)

Viktigt

Den här artikeln gäller endast MIM 2016 SP2.

Microsoft Identity Manager (MIM) fungerar med Active Directory-domänen (AD). Du bör redan ha en AD installerad och se till att du har en domänkontrollant i miljön för en domän du har administratörsbehörighet för. Den här artikeln beskriver hur du konfigurerar grupphanterade tjänstkonton i domänen för användning av MIM.

Översikt

Grupphanterade tjänstkonton eliminerar behovet av att regelbundet ändra lösenord för tjänstkonton. Med lanseringen av MIM 2016 SP2 kan följande MIM-komponenter ha gMSA-konton konfigurerade för att användas under installationsprocessen:

- MIM-synkroniseringstjänst (FIMSynchronizationService)

- MIM-tjänst (FIMService)

- MIM-programpool för lösenordsregistrering

- MIM-programpool för lösenordsåterställning av webbplats

- PAM REST API-webbplatsprogrampool

- PAM Monitoring Service (PamMonitoringService)

- PAM-komponenttjänsten (PrivilegeManagementComponentService)

Följande MIM-komponenter stöder inte körning som gMSA-konton:

- MIM-portalen. Det beror på att MIM-portalen är en del av SharePoint-miljön. I stället kan du distribuera SharePoint i servergruppsläge och Konfigurera automatisk lösenordsändring i SharePoint Server.

- Alla hanteringsagenter

- Microsoft Certificate Management

- BHOLD

Mer information om gMSA finns i följande artiklar:

Skapa användarkonton och grupper

Alla komponenter i MIM-distributionen behöver ha egna identiteter i domänen. Detta omfattar MIM-komponenter som Service och Sync, samt SharePoint och SQL.

Anteckning

I den här genomgången används exempelnamn och -värden från företaget Contoso. Ersätt dem med dina egna namn och värden. Ett exempel:

- Domännamn för domänkontrollant – dc

- Domännamn – contoso

- MIM-tjänstservernamn – mimservice

- MIM Sync Server-namn – mimsync

- SQL Server namn – sql

- Lösenord – Pass@word1

Logga in på domänkontrollanten som domänadministratör (t.ex. Contoso\Administratör).

Skapa följande användarkonton för MIM-tjänster. Starta PowerShell och skriv följande PowerShell-skript för att skapa nya AD-domänanvändare (inte alla konton är obligatoriska, även om skriptet endast tillhandahålls i informationssyfte är det bästa praxis att använda ett dedikerat MIMAdmin-konto för MIM- och SharePoint-installationsprocessen).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Skapa säkerhetsgrupper för alla grupper.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminLägg till SPN-namn om du vill aktivera Kerberos-autentisering för tjänstkonton

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolSe till att registrera följande DNS A-poster för korrekt namnmatchning (förutsatt att MIM-tjänsten, MIM-portalen, lösenordsåterställning och lösenordsregistreringswebbplatser kommer att finnas på samma dator)

- mim.contoso.com – peka på den fysiska IP-adressen för MIM-tjänsten och portalservern

- passwordreset.contoso.com – peka på den fysiska IP-adressen för MIM-tjänsten och portalservern

- passwordregistration.contoso.com – peka på den fysiska IP-adressen för MIM-tjänsten och portalservern

Skapa nyckeldistributionstjänstens rotnyckel

Se till att du är inloggad på domänkontrollanten som administratör för att förbereda distributionstjänsten för gruppnycklar.

Om det redan finns en rotnyckel för domänen (använd Get-KdsRootKey för att kontrollera) fortsätter du till nästa avsnitt.

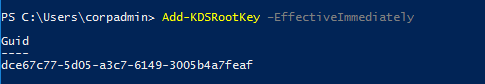

Skapa KDS-rotnyckeln (Key Distribution Services) (endast en gång per domän) om det behövs. Rotnyckeln används av KDS-tjänsten på domänkontrollanter (tillsammans med annan information) för att generera lösenord. Som domänadministratör skriver du följande PowerShell-kommando:

Add-KDSRootKey –EffectiveImmediately– EffectiveImmediately kan kräva en fördröjning på upp till ~10 timmar eftersom den måste replikeras till alla domänkontrollanter. Den här fördröjningen var cirka 1 timme för två domänkontrollanter.

Anteckning

I labb- eller testmiljön kan du undvika 10 timmars replikeringsfördröjning genom att köra följande kommando i stället:

Add-KDSRootKey -EffectiveTime ((Get-Date). AddHours(-10))

Skapa MIM-synkroniseringstjänstkonto, grupp och tjänstens huvudnamn

Kontrollera att alla datorkonton för datorer där MIM-programvara ska installeras redan är anslutna till domänen. Utför sedan de här stegen i PowerShell som domänadministratör.

Skapa en grupp MIMSync_Servers och lägg till alla MIM-synkroniseringsservrar i den här gruppen. Skriv följande för att skapa en ny AD-grupp för MIM-synkroniseringsservrar. Lägg sedan till ACTIVE Directory-datorkonton för MIM-synkroniseringsservern, t.ex. contoso\MIMSync$, i den här gruppen.

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Skapa MIM Synchronization Service gMSA. Skriv följande PowerShell.

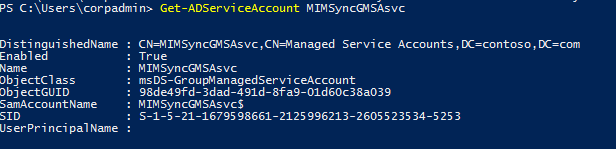

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Kontrollera information om GSMA som skapats genom att köra PowerShell-kommandot Get-ADServiceAccount :

Om du planerar att köra tjänsten För meddelande om lösenordsändring måste du registrera tjänstens huvudnamn genom att köra det här PowerShell-kommandot:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Starta om MIM-synkroniseringsservern för att uppdatera en Kerberos-token som är associerad med servern när gruppmedlemskapet "MIMSync_Server" har ändrats.

Skapa mim Service Management Agent-tjänstkonto

- När du installerar MIM-tjänsten skapar du vanligtvis ett nytt konto för MIM-tjänsthanteringsagenten (MIM MA-kontot). Med gMSA finns det två tillgängliga alternativ:

Använd mim-synkroniseringstjänstgruppens hanterade tjänstkonto och skapa inte ett separat konto

Du kan hoppa över skapandet av MIM Service Management Agent-tjänstkontot. I det här fallet använder du mim-synkroniseringstjänstens gMSA-namn, t.ex. contoso\MIMSyncGMSAsvc$, i stället för MIM MA-kontot när du installerar MIM-tjänsten. Senare i MIM Service Management Agent-konfigurationen aktiverar du alternativet "Använd MIMSync-konto" .

Aktivera inte Neka inloggning från nätverk för MIM-synkroniseringstjänsten gMSA eftersom MIM MA-kontot kräver behörigheten Tillåt nätverksinloggning.

Använda ett vanligt tjänstkonto för MIM Service Management Agent-tjänstkontot

Starta PowerShell som domänadministratör och skriv följande för att skapa en ny AD-domänanvändare:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Aktivera inte Neka inloggning från nätverk för MIM MA-kontot eftersom det kräver behörigheten Tillåt nätverksinloggning.

Skapa MIM-tjänstkonton, grupper och tjänstens huvudnamn

Fortsätt att använda PowerShell som domänadministratör.

Skapa en grupp MIMService_Servers och lägg till alla MIM-tjänstservrar i den här gruppen. Skriv följande PowerShell för att skapa en ny AD-grupp för MIM-tjänstservrar och lägg till MIM-tjänstserverns Active Directory-datorkonto, t.ex. contoso\MIMPortal$, i den här gruppen.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Skapa MIM Service gMSA.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Registrera tjänstens huvudnamn och aktivera Kerberos-delegering genom att köra det här PowerShell-kommandot:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}För SSPR-scenarier behöver du MIM-tjänstkonto för att kunna kommunicera med MIM-synkroniseringstjänsten, därför måste MIM-tjänstkontot antingen vara medlem i MIMSyncAdministrators eller MIM Sync Password Reset and Browse groups:

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Starta om MIM-tjänstservern för att uppdatera en Kerberos-token som är associerad med servern när gruppmedlemskapet "MIMService_Servers" har ändrats.

Skapa andra MIM-konton och -grupper om det behövs

Om du konfigurerar MIM SSPR och sedan följer samma riktlinjer som beskrivs ovan för MIM-synkroniseringstjänsten och MIM-tjänsten kan du skapa andra gMSA för:

- MIM-programpool för lösenordsåterställning av webbplats

- MIM-programpool för lösenordsregistrering

Om du konfigurerar MIM PAM och följer samma riktlinjer som beskrivs ovan för MIM-synkroniseringstjänsten och MIM-tjänsten kan du skapa andra gMSA för:

- MIM PAM REST API-webbplatsprogrampool

- MIM PAM-komponenttjänst

- MIM PAM-övervakningstjänst

Ange ett gMSA vid installation av MIM

I de flesta fall när du använder ett MIM-installationsprogram för att ange att du vill använda ett gMSA i stället för ett vanligt konto lägger du i de flesta fall till ett dollartecken i gMSA-namn, t.ex. contoso\MIMSyncGMSAsvc$ och lämnar lösenordsfältet tomt. Ett undantag är detmiisactivate.exe verktyg som accepterar gMSA-namnet utan dollartecknet.