Microsoft Identity Manager 2016-rapportering med Azure Monitor

Azure Monitor är en övervakningslösning för att samla in, analysera och svara på övervakningsdata från molnmiljöer och lokala miljöer. MIM-synkroniseringstjänsten skriver till händelseloggen för viktiga händelser och MIM-tjänsten kan konfigureras för att lägga till poster i en Windows-händelselogg för begäranden som den tar emot. Dessa händelseloggar transporteras av Azure Arc till Azure Monitor och kan behållas på en Azure Monitor-arbetsyta tillsammans med Microsoft Entra-granskningsloggen och loggar från andra datakällor. Du kan sedan använda Azure Monitor-arbetsböcker för att formatera MIM-händelser i en rapport och aviseringar för att övervaka specifika händelser i MIM-tjänsten. Den här metoden ersätter den tidigare MIM-hybridrapportering.

Konfigurationen av Azure Monitor med MIM-servern består av följande steg:

- Ansluta MIM-servrar till Azure med Azure Arc

- Installera Azure Monitor-tilläggen

- Skapa en arbetsyta

- Skapa en datainsamlingsregel (DCR)

- Verifiera MIM-data

I följande avsnitt beskrivs var och en av de enskilda stegen.

Förutsättningar

Du bör se till att du uppfyller kraven för Azure Arc och Azure Monitor innan du försöker följa stegen nedan.

Dessutom krävs en resursgrupp i Azure innan du ansluter servern till Azure Arc. Om du inte har någon resursgrupp kan du skapa en innan du genererar Azure Arc-installationsskriptet.

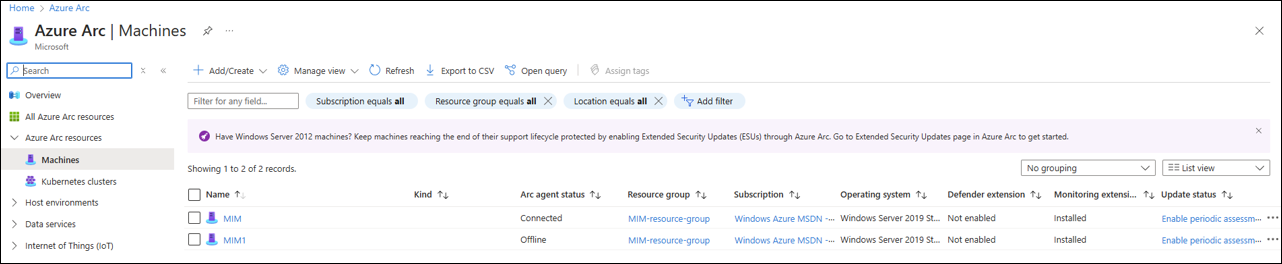

Ansluta MIM-servern till Azure med Azure Arc

Du kommer förmodligen att ha en eller flera Windows Server-datorer som kör MIM Sync eller MIM-tjänsten i din miljö, som eventuellt finns lokalt. Om du vill ansluta en Windows Server som inte är Värd för Azure till Azure genererar du ett skript och kör det lokalt på var och en av dessa servrar. Detta ger en konsekvent hanteringsupplevelse för interna virtuella Azure-datorer och -servrar var som helst. När en icke-Azure-dator är Arc-aktiverad blir den en ansluten dator och behandlas som en resurs i Azure med sitt eget resurs-ID och projektion i Azure.

Om du vill ansluta till MIM-servern skapar du ett skript och kör det lokalt på MIM-servern. Följ anvisningarna i portalen för att skapa skriptet. Ladda ned skriptet och kör det på MIM-servern. När skriptet har slutförts bör MIM-servern visas under Azure Arc i portalen.

Mer information finns i Ansluta Windows Server-datorer till Azure via Azure Arc-installationsprogrammet.

Installera Azure Monitor-tilläggen

När du har anslutit Windows Server-datorerna, som har MIM Sync eller MIM-tjänsten installerade, till Azure kan du använda Azure Monitor-agenten på dessa servrar för att börja samla in Windows-händelseloggar. Azure Arc-aktiverade servrar stöder Azure VM-tilläggsramverket, som tillhandahåller konfigurations- och automatiseringsuppgifter efter distributionen, så att du kan förenkla hanteringen av dina hybriddatorer på samma sätt som med virtuella Azure-datorer.

När du har anslutit MIM till Azure kan du använda Azure Monitor-agenten på MIM-servern för att börja samla in Windows-händelsedata. Om du vill installera Azure Monitor-tilläggen kan du använda följande PowerShell-skript. Se till att ersätta variablerna med din information.

## Install the Azure Monitor Agent

Install-Module -Name Az.ConnectedMachine

$subscriptionID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

$tenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

$resourcegroup = "MIM-resource-group"

$MIMServer = "MIM"

$location = eastus

Connect-AzAccount -Tenant $tenantID -SubscriptionId $subscriptionID

New-AzConnectedMachineExtension -Name AzureMonitorWindowsAgent -ExtensionType AzureMonitorWindowsAgent -Publisher Microsoft.Azure.Monitor -ResourceGroupName $resourcegroup -MachineName $MIMServer -Location $location -EnableAutomaticUpgrade

Mer information finns i Distributionsalternativ för Azure Monitor-agenten på Azure Arc-aktiverade servrar

Skapa en arbetsyta

En Log Analytics-arbetsyta är ett datalager där du kan samla in alla typer av loggdata från alla dina Azure- och icke-Azure-resurser och program.

Innan vi skapar en datainsamlingsregel som samlar in information om Windows-händelseloggen måste vi skicka den här informationen någonstans. Följ stegen i Skapa en arbetsyta för att skapa en Log Analytics-arbetsyta.

Skapa en datainsamlingsregel

Regler för datainsamling (DCR) är en del av en ETL-datainsamlingsprocess (Extract, Transform, and Load) som förbättrar äldre datainsamlingsmetoder för Azure Monitor. Den här processen använder en gemensam pipeline för datainmatning, Azure Monitor-pipelinen, för alla datakällor och en standardmetod för konfiguration som är mer hanterbar och skalbar än andra metoder.

Använd följande steg för att skapa datainsamlingsregeln för MIM-servern.

- På skärmen Övervaka start i Azure Portal väljer du Inställningar och regler för datainsamling.

- Längst upp klickar du på Skapa.

- Ge regeln ett namn, associera den med resursgruppen och den region som resursgruppen finns i.

- Klicka på Nästa.

- På fliken Resurser klickar du på Lägg till resurser och under resursgruppen lägger du till MIM-servern. Klicka på Nästa.

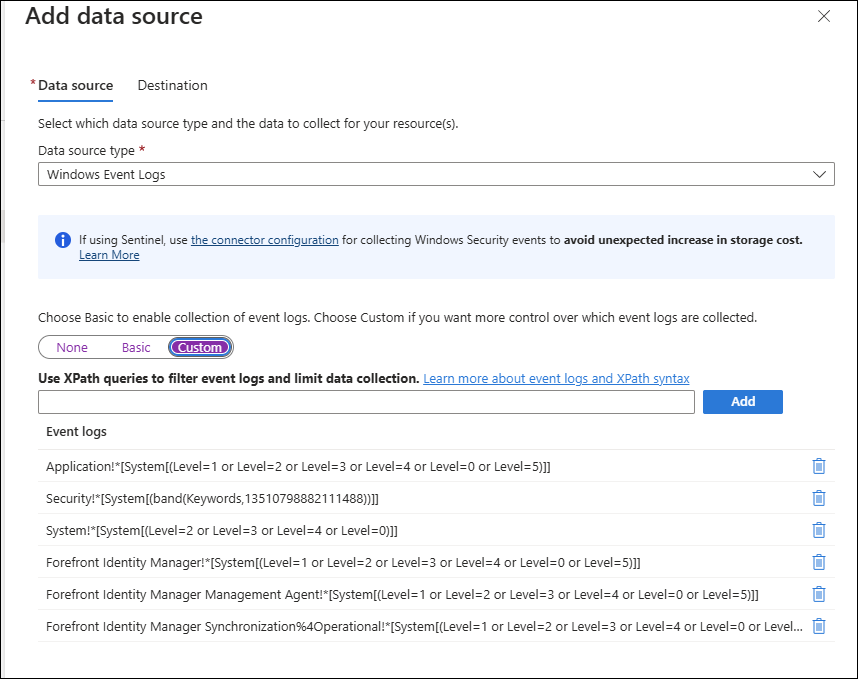

- På Samla in och leverera och Windows-händelseloggarna som datakälla.

- På Basic kan du lägga till grundläggande Windows-händelseloggar, system, säkerhet och program.

- Klicka på Anpassad.

- Ange följande i rutan under Använd XPath-frågor för att filtrera händelseloggar och begränsa datainsamling:

| Xpath-fråga | beskrivning |

|---|---|

Forefront Identity Manager!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

MIM-tjänstloggen |

Forefront Identity Manager Management Agent!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

MIM-hanteringsagentloggen |

Forefront Identity Manager Synchronization%4Operational!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]] |

Driftloggen för MIM-synkroniseringsmotorn |

- Klicka på Nästa mål och sedan på Lägg till mål.

- Ange följande:

- Måltyp: Azure Monitor-loggar

- Prenumeration: Din prenumeration

- Målinformation: Din arbetsgrupp

- Klicka på Lägg till datakälla.

- Klicka på Granska och skapa.

- Klicka på Skapa.

När DCR har skapats och distribuerats börjar händelselogginformationen flöda från MIM-servern.

Windows-händelser som genereras av MIM-tjänsten

Händelser som genereras av Microsoft Identity Manager lagras i Windows-händelseloggen. Du kan visa de händelser som motsvarar MIM-tjänstbegäranden i Loggboken genom att välja Program- och tjänstloggar>Identity Manager-begärandelogg. Varje MIM-tjänstbegäran exporteras som en händelse i Windows-händelseloggen i JSON-strukturen.

| Händelsetyp | ID | Händelseinformation |

|---|---|---|

| Information | 4121 | Identity Manager-händelsedata som innehåller alla begärandedata. |

| Information | 4137 | Identity Manager-händelsetillägget 4121 om det finns för mycket data för en enskild händelse. Rubriken i den här händelsen visas i följande format: "Request: <GUID> , message <xxx> out of <xxx>. |

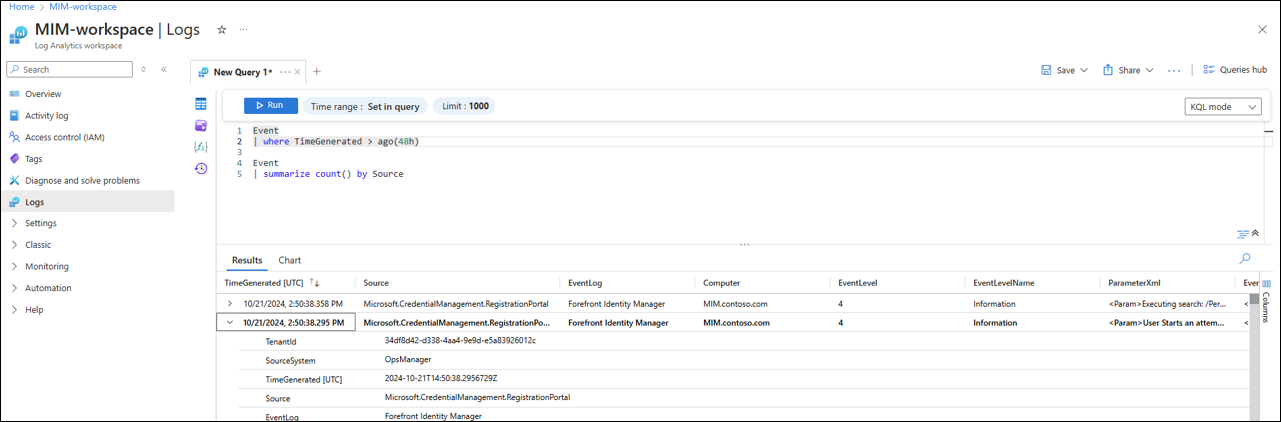

Verifiera data

Om du vill kontrollera att du samlar in data kan du gå till din arbetsyta och köra följande fråga.

- På din arbetsyta väljer du loggar

- Ange följande fråga:

Event | where TimeGenerated > ago(48h) - Du bör se dina MIM-data.

Skapa en arbetsbok för dina data

Arbetsböcker ger en flexibel arbetsyta för dataanalys och skapandet av gedigna visuella rapporter i Azure-portalen. Nu när MIM-data finns i portalen kan du använda arbetsböcker. Med arbetsböcker kan du kombinera flera typer av visualiseringar och analyser, vilket gör dem bra för frihandsutforskning.

Mer information finns i Skapa eller redigera en Azure-arbetsbok.