Steg 5: Skydda information

Eftersom utpressningstrojansattackerare även kommer att titta på lokala data i filer, databaser och andra typer av servrar är ett av de bästa sätten att skydda dessa data att migrera dem till din Microsoft 365 klientorganisation. När den väl finns kan den skyddas av inbyggda funktioner för riskreducering och återställningar, till exempel versionshantering, papperskorgen och filåterställning.

Så här tillhandahåller du ytterligare skydd av känslig information i din Microsoft 365-klientorganisation:

- Leta reda på känslig information.

- Implementera strikta behörigheter och eliminera bred åtkomst (förhindra till exempel att för många användare har skriv-, redigerings- och raderingsmöjligheter).

- Skydda känslig information.

Obs!

Detaljerade distributionsvägledning för informationsskydd i en Microsoft 365 finns i Distribuera informationsskydd för bestämmelser om datasekretess. Även om den är avsedd för datasekretessregler gäller mycket av vägledningen även för skydd mot utpressningstrojan.

Hitta känslig information

Den första uppgiften är att identifiera typer och platser för känslig information i klientorganisationen, vilket kan omfatta följande typer:

- Känslig

- Äganderätt eller immateriell egendom

- Reglerade, sådana regionala bestämmelser som specificerar skydd för personlig information (PII)

- IT-återställningsplaner

Bestäm följande för varje typ av känslig information:

Hur informationen används i organisationen

Ett relativ mått på det monetära värdet om den hålls kvar som en utpressning (t.ex. hög, medium, låg)

Dess aktuella plats, till exempel en mapp OneDrive en SharePoint eller en samarbetslokal som en Microsoft Teams-grupp

De aktuella behörigheterna, som består av:

Användarkontona som har åtkomst

De åtgärder som tillåts för varje konto som har åtkomst

Implementera strikta behörigheter för platser med känslig information

Att implementera strikta behörigheter inom din Microsoft 365-hyresgäst använder principen om minsta privilegium för platser och kommunikationsplatser, som i Microsoft 365 vanligtvis är OneDrive-mappar, Microsoft Office SharePoint Online-webbplatser och mappar och team.

Det är enklare att skapa lagringsplatser för filer eller grupper med bred åtkomst (t.ex. standard för alla i organisationen) för känslig information, men de användarkonton som är tillåtna och de åtgärder som tillåts måste begränsas till den lägsta mängd som krävs för att uppfylla kraven på samarbete och företag.

När en utpressningstrojan-angripare väl har infiltrerat din klientorganisation försöker de eskalera sina privilegier genom att äventyra användarkontonas autentiseringsuppgifter med bredare omfattningar av behörigheter över hela din hyresgäst, till exempel administratörsrollkonton eller användarkonton som har tillgång till känslig information.

Baserat på det här vanliga attackbeteendet finns det två nivåer av svårigheter för attackeraren:

- Låg: En attackerare kan använda ett konto med låg behörighet och upptäcka känslig information på grund av bred åtkomst i hela klientorganisationen.

- Högre: En attackerare kan inte använda ett konto med låg behörighet och upptäcka känslig information med strikta behörigheter. De måste eskalera sina behörigheter genom att fastställa och sedan kompromettera autentiseringsuppgifter för ett konto som har åtkomst till en plats med känslig information, men då kan endast utföra en begränsad uppsättning åtgärder.

När det gäller känslig information måste du göra så svårt som möjligt.

Du kan säkerställa strikta behörigheter i din klientorganisation genom att följa de här stegen:

- Från ansträngningen att hitta känslig information, granska behörigheter för platserna för känslig information.

- Implementera strikta behörigheter för känslig information när de uppfyller kraven på samarbete och företag och informera de användare som påverkas.

- Utför ändringshantering för dina användare så att framtida platser för känslig information skapas och underhålls med strikta behörigheter.

- Granska och övervaka platserna för känslig information för att säkerställa att breda behörigheter inte beviljas.

Se Konfigurera säker fildelning och samarbete med Microsoft Teams för detaljerad vägledning. Ett exempel på en kommunikations- och samarbetslokal med strikta behörigheter för känslig information är en grupp med säkerhetsisolering.

Skydda känslig information

Så här skyddar du känslig information om en angripare med utpressningstrojan får åtkomst till den:

Använd kontrollerad mappåtkomst för att göra det svårare för obehöriga program att ändra data i styrda mappar.

Använd Microsoft Purview Information Protection etiketter och använd dem på känslig information. Känslighetsetiketter kan konfigureras för ytterligare kryptering och behörigheter med definierade användarkonton och tillåtna åtgärder. En fil som är märkt med den här typen av känslighetsetikett som är exfiltrerad från klientorganisationen kan bara användas på ett användarkonto som definierats i etiketten.

Använd Microsoft Purview dataförlustskydd (DLP) för att upptäcka, varna och blockera riskabel, oavsiktlig eller olämplig delning av data som innehåller personlig eller konfidentiell information baserat på känslighetsetiketter, både internt och externt.

Använd Microsoft Defender for Cloud Apps för att blockera nerladdningar av känslig information, till exempel filer. Du kan också använda Defender for Cloud Apps avvikelseidentifieringsprinciper för att identifiera en hög grad av filuppladdningar eller filborttagningsaktiviteter.

Påverkan på användare och ändringshantering

Administrativa ändringar av breda behörigheter kan leda till att användare nekas åtkomst eller inte kan utföra vissa åtgärder.

För att skydda känslig information i din klientorganisation Microsoft 365 dessutom dina användare att:

- Skapa kommunikations- och samarbetsplatser med strikta behörigheter (minsta uppsättning användarkonton för åtkomst och minsta tillåtna åtgärder för varje konto).

- Använd rätt känslighetsetiketter för känslig information.

- Reglerad mappåtkomst.

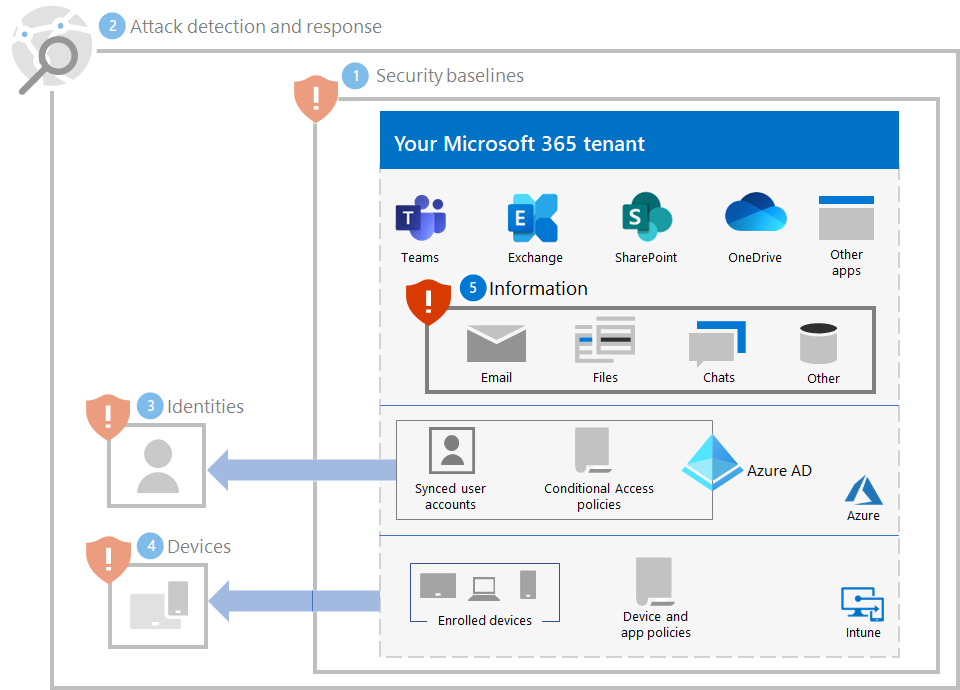

Resulterande konfiguration

Här är utpressningstrojan-skyddet för din klientorganisation för steg 1-5.

Ytterligare resurser för utpressningstrojaner

Viktig information från Microsoft:

- Det växande hotet om utpressningstrojaner– Microsoft On the Issues-blogginlägget den 20 juli 2021

- Utpressningstrojaner som drivs av människor

- Distribuera snabbt förebyggande av utpressningstrojaner

- 2021 Microsoft Digital Defense Report (se sidorna 10–19)

- Utpressningstrojan: En genomgripande och pågående hotanalysrapport i Microsoft Defender-portalen

- Utpressningstrojaner från Microsoft metod för identifiering och svar (TIDElag) samt metodtips och fallstudie

Microsoft 365:

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Spelböcker för utpressningstrojaner för incidenthantering

- Skydd mot skadlig kod och utpressningstrojan

- Skydda din Windows 10-dator från utpressningstrojaner

- Hantera utpressningstrojaner i SharePoint Online

- Hotanalysrapporter för utpressningstrojaner i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses för attacker med utpressningstrojan

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Plan för säkerhetskopiering och återställning för att skydda mot utpressningstrojaner

- Skydda mot utpressningstrojaner med Microsoft Azure Backup (26-minuters video)

- Återställa från identitetskompromettering

- Avancerad identifiering av flerstegsattack i Microsoft Sentinel

- Fusionidentifiering för utpressningstrojaner i Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Blogginlägg för Microsoft Security-teamet:

3 steg för att förhindra och återhämta från utpressningstrojaner (september 2021)

En guide för att bekämpa mänskligt drivna utpressningstrojaner: Del 1 (september 2021)

Viktiga steg för hur Microsofts DART-team (Detection and Response Team) genomför undersökningar av utpressningstrojaner.

En guide för att bekämpa mänskligt drivna utpressningstrojaner: Del 2 (september 2021)

Rekommendationer och metodtips.

-

Se avsnittet Utpressningstrojaner.

Attacker med utpressningstrojan som drivs av människor: En katastrof som kan förhindras (mars 2020)

Innehåller attack kedjeanalyser av de faktiska attackerna.

Utpressningstrojansvar – för att betala eller inte betala? (december 2019)

Norsk Hydro svarar på utpressningstrojaner med transparens (december 2019)