Microsoft Incident Response fallstudie om ransomware

Utpressningstrojaner som drivs av människor fortsätter att behålla sin position som en av de mest effektfulla cyberattacktrenderna över hela världen och är ett betydande hot som många organisationer har mött under de senaste åren. Dessa attacker drar nytta av nätverksfelkonfigurationer och frodas på en organisations svaga inre säkerhet. Även om dessa attacker utgör en tydlig och aktuell fara för organisationer och deras IT-infrastruktur och data är de en katastrof som kan förebyggas.

Microsoft Incident Response-teamet (tidigare DART/CRSP) svarar på säkerhetskompromisser för att hjälpa kunder att bli cybertåliga. Microsoft Incident Response tillhandahåller reaktiv incidenthantering på plats och proaktiva fjärrutredningar. Microsoft Incident Response utnyttjar Microsofts strategiska samarbeten med säkerhetsorganisationer runt om i världen och interna Microsoft-produktgrupper för att tillhandahålla en så fullständig och grundlig undersökning som möjligt.

Den här artikeln beskriver hur Microsoft Incident Response undersökte en incident med utpressningstrojaner nyligen med information om angreppstaktik och identifieringsmekanismer.

Mer information finns i del 1 och del 2 i Microsoft Incident Responses guide för att bekämpa utpressningstrojaner som drivs av människor.

Attacken

Microsoft Incident Response använder verktyg och taktiker för incidentrespons för att identifiera angripares beteenden för mänskligt opererad ransomware. Offentlig information om utpressningstrojanhändelser fokuserar på slutpåverkan, men belyser sällan detaljerna i åtgärden och hur hotaktörer kunde eskalera sin åtkomst oupptäckt för att upptäcka, tjäna pengar och utpressa.

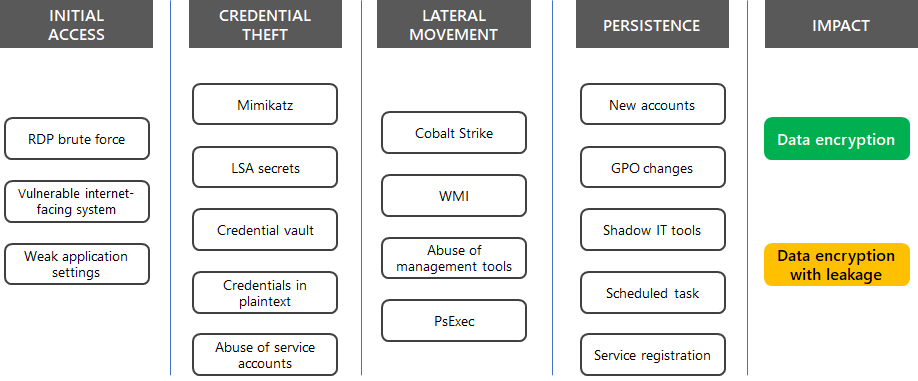

Här följer några vanliga tekniker som angripare använder för ransomware-attacker baserat på MITRE ATT&CK-taktiker.

Microsoft Incident Response använde Microsoft Defender för Endpoint för att spåra angriparen genom miljön, skapa en berättelse som visar incidenten och sedan utrota hotet och åtgärda det. När Defender för Endpoint väl har distribuerats började den upptäcka lyckade inloggningar från en brute force-attack. När du upptäckte detta granskade Microsoft Incident Response säkerhetsdata och hittade flera sårbara Internetuppkopplade enheter med rdp (Remote Desktop Protocol).

Efter att initial åtkomst erhölls använde hotskådespelaren verktyget Mimikatz för att samla in autentiseringsuppgifter för att dumpa lösenordshashvärden, skannade efter autentiseringsuppgifter som lagrats i klartext, skapade bakdörrar med Sticky Key-manipulering och rörde sig i sidled i nätverket med hjälp av fjärrskrivbordssessioner.

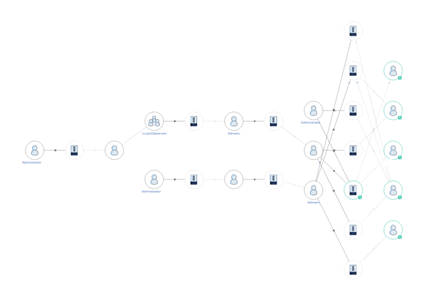

För denna fallstudie är här den väg markerad som angriparen tog.

I följande avsnitt beskrivs ytterligare information baserat på MITRE ATT&CK&-taktiker och innehåller exempel på hur hotaktörers aktiviteter upptäcktes i Microsoft Defender-portalen.

Inledande åtkomst

Ransomware-kampanjer använder välkända sårbarheter för att få initial åtkomst, vanligtvis genom e-postmeddelanden av phishingkaraktär eller svagheter i perimeterskyddet, till exempel enheter med den aktiverade Fjärrskrivbordstjänsten som exponerats på Internet.

För den här incidenten lyckades Microsoft Incident Response hitta en enhet som hade TCP-port 3389 för RDP exponerad för Internet. Detta gjorde det möjligt för hotaktörer att utföra en brute-force-autentiseringsattack och få det första fotfästet.

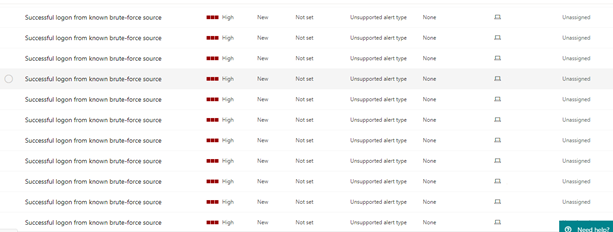

Defender för Endpoint använde hotinformation för att fastställa att det fanns många inloggningar från kända råstyrkekällor och visade dem i Microsoft Defender-portalen. Här är ett exempel.

Spaning

När den första åtkomsten lyckades började miljöuppräkning och enhetsidentifiering. Dessa aktiviteter gjorde det möjligt för hotaktörerna att identifiera information om organisationens interna nätverk och målkritiska system, till exempel domänkontrollanter, säkerhetskopieringsservrar, databaser och molnresurser. Efter uppräkningen och enhetsidentifieringen utförde hotaktörerna liknande aktiviteter för att identifiera sårbara användarkonton, grupper, behörigheter och programvara.

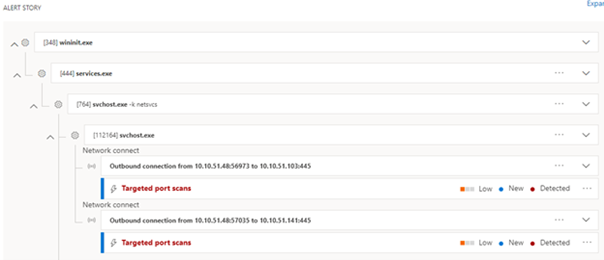

Hotaktören använde Advanced IP Scanner, ett IP-adressgenomsökningsverktyg, för att räkna upp de IP-adresser som används i nätverksmiljön och utföra efterföljande portgenomsökning. Angriparen upptäckte enheter som var tillgängliga från den ursprungligen komprometterade enheten genom att söka efter öppna portar.

Den här aktiviteten upptäcktes i Defender för Endpoint och användes som en indikator på kompromiss (IoC) för ytterligare undersökning. Här är ett exempel.

Stöld av autentiseringsuppgifter

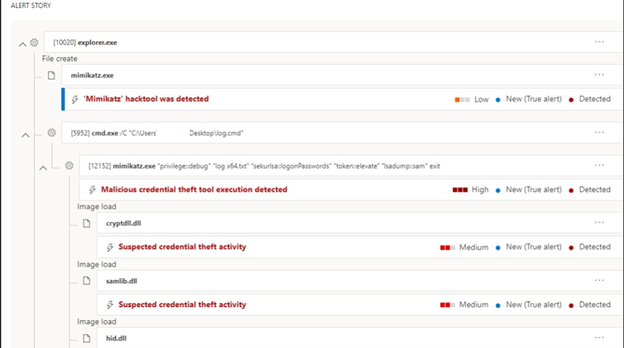

Efter att ha fått den första åtkomsten utförde hotaktörerna insamling av autentiseringsuppgifter med hjälp av mimikatz-verktyget för lösenordshämtning och genom att söka efter filer som innehåller "lösenord" på ursprungligen komprometterade system. Dessa åtgärder gjorde det möjligt för hotaktörerna att komma åt ytterligare system med legitima autentiseringsuppgifter. I många situationer använder hotaktörer dessa konton för att skapa ytterligare konton för att upprätthålla beständighet efter att de första komprometterade kontona har identifierats och åtgärdats.

Här är ett exempel på den identifierade användningen av Mimikatz i Microsoft Defender-portalen.

Lateral förflyttning

Förflyttning mellan slutpunkter kan variera mellan olika organisationer, men hotaktörer använder ofta olika sorter av fjärrhanteringsprogram som redan finns på enheten. Genom att använda metoder för fjärråtkomst som IT-avdelningen ofta använder i sina dagliga aktiviteter kan hotaktörer flyga under radarn under längre tidsperioder.

Med hjälp av Microsoft Defender för Identitet kunde Microsoft Incident Response mappa ut den sökväg som hotskådespelaren tog mellan enheter och visa de konton som användes och åtkoms. Här är ett exempel.

Försvarsundandragande

För att undvika identifiering använde hotaktörerna tekniker för försvarsundandragande för att undvika identifiering och uppnå sina mål under hela attackcykeln. Dessa tekniker omfattar inaktivering eller manipulering av antivirusprodukter, avinstallation eller inaktivering av säkerhetsprodukter eller funktioner, ändring av brandväggsregler och användning av fördunklingstekniker för att dölja artefakterna i ett intrång från säkerhetsprodukter och tjänster.

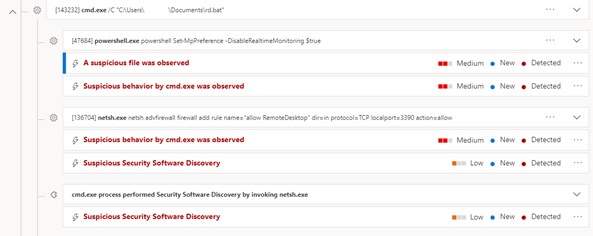

Angriparen vid denna incident använde PowerShell för att inaktivera realtidsskyddet för Microsoft Defender på enheter med Windows 11 och Windows 10, och lokala nätverksverktyg för att öppna TCP-port 3389 och möjliggöra RDP-anslutningar. Dessa ändringar minskade risken för identifiering i en miljö eftersom de ändrade systemtjänster som identifierar och varnar om skadlig aktivitet.

Defender för Endpoint kan dock inte inaktiveras från den lokala enheten och kunde identifiera den här aktiviteten. Här är ett exempel.

Ståndaktighet

Beständighetstekniker omfattar åtgärder från hotaktörer för att upprätthålla konsekvent åtkomst till system efter att säkerhetspersonalen har gjort ansträngningar för att återfå kontrollen över komprometterade system.

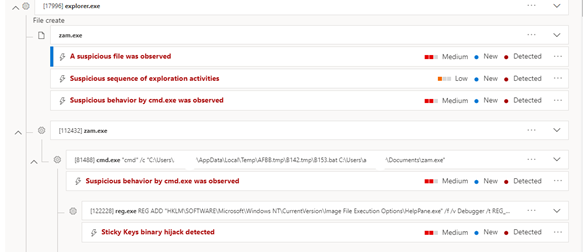

Hotaktörerna för den här incidenten använde Sticky Keys-hacket eftersom det möjliggör fjärrkörning av en binär fil i Windows-operativsystemet utan autentisering. Sedan använde de den här funktionen för att öppna Kommandotolken och genomföra fler attacker.

Här är ett exempel på identifiering av Sticky Keys-hacket i Microsoft Defender-portalen.

Effekt

Hotaktörer krypterar vanligtvis filer med hjälp av program eller funktioner som redan finns i miljön. Användning av PsExec, Grupprincip och Microsoft Endpoint Configuration Management är distributionsmetoder som gör det möjligt för en aktör att snabbt nå slutpunkter och system utan att störa normala åtgärder.

Angriparen för den här incidenten utnyttjade PsExec för att fjärrstarta ett interaktivt PowerShell-skript från olika fjärrdelningar. Den här attackmetoden randomiserar distributionsplatser och gör reparationen svårare under den sista fasen av utpressningstrojanattacken.

Gisslanprogramskörning

Ransomware-attacker är en av de primära metoder som en hotaktör använder för att tjäna pengar på sin attack. Oavsett exekveringsmetod tenderar distinkta ransomware-ramverk att ha ett gemensamt beteendemönster när de väl har distribuerats.

- Dölj hotaktörers åtgärder

- Upprätta beständighet

- Inaktivera Windows-felåterställning och automatisk reparation

- Stoppa en lista över tjänster

- Avsluta en lista över processer

- Ta bort skuggkopior och säkerhetskopior

- Kryptera filer, eventuellt ange anpassade undantag

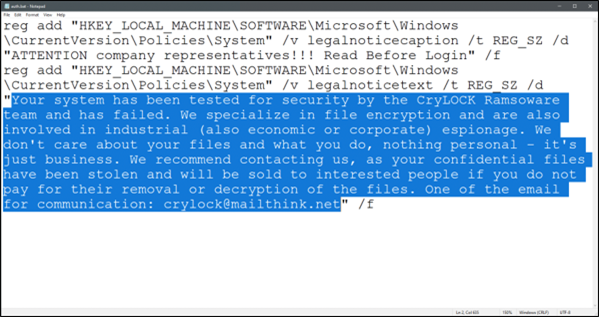

- Skapa en kommentar om utpressningstrojaner

Här är ett exempel på ett ransomware-meddelande.

Ytterligare resurser för utpressningstrojaner

Viktig information från Microsoft:

- Det växande hotet från utpressningstrojaner, blogginlägget Microsoft On the Issues den 20 juli 2021

- utpressningstrojaner som drivs av människor

- Skyddar snabbt mot ransomware och utpressning

- 2021 Microsoft Digital Defense Report (se sidorna 10-19)

- Utpressningstrojan: Ett genomgripande och pågående hot hotanalysrapport i Microsoft Defender-portalen

- microsofts metod för utpressningstrojaner för incidenthantering och bästa praxis

Microsoft 365:

- Distribuera skydd mot ransomware för din Microsoft 365-tenant

- Maximera motståndskraft mot utpressningstrojaner med Azure och Microsoft 365

- Återhämta sig från en ransomware-attack

- skydd mot skadlig kod och utpressningstrojaner

- Skydda din Windows 10-dator från utpressningstrojaner

- Hantera utpressningstrojaner i SharePoint Online

- Rapporter från Threat Analytics för utpressningstrojaner i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Defender för Cloud Apps:

Microsoft Azure:

- Azures försvar mot ransomware-attacker

- Maximera motståndskraft mot utpressningstrojaner med Azure och Microsoft 365

- Säkerhetskopierings- och återställningsplan för att skydda mot utpressningstrojaner

- Skydda mot utpressningstrojaner med Microsoft Azure Backup (26 minuters video)

- Återhämtning från systemisk identitetskompromettering

- Avancerad identifiering av flerstegsattacker i Microsoft Sentinel

- Sammanlänkningsdetektering för Ransomware i Microsoft Sentinel

Blogginlägg för Microsoft Security-teamet:

3 steg för att förhindra och återhämta sig från utpressningstrojaner (september 2021)

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 1 (september 2021)

Viktiga steg för hur Microsoft Incident Response undersöker incidenter med utpressningstrojaner.

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 2 (september 2021)

Rekommendationer och metodtips.

-

Se avsnittet Ransomware.

-

Innehåller analys av angreppskedjan av faktiska attacker.

Hantera ransomware – ska man betala eller inte? (december 2019)

Norsk Hydro svarar på utpressningstrojanattacker med transparens (december 2019)