Aktivera molnskydd i Microsoft Defender Antivirus

Gäller för:

- Microsoft Defender Antivirus

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

Plattformar

- Windows

Molnskydd i Microsoft Defender Antivirus ger korrekt skydd i realtid och intelligent skydd. Molnskydd bör vara aktiverat som standard.

Obs!

Manipulationsskydd hjälper till att förhindra att molnskydd och andra säkerhetsinställningar ändras. När manipuleringsskydd är aktiverat ignoreras därför alla ändringar som görs i manipulationsskyddade inställningar . Om du måste göra ändringar på en enhet och dessa ändringar blockeras av manipulationsskydd rekommenderar vi att du använder felsökningsläget för att tillfälligt inaktivera manipuleringsskydd på enheten. Observera att när felsökningsläget har avslutats återställs alla ändringar som görs i manipulationsskyddade inställningar till sitt konfigurerade tillstånd.

Därför ska molnskydd vara aktiverat

Microsoft Defender Antivirus cloud protection hjälper till att skydda mot skadlig kod på dina slutpunkter och i hela nätverket. Vi rekommenderar att du håller molnskyddet aktiverat eftersom vissa säkerhetsfunktioner och funktioner i Microsoft Defender för Endpoint bara fungerar när molnskydd är aktiverat.

I följande tabell sammanfattas de funktioner som är beroende av molnskydd:

| Funktion/funktion | Prenumerationskrav | Beskrivning |

|---|---|---|

|

Kontrollera mot metadata i molnet. Molntjänsten Microsoft Defender Antivirus använder maskininlärningsmodeller som ett extra försvarslager. Dessa maskininlärningsmodeller innehåller metadata, så när en misstänkt eller skadlig fil identifieras kontrolleras dess metadata. Mer information finns i Blogg: Lär känna de avancerade teknikerna i kärnan av Microsoft Defender för Endpoint nästa generations skydd |

Microsoft Defender för Endpoint plan 1 eller plan 2 (fristående eller ingår i en plan som Microsoft 365 E3 eller E5) | |

|

Molnskydd och exempelöverföring. Filer och körbara filer kan skickas till Microsoft Defender Antivirus-molntjänsten för detonation och analys. Automatisk överföring av exempel är beroende av molnskydd, men det kan också konfigureras som en fristående inställning. Mer information finns i Molnskydd och exempelöverföring i Microsoft Defender Antivirus. |

Microsoft Defender för Endpoint plan 1 eller plan 2 (fristående eller ingår i en plan som Microsoft 365 E3 eller E5) | |

|

Manipulationsskydd. Manipulationsskydd skyddar mot oönskade ändringar i organisationens säkerhetsinställningar. Mer information finns i Skydda säkerhetsinställningar med manipuleringsskydd. |

Microsoft Defender för Endpoint plan 2 (fristående eller ingår i en plan som Microsoft 365 E5) | |

|

Blockera vid första anblicken Blockera vid första anblicken identifierar ny skadlig kod och blockerar den inom några sekunder. När en misstänkt eller skadlig fil identifieras frågar funktionerna för molnskydd vid första anblicken och tillämpar heuristik, maskininlärning och automatiserad analys av filen för att avgöra om det är ett hot. Mer information finns i Vad är "blockera vid första anblicken"? |

Microsoft Defender för Endpoint plan 1 eller plan 2 (fristående eller ingår i en plan som Microsoft 365 E3 eller E5) | |

|

Uppdateringar av signatur för nödsituationer. När skadligt innehåll identifieras distribueras uppdateringar och korrigeringar av signaturer för nödsituationer. I stället för att vänta på nästa vanliga uppdatering kan du få dessa korrigeringar och uppdateringar inom några minuter. Mer information om uppdateringar finns i Microsoft Defender Säkerhetsinformation för antivirusprogram och produktuppdateringar. |

Microsoft Defender för Endpoint plan 2 (fristående eller ingår i en plan som Microsoft 365 E5) | |

|

Slutpunktsidentifiering och svar (EDR) i blockeringsläge. EDR i blockeringsläge ger extra skydd när Microsoft Defender Antivirus inte är den primära antivirusprodukten på en enhet. EDR i blockeringsläge åtgärdar artefakter som hittades under EDR-genererade genomsökningar som den primära antiviruslösningen från icke-Microsoft kan ha missat. När det är aktiverat för enheter med Microsoft Defender Antivirus som den primära antiviruslösningen ger EDR i blockeringsläge den extra fördelen med att automatiskt åtgärda artefakter som identifieras under EDR-genererade genomsökningar. Mer information finns i EDR i blockeringsläge. |

Microsoft Defender för Endpoint plan 2 (fristående eller ingår i en plan som Microsoft 365 E5) | |

|

Regler för minskning av attackytan. ASR-regler är intelligenta regler som du kan konfigurera för att stoppa skadlig kod. Vissa regler kräver att molnskydd aktiveras för att fungera fullt ut. Dessa regler omfattar: – Blockera körbara filer från att köras om de inte uppfyller ett villkor för prevalens, ålder eller betrodd lista – Använda avancerat skydd mot utpressningstrojaner – Blockera ej betrodda program från att köras från flyttbara enheter Mer information finns i Använda regler för minskning av attackytan för att förhindra skadlig kod. |

Microsoft Defender för Endpoint plan 1 eller plan 2 (fristående eller ingår i en plan som Microsoft 365 E3 eller E5) | |

|

Indikatorer på kompromettering (IoCs). I Defender för Endpoint kan IoCs konfigureras för att definiera identifiering, skydd och exkludering av entiteter. Exempel: "Tillåt"-indikatorer kan användas för att definiera undantag för antivirusgenomsökningar och reparationsåtgärder. "Varnings- och blockindikatorer" kan användas för att förhindra att filer eller processer körs. Mer information finns i Skapa indikatorer. |

Microsoft Defender för Endpoint plan 2 (fristående eller ingår i en plan som Microsoft 365 E5) |

Metoder för att konfigurera molnskydd

Du kan aktivera eller inaktivera Microsoft Defender Antivirus-molnskydd med någon av flera metoder, till exempel:

Du kan också använda Configuration Manager. Och du kan aktivera eller inaktivera molnskydd på enskilda slutpunkter med hjälp av Windows-säkerhet-appen.

Mer information om de specifika kraven för nätverksanslutning för att säkerställa att dina slutpunkter kan ansluta till molnskyddstjänsten finns i Konfigurera och verifiera nätverksanslutningar.

Obs!

I Windows 10 och Windows 11 finns det ingen skillnad mellan rapporteringsalternativen Basic och Avancerat som beskrivs i den här artikeln. Det här är en äldre skillnad och om du väljer endera inställningen får du samma nivå av molnskydd. Det finns ingen skillnad i vilken typ eller mängd information som delas. Mer information om vad vi samlar in finns i Microsofts sekretesspolicy.

Använda Microsoft Intune för att aktivera molnskydd

Gå till Intune administrationscenter (https://intune.microsoft.com) och logga in.

Välj Endpoint Security>Antivirus.

I avsnittet AV-principer väljer du antingen en befintlig princip eller + Skapa princip.

Uppgift Steg Skapa en ny princip 1. För Plattform väljer du Windows.

2. För Profil väljer du Microsoft Defender Antivirus.

3. På sidan Grundläggande anger du ett namn och en beskrivning för principen och väljer sedan Nästa.

4. I avsnittet Defender letar du upp Tillåt molnskydd och ställer in det på Tillåten.

5. Rulla ned till Skicka exempel medgivande och välj någon av följande inställningar:

- Skicka alla exempel automatiskt

- Skicka säkra exempel automatiskt

6. Om din organisation använder omfångstaggar i steget Omfångstaggar väljer du de taggar som du vill använda och väljer sedan Nästa.

7. I steget Tilldelningar väljer du de grupper, användare eller enheter som du vill tillämpa principen på och väljer sedan Nästa.

8. I steget Granska + skapa granskar du inställningarna för principen och väljer sedan Skapa.Redigera en befintlig princip 1. Välj den princip som du vill redigera.

2. Under Konfigurationsinställningar väljer du Redigera.

3. I avsnittet Defender letar du upp Tillåt molnskydd och ställer in det på Tillåten.

4. Rulla ned till Skicka exempel medgivande och välj någon av följande inställningar:

- Skicka alla exempel automatiskt

- Skicka säkra exempel automatiskt

5. Välj Granska + spara.

Tips

Mer information om Microsoft Defender antivirusinställningar i Intune finns i Antivirusprincip för slutpunktssäkerhet i Intune.

Använda grupprincip för att aktivera molnskydd

Öppna grupprincip-hanteringskonsolen på din grupprincip-hanteringsenhet, högerklicka på det grupprincip objekt som du vill konfigurera och välj Redigera.

I grupprincip Management Editor går du till Datorkonfiguration.

Välj Administrativa mallar.

Expandera trädet till Windows-komponenter>Microsoft Defender Antivirus > MAPS

Obs!

MAPS-inställningarna är lika med molnlevererad skydd.

Dubbelklicka på Anslut till Microsoft MAPS. Kontrollera att alternativet är aktiverat och inställt på Basic MAPS eller Advanced MAPS. Välj OK.

Du kan välja att skicka grundläggande eller ytterligare information om identifierad programvara:

Grundläggande KARTOR: Grundläggande medlemskap skickar grundläggande information till Microsoft om skadlig kod och potentiellt oönskad programvara som har identifierats på din enhet. Informationen omfattar var programvaran kom från (till exempel URL:er och partiella sökvägar), de åtgärder som vidtagits för att lösa hotet och om åtgärderna lyckades.

Avancerade kartor: Förutom grundläggande information skickar avancerat medlemskap detaljerad information om skadlig kod och potentiellt oönskad programvara, inklusive den fullständiga sökvägen till programvaran och detaljerad information om hur programvaran har påverkat din enhet.

Dubbelklicka på Skicka filexempel när ytterligare analys krävs. Kontrollera att det första alternativet är inställt på Aktiverad och att de andra alternativen är inställda på antingen:

- Skicka säkra exempel (1)

- Skicka alla exempel (3)

Obs!

Alternativet Skicka säkra exempel (1) innebär att de flesta exempel skickas automatiskt. Filer som sannolikt innehåller personlig information uppmanar användaren att bekräfta ytterligare. Om du ställer in alternativet på Always Prompt (0) sänks enhetens skyddstillstånd. Om du ställer in den på Skicka aldrig (2) innebär det att funktionen Blockera vid första anblicken i Microsoft Defender för Endpoint inte fungerar.

Välj OK.

Använda PowerShell-cmdletar för att aktivera molnskydd

Följande cmdletar kan aktivera molnskydd:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Mer information om hur du använder PowerShell med Microsoft Defender Antivirus finns i Använda PowerShell-cmdletar för att konfigurera och köra Microsoft Defender Antivirus- och Microsoft Defender Antivirus-cmdletar. Princip-CSP – Defender har också mer information specifikt om -SubmitSamplesConsent.

Viktigt

Du kan ange -SubmitSamplesConsent till SendSafeSamples (standardinställningen, den rekommenderade inställningen), NeverSend, eller AlwaysPrompt.

Inställningen SendSafeSamples innebär att de flesta exempel skickas automatiskt. Filer som sannolikt innehåller personlig information leder till en uppmaning till användaren att fortsätta och kräver bekräftelse.

NeverSend Inställningarna och AlwaysPrompt sänker enhetens skyddsnivå. Dessutom NeverSend innebär inställningen att funktionen Blockera vid första anblicken i Microsoft Defender för Endpoint inte fungerar.

Använda Windows Management Instruction (WMI) för att aktivera molnskydd

Använd metoden Set för klassen MSFT_MpPreference för följande egenskaper:

MAPSReporting

SubmitSamplesConsent

Mer information om tillåtna parametrar finns i Windows Defender WMIv2-API:er.

Aktivera molnskydd på enskilda klienter med Windows-säkerhet-appen

Obs!

Om inställningen Konfigurera lokal inställning åsidosätter för rapportering av Microsoft MAPS grupprincip är inställd på Inaktiverad är inställningen Molnbaserat skydd i Windows-inställningar nedtonad och otillgänglig. Ändringar som görs via ett grupprincip-objekt måste först distribueras till enskilda slutpunkter innan inställningen uppdateras i Windows-inställningar.

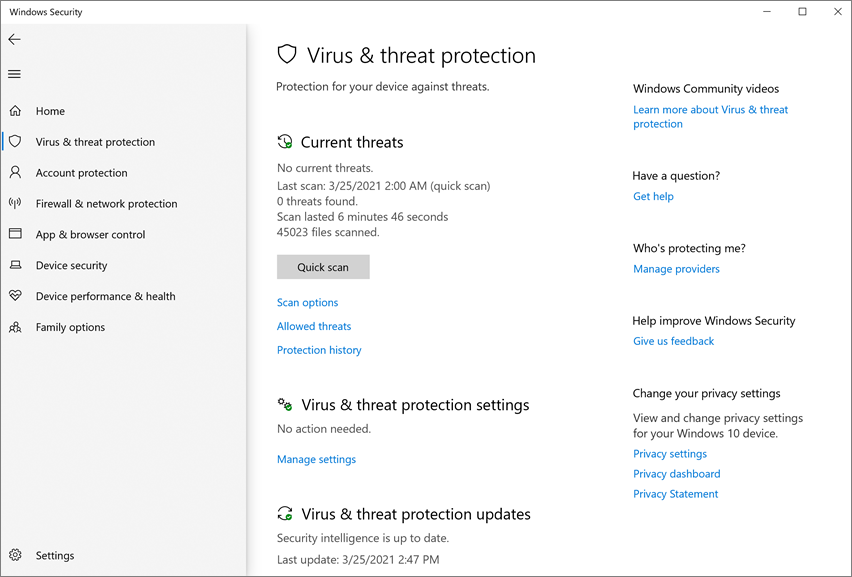

Öppna Windows-säkerhet-appen genom att välja sköldikonen i aktivitetsfältet eller genom att söka på Start-menyn efter Windows-säkerhet.

Välj panelen Virus & skydd mot hot (eller sköldikonen på den vänstra menyraden) och välj sedan Hantera inställningar under Inställningar för skydd mot virus & hot.

Bekräfta att molnbaserat skydd och automatisk sändning av exempel har växlats till På.

Obs!

Om automatisk sändning av exempel har konfigurerats med grupprincip är inställningen nedtonad och otillgänglig.

Se även

Tips

Om du letar efter antivirusrelaterad information för andra plattformar läser du:

- Ange inställningar för Microsoft Defender för Endpoint på macOS

- Microsoft Defender för Endpoint för Mac

- macOS Antivirus-principinställningar för Microsoft Defender Antivirus för Intune

- Ange inställningar för Microsoft Defender för Endpoint i Linux

- Microsoft Defender för Endpoint för Linux

- Konfigurera Defender för Endpoint för Android-funktioner

- Konfigurera Microsoft Defender för Endpoint på iOS-funktioner

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.