Hantera konton för nödåtkomst i Microsoft Entra ID

Det är viktigt att du förhindrar att du oavsiktligt blir utelåst från din Microsoft Entra-organisation eftersom du inte kan logga in eller aktivera en roll. Minimera konsekvenserna av en oavsiktlig administratörsutelåsning genom att skapa två eller flera konton för nödåtkomst i organisationen.

Användarkonton med rollen Global administratör har hög behörighet i systemet, vilket omfattar konton för nödåtkomst med rollen Global administratör. Konton för akutåtkomst är begränsade till nödsituationer eller akutlägen där normala administrativa konton inte kan användas. Vi rekommenderar att du har som mål att begränsa användningen av nödsituationskonton till endast de tider då det är absolut nödvändigt.

Den här artikeln innehåller riktlinjer för hantering av konton för nödåtkomst i Microsoft Entra-ID.

Varför använda ett konto för nödåtkomst

En organisation kan behöva använda ett konto för nödåtkomst i följande situationer:

- Användarkontona är federerade och federationen är för närvarande inte tillgänglig på grund av ett avbrott i cellnätverket eller ett avbrott i identitetsprovidern. Om till exempel identitetsproviderns värd i din miljö har upphört kan användarna kanske inte logga in när Microsoft Entra-ID omdirigeras till deras identitetsprovider.

- Administratörerna registreras via Microsoft Entra multifaktorautentisering och alla deras enskilda enheter är inte tillgängliga eller så är tjänsten inte tillgänglig. Användare kanske inte kan slutföra multifaktorautentisering för att aktivera en roll. Ett avbrott i mobilnätverket hindrar dem till exempel från att svara på telefonsamtal eller ta emot textmeddelanden, de enda två autentiseringsmekanismer som de registrerade för sin enhet.

- Den person som har den senaste globala administratörsåtkomsten har lämnat organisationen. Microsoft Entra-ID förhindrar att det senaste globala administratörskontot tas bort, men det förhindrar inte att kontot tas bort eller inaktiveras lokalt. Endera situationen kan göra att organisationen inte kan återställa kontot.

- Oförutsedda omständigheter, till exempel naturkatastrofer, under vilka en mobiltelefon eller andra nätverk kanske inte är tillgängliga.

- Om rolltilldelningar för roller som global administratör och privilegierad rolladministratör är berättigade krävs godkännande för aktivering, men inga godkännare har valts (eller så tas alla godkännare bort från katalogen). Aktiva globala administratörer och privilegierade rolladministratörer är standardgodkännare. Men det kommer inte att finnas några aktiva globala administratörer och privilegierade rolladministratörer och administration av klientorganisationen kommer i praktiken att låsas, såvida inte konton för nödåtkomst används.

Skapa konton för nödåtkomst

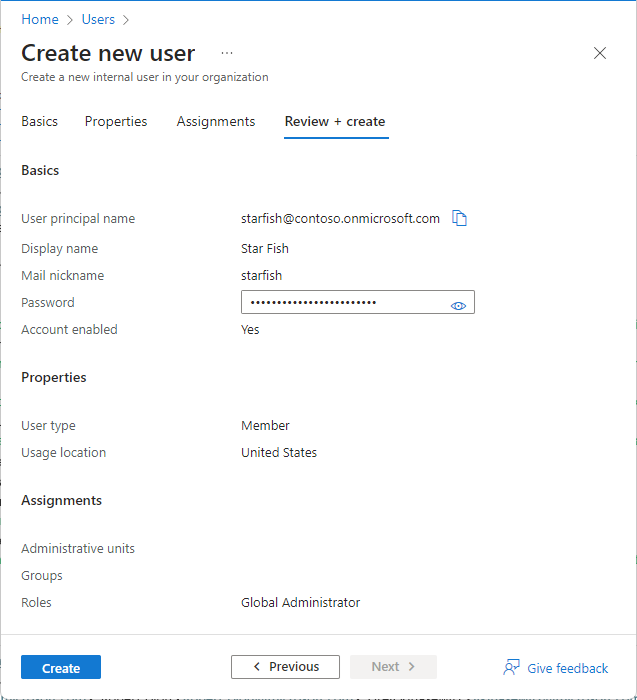

Skapa två eller flera konton för nödåtkomst. Dessa konton ska vara molnbaserade konton som använder domänen *.onmicrosoft.com och som inte är federerade eller synkroniserade från en lokal miljö. Följ dessa steg på hög nivå.

Hitta dina befintliga konton för nödåtkomst eller skapa nya konton med rollen Global administratör.

Välj någon av dessa lösenordslösa autentiseringsmetoder för dina konton för nödåtkomst. Dessa metoder uppfyller de obligatoriska kraven för multifaktorautentisering.

- Lösenordslösning (FIDO2) (rekommenderas)

- certifikatbaserad autentisering om din organisation redan har en PKI-konfiguration (Public Key Infrastructure)

Konfigurera dina konton för nödåtkomst att använda lösenordslös autentisering.

Kräv nätfiskeresistent multifaktorautentisering för alla dina nödkonton.

Konfigurationskrav

När du konfigurerar dessa konton måste följande krav uppfyllas:

I de flesta organisationer är konton för nödåtkomst inte associerade med någon enskild användare i organisationen. Autentiseringsuppgifterna finns på en känd säker plats som är tillgänglig för flera medlemmar i administrationsteamet och är inte ansluten till några enheter som tillhandahålls av anställda, till exempel telefoner. Den här metoden används ofta för att förena hantering av konton för nödåtkomst: de flesta organisationer behöver konton för nödåtkomst, inte bara för Microsoft Cloud-infrastruktur, utan även för lokal miljö, federerade SaaS-program och andra kritiska system.

Du kan också välja att skapa enskilda konton för nödåtkomst för administratörer. Den här lösningen främjar ansvarsskyldighet och gör det möjligt för administratörer att använda konton för nödåtkomst från fjärranslutna platser.

Använd stark autentisering för dina konton för nödåtkomst och se till att den inte använder samma autentiseringsmetoder som dina andra administrativa konton. Om ditt normala administratörskonto till exempel använder Microsoft Authenticator-appen för stark autentisering använder du en FIDO2-säkerhetsnyckel för dina nödkonton. Överväg beroenden för olika autentiseringsmetoder för att undvika att lägga till externa krav i autentiseringsprocessen.

Enheten eller autentiseringsuppgifterna får inte upphöra att gälla eller omfattas av automatisk rensning på grund av bristande användning.

I Microsoft Entra Privileged Identity Management bör du göra rolltilldelningen Global administratör permanent aktiv istället för att den ska vara berättigad för dina nödåtkomstkonton.

Personer som har behörighet att använda dessa konton för nödåtkomst måste använda en utsedd, säker arbetsstation eller liknande klientdatormiljö, till exempel en arbetsstation för privilegierad åtkomst. Dessa arbetsstationer bör användas när du interagerar med konton för nödåtkomst. Mer information om hur du konfigurerar en Microsoft Entra-klientorganisation där det finns utsedda arbetsstationer finns i distribuera en privilegierad åtkomstlösning.

Federationsvägledning

Vissa organisationer använder Active Directory Domain Services och Active Directory Federation Service (AD FS) eller liknande identitetsprovider för att federera till Microsoft Entra-ID. Nödåtkomsten för lokala system och nödåtkomsten för molntjänster bör hållas åtskild, utan beroende av den ena på den andra. Behärska och/eller hämta autentisering för konton med nödtillträdesbehörigheter från andra system medför onödig risk vid eventuella avbrott i dessa system.

Lagra kontoautentiseringsuppgifter på ett säkert sätt

Organisationer måste se till att autentiseringsuppgifterna för konton för nödåtkomst hålls säkra och kända endast för personer som har behörighet att använda dem. Du kan till exempel använda FIDO2-säkerhetsnycklar för Microsoft Entra-ID eller smartkort för Windows Server Active Directory. Autentiseringsuppgifter ska lagras i säkra, brandsäkra kassaskåp som finns på säkra, separata platser.

Övervaka inloggnings- och granskningsloggar

Organisationer bör övervaka inloggnings- och granskningsloggaktiviteten från nödkontona och utlösa meddelanden till andra administratörer. När du övervakar aktiviteten för konton för nödåtkomst kan du kontrollera att dessa konton endast används för testning eller faktiska nödsituationer. Du kan använda Azure Monitor, Microsoft Sentinel eller andra verktyg för att övervaka inloggningsloggarna och utlösa e-post- och SMS-aviseringar till dina administratörer när konton för nödåtkomst loggar in. Det här avsnittet visar hur du använder Azure Monitor.

Förutsättningar

- Skicka Inloggningsloggar för Microsoft Entra till Azure Monitor.

Hämta objekt-ID:t för konton för nödåtkomst

Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

Gå till Identitet>Användare>Alla användare.

Sök efter kontot för nödåtkomst och välj användarens namn.

Kopiera och spara objektets ID-attribut så att du kan använda det senare.

Upprepa föregående steg för det andra kontot för nödåtkomst.

Skapa en varningsregel

Logga in på Azure Portal som minst en övervakningsdeltagare.

Bläddra till Övervaka>Log Analytics-arbetsytor.

Välj en arbetsyta.

På arbetsytan väljer du Aviseringar>Ny aviseringsregel.

Under Resurs kontrollerar du att prenumerationen är den som du vill associera aviseringsregeln med.

Under Villkor väljer du Lägg till.

Välj Anpassad loggsökning under Signalnamn.

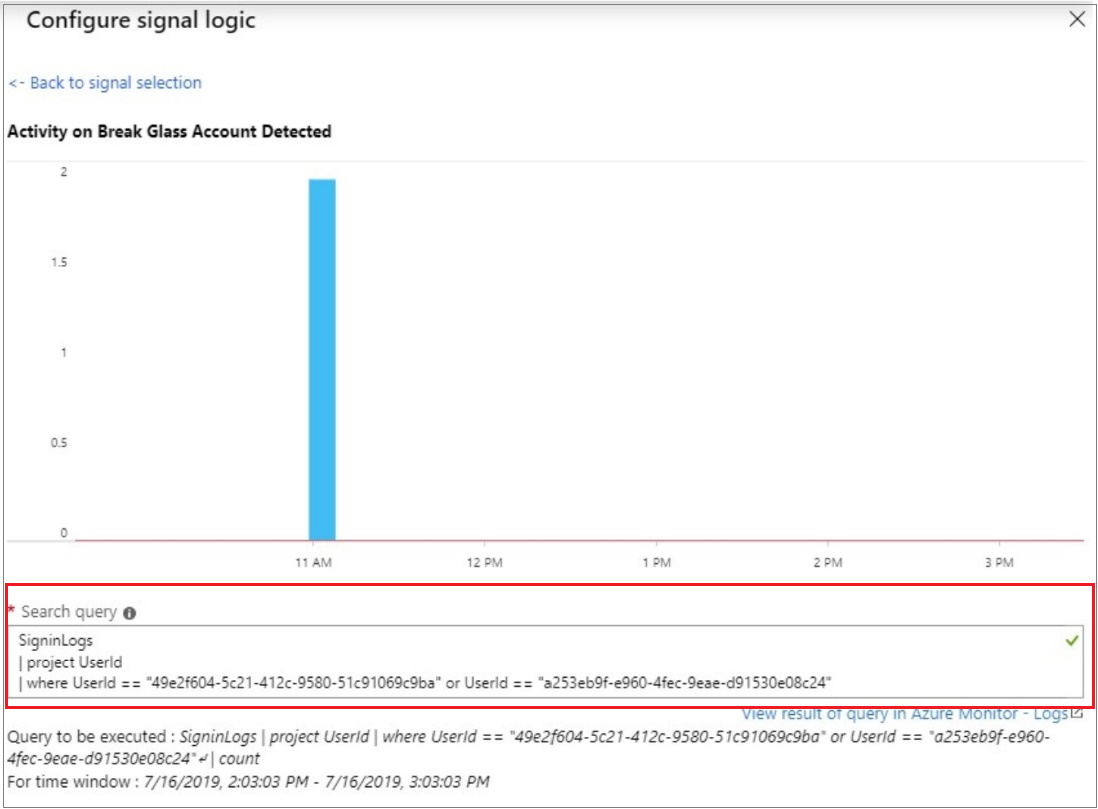

Under Sökfrågaanger du följande fråga och infogar objekt-ID:t för de två kontona för nödåtkomst.

Kommentar

För varje ytterligare konto för nödåtkomst som du vill inkludera lägger du till ytterligare en

or UserId == "ObjectGuid"i frågan.Exempelfrågor:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

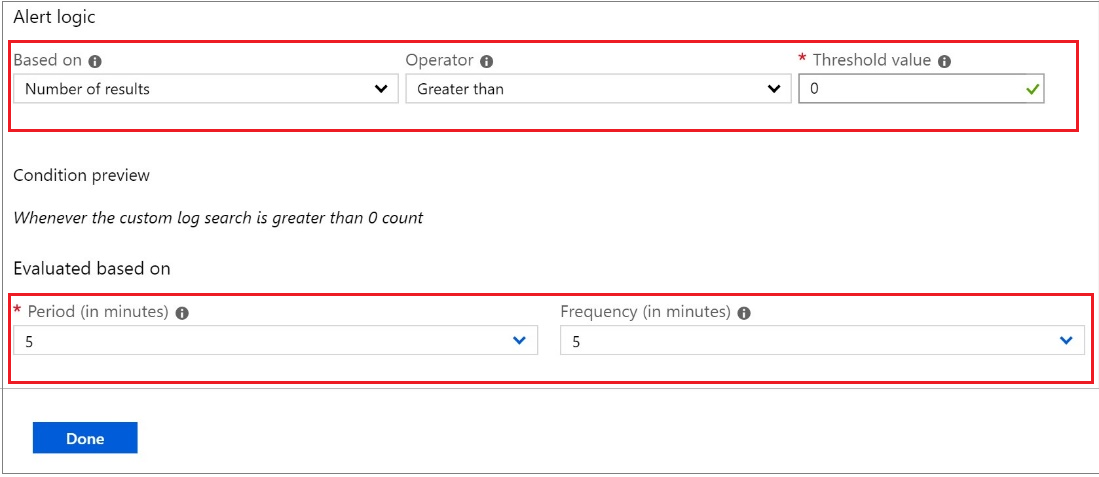

Under Aviseringslogik anger du följande:

- Baserat på: Antal resultat

- Operator: Större än

- Tröskelvärde: 0

Under Utvärderad baserat på väljer du Period (i minuter) för hur länge du vill att frågan ska köras och Frekvens (i minuter) för hur ofta du vill att frågan ska köras. Frekvensen ska vara mindre än eller lika med perioden.

Välj Klar. Nu kan du visa den uppskattade månatliga kostnaden för den här aviseringen.

Välj en åtgärdsgrupp med användare som ska meddelas av aviseringen. Om du vill skapa en kan du läsa Skapa en åtgärdsgrupp.

Om du vill anpassa e-postmeddelandet som skickas till medlemmarna i åtgärdsgruppen väljer du åtgärder under Anpassa åtgärder.

Under Aviseringsinformation anger du namnet på aviseringsregeln och lägger till en valfri beskrivning.

Ange allvarlighetsgrad för händelsen. Vi rekommenderar att du ställer in den på Critical(Sev 0).

Under Aktivera regel när du skapar låter du den vara inställd som ja.

Om du vill inaktivera aviseringar ett tag markerar du kryssrutan Ignorera aviseringar och anger väntetiden innan du aviserar igen och väljer sedan Spara.

Välj Skapa aviseringsregel.

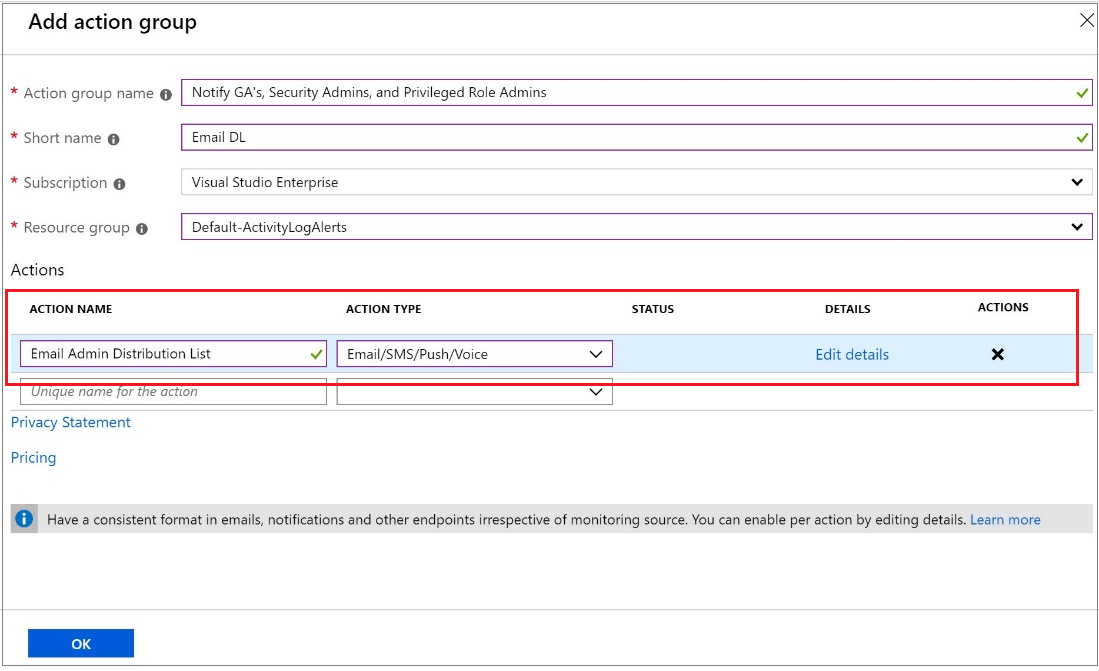

Skapa en åtgärdsgrupp

Välj Skapa en åtgärdsgrupp.

Ange åtgärdsgruppens namn och ett kort namn.

Verifiera prenumerationen och resursgruppen.

Under åtgärdstyp väljer du E-post/SMS/Push/Röst.

Ange ett åtgärdsnamn, till exempel Meddela Global Administratör.

Välj åtgärdstypsom e-post/SMS/push/röst.

Välj Redigera information för att välja de meddelandemetoder som du vill konfigurera och ange nödvändig kontaktinformation och välj sedan Ok för att spara informationen.

Lägg till ytterligare åtgärder som du vill utlösa.

Välj OK.

Förbered ett post-mortem-team för att utvärdera varje användning av kontouppgifter för nödåtkomstkonto

Om aviseringen utlöses bevarar du loggarna från Microsoft Entra och andra arbetsbelastningar. Gör en genomgång av omständigheterna och resultatet av användningen av kontot för nödåtkomst. Den här granskningen avgör om kontot användes:

- För en planerad övning för att kontrollera dess lämplighet

- Som svar på en faktisk nödsituation där ingen administratör kunde använda sina vanliga konton

- Eller på grund av missbruk eller obehörig användning av kontot

Granska sedan loggarna för att fastställa vilka åtgärder som har vidtagits av den enskilde med kontot för nödåtkomst för att säkerställa att dessa åtgärder överensstämmer med den auktoriserade användningen av kontot.

Verifiera konton regelbundet

Förutom att utbilda personal att använda konton för nödåtkomst bör du också ha en pågående process för att verifiera att konton för nödåtkomst förblir tillgängliga för behörig personal. Regelbundna övningar bör utföras för att verifiera funktionerna i kontona och för att bekräfta att övervaknings- och aviseringsregler utlöses om ett konto senare missbrukas. Minst bör följande steg utföras med jämna mellanrum:

- Se till att säkerhetsövervakningspersonalen är medveten om att kontokontrollaktiviteten pågår.

- Granska och uppdatera listan över personer som har behörighet att använda autentiseringsuppgifterna för kontot för nödåtkomst.

- Säkerställ att processen för akutåtkomst för att använda dessa konton är dokumenterad och aktuell.

- Se till att administratörer och säkerhetsansvariga som kan behöva utföra dessa steg under en nödsituation utbildas i processen.

- Kontrollera att konton för nödåtkomst kan logga in och utföra administrativa uppgifter.

- Se till att användarna inte har registrerat multifaktorautentisering eller självbetjäning för lösenordsåterställning (SSPR) på någon enskild användares enhet eller personliga uppgifter.

- Om kontona är registrerade för multifaktorautentisering till en enhet, för användning under inloggning eller rollaktivering, kontrollerar du att enheten är tillgänglig för alla administratörer som kan behöva använda den under en nödsituation. Kontrollera också att enheten kan kommunicera via minst två nätverksvägar som inte delar ett gemensamt felläge. Enheten kan till exempel kommunicera med Internet via både en anläggnings trådlösa nätverk och ett mobilprovidernätverk.

- Ändra kombinationerna på eventuella kassaskåp när någon med åtkomst lämnar organisationen, samt regelbundet.

Dessa steg bör utföras med jämna mellanrum och för viktiga ändringar:

- Minst var 90:e dag

- När det nyligen skett en förändring i IT-personal, till exempel efter uppsägning eller positionsändring

- När Microsoft Entra-prenumerationerna i organisationen har ändrats

Nästa steg

- Så här kontrollerar du att användarna har konfigurerats för obligatoriska MFA-

- Kräv nätfiskeresistent multifaktorautentisering för administratörer

- Skydda privilegierad åtkomst för hybrid- och molndistributioner i Microsoft Entra-ID

- Konfigurera ytterligare skydd för privilegierade roller i Microsoft 365 om du använder Microsoft 365

- Starta en åtkomstgranskning av privilegierade roller och övergå befintliga privilegierade rolltilldelningar till mer specifika administratörsroller