Felsöka Direktautentisering för Microsoft Entra

Den här artikeln hjälper dig att hitta felsökningsinformation om vanliga problem med Microsoft Entra-direktautentisering.

Viktigt!

Om du har problem med användarinloggning med direktautentisering inaktiverar du inte funktionen eller avinstallerar direktautentiseringsagenter utan att ha ett konto för hybrididentitetsadministratör i molnet som ska användas igen.

Allmänna problem

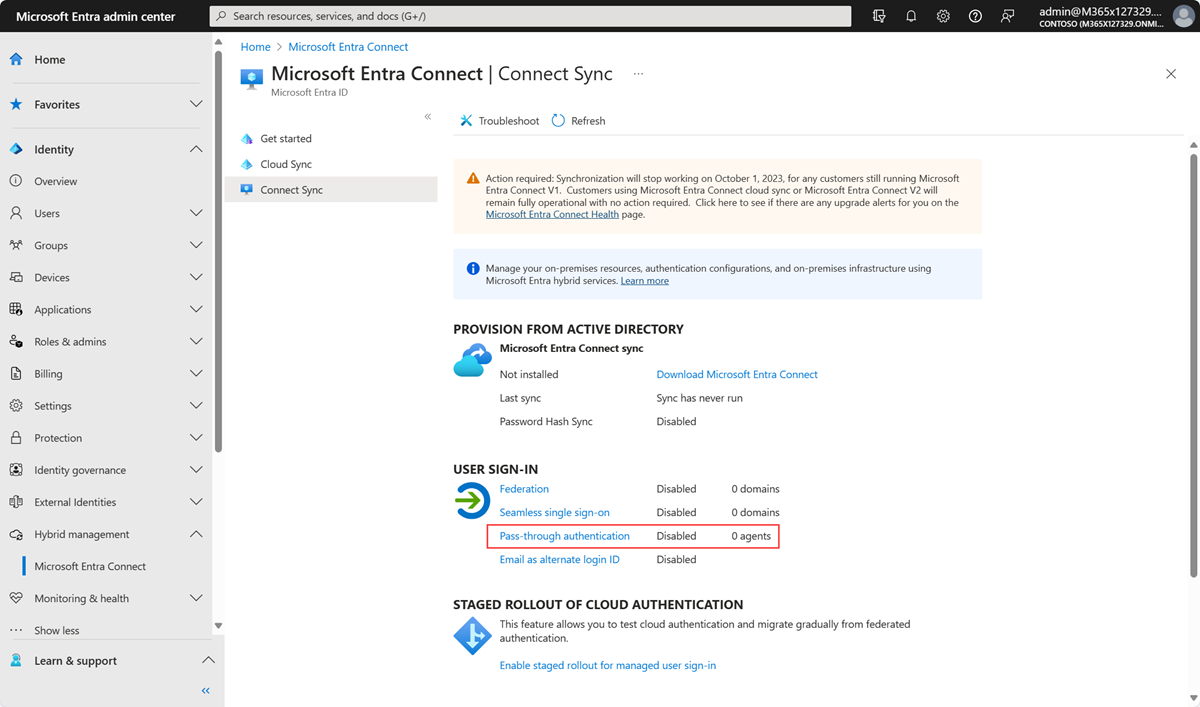

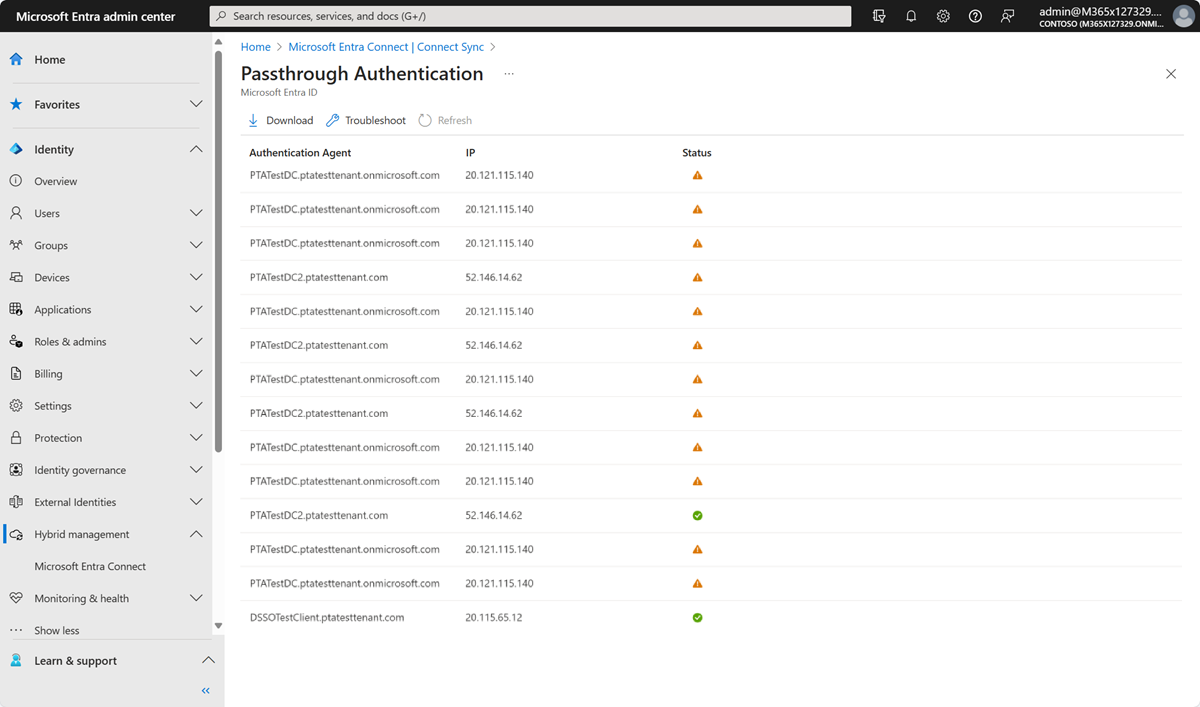

Kontrollera status för funktionen och autentiseringsagenter

Kontrollera att direktautentiseringsfunktionen fortfarande är aktiverad i klientorganisationen och att statusen för autentiseringsagenter visar Aktiv och inte Inaktiv. Du kan kontrollera statusen genom att gå till bladet Microsoft Entra Connect i Microsoft Entra administrationscenter.

Användarinloggningsfelmeddelanden

Om användaren inte kan logga in med direktautentisering kan de se något av följande användarrelaterade fel på Microsoft Entra-inloggningsskärmen:

| Fel | beskrivning | Åtgärd |

|---|---|---|

| AADSTS80001 | Det går inte att ansluta till Active Directory | Kontrollera att agentservrarna är medlemmar i samma AD-skog som de användare vars lösenord måste verifieras och att de kan ansluta till Active Directory. |

| AADSTS80002 | En tidsgräns uppstod vid anslutning till Active Directory | Kontrollera att Active Directory är tillgängligt och svarar på begäranden från agenterna. |

| AADSTS80004 | Användarnamnet som skickades till agenten var ogiltigt | Kontrollera att användaren försöker logga in med rätt användarnamn. |

| AADSTS80005 | Validering påträffade oförutsägbar WebException | Ett tillfälligt fel. Försök igen med begäran. Om det fortsätter att misslyckas kontaktar du Microsofts support. |

| AADSTS80007 | Ett fel uppstod vid kommunikation med Active Directory | Kontrollera agentloggarna för mer information och kontrollera att Active Directory fungerar som förväntat. |

Användare får ogiltigt användarnamn/lösenordsfel

Detta kan inträffa när en användares lokala UserPrincipalName (UPN) skiljer sig från användarens moln-UPN.

Kontrollera att det här är problemet genom att först testa att agenten för autentisering via direktströmning fungerar korrekt:

Skapa ett testkonto.

Importera PowerShell-modulen på agentdatorn:

Import-Module "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\PassthroughAuthPSModule\PassthroughAuthPSModule.psd1"Kör kommandot Anropa PowerShell:

Invoke-PassthroughAuthOnPremLogonTroubleshooterNär du uppmanas att ange autentiseringsuppgifter anger du samma användarnamn och lösenord som används för att logga in på (https://login.microsoftonline.com).

Om du får samma användarnamn/lösenord-fel innebär det att agenten för autentisering via direktströmning fungerar korrekt och problemet kan vara att det lokala UPN:et inte kan dirigeras. Mer information finns i Konfigurera alternativt inloggnings-ID.

Viktigt!

Om Microsoft Entra Connect-servern inte är domänansluten uppstår ett krav som anges i Microsoft Entra Connect: Krav, det ogiltiga användarnamnet/lösenordet.

Orsaker till inloggningsfel i administrationscentret för Microsoft Entra (behöver Premium-licens)

Om din klientorganisation har en Microsoft Entra ID P1- eller P2-licens associerad med den kan du också titta på inloggningsaktivitetsrapporten i administrationscentret för Microsoft Entra.

Gå till Microsoft Entra-ID ->Inloggningar på [Microsoft Entra Admin Center](https://portal.azure.com/) och klicka på en specifik användares inloggningsaktivitet. Leta upp fältet FELKOD FÖR INLOGGNING. Mappa värdet för fältet till en felorsak och lösning med hjälp av följande tabell:

| Felkod för inloggning | Orsak till inloggningsfel | Åtgärd |

|---|---|---|

| 50144 | Användarens Active Directory-lösenord har upphört att gälla. | Återställ användarens lösenord i lokal Active Directory. |

| 80001 | Ingen autentiseringsagent är tillgänglig. | Installera och registrera en autentiseringsagent. |

| 80002 | Den tillåtna tiden för autentiseringsagentens lösenordsvalidering överskreds. | Kontrollera om din Active Directory kan nås från autentiseringsagenten. |

| 80003 | Ogiltigt svar har tagits emot av autentiseringsagenten. | Om problemet är konsekvent reproducerbart för flera användare kontrollerar du active directory-konfigurationen. |

| 80004 | Felaktig UPN (User Principal Name) används i begäran om inloggning. | Be användaren att logga in med rätt användarnamn. |

| 80005 | Autentiseringsagent: Fel uppstod. | Tillfälligt fel. Försök igen senare. |

| 80007 | Det gick inte att ansluta autentiseringsagenten till Active Directory. | Kontrollera om din Active Directory kan nås från autentiseringsagenten. |

| 80010 | Autentiseringsagenten kan inte dekryptera lösenordet. | Om problemet är konsekvent reproducerbart installerar du och registrerar en ny autentiseringsagent. Och avinstallera den aktuella. |

| 80011 | Autentiseringsagenten kunde inte hämta dekrypteringsnyckeln. | Om problemet är konsekvent reproducerbart installerar du och registrerar en ny autentiseringsagent. Och avinstallera den aktuella. |

| 80014 | Valideringsbegäran besvarades när den tidsgränsen överskreds. | Tidsgränsen för autentiseringsagenten. Öppna ett supportärende med felkoden, korrelations-ID och tidsstämpeln för att få mer information om det här felet |

Viktigt!

Direktautentiseringsagenter autentiserar Microsoft Entra-användare genom att verifiera sina användarnamn och lösenord mot Active Directory genom att anropa API:et Win32 LogonUser. Om du har angett inställningen "Inloggning till" i Active Directory för att begränsa åtkomsten till arbetsstationsinloggning måste du lägga till servrar som är värdar för direktautentiseringsagenter även i listan över "Inloggning till"-servrar. Om du inte gör det blockeras användarna från att logga in på Microsoft Entra-ID.

Problem med att installera autentiseringsagenten

Ett oväntat fel inträffade

Samla in agentloggar från servern och kontakta Microsoft Support med ditt problem.

Registreringsproblem med autentiseringsagenten

Registreringen av autentiseringsagenten misslyckades på grund av blockerade portar

Se till att servern där autentiseringsagenten har installerats kan kommunicera med våra tjänst-URL:er och portar som anges här.

Registreringen av autentiseringsagenten misslyckades på grund av token- eller kontoauktoriseringsfel

Se till att du använder ett molnbaserat hybrididentitetsadministratörskonto för alla installationer och registreringsåtgärder för Microsoft Entra Connect eller fristående autentiseringsagent. Det finns ett känt problem med MFA-aktiverade hybrididentitetsadministratörskonton. inaktivera MFA tillfälligt (endast för att slutföra åtgärderna) som en lösning.

Ett oväntat fel inträffade

Samla in agentloggar från servern och kontakta Microsoft Support med ditt problem.

Problem med avinstallation av autentiseringsagenten

Varningsmeddelande vid avinstallation av Microsoft Entra Connect

Om du har aktiverat autentisering via direktströmning i din klientorganisation och du försöker avinstallera Microsoft Entra Connect, visas följande varningsmeddelande: ”Användarna kommer inte att kunna logga in på Microsoft Entra ID såvida du inte har andra agenter för autentisering via direktströmning installerade på andra servrar.”

Se till att din konfiguration har hög tillgänglighet innan du avinstallerar Microsoft Entra Connect för att undvika att användarinloggningen bryts.

Problem med att aktivera funktionen

Det gick inte att aktivera funktionen eftersom det inte fanns några tillgängliga autentiseringsagenter

Du måste ha minst en aktiv autentiseringsagent för att aktivera direktautentisering i klientorganisationen. Du kan installera en autentiseringsagent genom att antingen installera Microsoft Entra Connect eller en fristående autentiseringsagent.

Det gick inte att aktivera funktionen på grund av blockerade portar

Se till att servern där Microsoft Entra Connect är installerat kan kommunicera med våra tjänst-URL:er och portar som anges här.

Det gick inte att aktivera funktionen på grund av token- eller kontoauktoriseringsfel

Se till att du använder ett molnbaserat hybrididentitetsadministratörskonto när du aktiverar funktionen. Det finns ett känt problem med multifaktorautentisering (MFA)-aktiverade hybrididentitetsadministratörskonton. inaktivera MFA tillfälligt (endast för att slutföra åtgärden) som en lösning.

Samla in loggar för direktautentiseringsagent

Beroende på vilken typ av problem du kan ha måste du leta på olika platser efter loggar för direktautentiseringsagenten.

Microsoft Entra Connect-loggar

Om det finns fel som rör installationen kontrollerar du Microsoft Entra Connect-loggarna på %ProgramData%\AADConnect\trace-*.log.

Händelseloggar för autentiseringsagenten

För fel som rör autentiseringsagenten öppnar du programmet Loggboken på servern och granskar Application and Service Logs\Microsoft\AzureAdConnect\AuthenticationAgent\Admin.

För detaljerad analys aktiverar du loggen "Session" (högerklicka i Loggboken-programmet för att hitta det här alternativet). Kör inte autentiseringsagenten med den här loggen aktiverad under normal drift, utan använd den endast vid felsökning. Logginnehållet visas bara när loggen har inaktiverats igen.

Detaljerade spårningsloggar

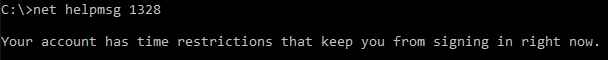

Om du vill felsöka fel vid användarinloggning letar du efter spårningsloggar på %ProgramData%\Microsoft\Azure AD Connect Authentication Agent\Trace\. De här loggarna innehåller orsaker till varför en specifik användarinloggning misslyckades med funktionen Direktautentisering. Dessa fel mappas också till de orsaker till inloggningsfel som visas i tabellen med orsaker till inloggningsfel. Följande är en exempelloggpost:

AzureADConnectAuthenticationAgentService.exe Error: 0 : Passthrough Authentication request failed. RequestId: 'df63f4a4-68b9-44ae-8d81-6ad2d844d84e'. Reason: '1328'.

ThreadId=5

DateTime=xxxx-xx-xxTxx:xx:xx.xxxxxxZ

Du kan få beskrivande information om felet ("1328" i föregående exempel) genom att öppna kommandotolken och köra följande kommando (Obs! Ersätt "1328" med det faktiska felnumret som visas i loggarna):

Net helpmsg 1328

Inloggningsloggar för direktautentisering

Om granskningsloggning är aktiverad finns ytterligare information i säkerhetsloggarna för direktautentiseringsservern. Ett enkelt sätt att köra frågor mot inloggningsbegäranden är att filtrera säkerhetsloggar med hjälp av följande fråga:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='ProcessName'] and (Data='C:\Program Files\Microsoft Azure AD Connect Authentication Agent\AzureADConnectAuthenticationAgentService.exe')]]</Select>

</Query>

</QueryList>

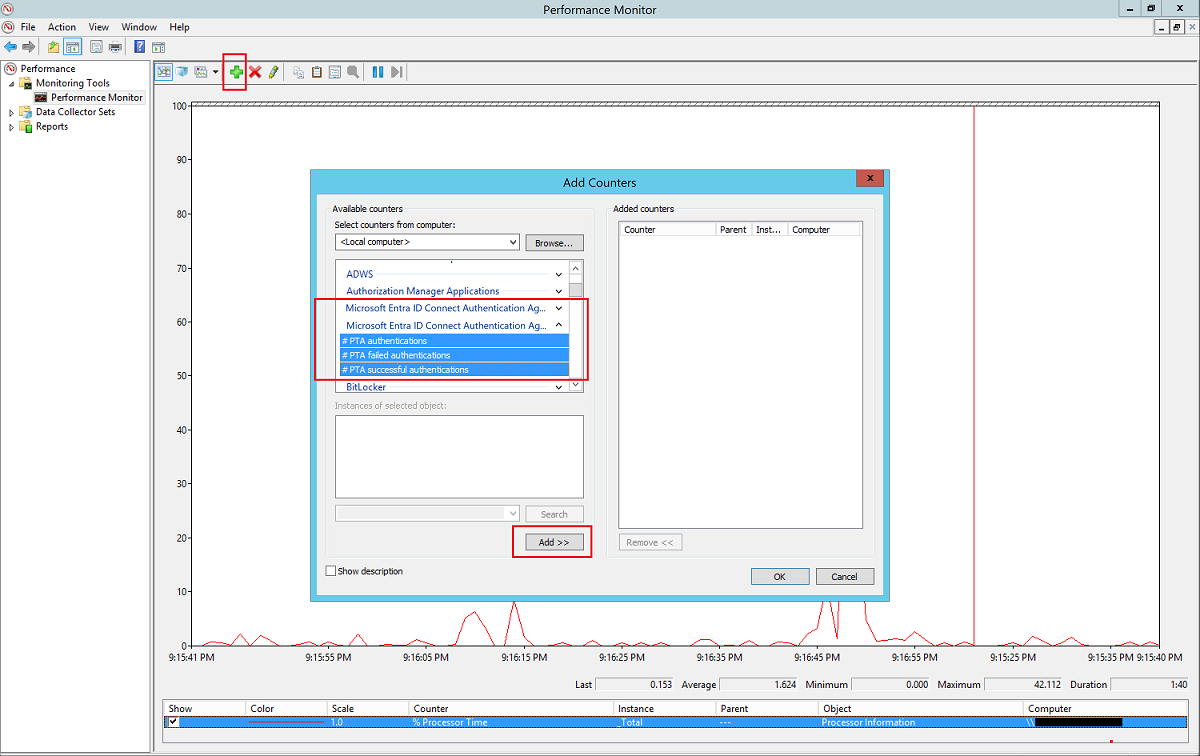

Prestandaövervakarens räknare

Ett annat sätt att övervaka autentiseringsagenter är att spåra specifika prestandaövervakningsräknare på varje server där autentiseringsagenten är installerad. Använd följande globala räknare (# PTA-autentiseringar, #PTA misslyckade autentiseringar och #PTA lyckade autentiseringar) och felräknare (# PTA-autentiseringsfel):

Viktigt!

Direktautentisering ger hög tillgänglighet med flera autentiseringsagenter och inte belastningsutjämning. Beroende på din konfiguration får inte alla dina autentiseringsagenter ungefär lika många begäranden. Det är möjligt att en specifik autentiseringsagent inte tar emot någon trafik alls.