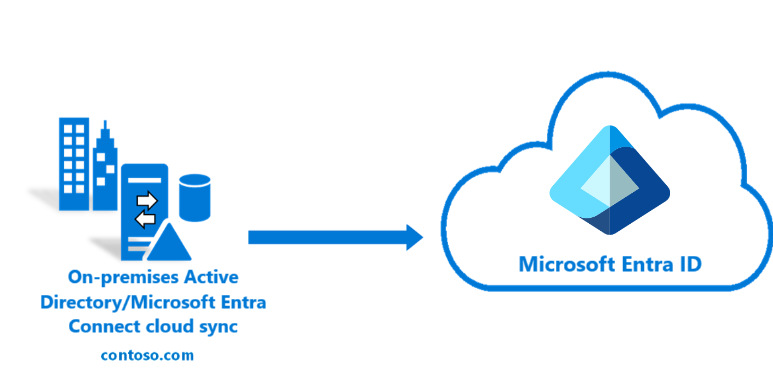

Självstudie: Integrera en enskild skog med en enda Microsoft Entra-tenant

Den här självstudien beskriver hur du skapar en hybrididentitetsmiljö med Microsoft Entra Cloud Sync.

Du kan använda miljön du skapar i den här självstudien för testning eller för att bekanta dig mer med molnsynkronisering.

Förutsättningar

I administrationscentret för Microsoft Entra

- Microsoft rekommenderar att organisationer har två molnbaserade konton för nödåtkomst permanent tilldelade rollen global administratör. Dessa konton är mycket privilegierade och tilldelas inte till specifika individer. Kontona är begränsade till nödläges- eller "break glass"-scenarier där normala konton inte kan användas eller då alla andra administratörer av misstag är utelåsta. Dessa konton bör skapas enligt rekommendationerna för nödtillgångskonto .

- Lägg till ett eller flera anpassade domännamn i din Microsoft Entra-klientorganisation. Användarna kan logga in med något av dessa domännamn.

I din lokala miljö

Identifiera en domänansluten värdserver som kör Windows Server 2016 eller senare med minst 4 GB RAM-minne och .NET 4.7.1+ körning

Om det finns en brandvägg mellan dina servrar och Microsoft Entra ID konfigurerar du följande objekt:

Se till att agenter kan göra utgående begäranden till Microsoft Entra-ID via följande portar:

Portnummer Hur den används 80 Laddar ned listan över återkallade certifikat (CRL) när TLS/SSL-certifikatet verifieras 443 Hanterar all utgående kommunikation med tjänsten 8080 (valfritt) Agenter rapporterar sin status var 10:e minut via port 8080, om port 443 inte är tillgänglig. Den här statusen visas på portalen. Om brandväggen tillämpar regler baserat på de ursprungliga användarna, öppna dessa portar för trafik från Windows-tjänster som körs som nätverkstjänster.

Om brandväggen eller proxyn tillåter att du anger säkra suffix lägger du till anslutningar till *.msappproxy.net och *.servicebus.windows.net. Om inte tillåter du åtkomst till IP-intervallen för Azure-datacenter, som uppdateras varje vecka.

Dina agenter behöver åtkomst till login.windows.net och login.microsoftonline.com för den första registreringen. Öppna brandväggen för de URL:erna också.

För certifikatverifiering avblockera du följande URL:er: mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 och www.microsoft.com:80. Eftersom dessa URL:er används för certifikatverifiering med andra Microsoft-produkter kanske du redan har dessa URL:er avblockerade.

Installera Microsoft Entra-etableringsagenten

Om du använder självstudien Grundläggande AD och Azure-miljö är det DC1. Följ dessa steg för att installera agenten:

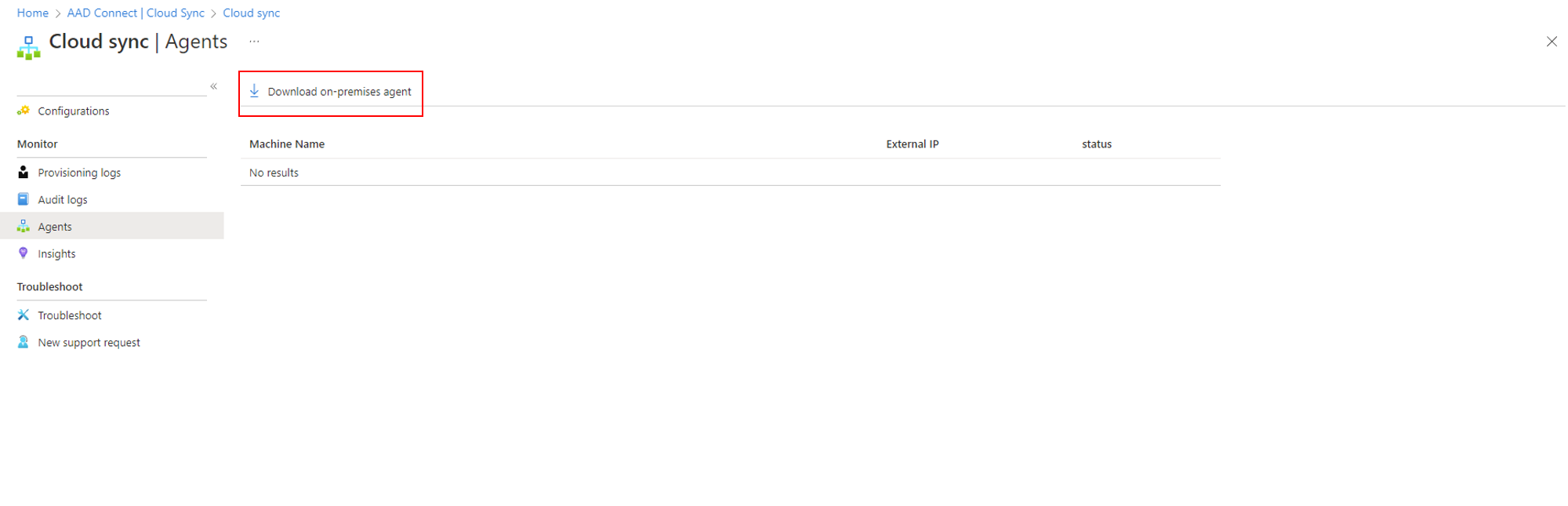

I Azure Portal väljer du Microsoft Entra-ID.

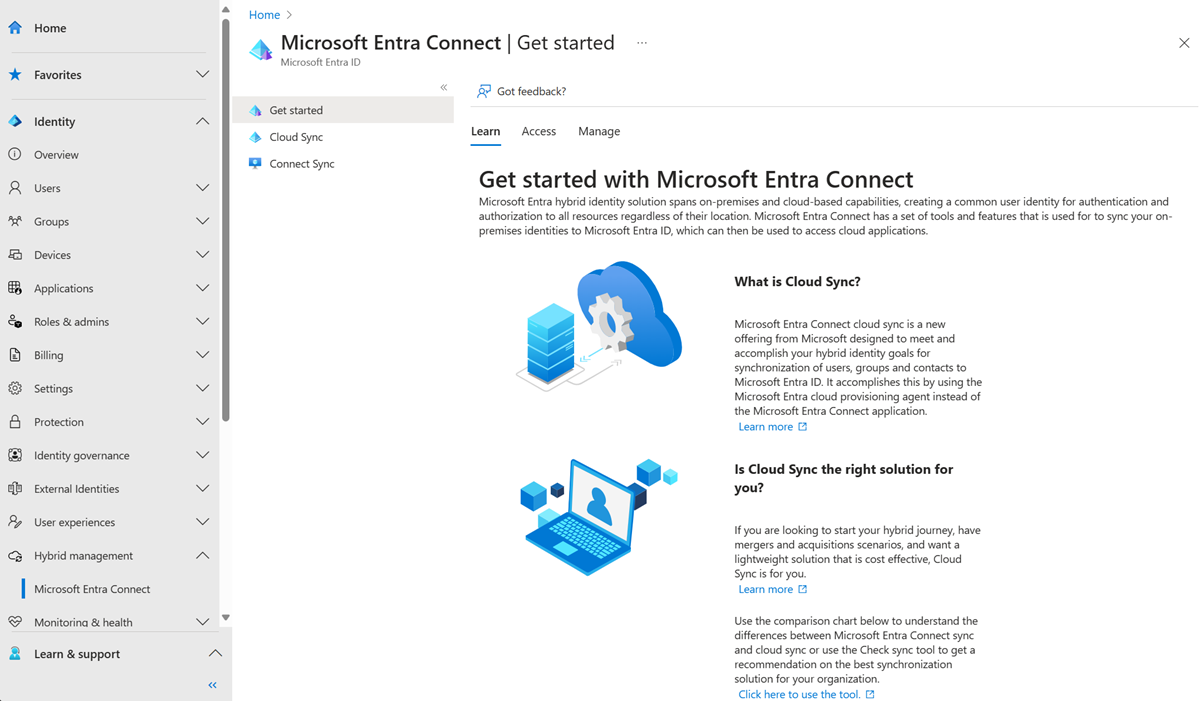

I den vänstra rutan väljer du Microsoft Entra Connectoch väljer sedan Cloud Sync.

I den vänstra rutan väljer du Agenter.

Välj Ladda ned lokal agentoch välj sedan Acceptera villkor & ladda ned.

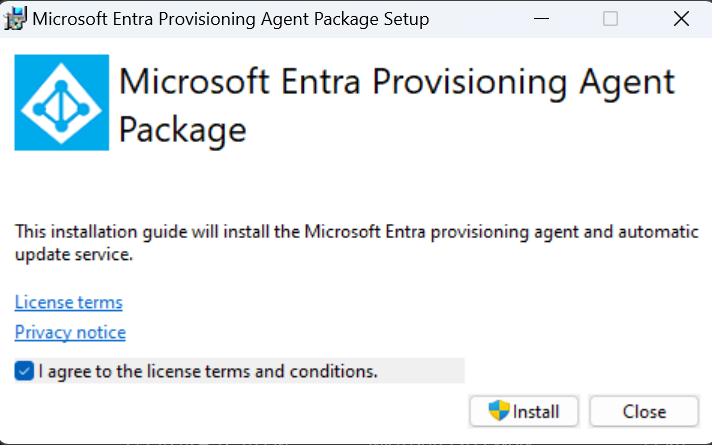

När du har laddat ned Microsoft Entra Connect Provisioning Agent Package kör du installationsfilen AADConnectProvisioningAgentSetup.exe från mappen för nedladdningar.

Anteckning

När du utför en installation för US Government Cloud använder du AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Mer information finns i Installera en agent i US Government Cloud.

På skärmen som öppnas markerar du kryssrutan jag godkänner licensvillkoren och väljer sedan Installera.

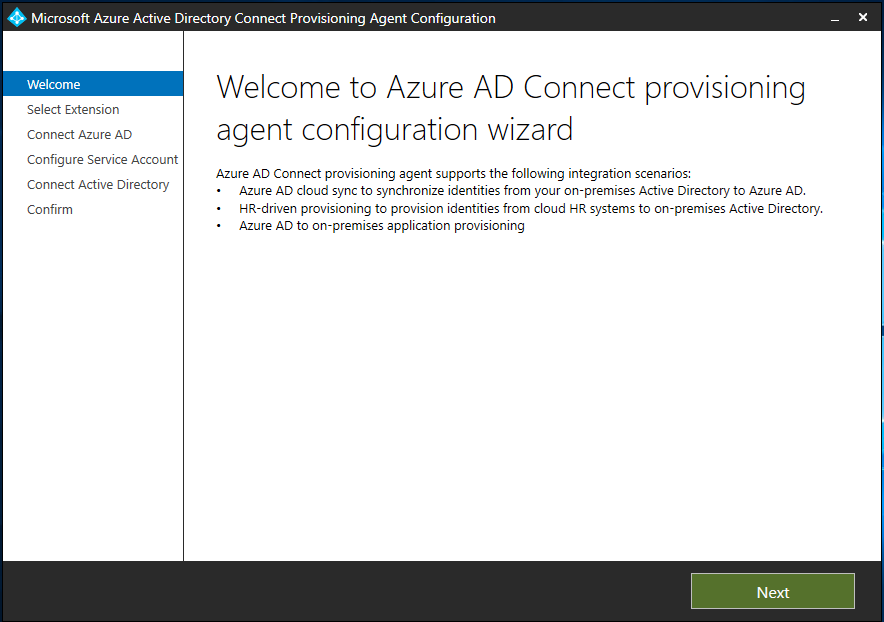

När installationen är klar öppnas konfigurationsguiden. Välj Nästa för att starta konfigurationen.

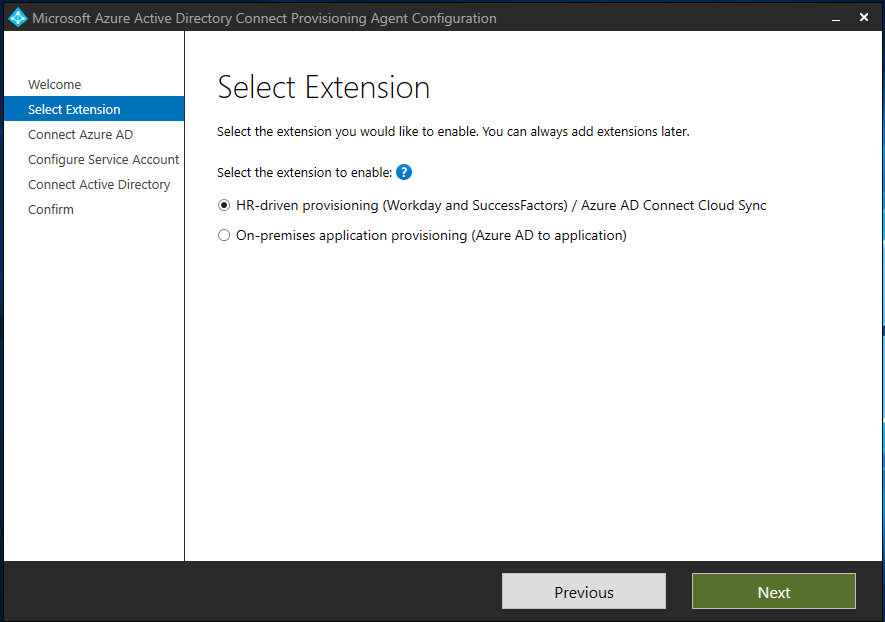

På skärmen Välj tillägg, välj HR-driven etablering (Workday och SuccessFactors) / Azure AD Connect Cloud Sync, och tryck sedan på Nästa.

Anteckning

Om du installerar etableringsagenten för användning med lokal Microsoft Entra-programetableringväljer du Lokal programetablering (Microsoft Entra-ID till program).

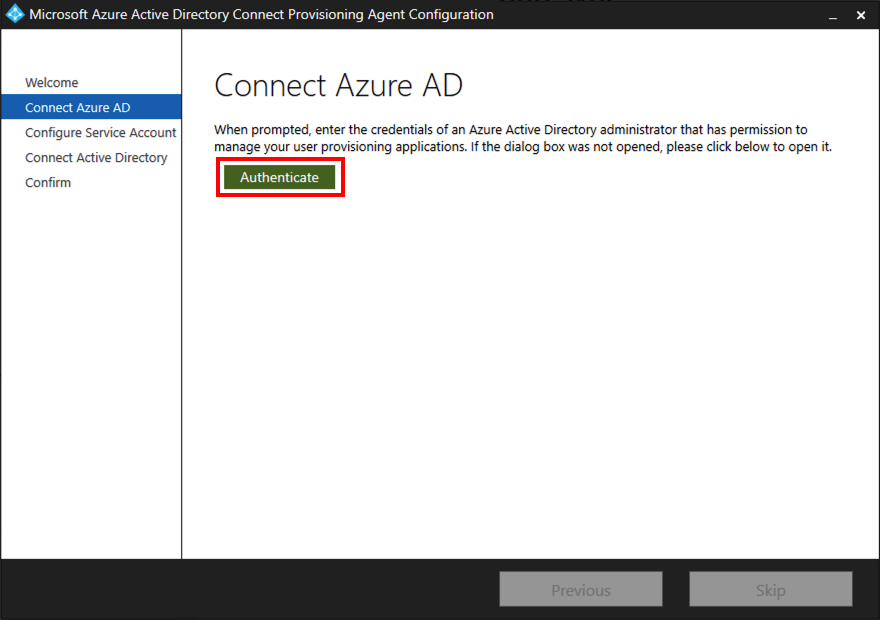

Logga in med ett konto som har minst rollen Hybrididentitetsadministratör. Om du har utökad säkerhet i Internet Explorer blockeras inloggningen. Stäng i så fall installationen inaktivera Förbättrad säkerhet i Internet Exploreroch starta om installationen av Microsoft Entra Connect Provisioning Agent Package.

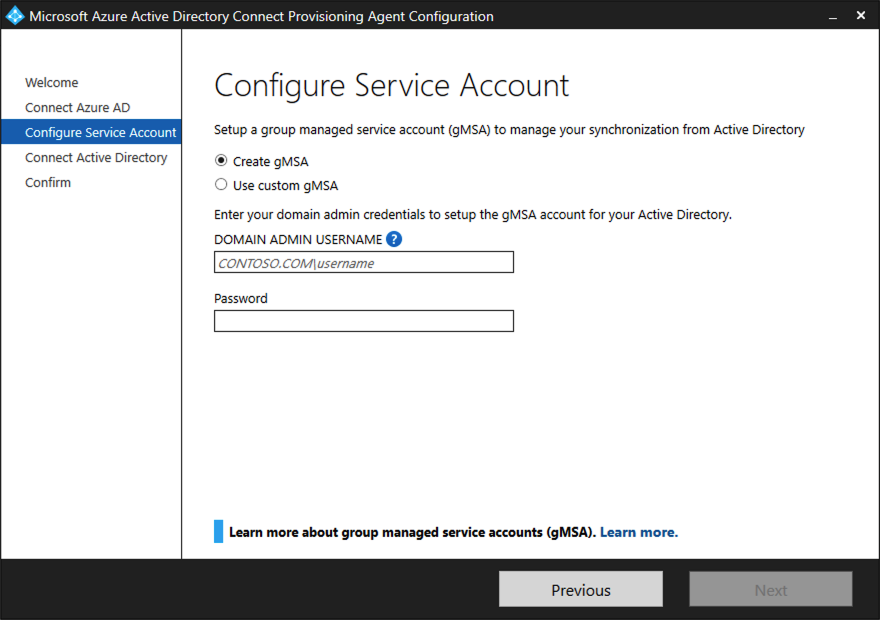

På skärmen Konfigurera tjänstkonto väljer du ett grupphanterat tjänstkonto (gMSA). Det här kontot används för att köra agenttjänsten. Om ett hanterat tjänstkonto redan har konfigurerats i domänen av en annan agent och du installerar en andra agent väljer du Skapa gMSA-. Systemet identifierar det befintliga kontot och lägger till de behörigheter som krävs för att den nya agenten ska kunna använda gMSA-kontot. När du uppmanas att göra det väljer du något av två alternativ:

-

Skapa gMSA-: Låt agenten skapa provAgentgMSA$ hanterat tjänstekonto åt dig. Det grupphanterade tjänstkontot (till exempel

CONTOSO\provAgentgMSA$) skapas i samma Active Directory-domän där värdservern anslöt. Om du vill använda det här alternativet anger du autentiseringsuppgifterna för Active Directory-domänadministratören (rekommenderas). - Använd anpassad gMSA-: Ange namnet på det hanterade tjänstkonto som du skapade manuellt för den här uppgiften.

-

Skapa gMSA-: Låt agenten skapa provAgentgMSA$ hanterat tjänstekonto åt dig. Det grupphanterade tjänstkontot (till exempel

Välj Nästa för att fortsätta.

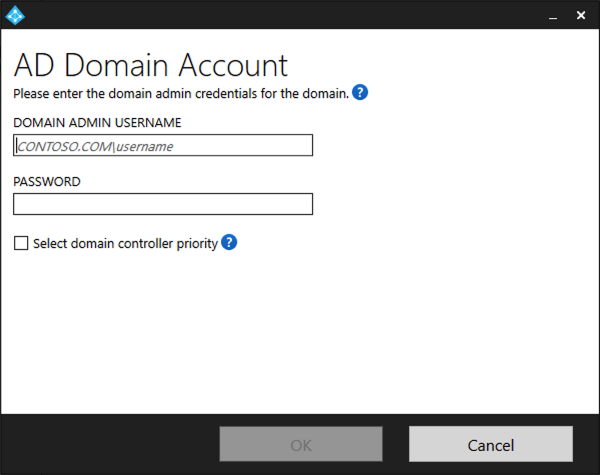

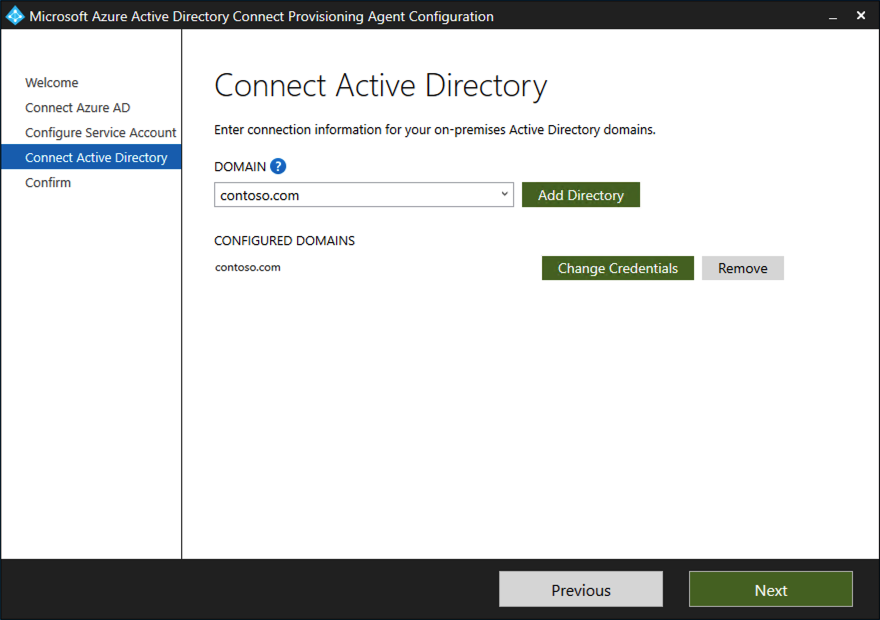

På skärmen Anslut Active Directory går du vidare till nästa steg om domännamnet visas under Konfigurerade domäner. Annars anger du active directory-domännamnet och väljer Lägg till katalog.

Logga in med ditt Active Directory-domänadministratörskonto. Domänadministratörskontot bör inte ha ett lösenord som har upphört att gälla. Om lösenordet har upphört att gälla eller ändras under agentinstallationen konfigurerar du om agenten med de nya autentiseringsuppgifterna. Den här åtgärden lägger till din lokala katalog. Välj OKoch välj sedan Nästa för att fortsätta.

Följande skärmbild visar ett exempel på domänen som konfigurerats för contoso.com. Klicka på Nästa när du vill fortsätta.

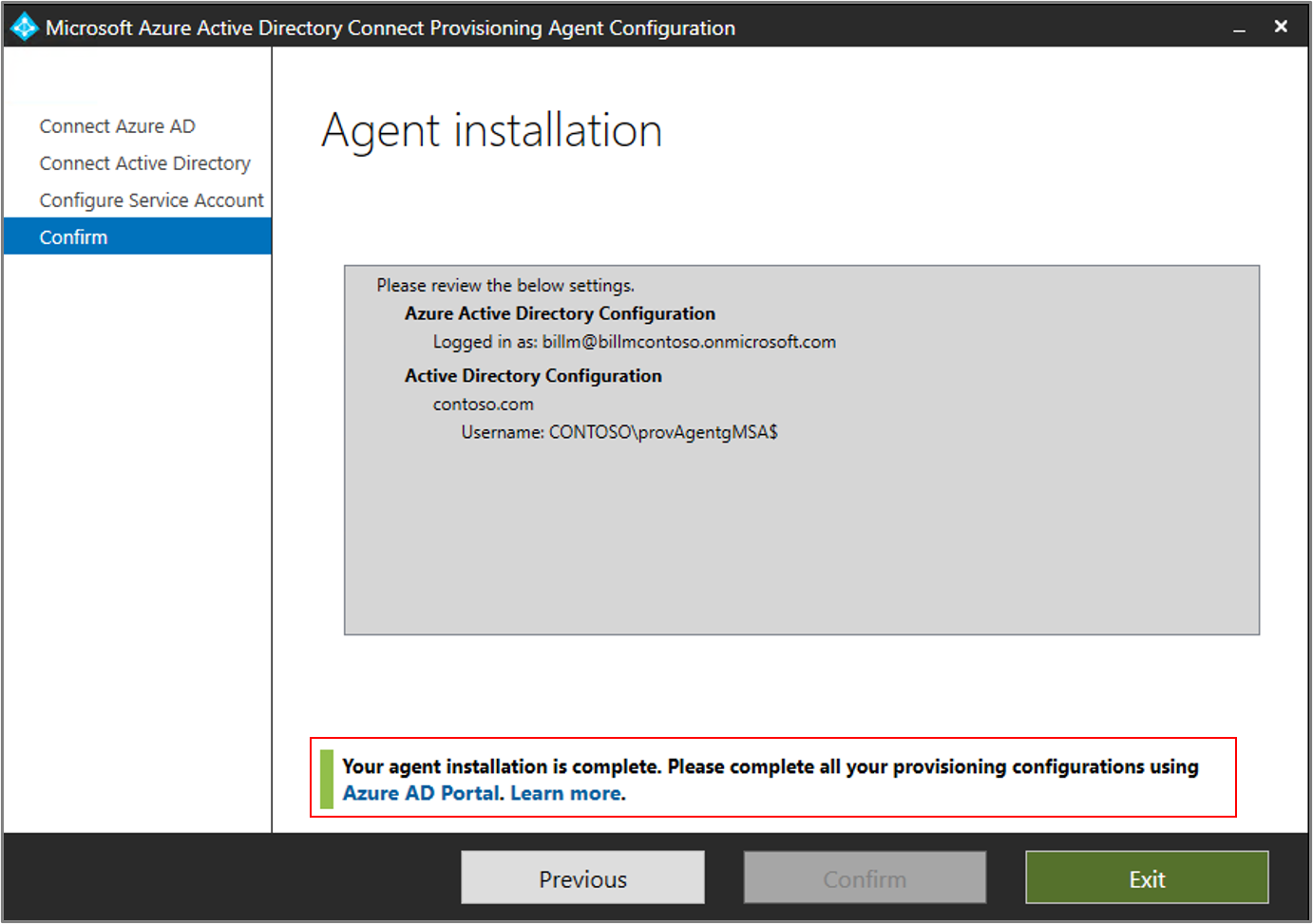

På skärmen Konfigurationen är klar väljer du Bekräfta. Den här åtgärden registrerar och startar om agenten.

När åtgärden är klar visas ett meddelande om att agentkonfigurationen har verifierats. Välj Avsluta.

Om du fortfarande får den första skärmen väljer du Stäng.

Verifiera installation av agenten

Agentverifiering sker i Azure-portalen och på den lokala server som kör agenten.

Verifiera agenten i Azure-portalen

Följ dessa steg för att kontrollera att Microsoft Entra ID registrerar agenten:

Logga in på Azure-portalen.

Välj Microsoft Entra ID.

Välj Microsoft Entra Connectoch välj sedan Cloud Sync.

På sidan Cloud Sync visas de agenter som du har installerat. Kontrollera att agenten visas och att statusen är i gott skick.

Verifiera agenten på den lokala servern

Följ dessa steg för att kontrollera att agenten körs:

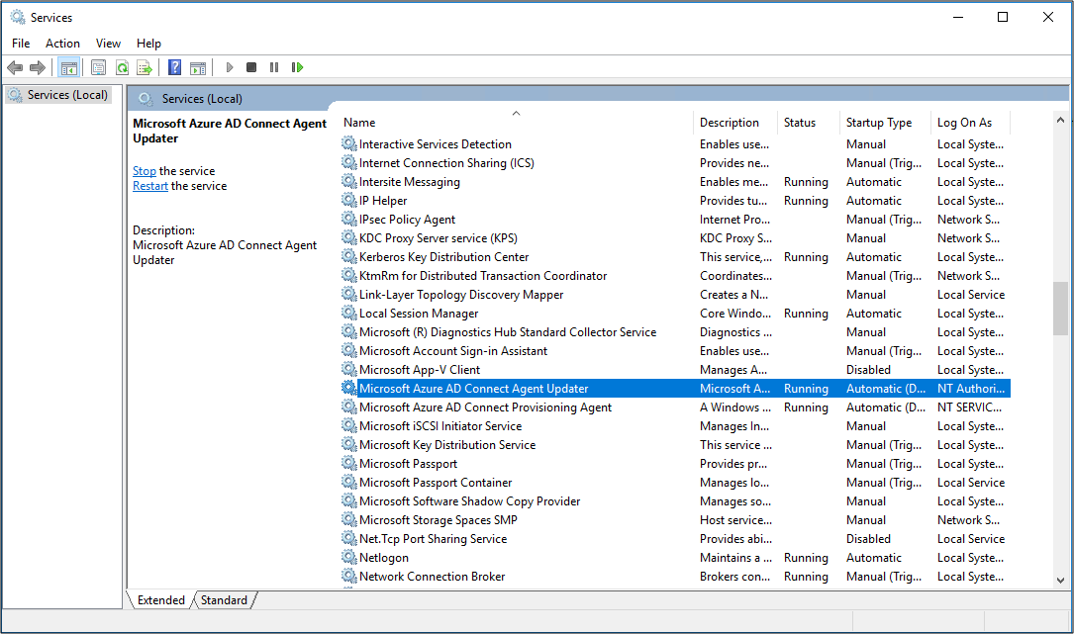

Logga in på servern med ett administratörskonto.

Gå till Services. Du kan också använda Start/Run/Services.msc för att komma åt den.

Under Tjänsterkontrollerar du att Microsoft Entra Connect Agent Updater och Microsoft Entra Connect Provisioning Agent är närvarande och att statusen är Körs.

Verifiera versionen av provisioneringsagenten

Följ dessa steg för att kontrollera vilken version av agenten som körs:

- Gå till C:\Program Files\Microsoft Azure AD Connect Provisioning Agent.

- Högerklicka på AADConnectProvisioningAgent.exe och välj Egenskaper.

- Välj fliken Information. Versionsnumret visas bredvid produktversionen.

Konfigurera Microsoft Entra Cloud Sync

Använd följande steg för att konfigurera och starta tilldelningen:

Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

Bläddra till Identity>hybridhantering>Microsoft Entra Connect>Molnsynk.

- Välj Ny konfiguration

- På konfigurationsskärmen anger du ett e-postmeddelande med meddelande, flyttar väljaren till Aktivera och väljer Spara.

- Konfigurationsstatusen bör nu vara Felfri.

Mer information om hur du konfigurerar Microsoft Entra Cloud Sync finns i Etablera Active Directory till Microsoft Entra ID.

Verifiera att användare skapas och att synkronisering sker

Nu ska du kontrollera att de användare som du hade i din lokala katalog som omfattas av synkroniseringen har synkroniserats och nu finns i din Microsoft Entra-klientorganisation. Synkroniseringsåtgärden kan ta några timmar att slutföra. Följ dessa steg för att kontrollera att användarna är synkroniserade:

- Logga in på administrationscentret för Microsoft Entra som minst en hybrididentitetsadministratör.

- Bläddra till Identitet>Användare.

- Säkerställ att du ser de nya användarna i vår klient.

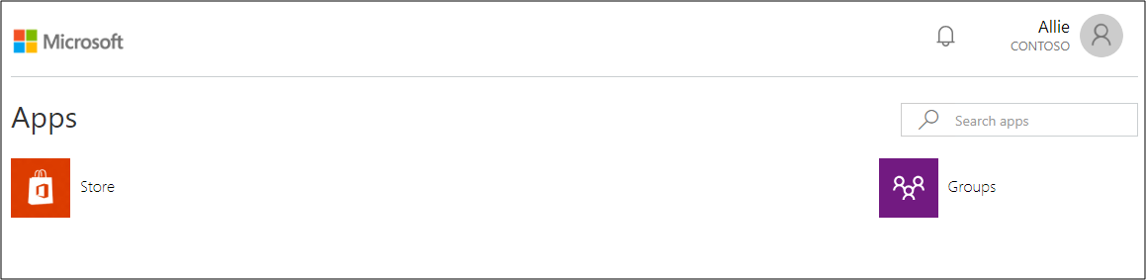

Testa inloggning med en av dina användare

Gå till https://myapps.microsoft.com

Logga in med ett användarkonto som skapades i din hyresgäst. Du måste logga in med följande format: (user@domain.onmicrosoft.com). Använd samma lösenord som användaren använder för att logga in lokalt.

Nu har du konfigurerat en hybrididentitetsmiljö med Microsoft Entra Cloud Sync.