Skydda mot nätfiske med medgivande

Produktiviteten är inte längre begränsad till privata nätverk och arbetet skiftar dramatiskt mot molntjänster. Molnprogram gör det möjligt för anställda att vara produktiva på distans, men angripare kan också använda programbaserade attacker för att få åtkomst till värdefulla organisationsdata. Du kanske är bekant med attacker som fokuserar på användare, till exempel nätfiske via e-post eller komprometterande av autentiseringsuppgifter. Nätfiske med medgivande är en annan hotvektor att känna till.

I den här artikeln beskrivs vad nätfiske av medgivande är, vad Microsoft gör för att skydda en organisation och vilka åtgärder organisationer kan vidta för att vara säkra.

Vad är nätfiske med medgivande?

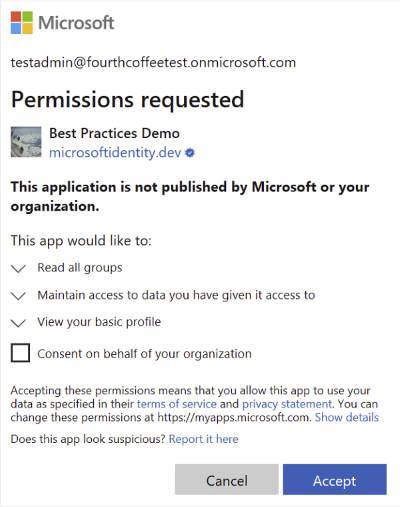

Medgivandefiskeattacker lurar användare att bevilja behörigheter till skadliga molnprogram. Dessa skadliga program kan sedan få åtkomst till legitima molntjänster och data för användare. Till skillnad från komprometterande av autentiseringsuppgifter kan hotaktörer som utför nätfiskemålanvändare med medgivande ge åtkomst till sina personliga eller organisatoriska data direkt. Skärmen med medgivande visar alla behörigheter som programmet tar emot. Eftersom en legitim provider (till exempel Microsofts identitetsplattform) är värd för programmet godkänner intet ont anande användare villkoren. Den här åtgärden ger ett skadligt program de begärda behörigheterna till data. Följande bild visar ett exempel på en OAuth-app som begär åtkomst till en mängd olika behörigheter.

Minimera nätfiskeattacker för medgivande

Administratörer, användare eller Microsofts säkerhetsforskare kan flagga OAuth-program som verkar bete sig misstänkt. Microsoft granskar ett flaggat program för att avgöra om det bryter mot villkoren för tjänsten. Om en överträdelse bekräftas inaktiverar Microsoft Entra-ID programmet och förhindrar ytterligare användning i alla Microsoft-tjänster.

När Microsoft Entra-ID inaktiverar ett OAuth-program utförs följande åtgärder:

- Det skadliga programmet och relaterade tjänstens huvudnamn försätts i ett fullständigt inaktiverat tillstånd. Alla nya tokenbegäranden eller begäranden om uppdateringstoken nekas, men befintliga åtkomsttoken är fortfarande giltiga tills de upphör att gälla.

- Dessa program visas

DisabledDueToViolationOfServicesAgreementpådisabledByMicrosoftStatusegenskapen för relaterade resurstyper för program och tjänstens huvudnamn i Microsoft Graph. För att förhindra att de instansieras i din organisation igen i framtiden kan du inte ta bort dessa objekt. - Ett e-postmeddelande skickas till en privilegierad rolladministratör när en användare i en organisation samtyckt till ett program innan det inaktiverades. E-postmeddelandet anger vilken åtgärd som vidtagits och rekommenderade åtgärder som de kan göra för att undersöka och förbättra deras säkerhetsstatus.

Rekommenderat svar och reparation

Om ett Microsoft-inaktiverat program påverkar organisationen bör organisationen vidta följande åtgärder för att skydda miljön:

- Undersök programaktiviteten för det inaktiverade programmet, inklusive:

- Delegerade behörigheter eller programbehörigheter som begärs av programmet.

- Microsoft Entra-granskningsloggarna för aktivitet i programmet och inloggningsaktiviteten för användare som har behörighet att använda programmet.

- Granska och använd vägledningen för att försvara mot olagliga medgivandebidrag. Vägledningen omfattar granskningsbehörigheter och medgivande för inaktiverade och misstänkta program som hittades under granskningen.

- Implementera metodtips för härdning mot nätfiske med medgivande, som beskrivs i följande avsnitt.

Metodtips för härdning mot nätfiskeattacker med medgivande

Administratörer bör ha kontroll över programanvändningen genom att tillhandahålla rätt insikter och funktioner för att styra hur program tillåts och används i organisationer. Angripare vilar aldrig, men det finns åtgärder som organisationer kan vidta för att förbättra säkerhetsstatusen. Några metodtips att följa är:

- Utbilda din organisation om hur vårt ramverk för behörigheter och medgivande fungerar:

- Förstå data och de behörigheter som ett program ber om och förstår hur behörigheter och medgivande fungerar på plattformen.

- Se till att administratörerna vet hur de hanterar och utvärderar begäranden om medgivande.

- Granska program och medgivandebehörigheter i organisationen rutinmässigt för att se till att programmen endast kommer åt de data de behöver och följer principerna för lägsta behörighet.

- Lär dig hur du upptäcker och blockerar vanliga nätfiskemetoder för medgivande:

- Sök efter dålig stavning och grammatik. Om ett e-postmeddelande eller programmets medgivandeskärm har stavnings- och grammatiska fel är det troligtvis ett misstänkt program. I så fall rapporterar du den direkt i medgivandeprompten med länken Rapportera den här och Microsoft undersöker om det är ett skadligt program och inaktiverar det, om det bekräftas.

- Förlita dig inte på programnamn och domän-URL:er som en källa till autenticitet. Angripare gillar att förfalska programnamn och domäner som gör att det verkar komma från en legitim tjänst eller ett företag för att driva medgivande till ett skadligt program. Verifiera i stället källan till domänens URL och använd program från verifierade utgivare när det är möjligt.

- Blockera e-postmeddelanden om nätfiske med medgivande med Microsoft Defender för Office 365 genom att skydda mot nätfiskekampanjer där en angripare utger sig för att vara en känd användare i organisationen.

- Konfigurera Microsoft Defender för molnet Apps-principer för att hantera onormal programaktivitet i organisationen. Till exempel aktivitetsprinciper, avvikelseidentifiering och OAuth-appprinciper.

- Undersök och jaga efter nätfiskeattacker med medgivande genom att följa vägledningen om avancerad jakt med Microsoft 365 Defender.

- Tillåt åtkomst till betrodda program som uppfyller vissa kriterier och skydda mot de program som inte:

- Konfigurera inställningar för användarmedgivande för att tillåta användare att endast godkänna program som uppfyller vissa kriterier. Sådana program omfattar program som utvecklats av din organisation eller från verifierade utgivare och endast för behörigheter med låg risk som du väljer.

- Använd program som är utgivarverifierade. Verifiering av utgivare hjälper administratörer och användare att förstå programutvecklares äkthet genom en Granskningsprocess som stöds av Microsoft. Även om ett program har en verifierad utgivare är det fortfarande viktigt att granska medgivandeprompten för att förstå och utvärdera begäran. Granska till exempel de behörigheter som begärs för att säkerställa att de överensstämmer med scenariot som appen begär att de ska aktivera, annan app- och utgivaresinformation om medgivandeprompten och så vidare.

- Skapa proaktiva principer för programstyrning för att övervaka programbeteende från tredje part på Microsoft 365-plattformen för att hantera vanliga misstänkta programbeteenden.

- Med Microsoft Security Copilotkan du använda frågor på naturligt språk för att få insikter från dina Microsoft Entra-data. Detta hjälper dig att identifiera och förstå risker relaterade till program eller arbetsbelastningsidentiteter. Läs mer om hur du utvärderar programrisker med hjälp av Microsoft Security Copilot i Microsoft Entra.