Utvärdera programrisker med Microsoft Security Copilot i Microsoft Entra (förhandsversion)

Microsoft Security Copilot får insikter från dina Microsoft Entra-data genom flera olika färdigheter, som till exempel att undersöka identitetsrisker med Entra ID Protection och utforska Microsoft Entra-granskningsloggsdetaljer. Med risktjänster för appar kan identitetsadministratörer och säkerhetsanalytiker som hanterar program eller arbetslastidentiteter i Microsoft Entra identifiera och förstå risker via frågeprompter på naturligt språk. Med hjälp av uppmaningar som "Lista riskfylld appinformation för min klientorganisation" får analytikern en bättre bild av risken från programidentiteter och kan identifiera annan programinformation i Microsoft Entra – inklusive behörigheter som beviljats (särskilt de som kan betraktas som högprivilegierade), oanvända appar i klientorganisationen och appar utanför klientorganisationen. Security Copilot använder sedan snabbkontext för att svara, till exempel med en lista över appar eller behörigheter, och visar sedan länkar till administrationscentret för Microsoft Entra så att administratörer kan se en fullständig lista och vidta lämpliga åtgärder för sina riskfyllda appar. IT-administratörer och SOC-analytiker (Security Operations Center) kan använda dessa kunskaper och andra för att få rätt kontext för att undersöka och åtgärda identitetsbaserade incidenter med hjälp av frågor på naturligt språk.

Den här artikeln beskriver hur en SOC-analytiker eller IT-administratör kan använda Microsoft Entra-kunskaper för att undersöka en potentiell säkerhetsincident.

Obs

Dessa kunskaper om apprisk ger data om en enskild klientorganisation, SaaS från tredje part och appar med flera klientorganisationer som är program eller tjänstens huvudnamn i Microsoft Entra. Hanterade identiteter är för närvarande inte aktuella.

Scenarie

Jason, IT-administratör på Woodgrove Bank, försöker proaktivt identifiera och förstå riskfyllda appar i sin klientorganisation.

Utreda

Jason startar sin utvärdering och loggar in på Microsoft Security Copilot eller administrationscentret för Microsoft Entra. För att visa information om program och tjänstens primära objekt loggar han in som minst en säkerhetsläsare och behöver en Microsoft Entra-rolltilldelning av applikationsadministratör, molnapplikationsadministratör eller en liknande administratörsroll i Microsoft Entra som har behörighet att hantera program-/arbetsbelastningsidentiteter i Microsoft Entra.

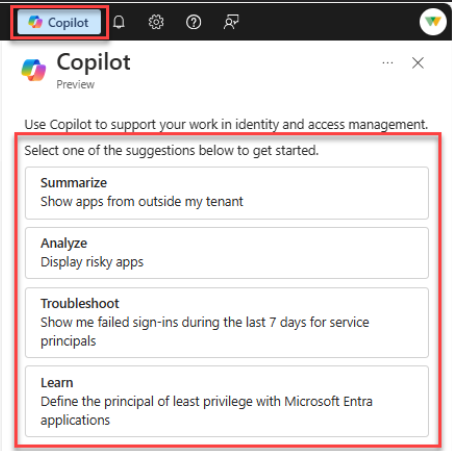

Identitetsadministratörer som använder Security Copilot som en del av Microsoft Entra administrationscenter kan välja bland en uppsättning startfrågor om apprisk som visas överst i Security Copilot-fönstret. Välj från föreslagna frågor som kan visas efter ett svar. Startmeddelanden om apprisk visas på programrelaterade administrationscenterblad: Enterprise-program, appregistreringaroch identitetsskydd riskfyllda arbetsbelastningsidentiteter.

Utforska riskfyllda tjänstehuvudnamn i Microsoft Entra

Jason börjar med att ställa naturligt formulerade frågor för att få en bättre bild av riskens "problemområden". Detta använder sig av ID Protection riskfylld arbetsidentifiering-datan som ett första filter för att skala appar i deras klientorganisation, baserat på våra Microsoft-identifieringar. Dessa tjänstehuvudkonton medför en förhöjd risk för intrång.

Han använder någon av följande uppmaningar för att få den information han behöver:

- Visa riskfyllda appar

- Riskerar några appar att vara skadliga eller komprometterade?

- Lista 5 appar med hög risknivå. Formatera tabellen på följande sätt: Visningsnamn | ID | Risktillstånd

- Lista apparna med risktillståndet "Bekräftad kompromiss".

- Visa information om riskfyllda appar med ID {ServicePrincipalObjectId} (eller app-ID {ApplicationId})

Viktig

Du måste använda ett konto som har behörighet att administrera ID Protection för den här färdigheten för att returnera riskinformation. Din hyresgäst måste också vara licensierad för Workload Identities Premium.

Utforska Microsoft Entra-tjänsteprincipaler

För att få mer information om dessa tjänstprincipaler som identifierats som riskfyllda, ber Jason om ytterligare upplysningar från Microsoft Entra, inklusive information som ägaren.

Han använder följande uppmaningar för att hämta den information han behöver:

- Berätta mer om dessa tjänsthuvudprinciper (från tidigare svar)

- Ge mig information om tjänstens huvudnamn med {DisplayName} (eller {ServicePrincipalId})

- Ge mig en lista över ägare för dessa appar?

Utforska Microsoft Entra-program

Jason vill också veta mer om programmen globalt, till exempel information om utgivarens och utgivarens verifieringsstatus.

Jason använder följande uppmaningar för att hämta valda programegenskaper:

- Berätta mer om programmet {DisplayName} eller {AppId}

- Berätta mer om dessa appar (från tidigare svar)

Visa tillstånd som beviljats för ett huvudnamn för Microsoft Entra-tjänst

Jason fortsätter sin utvärdering och vill veta vilka behörigheter som har beviljats till alla eller en av apparna för att hitta den potentiella effekten om den komprometteras. Detta är normalt svårt att utvärdera för vissa av de olika typerna av behörigheter (API-behörigheter som User.Read.All + Microsoft Entra-administratörsroller som programadministratör) men Copilot förenklar det i en lista i samband med undersökningen. Den här färdigheten hämtar delegerade behörigheter, programbehörigheter och Microsoft Entra-administratörsroller för ett specifikt huvudnamn för Microsoft Entra-tjänster.

Jason kan också identifiera hög privilegierad behörighet som beviljas till en tjänstehuvudman, baserat på Microsofts riskbedömning. Dessa är för närvarande begränsade till programbehörigheter som i allmänhet möjliggör åtkomst för hela klientorganisationen utan användarkontext och mycket privilegierade Microsoft Entra-administratörsroller.

Viktig

Den här färdigheten tittar för närvarande bara på API-behörigheter och Entra-administratörsroller. Den tittar för närvarande inte på icke-katalogbehörigheter som beviljats på platser som Azure RBAC eller andra auktoriseringssystem. Högprivilegierade behörigheter är begränsade till en statisk lista över underhålls av Microsoft som kan utvecklas över tid och som för närvarande inte kan visas eller anpassas av kunder.

Han använder följande uppmaningar för att hämta den behörighetsinformation han behöver:

- Vilka behörigheter beviljas appen med ID {ServicePrincipalId} eller app-ID {AppId}?

- Vilka behörigheter har ovanstående riskfyllda appar (från tidigare svar)?

- Vilka behörigheter som beviljas för den här appen är mycket privilegierade?

Utforska oanvända Microsoft Entra-program

Jason inser att han har ytterligare en ny möjlighet som är lätt att genomföra: att minska risken genom att ta bort oanvända appar. Det här är snabba vinster eftersom:

Om du tar bort en oanvänd app åtgärdas många andra risker med en enda åtgärd.

Du kan ofta hantera oanvända appar aggressivt genom central åtgärd och samtidigt hålla risken för avbrott eller avbrott i verksamheten låg, eftersom användarna faktiskt inte använder apparna.

Med hjälp av Copilot-färdigheten som är integrerad med den befintliga Microsoft Entra-rekommendationen för oanvända apparhämtar Jason relevanta data för att undersöka ytterligare eller arbeta med sitt team för att förbättra klientorganisationens säkerhetsstatus. Svaret innehåller länkar till specifika appar för enklare reparation. Analytikern kan också fråga om en specifik apps information direkt i Security Copilot.

Not

Copilot-svaret returnerar en lista över appregistrering eller program som inte har använts under de senaste 90 dagarna, som inte har utfärdats några token inom den tidsramen.

Han använder följande uppmaningar för att hämta den information han behöver:

- Visa oanvända appar

- Hur många oanvända appar har jag?

Utforska Microsoft Entra-program utanför min klientorganisation

Jason vill också titta på riskfaktorn för externa appar eller appar med flera klienter med närvaro i sin klientorganisation som är registrerade i en annan organisations klientorganisation. Eftersom säkerhetsstatusen för dessa appar påverkas av den ägande klientorganisationens hållning är det särskilt viktigt att granska dessa för att identifiera risker och möjligheter till minskning av ytan. Copilot kan returnera en lista över tjänstens huvudnamn i den aktuella klientorganisationen med en appregistrering för flera klienter utanför användarens klientorganisation eller information om om ett visst tjänsthuvudnamn är registrerat utanför klientorganisationen.

Not

Jason kan hämta en partiell applista i Security Copilot och en fullständig lista via en länk till Microsoft Graph Explorer fråga längst ned i svaret.

Han använder följande uppmaningar för att hämta den information han behöver:

- Visa appar utanför min klientorganisation

- Hur många appar kommer från utanför min organisation?

Åtgärda

Med hjälp av Security Copilot kan Jason samla in omfattande riskbedömning och grundläggande information om program och tjänsteprincipaler i deras Microsoft Entra-miljö. Efter att ha slutfört sin utvärdering vidtar Jason åtgärder för att åtgärda de riskfyllda programmen. Security Copilot innehåller länkar till administrationscentret för Microsoft Entra som svar på hur administratörer kan vidta lämpliga reparationsåtgärder.

Han läser om hantering av åtkomst och säkerhet för applikationer, identiteter för säkerhetsarbetsbelastningar, skydd mot nätfiske via medgivandeoch handlingsplaner för att avgöra vilka åtgärder att ta härnäst.

Nästa steg

Läs mer om:

- Hantera programåtkomst och säkerhet

- Vad är risk i ID Protection?

- Skydda arbetesidentiteter med Microsoft Entra ID Protection

- Skydda mot nätfiske med medgivande – Microsoft Entra-ID | Microsoft Learn

- undersökning av komprometterade och skadliga program

- Svara på identitetshot med sammanställning av riskabla användare