Självstudie: Konfigurera F5 BIG-IP Easy Button för enkel inloggning till Oracle JDE

I den här självstudien lär du dig att skydda Oracle JD Edwards (JDE) med hjälp av Microsoft Entra-ID, med enkel F5 BIG-IP-knappstyrd konfiguration.

Integrera BIG-IP med Microsoft Entra-ID för många fördelar:

- Förbättrad Nolltillit styrning via Microsoft Entra-förautentisering och villkorlig åtkomst

- Se Nolltillit ramverk för att aktivera distansarbete

- Se, Vad är villkorlig åtkomst?

- Enkel inloggning (SSO) mellan Microsoft Entra-ID och BIG-IP-publicerade tjänster

- Hantera identiteter och åtkomst från administrationscentret för Microsoft Entra

Läs mer:

Beskrivning av scenario

I den här självstudien används Oracle JDE-program med http-auktoriseringshuvuden för att hantera åtkomst till skyddat innehåll.

Äldre program saknar moderna protokoll som stöder Microsoft Entra-integrering. Moderniseringen är kostsam, kräver planering och medför potentiella avbrottsrisker. Använd i stället en F5 BIG-IP Application Delivery Controller (ADC) för att överbrygga klyftan mellan äldre program och modern ID-kontroll, med protokollövergång.

Med en BIG-IP framför appen kompletterar du tjänsten med Microsoft Entra-förautentisering och header-baserad enkel inloggning. Den här åtgärden förbättrar programmets säkerhetsstatus.

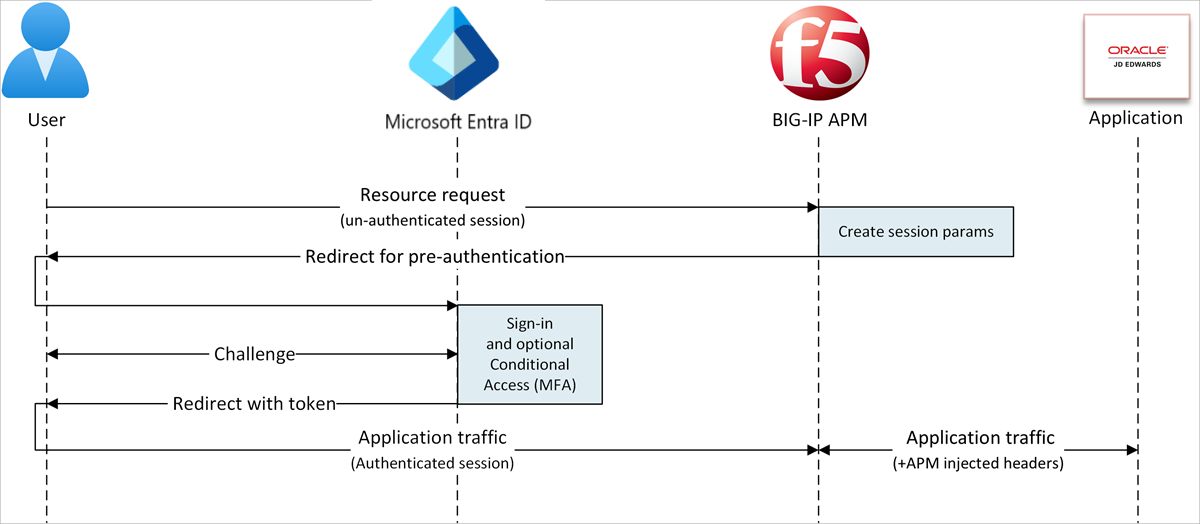

Scenariots arkitektur

SHA-lösningen för det här scenariot består av flera komponenter:

- Oracle JDE-program – BIG-IP-publicerad tjänst som skyddas av Microsoft Entra SHA

-

Microsoft Entra ID – SAML-identitetsprovider (Security Assertion Markup Language) som verifierar användarautentiseringsuppgifter, villkorsstyrd åtkomst och SAM-baserad enkel inloggning till BIG-IP

- Med SSO (Single Sign-On) tillhandahåller Microsoft Entra ID sessionsattribut till BIG-IP

-

BIG-IP – omvänd proxy och SAML-tjänstleverantör (SP) för applikationen

- BIG-IP delegerar autentisering till SAML IdP och utför sedan header-baserad enkel inloggning till Oracle-tjänsten

I den här handledningen stöder SHA SP- och IdP-initierade flöden. Följande diagram illustrerar det SP-initierade flödet.

- Användaren ansluter till programslutpunkten (BIG-IP).

- BIG-IP APM-åtkomstprincip omdirigerar användaren till Microsoft Entra ID (SAML IdP).

- Microsoft Entra förautentiserar användaren och tillämpar principer för villkorsstyrd åtkomst.

- Användaren omdirigeras till BIG-IP (SAML SP). Enkel inloggning sker med en utfärdad SAML-token.

- BIG-IP injicerar Microsoft Entra-attribut som huvuden i programbegäran.

- Programmet auktoriserar begäran och returnerar nyttolast.

Förutsättningar

- Ett kostnadsfritt Microsoft Entra-ID-konto eller senare

- Om du inte har något får du ett kostnadsfritt Azure-konto

- En BIG-IP eller en BIG-IP Virtual Edition (VE) i Azure

- Någon av följande F5 BIG-IP-licenser:

- Användaridentiteter synkroniserade från en lokal katalog till Microsoft Entra-ID, eller skapade i Microsoft Entra-ID och flödade tillbaka till den lokala katalogen

- En av följande roller: Molnprogramadministratör eller programadministratör

- Ett SSL-webbcertifikat för att publicera tjänster via HTTPS eller använda big-IP-standardcertifikat för testning

- En Oracle JDE-miljö

BIG-IP-konfiguration

I denna handledning används Guidad Konfiguration 16.1 med en mall för Enkel Knapp. Med enkel knapp går administratörer inte mellan Microsoft Entra-ID och en BIG-IP för att aktivera tjänster för SHA. APM Guidad konfigurering och Microsoft Graph hanterar distribution och policyhantering. Integreringen säkerställer att program stöder identitetsfederation, enkel inloggning och villkorsstyrd åtkomst.

Anteckning

Ersätt exempelsträngar eller värden i den här guiden med dem i din miljö.

Registrera Easy-knappen

Innan en klient eller tjänst får åtkomst till Microsoft Graph måste Microsofts identitetsplattform lita på den.

Läs mer: Snabbstart: Registrera ett program med Microsofts identitetsplattform

Följande instruktioner hjälper dig att skapa en registrering av klientappen för att auktorisera enkel knappåtkomst till Graph. Med dessa behörigheter överför BIG-IP konfigurationerna för att upprätta ett förtroende mellan SAML SP-exemplaret för en publicerad applikation och Microsoft Entra ID som SAML-IdP.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identitet>Applikationer>Applikationsregistreringar>Ny registrering.

Ange ett programnamn.

För Endast konton i den här organisationskatalogen anger du vem som använder programmet.

Välj Registrera.

Gå till API-behörigheter.

Auktorisera följande Microsoft Graph-programbehörigheter:

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Läs alla policyer

- Policy.LäsSkriv.Applikationskonfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Bevilja administratörsmedgivande till din organisation.

Gå till Certifikat och hemligheter.

Generera en ny klienthemlighet och anteckna den.

Gå till Översikt och notera klient-IDoch klient-ID

Konfigurera Easy-knappen

Initiera den guidade APM-konfigurationen.

Öppna mallen Easy Button.

Gå till Åtkomst till guidad konfiguration.

Välj Microsoft-integrering.

Välj Microsoft Entra-program.

Granska konfigurationssekvensen.

Välj Nästa

Följ konfigurationssekvensen.

Konfigurationsegenskaper

Använd fliken Konfigurationsegenskaper för att skapa nya programkonfigurationer och SSO-objekt. Avsnittet Detaljer om Azure-tjänstkontot representerar det klientprogram som du registrerade i Microsoft Entra-klientorganisationen som en applikation. Använd inställningarna för BIG-IP OAuth-klienten för att registrera en SAML-tjänsteleverantör i klientorganisationen med SSO-egenskaper. Easy Button gör den här åtgärden för BIG-IP-tjänster som publicerats och aktiverats för SHA.

Kommentar

Några av följande inställningar är globala. Du kan återanvända dem för att publicera fler program.

- För Enkel inloggning (SSO) och HTTP-huvuden väljer du På.

- Ange hyresgästs-ID, klient-ID och klientens hemlighet som du antecknade.

- Bekräfta att BIG-IP är ansluten till hyresgästen.

- Välj Nästa

Tjänstleverantör

Inställningarna för tjänstprovidern definierar egenskaperna för SAML SP-instansen av programmet som skyddas via SHA.

För Värd anger du det offentliga fullständiga domännamnet för den säkrade applikationen.

För Entitets-ID anger du den identifierare som Microsoft Entra-ID använder för att identifiera SAML SP som begär en token.

(Valfritt) För Säkerhetsinställningar anger du att Microsoft Entra ID krypterar utfärdade SAML-intyg. Det här alternativet ökar försäkran om att innehållstoken inte fångas upp eller att data komprometteras.

Från listan Dekrypteringsnyckel för autentisering väljer du Skapa Ny.

Välj OK.

Dialogrutan Importera SSL-certifikat och nycklar visas på en ny flik.

För Importtyp väljer du PKCS 12 (IIS). Det här alternativet importerar ditt certifikat och din privata nyckel.

Stäng webbläsarfliken för att återgå till huvudfliken.

Markera kryssrutan för Aktivera krypterad försäkran.

Om du har aktiverat kryptering väljer du certifikatet från listan Med privata nycklar för försäkrandekryptering. Den här privata nyckeln är för certifikatet som BIG-IP APM använder för att dekryptera Microsoft Entra-försäkran.

Om du har aktiverat kryptering väljer du certifikatet i listan Certifikat för dekryptering av försäkran. BIG-IP överför det här certifikatet till Microsoft Entra-ID för att kryptera utfärdade SAML-intyg.

Microsoft Entra ID

Easy Button har mallar för Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP och en allmän SHA-mall.

- Välj JD Edwards Skyddad av F5 BIG-IP.

- Markera Lägga till.

Azure-konfiguration

Ange Visningsnamn för den app som BIG-IP skapar i klientorganisationen. Namnet visas på en ikon i Mina appar.

(Valfritt) För inloggnings-URL anger du det offentliga FQDN-namnet för PeopleSoft-programmet.

Bredvid signeringsnyckeln och signeringscertifikatet väljer du Uppdatera. Den här åtgärden letar upp certifikatet som du har importerat.

För Lösenfras för signeringsnyckel anger du certifikatlösenordet.

(Valfritt) För Signeringsalternativ väljer du ett alternativ. Det här valet säkerställer att BIG-IP accepterar token och anspråk som signerats av Microsoft Entra-ID.

Användare och användargrupper hämtas dynamiskt från Microsoft Entra-klientorganisationen.

Lägg till en användare eller grupp för testning, annars nekas åtkomst.

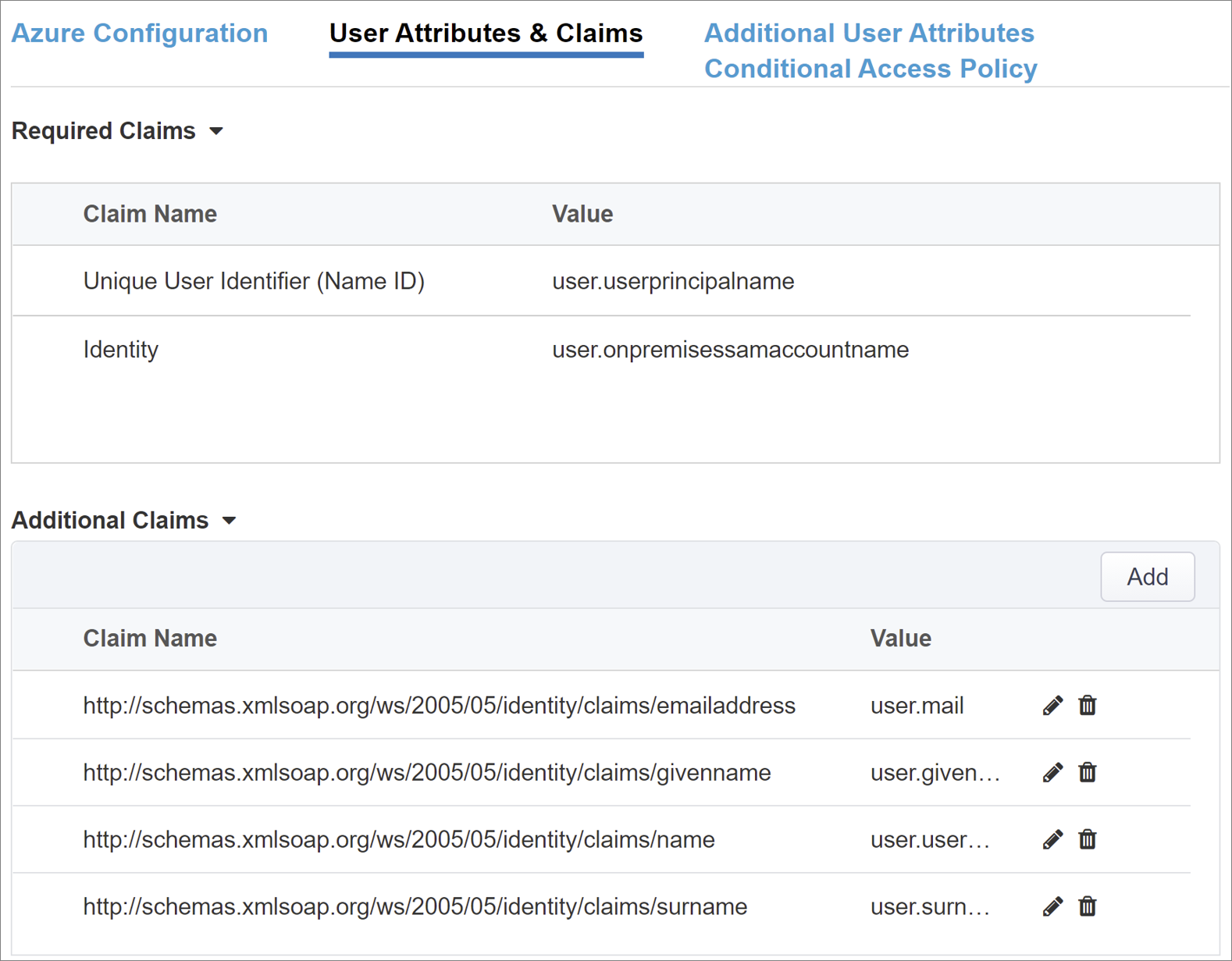

Användarattribut och anspråk

När en användare autentiserar utfärdar Microsoft Entra-ID en SAML-token med standardanspråk och attribut som identifierar användaren. Fliken Användarattribut och anspråk har standardanspråk för att utfärda för det nya programmet. Använd den för att konfigurera fler anspråk.

Om det behövs kan du inkludera andra Microsoft Entra-attribut. Oracle JDE-scenariot kräver standardattribut.

Ytterligare användarattribut

Fliken Ytterligare användarattribut stöder distribuerade system som kräver attribut lagras i andra kataloger för sessionsförstoring. Attribut från en LDAP-källa matas in som fler SSO-huvuden för att styra åtkomsten baserat på roller, partner-ID:n och så vidare.

Anteckning

Den här funktionen har ingen korrelation till Microsoft Entra-ID; det är en annan attributkälla.

Princip för villkorsstyrd åtkomst

Principer för villkorsstyrd åtkomst framtvingas efter Microsoft Entra-förautentisering för att styra åtkomst baserat på enheter, program, platser och risksignaler. Vyn Tillgängliga principer har principer för villkorsstyrd åtkomst utan användaråtgärder. Vyn Valda principer har principer som riktar sig till molnappar. Du kan inte avmarkera eller flytta dessa principer till listan Tillgängliga principer eftersom de tillämpas på klientorganisationsnivå.

Välj en policy för programmet.

- I listan Tillgängliga principer väljer du en princip.

- Välj högerpilenoch flytta principen till Valda principer.

Valda principer har alternativet Inkludera eller Exkludera markerat. Om båda alternativen är markerade tillämpas inte principen.

Anteckning

Principlistan visas en gång när du väljer fliken. Använd Uppdatera för guiden för att fråga klientorganisationen. Det här alternativet visas när programmet har distribuerats.

Egenskaper för virtuell server

En virtuell server är ett BIG IP-dataplansobjekt som representeras av en virtuell IP-adress. Servern lyssnar efter klientbegäranden till programmet. Mottagen trafik bearbetas och utvärderas mot den virtuella serverns APM-profil. Sedan dirigeras trafiken enligt principen.

För Måladress anger du den IPv4- eller IPv6-adress som BIG-IP använder för att ta emot klienttrafik. En motsvarande post visas i DNS, vilket gör det möjligt för klienter att matcha det publicerade programmets externa URL till IP-adressen. Använd en testdator localhost DNS för testning.

För Tjänstport anger du 443 och väljer HTTPS.

Markera kryssrutan för Aktivera omdirigeringsport.

För Omdirigeringsport anger du 80 och väljer HTTP. Det här alternativet omdirigerar inkommande HTTP-klienttrafik till HTTPS.

För Klient-SSL-profil väljer du Använd befintlig.

Under Vanliga väljer du det alternativ som du skapade. Om du testar lämnar du standardvärdet. Klient-SSL-profil aktiverar den virtuella servern för HTTPS, så klientanslutningar krypteras via TLS.

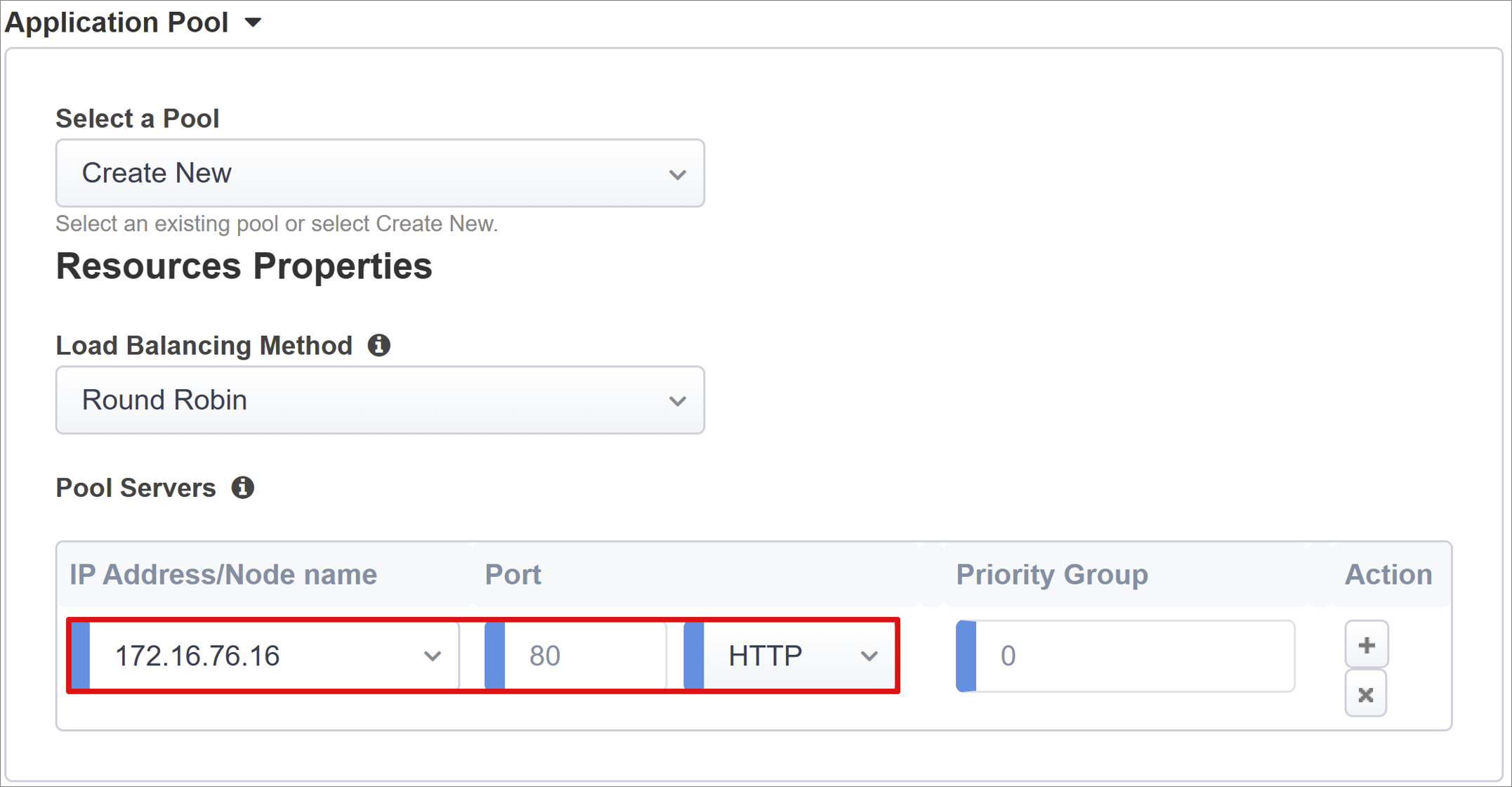

Poolegenskaper

Fliken Programpool har tjänster bakom en BIG-IP som representeras som en pool med programservrar.

För Välj en pool väljer du Skapa ny eller väljer en.

För Belastningsutjämningsmetod, välj Round Robin.

För poolservrar i IP-adress/nodnamn väljer du en nod eller anger en IP-adress och port för servrar som är värdar för Oracle JDE-programmet.

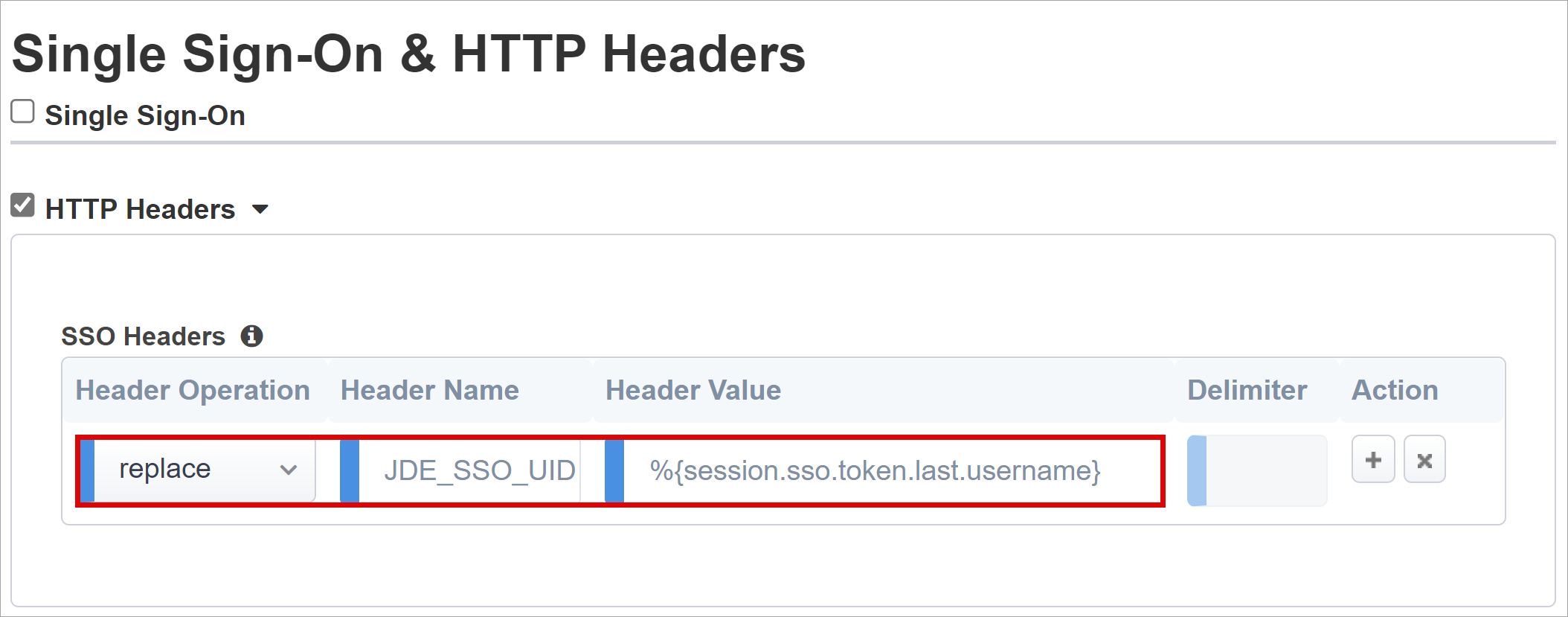

Enkel inloggning och HTTP-huvuden

Guiden Enkel knapp stöder Kerberos-, OAuth Bearer- och HTTP-auktoriseringshuvuden för enkel inloggning till publicerade program. PeopleSoft-programmet förväntar sig rubriker.

Markera kryssrutan för HTTP-huvuden.

För Rubrikåtgärd väljer du Ersätt.

Som Rubriknamn anger du JDE_SSO_UID.

Som Rubrikvärde anger du %{session.sso.token.last.username}.

Kommentar

APM-sessionsvariabler inom klammerparenteser är skiftlägeskänsliga. Om du till exempel anger OrclGUID och attributnamnet är orclguid misslyckas attributmappningen.

Sessionshantering

Använd inställningar för hantering av BIG-IP-sessioner för att definiera villkor för avslutning eller fortsättning av användarsessioner. Ange gränser för användare och IP-adresser samt motsvarande användarinformation.

Mer information finns i support.f5.com för K18390492: Säkerhet | APM-driftguide för BIG-IP

Det som inte beskrivs i driftguiden är funktioner för enkel utloggning (SLO), vilket säkerställer att IdP-, BIG-IP- och användaragentsessioner avslutas när användarna loggar ut. När Enkel knapp instansierar ett SAML-program i Microsoft Entra-klientorganisationen fyller den i utloggnings-URL:en med APM SLO-slutpunkten. IdP-initierad utloggning från Mina appar avslutar BIG-IP- och klientsessioner.

SAML-federationsdata för publicerade program importeras från klientorganisationen. Den här åtgärden ger APM slutpunkten för SAML-utloggning för Microsoft Entra ID, vilket säkerställer att SP-initierad utloggning avslutar klient- och Microsoft Entra-sessioner. APM måste veta när en användare loggar ut.

När BIG-IP-webbportalen kommer åt publicerade program bearbetar APM en utloggning för att anropa Microsoft Entra-utloggningsslutpunkten. Om BIG-IP-webbportalen inte används kan användaren inte instruera APM att logga ut. Om användaren loggar ut från programmet är BIG-IP omedveten. SP-initierad utloggning kräver säker sessionsavslutning. Lägg till en SLO-funktion i appens utloggningsknapp för att omdirigera klienten till microsoft Entra SAML- eller BIG-IP-utloggningsslutpunkten. URL för utloggningsslutpunkt för SAML för din klientorganisation i Slutpunkter för Appregistreringar.

Om du inte kan ändra appen kan du överväga att låta BIG-IP-lyssna efter utloggningsanrop för program och sedan utlösa SLO.

Mer information finns i support.f5.com för:

- K42052145: Konfigurera automatisk sessionsavslutning (utloggning) baserat på ett URI-refererat filnamn

- K12056: Översikt över alternativet Inkludera utloggnings-URI.

Distribution

- Välj distribuera.

- Kontrollera att programmet finns i klientorganisationens lista över Företagsprogram.

Bekräfta konfigurationen

Anslut till Oracle JDE-programmets externa URL med hjälp av en webbläsare eller välj programikonen i Mina appar.

Autentisera till Microsoft Entra-ID.

Du omdirigeras till den virtuella BIG-IP-servern för programmet och loggas in med enkel inloggning.

Kommentar

Du kan blockera direkt åtkomst till programmet och därmed framtvinga en sökväg via BIG-IP.

Avancerad driftsättning

Ibland saknar de guidade konfigurationsmallarna flexibilitet.

Läs mer: Självstudie: Konfigurera F5 BIG-IP Access Policy Manager för header-baserad Single Sign-On

I BIG-IP kan du också inaktivera strikt hanteringsläge för den guidade konfigurationen. Du kan ändra konfigurationer manuellt, även om de flesta konfigurationer automatiseras med guidemallar.

Gå till Åtkomst till guidad konfiguration>.

I slutet av raden väljer du hänglåset.

Ändringar med guidens användargränssnitt är inte möjliga, men BIG-IP-objekt som är associerade med den publicerade programinstansen låss upp för hantering.

Kommentar

När du aktiverar strikt läge igen och distribuerar en konfiguration, skrivs inställningar som utförs utanför den guidade konfigurationen över. Vi rekommenderar avancerad konfiguration för produktionstjänster.

Felsökning

Använd BIG-IP-loggning för att isolera problem med anslutning, enkel inloggning, principöverträdelser eller felkonfigurerade variabelmappningar.

Loggveroalitet

- Gå till Åtkomstprincipöversikt.

- Välj Händelseloggar.

- Välj Inställningar.

- Välj raden i din publicerade applikation.

- VäljRedigera.

- Välj Åtkomstsystemloggar

- Från SSO-listan väljer du Felsök.

- Välj OK.

- Återskapa problemet.

- Granska loggarna.

När du är klar återställer du den här funktionen eftersom utförligt läge genererar massor av data.

BIG-IP-felmeddelande

Om ett BIG-IP-fel visas efter Microsoft Entra-förautentisering är det möjligt att problemet gäller Microsoft Entra-ID till BIG-IP SSO.

- Gå till Åtkomstöversikt>.

- Välj Åtkomstrapporter.

- Kör rapporten för den senaste timmen.

- Granska loggarna för att få ledtrådar.

Använd sessionens vysessionslänk för att bekräfta att APM tar emot förväntade Microsoft Entra-anspråk.

Inget BIG-IP-felmeddelande

Om inget BIG-IP-felmeddelande visas kan problemet vara relaterat till backend-begäran eller BIG-IP:s integrering med applikations-SSO.

- Navigera till Översikt över åtkomstprincip>.

- Välj Aktiva sessioner.

- Välj den aktiva sessionslänken.

Använd länken Visa variabler för att fastställa problem med SSO, särskilt om BIG-IP APM hämtar felaktiga attribut från sessionvariabler.

Läs mer:

- Gå till devcentral.f5.com för exempel på tilldelning av APM-variabler

- Gå till techdocs.f5.com för sessionsvariabler